-

14/01/2021

-

19

-

81 bài viết

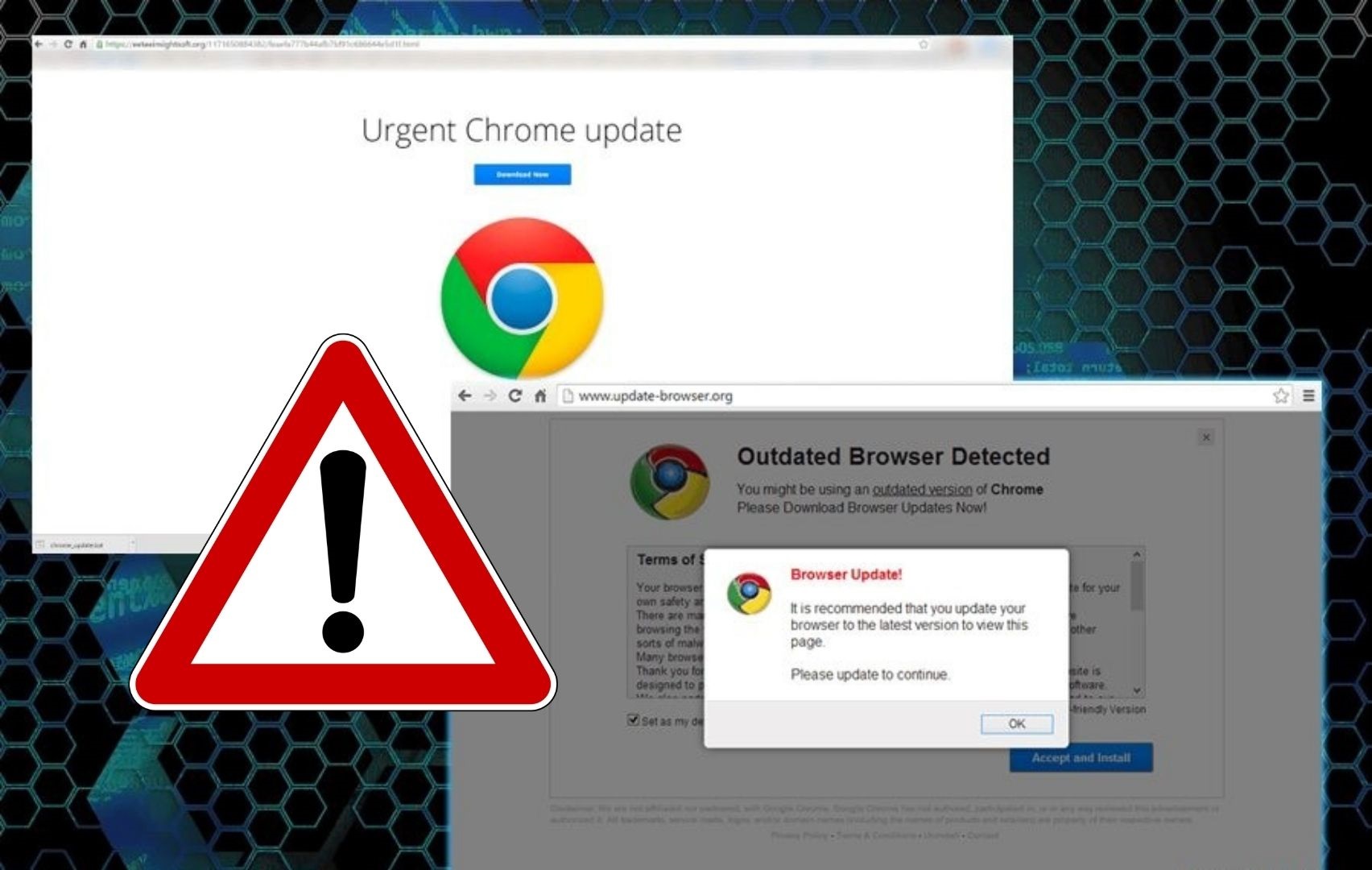

Mã độc mới 'dụ dỗ' người dùng cập nhật bản Chrome giả mạo để tấn công vào PC Windows

Nhóm nghiên cứu Managed Detection and Response (MDR) Rapid7 đã tiết lộ chi tiết về chiến dịch phần mềm độc hại mới và kêu gọi những người dùng Windows hãy thận trọng. Chiến dịch này được thiết kế nhằm đánh cắp những dữ liệu nhạy cảm và tiền điện tử từ các PC bị nhiễm mã độc.

Cụ thể, ứng dụng Windows chứa payload độc hại được phân phối đến thiết bị của người dùng qua một trang web đã bị xâm nhập trên dịch vụ quảng cáo Google Chrome và tìm cách qua mặt cơ chế bảo vệ UAC (User Account Control).

Trong bài đăng trên blog của Rapid7, các nhà nghiên cứu cho biết: “Những kẻ tấn công sử dụng một trang web đã bị xâm nhập được thiết kế đặc biệt để khai thác phiên bản của trình duyệt Chrome (chạy trên Windows 10) để cung cấp payload có chứa mã độc. Tìm hiểu tệp lịch sử trình duyệt Chrome của người dùng bị nhiễm cho thấy các chuyển hướng đến một số domain đáng ngờ và các chuỗi chuyển hướng bất thường khác trước khi bị lây nhiễm”. Domain đầu tiên là birchlerarroyo [.]com.

Chuỗi tấn công

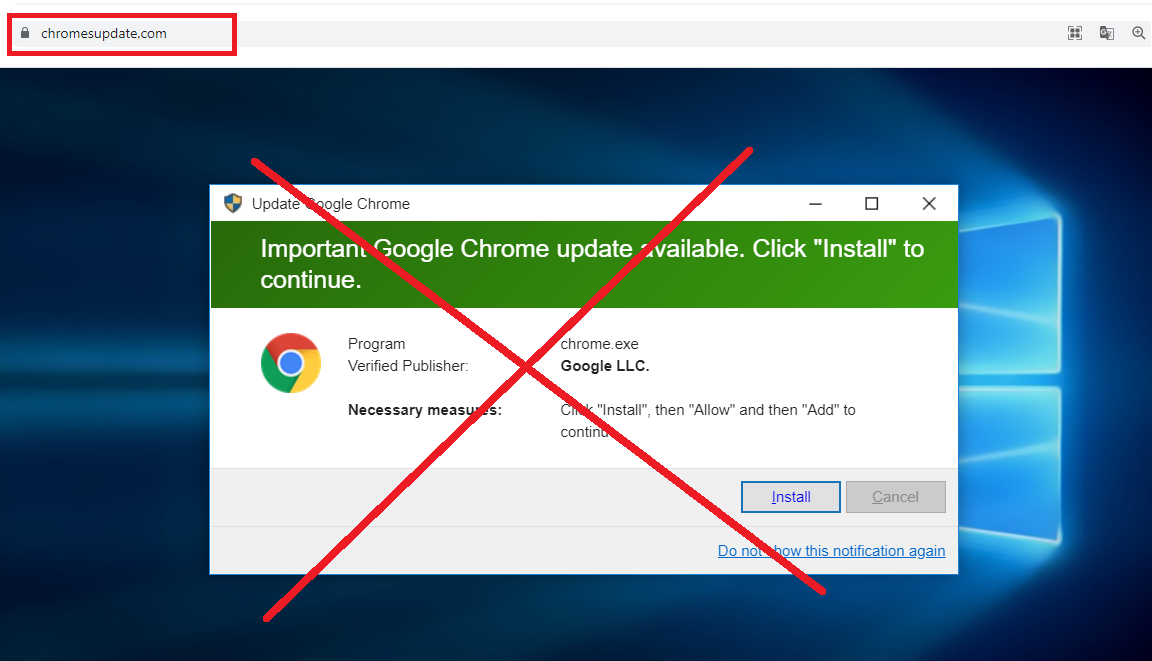

Chuỗi tấn công được bắt đầu khi người dùng trình duyệt Chrome truy cập vào một trang web đã bị nhiễm mã độc. Dịch vụ quảng cáo của trình duyệt Chrome ngay lập tức yêu cầu họ thực hiện cập nhật trình duyệt. Đây là bản cập nhật Chrome giả mạo được liên kết với gói ứng dụng Windows có tệp loại MSIX (oelgfertgokejrgre.msix) - tệp này được lưu trữ trên miền chromesupdate [.]com. Các nhà nghiên cứu xác nhận tập tin này là một gói ứng dụng Windows.

Theo phân tích của Rapid7, Andrew Iwamaye đã viết: “Cơ chế phân phối của nó thông qua dịch vụ quảng cáo dưới dạng ứng dụng Windows (dựa trên trình tải xuống cơ bản của Chrome mà không để lại dấu vết nào), đường dẫn cài đặt ứng dụng Windows và kỹ thuật “bypass” UAC bằng cách thao tác với một “environment variable” và “native scheduled task” để không bị phát hiện bởi các giải pháp bảo mật hoặc thậm chí là các nhà phân tích SOC có nhiều kinh nghiệm,”

Gói ứng dụng độc hại này được cài đặt bởi tệp MSIX không được phát hành chính thức trên Microsoft Store và có sẵn thông báo gợi ý để người dùng cho phép cài đặt các ứng dụng được tải về từ các cửa hàng của bên thứ ba.

Điều gì xảy ra sau khi phần mềm độc hại được cài đặt?

Sau khi được cài đặt trên thiết bị, phần mềm độc hại sẽ bắt đầu trích xuất dữ liệu nhạy cảm của người dùng, bao gồm thông tin đăng nhập được lưu trữ trong trình duyệt hoặc tiền điện tử, ngăn không cho trình duyệt được cập nhật và cho phép thực thi lệnh ngay trên thiết bị đó. Ngoài ra, nó vẫn có thể tồn tại trên thiết bị ngay cả khi phần mềm độc hại đã bị gỡ bỏ

Iwamaye giải thích rằng để duy trì trên thiết bị, tin tặc lạm dụng một “environment variable” và “native scheduled task” để đảm bảo nó được thực thi liên tục với các đặc quyền nâng cao.

Theo nghiên cứu cho thấy rằng phần mềm độc hại này được tải xuống PC do một lỗ hổng trong Chrome cho phép chúng “bypass” UAC.

Hãy lưu ý và cẩn thận khi truy cập vào bất kỳ trang website nào có nội dung yêu cầu update Windows hoặc cài đặt bất kỳ phần mềm từ bên thứ ba nào. Bảo vệ thiết bị của bạn cũng chính là bảo vệ cho chính bản thân mình.

Cụ thể, ứng dụng Windows chứa payload độc hại được phân phối đến thiết bị của người dùng qua một trang web đã bị xâm nhập trên dịch vụ quảng cáo Google Chrome và tìm cách qua mặt cơ chế bảo vệ UAC (User Account Control).

Trong bài đăng trên blog của Rapid7, các nhà nghiên cứu cho biết: “Những kẻ tấn công sử dụng một trang web đã bị xâm nhập được thiết kế đặc biệt để khai thác phiên bản của trình duyệt Chrome (chạy trên Windows 10) để cung cấp payload có chứa mã độc. Tìm hiểu tệp lịch sử trình duyệt Chrome của người dùng bị nhiễm cho thấy các chuyển hướng đến một số domain đáng ngờ và các chuỗi chuyển hướng bất thường khác trước khi bị lây nhiễm”. Domain đầu tiên là birchlerarroyo [.]com.

Chuỗi tấn công

Chuỗi tấn công được bắt đầu khi người dùng trình duyệt Chrome truy cập vào một trang web đã bị nhiễm mã độc. Dịch vụ quảng cáo của trình duyệt Chrome ngay lập tức yêu cầu họ thực hiện cập nhật trình duyệt. Đây là bản cập nhật Chrome giả mạo được liên kết với gói ứng dụng Windows có tệp loại MSIX (oelgfertgokejrgre.msix) - tệp này được lưu trữ trên miền chromesupdate [.]com. Các nhà nghiên cứu xác nhận tập tin này là một gói ứng dụng Windows.

Theo phân tích của Rapid7, Andrew Iwamaye đã viết: “Cơ chế phân phối của nó thông qua dịch vụ quảng cáo dưới dạng ứng dụng Windows (dựa trên trình tải xuống cơ bản của Chrome mà không để lại dấu vết nào), đường dẫn cài đặt ứng dụng Windows và kỹ thuật “bypass” UAC bằng cách thao tác với một “environment variable” và “native scheduled task” để không bị phát hiện bởi các giải pháp bảo mật hoặc thậm chí là các nhà phân tích SOC có nhiều kinh nghiệm,”

Gói ứng dụng độc hại này được cài đặt bởi tệp MSIX không được phát hành chính thức trên Microsoft Store và có sẵn thông báo gợi ý để người dùng cho phép cài đặt các ứng dụng được tải về từ các cửa hàng của bên thứ ba.

Điều gì xảy ra sau khi phần mềm độc hại được cài đặt?

Sau khi được cài đặt trên thiết bị, phần mềm độc hại sẽ bắt đầu trích xuất dữ liệu nhạy cảm của người dùng, bao gồm thông tin đăng nhập được lưu trữ trong trình duyệt hoặc tiền điện tử, ngăn không cho trình duyệt được cập nhật và cho phép thực thi lệnh ngay trên thiết bị đó. Ngoài ra, nó vẫn có thể tồn tại trên thiết bị ngay cả khi phần mềm độc hại đã bị gỡ bỏ

Iwamaye giải thích rằng để duy trì trên thiết bị, tin tặc lạm dụng một “environment variable” và “native scheduled task” để đảm bảo nó được thực thi liên tục với các đặc quyền nâng cao.

Theo nghiên cứu cho thấy rằng phần mềm độc hại này được tải xuống PC do một lỗ hổng trong Chrome cho phép chúng “bypass” UAC.

Hãy lưu ý và cẩn thận khi truy cập vào bất kỳ trang website nào có nội dung yêu cầu update Windows hoặc cài đặt bất kỳ phần mềm từ bên thứ ba nào. Bảo vệ thiết bị của bạn cũng chính là bảo vệ cho chính bản thân mình.

Chỉnh sửa lần cuối bởi người điều hành: