WhiteHat News #ID:2112

VIP Members

-

16/06/2015

-

83

-

672 bài viết

Mã độc mã hóa dữ liệu Bad Rabbit đang lan rộng

Bad Rabbit, mã độc mã hóa dữ liệu với 67% mã nguồn tương tự mã độc Petya đã khiến cả thế giới “điên đảo” hồi tháng 6, đang tấn công Nga và Ukraine, cùng nhiều quốc gia khác như Bungari, Đức và Thổ Nhĩ Kỳ…

Đến thời điểm hiện tại, nạn nhân là các kênh tin tức lớn như: Hãng thông tấn Interfax của Nga, hệ thống Kiev Metro của Ukraine, Sân bay Quốc tế Odessa và các bộ hạ tầng và tài chính của Ukraine.

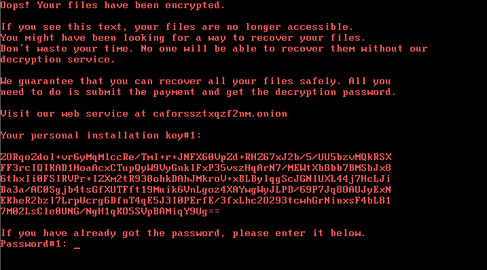

Tin nhắn đòi tiền chuộc của Bad Rabbit

Ông Ngô Tuấn Anh, Phó Chủ tịch phụ trách an ninh mạng Bkav nhận định Bad Rabbit không nguy hiểm bằng WannaCry và Petya. Theo ông Tuấn Anh, do Bad Rabbit không khai thác lỗ hổng như hai loại mã độc mã hóa dữ liệu WannaCry và Petya nên phạm vi ảnh hưởng sẽ hẹp hơn, tốc độ lây lan chậm hơn. Bên cạnh đó, loại mã độc này nhắm vào đối tượng cụ thể nên mức độ ảnh hưởng cũng không lớn bằng WannaCry và Petya.

Thay vào đó, Bad Rabbit sử dụng các thông tin đăng nhập bị đánh cắp được mã hóa cứng thông qua SMB, trước tiên là từ xa ăn cắp mật khẩu từ máy tính bị nhiễm thông qua công cụ khai thác mật khẩu Mimikatz và sử dụng một danh sách tên người dùng/mật khẩu được mã hóa cứng trong mã nhị phân.

Ngoài ra còn có một kết nối Adobe Flash Player giả mạo: một dropper của Diskcoder.D hiện ra như một trình cài đặt Flash Player.

Theo các nhà nghiên cứu tại Kaspersky, đây là một cuộc tấn công nhắm mục tiêu vào các mạng công ty, sử dụng các phương pháp tương tự như trong cuộc tấn công ExPetr hồi tháng 6. “Dropper của ransomware được phân phối với sự trợ giúp của các cuộc tấn công drive-by. Trong khi mục tiêu đang truy cập vào một trang web hợp pháp, một dropper độc hại được tải xuống từ hạ tầng của tin tặc. Nạn nhân sẽ phải tự thực thi dropper độc hại đang giả mạo là trình cài đặt Adobe Flash".

Adam Meyers, phó chủ tịch tình báo tại CrowdStrike, cho biết Bad Rabbit dường như đã được lây nhiễm thông qua trang web argumentiru.com, một trang web về người nổi tiếng và tin tức ở Nga và Đông Âu. "CrowdStrike Intelligence có thể khẳng định rằng trang web này đã lưu trữ một gói JavaScript độc hại vốn là một cuộc tấn công Web Strategic Web Compromise (SWC) vào ngày 24 tháng 10 năm 2017".

CrowdStrike cũng tìm thấy nhiều bằng chứng về mối liên hệ với kẻ tấn công sử dụng NotPetya: Bad Rabbit và NotPetya DLL "chia sẻ 67% mã nguồn, điều này có khả năng là cùng một tin tặc đứng sau cả hai cuộc tấn công", Meyers cho biết.

Để phòng ngừa nguy cơ mã độc tấn công, chuyên gia Bkav khuyến cáo người dùng nên sao lưu dữ liệu thường xuyên, cập nhật bản vá cho hệ điều hành, đồng thời chỉ mở các file văn bản nhận từ Internet trong môi trường cách ly Safe Run. Người dùng cũng cần cài phần mềm diệt virus thường trực trên máy tính để được bảo vệ tự động. Riêng người dùng Bkav Pro hoặc Bkav Endpoint được tự động bảo vệ trước loại mã độc này.

Đến thời điểm hiện tại, nạn nhân là các kênh tin tức lớn như: Hãng thông tấn Interfax của Nga, hệ thống Kiev Metro của Ukraine, Sân bay Quốc tế Odessa và các bộ hạ tầng và tài chính của Ukraine.

Tin nhắn đòi tiền chuộc của Bad Rabbit

Thay vào đó, Bad Rabbit sử dụng các thông tin đăng nhập bị đánh cắp được mã hóa cứng thông qua SMB, trước tiên là từ xa ăn cắp mật khẩu từ máy tính bị nhiễm thông qua công cụ khai thác mật khẩu Mimikatz và sử dụng một danh sách tên người dùng/mật khẩu được mã hóa cứng trong mã nhị phân.

Ngoài ra còn có một kết nối Adobe Flash Player giả mạo: một dropper của Diskcoder.D hiện ra như một trình cài đặt Flash Player.

Theo các nhà nghiên cứu tại Kaspersky, đây là một cuộc tấn công nhắm mục tiêu vào các mạng công ty, sử dụng các phương pháp tương tự như trong cuộc tấn công ExPetr hồi tháng 6. “Dropper của ransomware được phân phối với sự trợ giúp của các cuộc tấn công drive-by. Trong khi mục tiêu đang truy cập vào một trang web hợp pháp, một dropper độc hại được tải xuống từ hạ tầng của tin tặc. Nạn nhân sẽ phải tự thực thi dropper độc hại đang giả mạo là trình cài đặt Adobe Flash".

Adam Meyers, phó chủ tịch tình báo tại CrowdStrike, cho biết Bad Rabbit dường như đã được lây nhiễm thông qua trang web argumentiru.com, một trang web về người nổi tiếng và tin tức ở Nga và Đông Âu. "CrowdStrike Intelligence có thể khẳng định rằng trang web này đã lưu trữ một gói JavaScript độc hại vốn là một cuộc tấn công Web Strategic Web Compromise (SWC) vào ngày 24 tháng 10 năm 2017".

CrowdStrike cũng tìm thấy nhiều bằng chứng về mối liên hệ với kẻ tấn công sử dụng NotPetya: Bad Rabbit và NotPetya DLL "chia sẻ 67% mã nguồn, điều này có khả năng là cùng một tin tặc đứng sau cả hai cuộc tấn công", Meyers cho biết.

Để phòng ngừa nguy cơ mã độc tấn công, chuyên gia Bkav khuyến cáo người dùng nên sao lưu dữ liệu thường xuyên, cập nhật bản vá cho hệ điều hành, đồng thời chỉ mở các file văn bản nhận từ Internet trong môi trường cách ly Safe Run. Người dùng cũng cần cài phần mềm diệt virus thường trực trên máy tính để được bảo vệ tự động. Riêng người dùng Bkav Pro hoặc Bkav Endpoint được tự động bảo vệ trước loại mã độc này.

WhiteHat

Chỉnh sửa lần cuối: