t04ndv

Moderator

-

02/02/2021

-

18

-

85 bài viết

Lỗi xử lý URI của Windows dẫn đến thực thi mã từ xa RCE

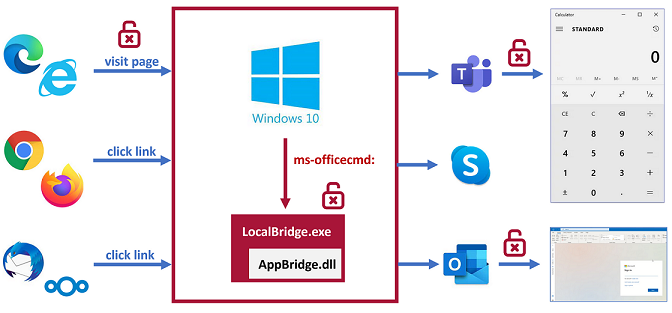

Lỗ hổng an ninh có khả năng thực thi mã thông qua IE11/Edge Legacy và MS Teams, được kích hoạt bằng cách tiêm đối số trong trình xử lý mặc định của Windows 10/11 cho ms-oficecmd:URI.

Nhà nghiên cứu Fabian Braunlein và Kukas Euler của Positive Security đã xuất bản báo cáo khai thác cho thấy một bản khai thác thực thi mã từ xa bằng cách yêu cầu nạn nhân chấp nhận một hộp thoại xác nhận không dễ thấy. Ngoài ra, một URI độc hại có thể gửi qua một ứng dụng dành cho máy tính của nạn nhân thực hiện xử lý URL không an toàn.

Cụ thể, "Việc thực thi mã được kích hoạt bởi một trang web độc hại thực hiện chuyển hướng Javascript đến ms-officecmd: URI được tạo thủ công (một lược đồ được ứng dụng Microsoft Office UWP sử dụng để khởi chạy các ứng dụng Office trên máy tính). Khai thác lỗ hổng chèn đối số trong trình xử lý URI và bỏ qua một biện pháp an ninh trong Electron để đưa vào một lệnh OS tùy ý thông qua tham số --gpu-launcher của ứng dụng Microsoft Teams Electron". Microsoft đã vá vấn đề này sau 5 tháng nhưng không giải quyết được chính xác việc tiêm đối số cơ bản (hiện vẫn còn trên Window 11).

Sau khi ban đầu bác bỏ báo cáo về lỗ hổng, các nhà nghiên cứu cho biết Microsoft đã thừa nhận mức độ nghiêm trọng được phân loại "Nguy hiểm, RCE" nhưng chỉ trả một phần nhỏ số tiền thưởng lỗi được quảng cáo cho các lỗi có mức độ nghiêm trọng cao.

Cụ thể, "Việc thực thi mã được kích hoạt bởi một trang web độc hại thực hiện chuyển hướng Javascript đến ms-officecmd: URI được tạo thủ công (một lược đồ được ứng dụng Microsoft Office UWP sử dụng để khởi chạy các ứng dụng Office trên máy tính). Khai thác lỗ hổng chèn đối số trong trình xử lý URI và bỏ qua một biện pháp an ninh trong Electron để đưa vào một lệnh OS tùy ý thông qua tham số --gpu-launcher của ứng dụng Microsoft Teams Electron". Microsoft đã vá vấn đề này sau 5 tháng nhưng không giải quyết được chính xác việc tiêm đối số cơ bản (hiện vẫn còn trên Window 11).

Sau khi ban đầu bác bỏ báo cáo về lỗ hổng, các nhà nghiên cứu cho biết Microsoft đã thừa nhận mức độ nghiêm trọng được phân loại "Nguy hiểm, RCE" nhưng chỉ trả một phần nhỏ số tiền thưởng lỗi được quảng cáo cho các lỗi có mức độ nghiêm trọng cao.

Theo Security Week

Chỉnh sửa lần cuối bởi người điều hành: