WhiteHat News #ID:0911

VIP Members

-

30/07/2014

-

79

-

711 bài viết

Lỗ hổng WhatsApp cho phép người dùng sửa nội dung trò chuyện nhóm

WhatsApp, ứng dụng nhắn tin phổ biến nhất trên thế giới, bị phát hiện mắc nhiều lỗ hổng an ninh, có thể cho phép hacker chặn và sửa đổi nội dung trao đổi được gửi trong cả cuộc trò chuyện cá nhân và nhóm.

Phát hiện bởi các nhà nghiên cứu an ninh tại công ty an ninh Check Point của Israel, các lỗi lợi dụng lỗ hổng trong giao thức an ninh của WhatsApp để thay đổi nội dung trao đổi, cho phép hacker tạo và phát tán thông tin sai hoặc tin giả từ "nguồn có vẻ như tin cậy".

Các lỗ hổng nằm trong cách ứng dụng di động của WhatsApp kết nối với WhatsApp Web và giải mã các tin nhắn end-to-end được mã hóa bằng giao thức protobuf2.

Các lỗ hổng có thể cho phép tin tặc sử dụng sai tính năng 'trích dẫn' trong cuộc trò chuyện nhóm WhatsApp để thay đổi nhận dạng của người gửi hoặc thay đổi nội dung trả lời của một người trong nhóm hoặc thậm chí gửi tin nhắn cho một trong những người tham gia nhóm (nhưng các thành viên khác không đọc được) được ngụy trang như một tin nhắn gửi tới tất cả mọi người.

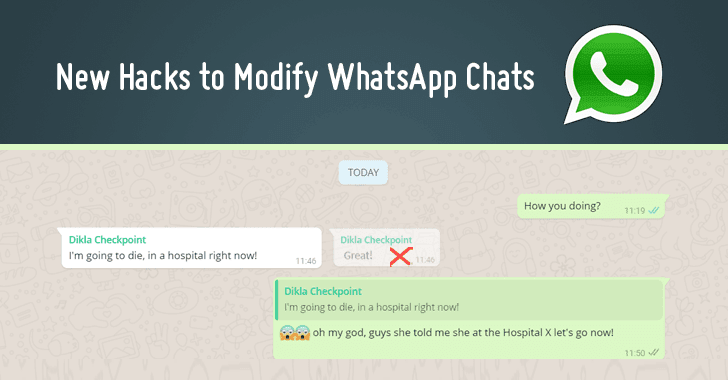

Trong một thử nghiệm, các nhà nghiên cứu có thể thay đổi nội dung một mục trò chuyện trên WhatsApp từ "Tuyệt vời!" - được gửi bởi một thành viên của một nhóm - thành "Tôi sắp chết, tôi đang ở bệnh viện!".

Cần lưu ý rằng các lỗ hổng được báo cáo không cho phép người thứ ba chặn hoặc sửa đổi các tin nhắn WhatsApp được mã hóa end-to-end, thay vào đó, các lỗ hổng chỉ có thể được khai thác bởi hacker đã tham gia vào các cuộc trò chuyện nhóm.

Cách sửa đổi nội dung trò chuyện WhatsApp

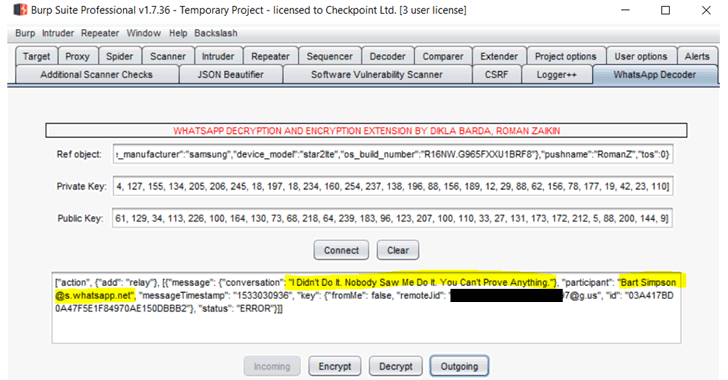

Để khai thác các lỗ hổng này, các nhà nghiên cứu CheckPoint gồm Dikla Barda, Roman Zaikin và Oded Vanunu đã tạo ra một tiện ích tùy chỉnh mới cho phần mềm an ninh ứng dụng web phổ biến Burp Suite, cho phép dễ dàng chặn và sửa đổi các tin nhắn được gửi và nhận trên WhatsApp Web.

Công cụ được đặt tên "Công cụ giải mã giao thức WhatsApp" miễn phí trên Github, trước tiên yêu cầu kẻ tấn công nhập khóa riêng và khóa công khai, có thể được lấy dễ dàng “từ giai đoạn tạo khóa trên WhatsApp Web trước khi mã QR được tạo ra", ba nhà nghiên cứu giải thích .

Trong video YouTube ở trên, các nhà nghiên cứu đã chứng minh ba kỹ thuật khác nhau mà họ đã phát triển, cho phép họ:

Tấn công 1 - Thay đổi câu trả lời của phóng viên

Sử dụng tiện ích mở rộng Burp Suite, một người dùng WhatsApp có mục đích xấu có thể thay đổi nội dung trả lời của người khác mà họ không hề nói, như trong video.

Tấn công 2 - Thay đổi nhận dạng của người gửi trong cuộc trò chuyện nhóm, ngay cả khi họ không phải là thành viên

Cuộc tấn công cho phép người dùng có mục đích xấu trong nhóm WhatsApp khai thác tính năng 'trích dẫn' (quote) - cho phép người dùng trả lời cho tin nhắn trước đó trong cuộc trò chuyện bằng cách gắn thẻ trong cuộc hội thoại để giả mạo tin nhắn trả lời của thành viên khác trong nhóm và thậm chí là thành viên trong một nhóm không tồn tại.

Cuộc tấn công cho phép người dùng có mục đích xấu trong nhóm WhatsApp khai thác tính năng 'trích dẫn' (quote) - cho phép người dùng trả lời cho tin nhắn trước đó trong cuộc trò chuyện bằng cách gắn thẻ trong cuộc hội thoại để giả mạo tin nhắn trả lời của thành viên khác trong nhóm và thậm chí là thành viên trong một nhóm không tồn tại.

Tấn công 3 - Gửi tin nhắn cá nhân trong một nhóm trò chuyện nhưng khi người nhận trả lời, toàn bộ nhóm đều xem được

Cuộc tấn công WhatsApp thứ ba cho phép một người dùng có mục đích xấu gửi một tin nhắn được tạo đặc biệt mà chỉ một người cụ thể mới có thể nhìn thấy. Nếu đối tượng mục tiêu phản hồi cho tin nhắn đó, chỉ khi đó nội dung tin nhắn mới được hiển thị cho mọi người trong nhóm.

WhatsApp/Facebook lựa chọn không phát hành bản vá

Bộ ba nhà nghiên cứu đã báo cáo những sai sót của nhóm an ninh WhatsApp, nhưng Facebook cho rằng những tin nhắn này không phá vỡ chức năng cơ bản của mã hóa end-to-end, người dùng "luôn có tùy chọn chặn người gửi đang muốn giả mạo tin nhắn và họ có thể báo cáo nội dung có vấn đề cho chúng tôi".

Phát hiện bởi các nhà nghiên cứu an ninh tại công ty an ninh Check Point của Israel, các lỗi lợi dụng lỗ hổng trong giao thức an ninh của WhatsApp để thay đổi nội dung trao đổi, cho phép hacker tạo và phát tán thông tin sai hoặc tin giả từ "nguồn có vẻ như tin cậy".

Các lỗ hổng nằm trong cách ứng dụng di động của WhatsApp kết nối với WhatsApp Web và giải mã các tin nhắn end-to-end được mã hóa bằng giao thức protobuf2.

Các lỗ hổng có thể cho phép tin tặc sử dụng sai tính năng 'trích dẫn' trong cuộc trò chuyện nhóm WhatsApp để thay đổi nhận dạng của người gửi hoặc thay đổi nội dung trả lời của một người trong nhóm hoặc thậm chí gửi tin nhắn cho một trong những người tham gia nhóm (nhưng các thành viên khác không đọc được) được ngụy trang như một tin nhắn gửi tới tất cả mọi người.

Trong một thử nghiệm, các nhà nghiên cứu có thể thay đổi nội dung một mục trò chuyện trên WhatsApp từ "Tuyệt vời!" - được gửi bởi một thành viên của một nhóm - thành "Tôi sắp chết, tôi đang ở bệnh viện!".

Cần lưu ý rằng các lỗ hổng được báo cáo không cho phép người thứ ba chặn hoặc sửa đổi các tin nhắn WhatsApp được mã hóa end-to-end, thay vào đó, các lỗ hổng chỉ có thể được khai thác bởi hacker đã tham gia vào các cuộc trò chuyện nhóm.

Cách sửa đổi nội dung trò chuyện WhatsApp

Để khai thác các lỗ hổng này, các nhà nghiên cứu CheckPoint gồm Dikla Barda, Roman Zaikin và Oded Vanunu đã tạo ra một tiện ích tùy chỉnh mới cho phần mềm an ninh ứng dụng web phổ biến Burp Suite, cho phép dễ dàng chặn và sửa đổi các tin nhắn được gửi và nhận trên WhatsApp Web.

Công cụ được đặt tên "Công cụ giải mã giao thức WhatsApp" miễn phí trên Github, trước tiên yêu cầu kẻ tấn công nhập khóa riêng và khóa công khai, có thể được lấy dễ dàng “từ giai đoạn tạo khóa trên WhatsApp Web trước khi mã QR được tạo ra", ba nhà nghiên cứu giải thích .

Trong video YouTube ở trên, các nhà nghiên cứu đã chứng minh ba kỹ thuật khác nhau mà họ đã phát triển, cho phép họ:

Tấn công 1 - Thay đổi câu trả lời của phóng viên

Sử dụng tiện ích mở rộng Burp Suite, một người dùng WhatsApp có mục đích xấu có thể thay đổi nội dung trả lời của người khác mà họ không hề nói, như trong video.

Tấn công 2 - Thay đổi nhận dạng của người gửi trong cuộc trò chuyện nhóm, ngay cả khi họ không phải là thành viên

Tấn công 3 - Gửi tin nhắn cá nhân trong một nhóm trò chuyện nhưng khi người nhận trả lời, toàn bộ nhóm đều xem được

Cuộc tấn công WhatsApp thứ ba cho phép một người dùng có mục đích xấu gửi một tin nhắn được tạo đặc biệt mà chỉ một người cụ thể mới có thể nhìn thấy. Nếu đối tượng mục tiêu phản hồi cho tin nhắn đó, chỉ khi đó nội dung tin nhắn mới được hiển thị cho mọi người trong nhóm.

WhatsApp/Facebook lựa chọn không phát hành bản vá

Bộ ba nhà nghiên cứu đã báo cáo những sai sót của nhóm an ninh WhatsApp, nhưng Facebook cho rằng những tin nhắn này không phá vỡ chức năng cơ bản của mã hóa end-to-end, người dùng "luôn có tùy chọn chặn người gửi đang muốn giả mạo tin nhắn và họ có thể báo cáo nội dung có vấn đề cho chúng tôi".

Nguồn: The Hacker News