DDos

VIP Members

-

22/10/2013

-

524

-

2.191 bài viết

Lỗ hổng liên quan tới thuật toán mã hóa của WLAN

WLAN truyền dữ liệu qua không khí và do đó bản thân nó cần để bảo vệ tính bảo mật của dữ liệu. Các tốt nhất là sử dụng việc mã hóa. Hiệp hội WLAN (IEEE 801.11) đã đề ra các giao thức dưới đây cho việc mã hóa dữ liệu:

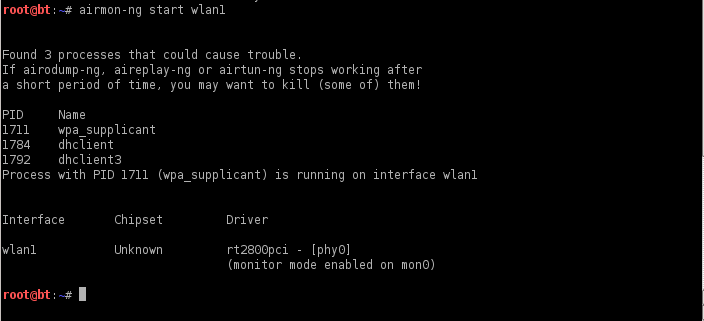

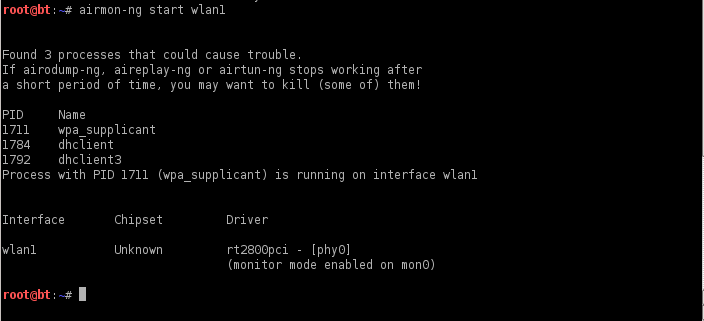

Bước 1: Trong Kali Linux, bạn mở Terminal và nhập:

Mục đích của lệnh là khởi tạo chế độ giám sát

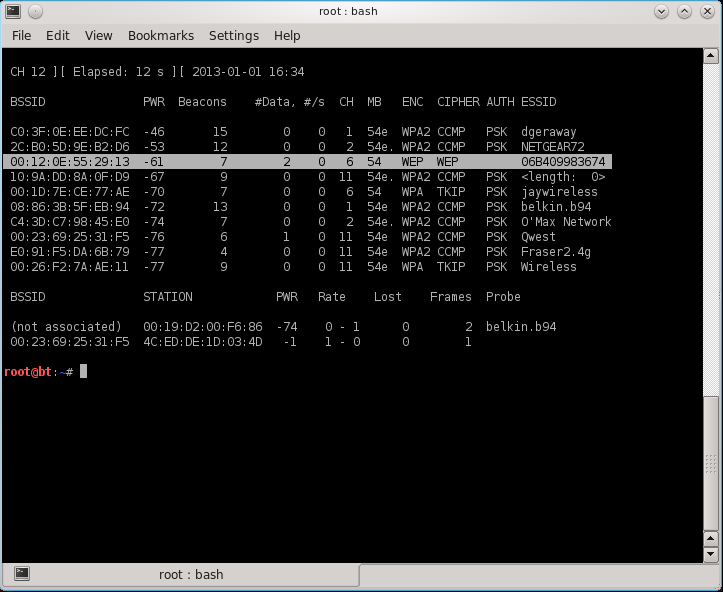

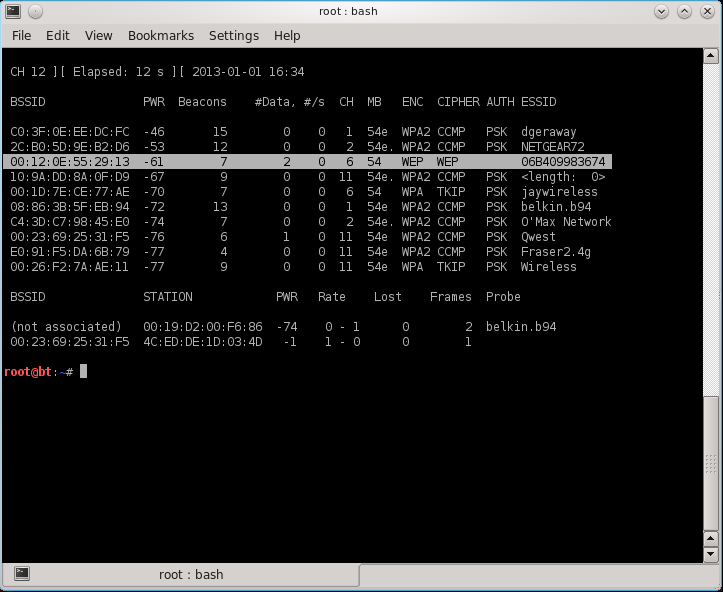

Bước 2: Xác định Access Point bằng lệnh:

airodump-ng mon0

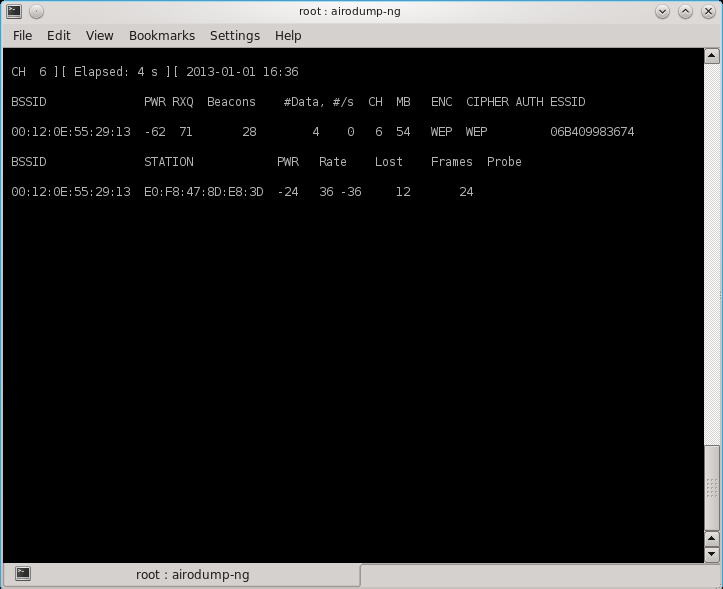

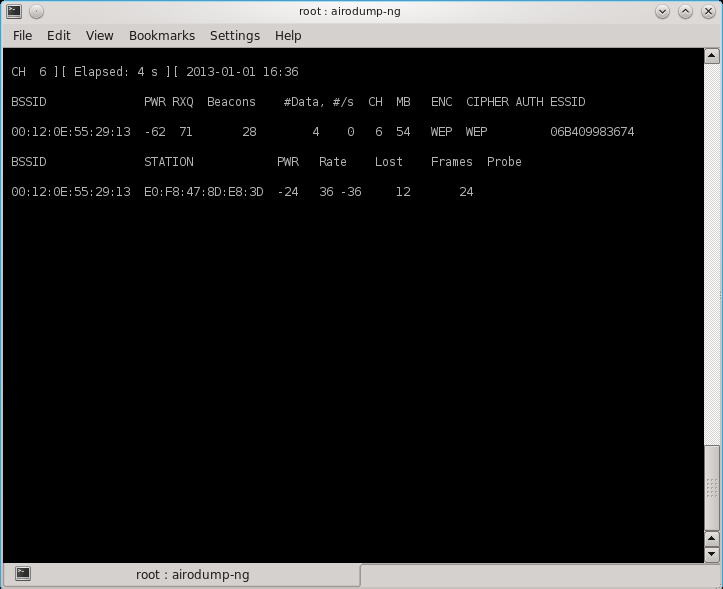

Bước 3: Nhập lệnh:

airodump-ng --bssid 00:12:0E:55:29:13 --channel 6 --write output mon0 - lệnh này để xem các gói tin trên mạng này. Thêm nữa, nó sẽ yêu cầu airodump-ng để lưu các gói tin vào một file pcap.

Lưu ý: Để có thể mã hóa được mật khẩu bạn cần phải có ít nhất một máy khách đang kết nối tới AP sử dụng WEP key.

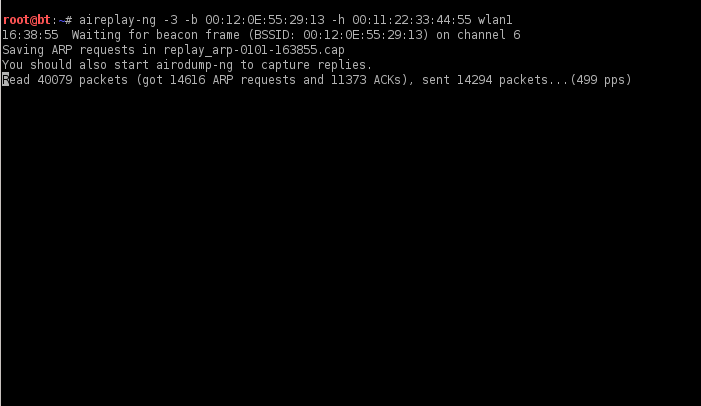

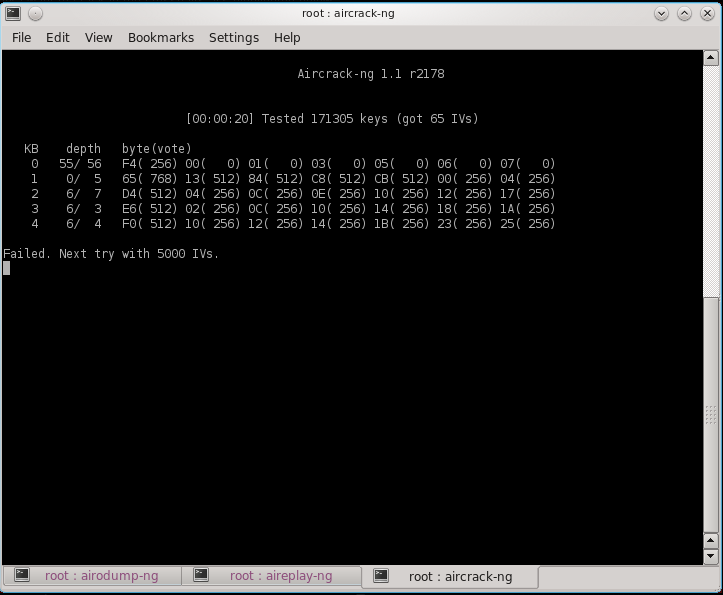

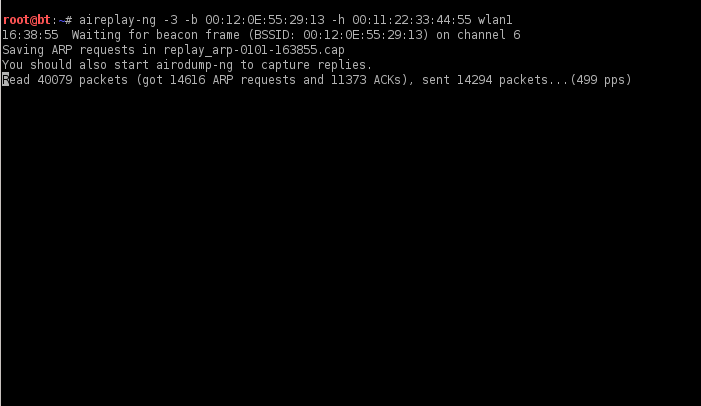

Bước 4: Số lượng của gói dữ liệu sẽ được liệt kê dưới trường #data (bạn cần tối thiểu là 68 gói tin để crack). Trong việc crack WEP key, chúng ta cần một số lượng lớn gói tin dữ liệu được mã hóa với key của AP để khai thác nó. Do đó, chúng ta phải "ép" mạng này đưa ra nhiều gói tin dữ liệu. Để làm điều này, chúng ta sẽ sử dụng công cụ aireplay-ng

Bước 5: Chúng ta sẽ "chụp" các gói tin ARP trên mạng không dây sử dụng aireplay-ng .và tiêm trở lại vào mạng để mô phỏng câu trả lời ARP. Chúng ta sẽ đua ra rất nhiều lưu lượng dữ liệu trên mạng này. Thậm chí thông qua aireplay-ng không biết WEP key, nó có thể xác định gói tin ARP bằng cách xem xét kích cỡ của gói tin. Gói tin ARP có header giao thức cố định và do đó kích cỡ của gói tin ARP có thể dễ dàng xác định và có thể được sử dụng cho việc xác định chúng, thậm chí bên trong một lưu lượng mạng đã được mã hóa. Chúng ta sẽ chạy aireplay-ng với các tùy chọn mà sẽ được nói trong phần tiếp. Tùy chọn -3 là cho ARP replay, -b xác định BSSID của mạng, và -h xác định địa chỉ MAC của máy khách mà chúng ta đang giả mạo. Chúng ta cần làm điều này, bởi vì tấn công replay sẽ chỉ làm việc cho địa chỉ MAC đã được xác thực và liên kết với AP.

Bước 6: Ở thời điểm này, airodump-ng cũng sẽ bắt đầu ghi rất nhiều gói tin dữ liệu. Tất cả gói tin đã thu được sẽ được lưu trong file output-*.

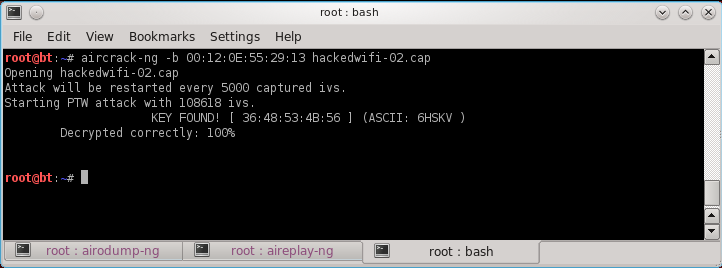

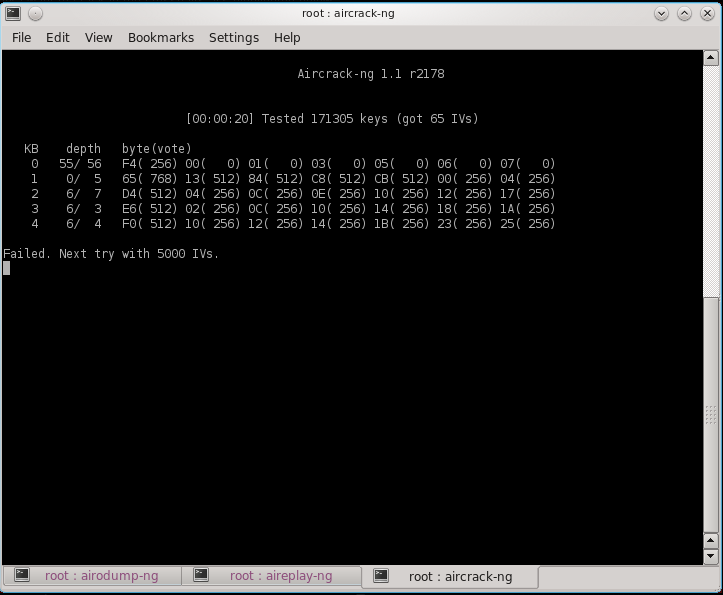

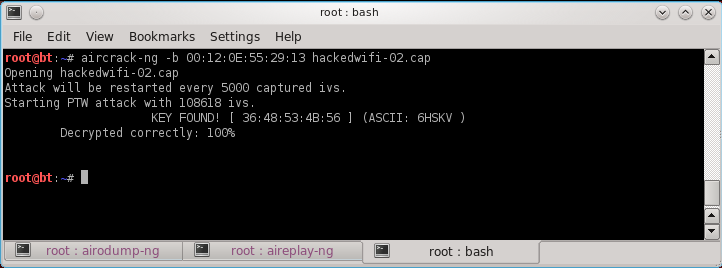

Bước 7: Chúng ta sẽ bắt đầu với aircrack-ng và crack WEP key. Nếu chúng ta thu thập được càng nhiều gói tin thì chúng ta thành công càng cao. Số lượng gói tin dữ liệu được yêu cầu để crack WEP key là không xác định, nhưng thông thường sẽ là một trăm nghìn hoặc nhiều hơn. Nếu một mạng tốt, chúng ta có thể thu được số lượng gói tin yêu cầu trong 5-10 phút. Nếu số lượng gói tin dữ liệu hiện tại không đủ trong file, aircrack-ng sẽ dừng lại và đợi cho việc chụp nhiều gói tin hơn, và sau đó sẽ bắt đầu tiếp việc crack WEP key.

Bước 8: Một có đủ số lượng gói tin dữ liệu được chụp và xử lý, aireplay-ng sẽ có khả năng bẻ gãy WEP key.

Cần nhớ rằng, lỗ hổng của việc dùng WEP key sẽ luôn luôn được khai thác thành công. Điều quan trọng nhất là chúng ta phải thu thập được càng nhiều gói tin dữ liệu mà được mã hóa với WEP key càng tốt.

+ WPA/WPA2

WPA sử dụng thuật toán mã hóa TKIP. TKIP được phát minh để cải thiện lỗ hổng của việc sử dụng WEP key, mà không yêu cầu việc nâng cấp phần cứng để sử dụng nó. WPA2 sử dụng thuật toán mã hóa AES-CCMP, nó mạnh hơn và thiết thực hơn so với TKIP. Cả WPA và WPA2 đều cho phép xác thực người dùng dựa trên EAP, sử dụng cơ chế xác thực người dùng Radius server (Enterprise) hoặc Pre-Shared Key (PSK) (Personal).

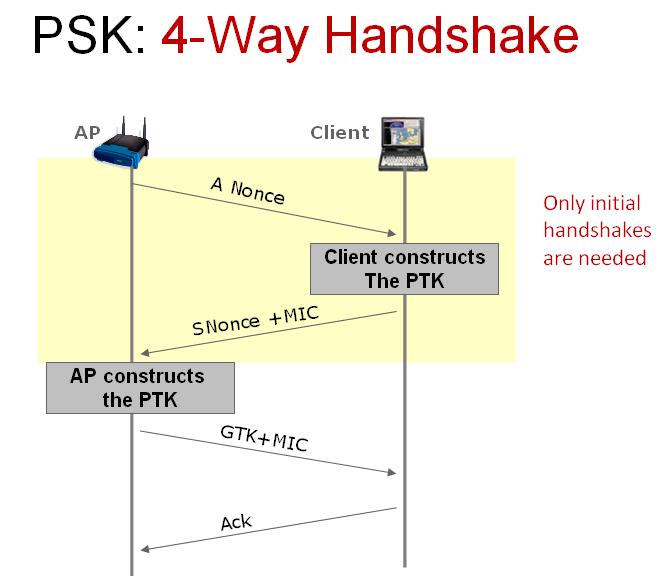

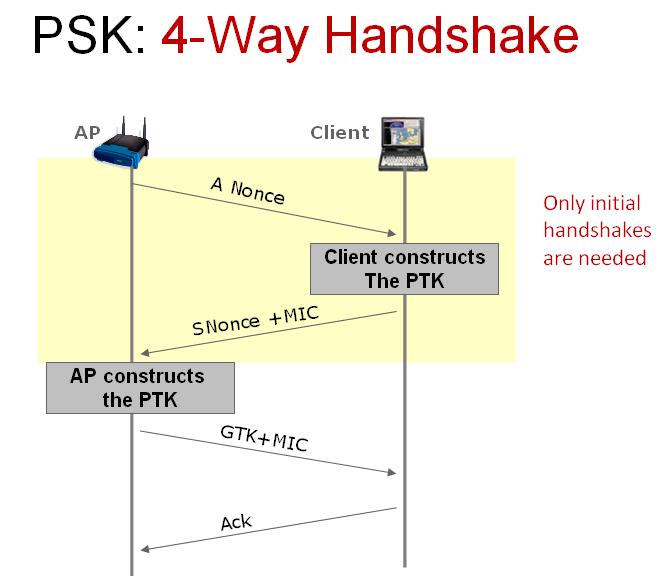

WPA/WPA2 có khả năng bị tấn công phương thức từ điển tấn công. Đầu vào được yêu cầu cho tấn công này là four-way WAP handshake giữa máy khách va AP, và một wordlist bao gồm mật mã phổ biến. Và sau đó sử dụng công cụ phổ biến như

aircrack-ng.

Cách WPA/WPA2 PSK làm việc đó là nó nhận được per-session key được gọi là Paiwise Transient Key (PTK) sử dụng Pre-Shared key và 5 thông số khác đó là: SSID của mạng, authentication nounce (ANounce), Supplicant Nounce (SNounce), Authenticator MAC address (Access Point MAC), và Supplicant MAC address (WIFI Client MAC). Key này sau đó sẽ được sử dụng để giải mã tất cả dữ liệu giữa AP và máy khách.

Kẻ tấn công sẽ nghe trộm toàn bộ cuộc hội thoại giữa AP và máy khách bằng việc thu thập các "tin nhắn" từ không khí để thu thập toàn bộ các thông số đã nêu ở trên. Kẻ tất công có thât cả các thông số trên ngoại trừ Pre-Shared Key. Vậy cách Pre-Shared Key được tạo như thể nào? Nó được cung cấp bằng cách sử dụng mật mã WPA-PSK được cung cấp bởi người sử dụng, cùng với SSID. Sự kết hợp của cả hai thành phần này được gửi thông qua Password Based Key Derivation Function (PBKDF2) nó sẽ đưa ra 256-bit shared key.

Trong phương pháp từ điển tấn công, kẻ tấn công sẽ sử dụng một từ điển lớn của các mật mã có thể có với công cụ tấn công. Công cụ này sẽ cung cấp 256-bit Pre-Shared Key thừ mỗi mật mã và sử dụng nó với các thông số khác, đã được mô tả ở trên để tạo ra PTK. PTK sẽ được sử dụng để kiểm tra Message Intergrity Check (MIC) là một gói tin handshake. Nếu no phù hợp, mật mã được đoán từ từ điển là đúng, ngược lại nó là sai. Cuối cùng, nếu mật mã xác thực mạng tồn tại trong từ điển tấn công, mạng WLAN sẽ bị thâm nhập.

Cách Crack WPA các bạn tham khảo video sau:

- Wired Equivalent Privacy (WEP)

- Wifi Protected Access (WPA)

- Wifi Protected Access v2 (WPA2)

Bước 1: Trong Kali Linux, bạn mở Terminal và nhập:

Mục đích của lệnh là khởi tạo chế độ giám sát

Bước 2: Xác định Access Point bằng lệnh:

airodump-ng mon0

airodump-ng --bssid 00:12:0E:55:29:13 --channel 6 --write output mon0 - lệnh này để xem các gói tin trên mạng này. Thêm nữa, nó sẽ yêu cầu airodump-ng để lưu các gói tin vào một file pcap.

Lưu ý: Để có thể mã hóa được mật khẩu bạn cần phải có ít nhất một máy khách đang kết nối tới AP sử dụng WEP key.

Bước 4: Số lượng của gói dữ liệu sẽ được liệt kê dưới trường #data (bạn cần tối thiểu là 68 gói tin để crack). Trong việc crack WEP key, chúng ta cần một số lượng lớn gói tin dữ liệu được mã hóa với key của AP để khai thác nó. Do đó, chúng ta phải "ép" mạng này đưa ra nhiều gói tin dữ liệu. Để làm điều này, chúng ta sẽ sử dụng công cụ aireplay-ng

Bước 5: Chúng ta sẽ "chụp" các gói tin ARP trên mạng không dây sử dụng aireplay-ng .và tiêm trở lại vào mạng để mô phỏng câu trả lời ARP. Chúng ta sẽ đua ra rất nhiều lưu lượng dữ liệu trên mạng này. Thậm chí thông qua aireplay-ng không biết WEP key, nó có thể xác định gói tin ARP bằng cách xem xét kích cỡ của gói tin. Gói tin ARP có header giao thức cố định và do đó kích cỡ của gói tin ARP có thể dễ dàng xác định và có thể được sử dụng cho việc xác định chúng, thậm chí bên trong một lưu lượng mạng đã được mã hóa. Chúng ta sẽ chạy aireplay-ng với các tùy chọn mà sẽ được nói trong phần tiếp. Tùy chọn -3 là cho ARP replay, -b xác định BSSID của mạng, và -h xác định địa chỉ MAC của máy khách mà chúng ta đang giả mạo. Chúng ta cần làm điều này, bởi vì tấn công replay sẽ chỉ làm việc cho địa chỉ MAC đã được xác thực và liên kết với AP.

Bước 6: Ở thời điểm này, airodump-ng cũng sẽ bắt đầu ghi rất nhiều gói tin dữ liệu. Tất cả gói tin đã thu được sẽ được lưu trong file output-*.

Bước 7: Chúng ta sẽ bắt đầu với aircrack-ng và crack WEP key. Nếu chúng ta thu thập được càng nhiều gói tin thì chúng ta thành công càng cao. Số lượng gói tin dữ liệu được yêu cầu để crack WEP key là không xác định, nhưng thông thường sẽ là một trăm nghìn hoặc nhiều hơn. Nếu một mạng tốt, chúng ta có thể thu được số lượng gói tin yêu cầu trong 5-10 phút. Nếu số lượng gói tin dữ liệu hiện tại không đủ trong file, aircrack-ng sẽ dừng lại và đợi cho việc chụp nhiều gói tin hơn, và sau đó sẽ bắt đầu tiếp việc crack WEP key.

Bước 8: Một có đủ số lượng gói tin dữ liệu được chụp và xử lý, aireplay-ng sẽ có khả năng bẻ gãy WEP key.

Cần nhớ rằng, lỗ hổng của việc dùng WEP key sẽ luôn luôn được khai thác thành công. Điều quan trọng nhất là chúng ta phải thu thập được càng nhiều gói tin dữ liệu mà được mã hóa với WEP key càng tốt.

+ WPA/WPA2

WPA sử dụng thuật toán mã hóa TKIP. TKIP được phát minh để cải thiện lỗ hổng của việc sử dụng WEP key, mà không yêu cầu việc nâng cấp phần cứng để sử dụng nó. WPA2 sử dụng thuật toán mã hóa AES-CCMP, nó mạnh hơn và thiết thực hơn so với TKIP. Cả WPA và WPA2 đều cho phép xác thực người dùng dựa trên EAP, sử dụng cơ chế xác thực người dùng Radius server (Enterprise) hoặc Pre-Shared Key (PSK) (Personal).

WPA/WPA2 có khả năng bị tấn công phương thức từ điển tấn công. Đầu vào được yêu cầu cho tấn công này là four-way WAP handshake giữa máy khách va AP, và một wordlist bao gồm mật mã phổ biến. Và sau đó sử dụng công cụ phổ biến như

aircrack-ng.

Cách WPA/WPA2 PSK làm việc đó là nó nhận được per-session key được gọi là Paiwise Transient Key (PTK) sử dụng Pre-Shared key và 5 thông số khác đó là: SSID của mạng, authentication nounce (ANounce), Supplicant Nounce (SNounce), Authenticator MAC address (Access Point MAC), và Supplicant MAC address (WIFI Client MAC). Key này sau đó sẽ được sử dụng để giải mã tất cả dữ liệu giữa AP và máy khách.

Kẻ tấn công sẽ nghe trộm toàn bộ cuộc hội thoại giữa AP và máy khách bằng việc thu thập các "tin nhắn" từ không khí để thu thập toàn bộ các thông số đã nêu ở trên. Kẻ tất công có thât cả các thông số trên ngoại trừ Pre-Shared Key. Vậy cách Pre-Shared Key được tạo như thể nào? Nó được cung cấp bằng cách sử dụng mật mã WPA-PSK được cung cấp bởi người sử dụng, cùng với SSID. Sự kết hợp của cả hai thành phần này được gửi thông qua Password Based Key Derivation Function (PBKDF2) nó sẽ đưa ra 256-bit shared key.

Trong phương pháp từ điển tấn công, kẻ tấn công sẽ sử dụng một từ điển lớn của các mật mã có thể có với công cụ tấn công. Công cụ này sẽ cung cấp 256-bit Pre-Shared Key thừ mỗi mật mã và sử dụng nó với các thông số khác, đã được mô tả ở trên để tạo ra PTK. PTK sẽ được sử dụng để kiểm tra Message Intergrity Check (MIC) là một gói tin handshake. Nếu no phù hợp, mật mã được đoán từ từ điển là đúng, ngược lại nó là sai. Cuối cùng, nếu mật mã xác thực mạng tồn tại trong từ điển tấn công, mạng WLAN sẽ bị thâm nhập.

Cách Crack WPA các bạn tham khảo video sau:

[video=youtube;azM8q6JLVI0]http://www.youtube.com/watch?v=azM8q6JLVI0[/video]

Chỉnh sửa lần cuối bởi người điều hành: