DiepNV88

VIP Members

-

24/09/2013

-

369

-

1.552 bài viết

Linux worm nhắm đến các thiết bị định tuyến và quan sát.

-Symantec đã phát hiện ra loại Linux worm mới xuất hiện được thiết kế để nhắm mục tiêu là các thiết bị kết nối internet . Worm Linux có khả năng tấn công một loạt những thiết bị, đến các máy tính có kết nối internet.

Linux worm có khả năng lây nhiễm một loạt các thiết bị định tuyến , hộp set-top , camera an ninh ,trong khi các thiết bị điện tử khác đang dần được trang bị kết nối Internet.

Tên worm là Linux.Darlloz , nó khai thác lỗ hổng PHP để phát tán chính nó . Worm khai thác các mã PHP ‘ ‘ php- cgi ' có tên (CVE-2012 - 1823) , đó là một lỗ hổng cũ đã được vá tháng 5 năm 2012.

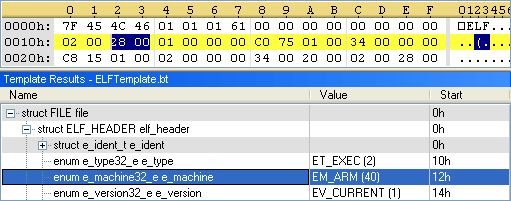

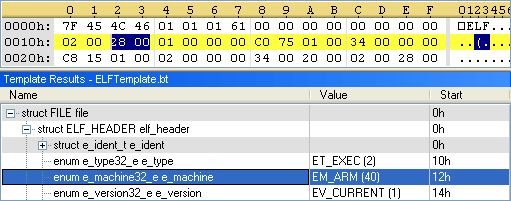

Các phần mềm độc hại có thể bắt đầu sử dụng các biến thể kết hợp đã có sẵn định dạng thực thi và có thể kết nối ( ELF –cấu trúc file thực thi) các tập tin lây nhiễm sang một phạm vi rộng hơn của thiết bị thiết bị có kết nối mạng .

Worm tạo ra các địa chỉ IP ngẫu nhiên , truy cập một đường dẫn cụ thể trên máy tính với ID và mật khẩu nổi tiếng, và gửi yêu cầu HTTP POST , trong đó khai thác lỗ hổng . Nếu mục tiêu là chưa được vá , nó tải về các sâu từ một máy chủ độc hại và bắt đầu tìm kiếm mục tiêu tiếp theo của nó .

Hiện nay, Worm dường như chỉ lây nhiễm các hệ thống x86 của Intel , bởi vì URL tải về trong mã khai thác được mã hóa cứng để các ELF binary cho kiến trúc Intel .

Linux là hệ điều hành mã nguồn mở nổi tiếng nhất và đã được chuyển đến kiến trúc khác nhau. Linux không chỉ chạy trên các máy tính Intel , mà còn trên các thiết bị nhỏ với các CPU khác nhau , chẳng hạn như các router, hộp set-top, camera an ninh , và thậm chí cả hệ thống điều khiển công nghiệp .

Để bảo vệ không bị lây nhiễm worm Linux , Symantec khuyến cáo người dùng thực hiện các bước sau:

Xác minh tất cả các thiết bị kết nối vào mạng.

Cập nhật phần mềm của họ lên phiên bản mới nhất.

Cập nhật phần mềm bảo mật của họ khi nó được làm sẵn có trên thiết bị của họ.

Thiết lập mật khẩu bảo mật cao.

Chặn các yêu cầu HTTP POST đến với đường dẫn sau đây tại cổng hoặc trên mỗi thiết bị nếu không cần thiết :

-/cgi-bin/php

-/cgi-bin/php5

-/cgi-bin/php-cgi

-/cgi-bin/php.cgi

-/cgi-bin/php4

Theo Cyber "News & Alerts"

Linux worm có khả năng lây nhiễm một loạt các thiết bị định tuyến , hộp set-top , camera an ninh ,trong khi các thiết bị điện tử khác đang dần được trang bị kết nối Internet.

Tên worm là Linux.Darlloz , nó khai thác lỗ hổng PHP để phát tán chính nó . Worm khai thác các mã PHP ‘ ‘ php- cgi ' có tên (CVE-2012 - 1823) , đó là một lỗ hổng cũ đã được vá tháng 5 năm 2012.

Các phần mềm độc hại có thể bắt đầu sử dụng các biến thể kết hợp đã có sẵn định dạng thực thi và có thể kết nối ( ELF –cấu trúc file thực thi) các tập tin lây nhiễm sang một phạm vi rộng hơn của thiết bị thiết bị có kết nối mạng .

Worm tạo ra các địa chỉ IP ngẫu nhiên , truy cập một đường dẫn cụ thể trên máy tính với ID và mật khẩu nổi tiếng, và gửi yêu cầu HTTP POST , trong đó khai thác lỗ hổng . Nếu mục tiêu là chưa được vá , nó tải về các sâu từ một máy chủ độc hại và bắt đầu tìm kiếm mục tiêu tiếp theo của nó .

Hiện nay, Worm dường như chỉ lây nhiễm các hệ thống x86 của Intel , bởi vì URL tải về trong mã khai thác được mã hóa cứng để các ELF binary cho kiến trúc Intel .

Linux là hệ điều hành mã nguồn mở nổi tiếng nhất và đã được chuyển đến kiến trúc khác nhau. Linux không chỉ chạy trên các máy tính Intel , mà còn trên các thiết bị nhỏ với các CPU khác nhau , chẳng hạn như các router, hộp set-top, camera an ninh , và thậm chí cả hệ thống điều khiển công nghiệp .

Để bảo vệ không bị lây nhiễm worm Linux , Symantec khuyến cáo người dùng thực hiện các bước sau:

Xác minh tất cả các thiết bị kết nối vào mạng.

Cập nhật phần mềm của họ lên phiên bản mới nhất.

Cập nhật phần mềm bảo mật của họ khi nó được làm sẵn có trên thiết bị của họ.

Thiết lập mật khẩu bảo mật cao.

Chặn các yêu cầu HTTP POST đến với đường dẫn sau đây tại cổng hoặc trên mỗi thiết bị nếu không cần thiết :

-/cgi-bin/php

-/cgi-bin/php5

-/cgi-bin/php-cgi

-/cgi-bin/php.cgi

-/cgi-bin/php4

Theo Cyber "News & Alerts"

Chỉnh sửa lần cuối bởi người điều hành: