DDos

VIP Members

-

22/10/2013

-

524

-

2.191 bài viết

Kỹ thuật tấn công mới cho phép tin tặc vượt qua phần mềm bảo mật

Các nhà nghiên cứu an ninh mạng phát hiện kỹ thuật Process Ghosting để chạy các tệp thực thi được dấu trong một tệp hình ảnh. Kẻ tấn công có thể sử dụng kỹ thuật này để lén lút chạy các mã độc trên hệ thống Windows mà không bị phát hiện.

Nhà nghiên cứu Gabriel Landau từ Elastic Security cho biết: "Với kỹ thuật này, kẻ tấn công có thể ghi phần mềm độc hại vào ổ đĩa mà rất khó để quét hoặc xóa nó. Thậm chí khi bị phát hiện và xóa bởi các công cụ bảo mật, tệp này cũng giống như tệp bình thường và ít gây chú ý tới người dùng. Kỹ thuật này không liên quan đến việc chèn mã, Process Hollowing hoặc Transactional NTFS (TxF)."

Process Ghosting được phát triện dựa trên việc mở rộng các phương pháp bỏ qua điểm cuối đã được ghi nhận trước đây như Process Doppelgänge và Process Herpaderping, do đó cho phép thực thi mã độc một cách lén lút mà không gặp bất cứ trở ngại nào từ các phần mềm bảo vệ.

Process Doppelgänge, tương tự như Process Hollow, liên quan đến việc đưa mã tùy ý vào không gian địa chỉ của tiến trình hợp pháp đang chạy mà sau đó có thể được thực thi từ dịch vụ đáng tin cậy. Process Herpaderping, lần đầu tiên được trình bày chi tiết vào tháng 10 năm ngoái, mô tả một phương pháp để che giấu hành vi của một tiến trình đang chạy bằng cách sửa đổi tệp thực thi trên ổ đĩa sau khi hình ảnh đã được ánh xạ trong bộ nhớ.

Kỹ thuật này dựa trên việc "luôn có một khoảng thời gian nhất định khi một tiến trình được tạo ra và khi các công cụ bảo mật được thông báo về tiến trình này", cho phép kẻ tấn công chạy mã độc trước khi các công cụ bảo mật có thể quét.

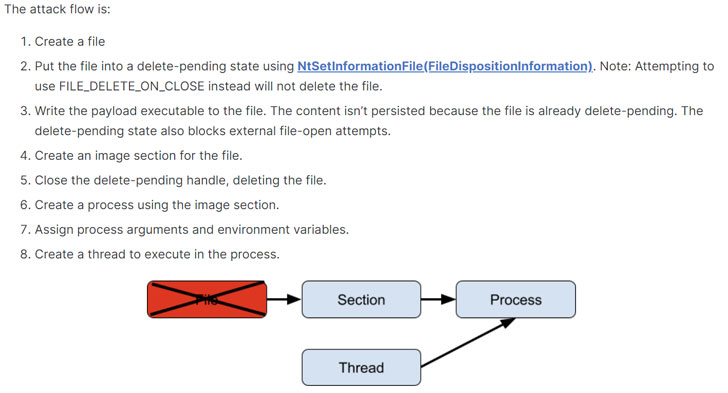

Kỹ thuật Process Ghosting tiên tiến hơn so với kỹ thuật Doppelgänge và Herpaderping bằng cách cho phép chạy các tệp thực thi đã bị xóa. Nó lợi dụng việc các thành phần trong Windows ngăn các tệp thực thi được ánh xạ bị sửa đổi hoặc bị xóa chỉ có hiệu lực sau khi tệp nhị phân được ánh xạ vào một phần hình ảnh.

Landau giải thích: “Điều này có nghĩa là có thể tạo một tệp, đánh dấu nó để xóa, ánh xạ nó đến một phần hình ảnh, đóng trình xử lý tệp để hoàn tất việc xóa, sau đó tạo một tiến trình từ đoạn fileless (loại mã độc không có file). Đây là Process Ghosting."

Trong bằng chứng khái niệm (PoC), các nhà nghiên cứu đã trình bày chi tiết một trường hợp trong đó Windows Defender cố gắng mở tệp thực độc hại để quét, nhưng không thực hiện được vì tệp đang ở trạng thái chờ xóa. Sau đó, Window Defender tiếp tục quét nhưng thất bại vì tệp đã bị xóa, do đó cho phép mã độc được thực thi mà không bị cản trở.

Elastic Security cho biết họ đã báo cáo vấn đề với Trung tâm phản hồi bảo mật của Microsoft (MSRC) vào tháng 5 năm 2021, sau đó Microsoft cho biết vấn đề "không quá mức nghiêm trọng để sửa chữa", tương tự như khi kỹ thuật Process Herpaderping được tiết lộ với MSRC trong tháng 7 năm 2020.

Tuy nhiên, Microsoft đã phát hành phiên bản cập nhật của Sysinternals Suite vào đầu tháng 1 này với tiện ích System Monitor (hay còn gọi là Sysmon) được cải tiến để giúp phát hiện các cuộc tấn công Process Herpaderping và Process Hollowing. Người dùng hãy sử dụng Sysmon phiên bản 13.00 hoặc mới hơn để ngăn ngừa các cuộc tấn công này.

Nhà nghiên cứu Gabriel Landau từ Elastic Security cho biết: "Với kỹ thuật này, kẻ tấn công có thể ghi phần mềm độc hại vào ổ đĩa mà rất khó để quét hoặc xóa nó. Thậm chí khi bị phát hiện và xóa bởi các công cụ bảo mật, tệp này cũng giống như tệp bình thường và ít gây chú ý tới người dùng. Kỹ thuật này không liên quan đến việc chèn mã, Process Hollowing hoặc Transactional NTFS (TxF)."

Process Ghosting được phát triện dựa trên việc mở rộng các phương pháp bỏ qua điểm cuối đã được ghi nhận trước đây như Process Doppelgänge và Process Herpaderping, do đó cho phép thực thi mã độc một cách lén lút mà không gặp bất cứ trở ngại nào từ các phần mềm bảo vệ.

Process Doppelgänge, tương tự như Process Hollow, liên quan đến việc đưa mã tùy ý vào không gian địa chỉ của tiến trình hợp pháp đang chạy mà sau đó có thể được thực thi từ dịch vụ đáng tin cậy. Process Herpaderping, lần đầu tiên được trình bày chi tiết vào tháng 10 năm ngoái, mô tả một phương pháp để che giấu hành vi của một tiến trình đang chạy bằng cách sửa đổi tệp thực thi trên ổ đĩa sau khi hình ảnh đã được ánh xạ trong bộ nhớ.

Kỹ thuật này dựa trên việc "luôn có một khoảng thời gian nhất định khi một tiến trình được tạo ra và khi các công cụ bảo mật được thông báo về tiến trình này", cho phép kẻ tấn công chạy mã độc trước khi các công cụ bảo mật có thể quét.

Kỹ thuật Process Ghosting tiên tiến hơn so với kỹ thuật Doppelgänge và Herpaderping bằng cách cho phép chạy các tệp thực thi đã bị xóa. Nó lợi dụng việc các thành phần trong Windows ngăn các tệp thực thi được ánh xạ bị sửa đổi hoặc bị xóa chỉ có hiệu lực sau khi tệp nhị phân được ánh xạ vào một phần hình ảnh.

Landau giải thích: “Điều này có nghĩa là có thể tạo một tệp, đánh dấu nó để xóa, ánh xạ nó đến một phần hình ảnh, đóng trình xử lý tệp để hoàn tất việc xóa, sau đó tạo một tiến trình từ đoạn fileless (loại mã độc không có file). Đây là Process Ghosting."

Trong bằng chứng khái niệm (PoC), các nhà nghiên cứu đã trình bày chi tiết một trường hợp trong đó Windows Defender cố gắng mở tệp thực độc hại để quét, nhưng không thực hiện được vì tệp đang ở trạng thái chờ xóa. Sau đó, Window Defender tiếp tục quét nhưng thất bại vì tệp đã bị xóa, do đó cho phép mã độc được thực thi mà không bị cản trở.

Elastic Security cho biết họ đã báo cáo vấn đề với Trung tâm phản hồi bảo mật của Microsoft (MSRC) vào tháng 5 năm 2021, sau đó Microsoft cho biết vấn đề "không quá mức nghiêm trọng để sửa chữa", tương tự như khi kỹ thuật Process Herpaderping được tiết lộ với MSRC trong tháng 7 năm 2020.

Tuy nhiên, Microsoft đã phát hành phiên bản cập nhật của Sysinternals Suite vào đầu tháng 1 này với tiện ích System Monitor (hay còn gọi là Sysmon) được cải tiến để giúp phát hiện các cuộc tấn công Process Herpaderping và Process Hollowing. Người dùng hãy sử dụng Sysmon phiên bản 13.00 hoặc mới hơn để ngăn ngừa các cuộc tấn công này.

Theo: thehackernews