WhiteHat News #ID:2018

WhiteHat Support

-

20/03/2017

-

129

-

444 bài viết

Kỹ thuật Rowhammer mới có thể tấn công máy tính từ xa

Việc khai thác bằng kỹ thuật tấn công Rowhammer đã trở nên dễ dàng hơn.

Một kỹ thuật tấn công mới Throwhammer vừa được phát hiện cho phép kẻ tấn công khởi phát cuộc tấn công Rowhammer nhằm vào các hệ thống mục tiêu bằng cách gửi các gói tin được tạo một cách đặc biệt đến các card mạng dính lỗ hổng qua mạng LAN.

Rowhammer từ năm 2012 được biết đến là một vấn đề nghiêm trọng trong các chip nhớ truy cập ngẫu nhiên động (DRAM) thế hệ mới, liên tục truy cập vào một row trong bộ nhớ có thể gây ra tấn công “bit flipping” trong một row liền kề, dẫn đến bất kỳ ai cũng có thể thay đổi nội dung của bộ nhớ máy tính.

Rowhammer từ năm 2012 được biết đến là một vấn đề nghiêm trọng trong các chip nhớ truy cập ngẫu nhiên động (DRAM) thế hệ mới, liên tục truy cập vào một row trong bộ nhớ có thể gây ra tấn công “bit flipping” trong một row liền kề, dẫn đến bất kỳ ai cũng có thể thay đổi nội dung của bộ nhớ máy tính.

Nếu khai thác thành công, kẻ tấn công sẽ có quyền thực thi mã từ xa trên các máy tính và dịch vụ dính lỗ hổng.

Các nhà nghiên cứu an ninh đã đưa ra chi tiết bản PoC Glitch của kỹ thuật tấn công Rowhammer, đẩy các đơn vị xử lý đồ họa nhúng (GPUs) để thực hiện tấn công Rowhammer nhằm vào các thiết bị Android.

Tuy nhiên, các kỹ thuật tấn công Rowhammer phổ biến trước đây yêu cầu leo thang đặc quyền trên thiết bị mục tiêu, nghĩa là kẻ tấn công phải thực thi mã trên máy tính mục tiêu bằng cách dụ dỗ nạn nhân đến một website độc hại hoặc lừa họ cài đặt ứng dụng độc hại.

Thât không may, việc giới hạn này đã bị loại bỏ, ít nhất là cho một số thiết bị.

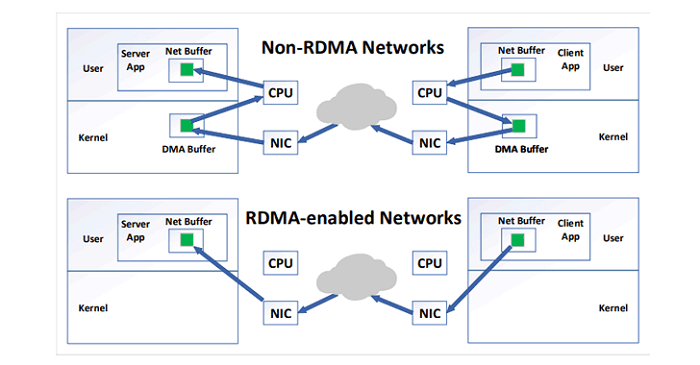

Các nhà nghiên cứu tại Vrije Universiteit Amsterdam và Đại học Cyprus đã tìm thấy bằng chứng việc gửi các gói mã độc thông qua mạng LAN có thể kích hoạt tấn công Rowhammer trên hệ thống chạy card mạng Ethernet trang bị tính năng Truy cập bộ nhớ trực tiếp từ xa (RDMA), thường được sử dụng trong các dịch vụ đám mây và trung tâm dữ liệu.

Vì các card mạng RDMA được mở, cho phép máy tính trong một mạng trao đổi dữ liệu (đặc quyền đọc và ghi) trong bộ nhớ chính, có thể lợi dụng để truy cập bộ nhớ host, nhanh chóng kích hoạt bit flip trên bộ nhớ DRAM.

Việc kích hoạt một bit flip yêu cầu hàng trăm nghìn bộ nhớ truy cập đến vị trí DRAM cụ thể trong vòng hàng chục nghìn milli giây nên một cuộc tấn công Throwhammer thành công sẽ yêu cầu mạng tốc độc cực cao, ít nhất 10Gbp/giây.

Trong quá trình cài đặt thử nghiệm, các nhà nghiên cứu thu được các bit flips nhằm vào server mục tiêu sau khi truy cập bộ nhớ 560.000 lần trong 64 milli giây bằng cách gửi các gói tin qua mạng LAN đến card mạng RDMA đã được mở.

Do Rowhammer khai thác những điểm yếu trong phần cứng máy tính nên không có bản vá phần mềm nào có thể hoàn toàn khắc phục được vấn đề. Các nhà nghiên cứu tin rằng Rowhammer không chỉ là một mối đe dọa mà còn có khả năng gây ra những thiệt hại thực sự nghiêm trọng.

Một kỹ thuật tấn công mới Throwhammer vừa được phát hiện cho phép kẻ tấn công khởi phát cuộc tấn công Rowhammer nhằm vào các hệ thống mục tiêu bằng cách gửi các gói tin được tạo một cách đặc biệt đến các card mạng dính lỗ hổng qua mạng LAN.

Nếu khai thác thành công, kẻ tấn công sẽ có quyền thực thi mã từ xa trên các máy tính và dịch vụ dính lỗ hổng.

Các nhà nghiên cứu an ninh đã đưa ra chi tiết bản PoC Glitch của kỹ thuật tấn công Rowhammer, đẩy các đơn vị xử lý đồ họa nhúng (GPUs) để thực hiện tấn công Rowhammer nhằm vào các thiết bị Android.

Tuy nhiên, các kỹ thuật tấn công Rowhammer phổ biến trước đây yêu cầu leo thang đặc quyền trên thiết bị mục tiêu, nghĩa là kẻ tấn công phải thực thi mã trên máy tính mục tiêu bằng cách dụ dỗ nạn nhân đến một website độc hại hoặc lừa họ cài đặt ứng dụng độc hại.

Thât không may, việc giới hạn này đã bị loại bỏ, ít nhất là cho một số thiết bị.

Các nhà nghiên cứu tại Vrije Universiteit Amsterdam và Đại học Cyprus đã tìm thấy bằng chứng việc gửi các gói mã độc thông qua mạng LAN có thể kích hoạt tấn công Rowhammer trên hệ thống chạy card mạng Ethernet trang bị tính năng Truy cập bộ nhớ trực tiếp từ xa (RDMA), thường được sử dụng trong các dịch vụ đám mây và trung tâm dữ liệu.

Vì các card mạng RDMA được mở, cho phép máy tính trong một mạng trao đổi dữ liệu (đặc quyền đọc và ghi) trong bộ nhớ chính, có thể lợi dụng để truy cập bộ nhớ host, nhanh chóng kích hoạt bit flip trên bộ nhớ DRAM.

Việc kích hoạt một bit flip yêu cầu hàng trăm nghìn bộ nhớ truy cập đến vị trí DRAM cụ thể trong vòng hàng chục nghìn milli giây nên một cuộc tấn công Throwhammer thành công sẽ yêu cầu mạng tốc độc cực cao, ít nhất 10Gbp/giây.

Trong quá trình cài đặt thử nghiệm, các nhà nghiên cứu thu được các bit flips nhằm vào server mục tiêu sau khi truy cập bộ nhớ 560.000 lần trong 64 milli giây bằng cách gửi các gói tin qua mạng LAN đến card mạng RDMA đã được mở.

Do Rowhammer khai thác những điểm yếu trong phần cứng máy tính nên không có bản vá phần mềm nào có thể hoàn toàn khắc phục được vấn đề. Các nhà nghiên cứu tin rằng Rowhammer không chỉ là một mối đe dọa mà còn có khả năng gây ra những thiệt hại thực sự nghiêm trọng.

Theo The Hacker News

Chỉnh sửa lần cuối: