-

09/04/2020

-

85

-

552 bài viết

Khẩn cấp: Microsoft kêu gọi quản trị viên Exchange vá lỗ hổng đang bị khai thác trong thực tế

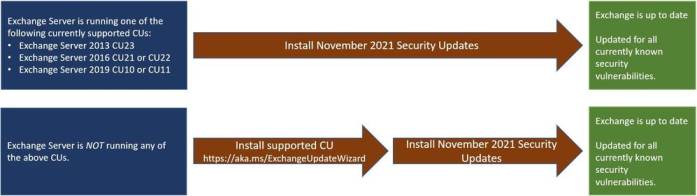

Thứ tư (10/11), Microsoft đã cảnh báo các quản trị viên ngay lập tức vá lỗ hổng Exchange Server có mức độ nghiêm trọng cao, có thể cho phép hacker đã xác thực, thực thi mã từ xa trên các máy chủ có lỗ hổng. Theo thống kê của WhiteHat, tại Việt Nam hiện có khoảng 170 đơn vị đang sử dụng Exchange Server 2016 và Exchange Server 2019 có nguy cơ tồn tại lỗ hổng.

Lỗ hổng an ninh có mã định danh là CVE-2021-42321 ảnh hưởng đến Exchange Server 2016 và Exchange Server 2019. Nguyên nhân lỗi do xác thực không đúng đối số cmdlet - Cố vấn bảo mật của Redmond cho biết.

CVE-2021-42321 ảnh hưởng đến các máy chủ Microsoft Exchange on-premises (lưu trữ dữ liệu tại chỗ), bao gồm cả những máy chủ được khách hàng sử dụng ở chế độ Exchange Hybrid (khách hàng Exchange Online được bảo vệ trước các nỗ lực khai thác và không cần thực hiện thêm bất kỳ hành động nào).

Microsoft giải thích: "Chúng tôi biết các cuộc tấn công có mục tiêu hạn chế trên thực tế bằng cách lợi dụng một trong các lỗ hổng sau xác thực trong Exchange 2016 và 2019 (CVE-2021-42321)”.

"Người dùng cần nhanh chóng cài đặt các bản cập nhật để bảo vệ hệ thống của mình”, Microsoft khuyến cáo.

Để kiểm tra nhanh tất cả các máy chủ Exchange sau khi cập nhật (CUs và SUs), người dùng có thể sử dụng phiên bản mới nhất của tập lệnh Exchange Server Health Checker.

Nếu muốn kiểm tra xem có máy chủ Exchange nào đang bị khai thác lỗ hổng CVE-2021-42321 hay không, bạn cần chạy truy vấn PowerShell sau trên mỗi máy chủ Exchange để kiểm tra event log:

Vào tháng 9, Microsoft đã bổ sung một tính năng Exchange Server mới có tên là Microsoft Exchange Emergency Mitigation (EM) cung cấp khả năng bảo vệ tự động cho các máy chủ Exchange dễ bị tấn công.

EM vận hành bằng cách tự động áp dụng các biện pháp giảm nhẹ tạm thời đối với những lỗi an ninh có nguy cơ cao nhằm bảo vệ các máy chủ tại chỗ khỏi các cuộc tấn công sắp tới, đồng thời cung cấp cho quản trị viên thêm thời gian để nâng cấp các bản cập nhật bảo mật.

Dù Redmond nói rằng sẽ sử dụng tính năng mới này để giảm thiểu các lỗi bị khai thác tích cực như CVE-2021-42321, nhưng trong khuyến cáo và thông tin về các bản cập nhật Exchange Server tháng này được đăng tải trên Blog lại không đề cập gì tới việc Exchange EM đang được đưa vào sử dụng.

Các chuyên gia WhiteHat cho biết, đây là lỗ hổng nghiêm trọng với điểm CVSS lên đến 8,8. Điều kiện khai thác lỗ hổng đơn giản, kẻ tấn công có thể khai thác thông qua internet và thông tin đăng nhập của người dùng, khi khai thác thành công, tin tặc có thể thực thi mã từ xa trên hệ thống. Vì vậy, các quản trị viên cần nhanh chóng cập nhật bản vá nhanh nhất có thể.

Kể từ đầu năm 2021 khi máy chủ Exchange tại chỗ bị tấn công, các quản trị đã phải đối phó với hai làn sóng tấn công lớn nhắm vào các lỗ hổng ProxyLogon và ProxyShell.

Bắt đầu từ tháng 3, nhiều hacker được nhà nước hậu thuẫn và có động cơ tài chính đã sử dụng phương thức khai thác ProxyLogon để triển khai web shell, cryptominers, ransomware và các phần mềm độc hại khác, đồng thời nhắm mục tiêu hàng trăm nghìn máy chủ Microsoft Exchange của hàng chục nghìn tổ chức trên thế giới.

Bốn tháng sau, Hoa Kỳ và các đồng minh, bao gồm Liên minh châu Âu, Vương quốc Anh và NATO, chính thức đổ lỗi cho Trung Quốc về chiến dịch hack Microsoft Exchange lan rộng này.

Vào tháng 8, những hacker đã bắt đầu quét và hack các máy chủ Exchange bằng cách sử dụng lỗ hổng ProxyShell sau khi các nhà nghiên cứu cố gắng sao chép một mã khai thác đang hoạt động.

Ban đầu, việc giảm payload trên các máy chủ Exchange bị khai thác bằng cách dùng Proxy Shell là vô hại, nhưng sau đó, hacker chuyển sang triển khai payload ransomware LockFile phân phối trên các miền Windows bị tấn công bằng cách sử dụng khai thác Windows PetitPotam.

Lỗ hổng an ninh có mã định danh là CVE-2021-42321 ảnh hưởng đến Exchange Server 2016 và Exchange Server 2019. Nguyên nhân lỗi do xác thực không đúng đối số cmdlet - Cố vấn bảo mật của Redmond cho biết.

CVE-2021-42321 ảnh hưởng đến các máy chủ Microsoft Exchange on-premises (lưu trữ dữ liệu tại chỗ), bao gồm cả những máy chủ được khách hàng sử dụng ở chế độ Exchange Hybrid (khách hàng Exchange Online được bảo vệ trước các nỗ lực khai thác và không cần thực hiện thêm bất kỳ hành động nào).

Microsoft giải thích: "Chúng tôi biết các cuộc tấn công có mục tiêu hạn chế trên thực tế bằng cách lợi dụng một trong các lỗ hổng sau xác thực trong Exchange 2016 và 2019 (CVE-2021-42321)”.

"Người dùng cần nhanh chóng cài đặt các bản cập nhật để bảo vệ hệ thống của mình”, Microsoft khuyến cáo.

Để kiểm tra nhanh tất cả các máy chủ Exchange sau khi cập nhật (CUs và SUs), người dùng có thể sử dụng phiên bản mới nhất của tập lệnh Exchange Server Health Checker.

Nếu muốn kiểm tra xem có máy chủ Exchange nào đang bị khai thác lỗ hổng CVE-2021-42321 hay không, bạn cần chạy truy vấn PowerShell sau trên mỗi máy chủ Exchange để kiểm tra event log:

Mã:

Get-EventLog -LogName Application -Source "MSExchange Common" -EntryType Error | Where-Object { $_.Message -like "*BinaryFormatter.Deserialize*" }Vào tháng 9, Microsoft đã bổ sung một tính năng Exchange Server mới có tên là Microsoft Exchange Emergency Mitigation (EM) cung cấp khả năng bảo vệ tự động cho các máy chủ Exchange dễ bị tấn công.

EM vận hành bằng cách tự động áp dụng các biện pháp giảm nhẹ tạm thời đối với những lỗi an ninh có nguy cơ cao nhằm bảo vệ các máy chủ tại chỗ khỏi các cuộc tấn công sắp tới, đồng thời cung cấp cho quản trị viên thêm thời gian để nâng cấp các bản cập nhật bảo mật.

Dù Redmond nói rằng sẽ sử dụng tính năng mới này để giảm thiểu các lỗi bị khai thác tích cực như CVE-2021-42321, nhưng trong khuyến cáo và thông tin về các bản cập nhật Exchange Server tháng này được đăng tải trên Blog lại không đề cập gì tới việc Exchange EM đang được đưa vào sử dụng.

Các chuyên gia WhiteHat cho biết, đây là lỗ hổng nghiêm trọng với điểm CVSS lên đến 8,8. Điều kiện khai thác lỗ hổng đơn giản, kẻ tấn công có thể khai thác thông qua internet và thông tin đăng nhập của người dùng, khi khai thác thành công, tin tặc có thể thực thi mã từ xa trên hệ thống. Vì vậy, các quản trị viên cần nhanh chóng cập nhật bản vá nhanh nhất có thể.

Kể từ đầu năm 2021 khi máy chủ Exchange tại chỗ bị tấn công, các quản trị đã phải đối phó với hai làn sóng tấn công lớn nhắm vào các lỗ hổng ProxyLogon và ProxyShell.

Bắt đầu từ tháng 3, nhiều hacker được nhà nước hậu thuẫn và có động cơ tài chính đã sử dụng phương thức khai thác ProxyLogon để triển khai web shell, cryptominers, ransomware và các phần mềm độc hại khác, đồng thời nhắm mục tiêu hàng trăm nghìn máy chủ Microsoft Exchange của hàng chục nghìn tổ chức trên thế giới.

Bốn tháng sau, Hoa Kỳ và các đồng minh, bao gồm Liên minh châu Âu, Vương quốc Anh và NATO, chính thức đổ lỗi cho Trung Quốc về chiến dịch hack Microsoft Exchange lan rộng này.

Vào tháng 8, những hacker đã bắt đầu quét và hack các máy chủ Exchange bằng cách sử dụng lỗ hổng ProxyShell sau khi các nhà nghiên cứu cố gắng sao chép một mã khai thác đang hoạt động.

Ban đầu, việc giảm payload trên các máy chủ Exchange bị khai thác bằng cách dùng Proxy Shell là vô hại, nhưng sau đó, hacker chuyển sang triển khai payload ransomware LockFile phân phối trên các miền Windows bị tấn công bằng cách sử dụng khai thác Windows PetitPotam.

Nguồn: Bleepingcomputer