WhiteHat News #ID:2017

VIP Members

-

20/03/2017

-

113

-

356 bài viết

Inside Cyber Warfare - Chương I: Đặt vấn đề (Phần 1)

Thân chào các bạn thành viên diễn đàn WhiteHat,

BQT diễn đàn xin gửi tới các bạn bản dịch Chương 1 - Phần 1 cuốn sách Inside Cyber Warfare của tác giả Jeffrey Carr - chuyên gia phân tích thông tin tình báo an ninh mạng và là một nhà tư vấn chuyên về điều tra các vụ tấn công mạng vào các chính phủ và hạ tầng cơ sở quan trọng.

Rất mong sự đóng góp của các bạn để các bài viết sau này ngày càng hoàn thiện hơn.

Mỗi khi tôi nhận được câu hỏi liệu có ai đó hy sinh trong chiến tranh mạng, Magomed Yevloev là cái tên bật ra đầu tiên.

Ngày 31/8/2008, tại Cộng hòa Ingushetia Bắc Caucasus, Yevloev bị cảnh sát trấn Nazran bắt giữ để thẩm vấn về Ingushetia.ru, website chống đối điện Kremlin. Khi Yevloev bị áp giải tới trụ sở cảnh sát, một sĩ quan trên xe đã "vô tình" nổ súng vào đầu Yevloev.

Bộ Ngoại giao Mỹ yêu cầu điều tra vụ việc. Tổng thống Nga Vladimir Putin lúc đó tuyên bố sẽ tiến hành điều tra. Tuy vậy, không có động thái nào khác kể từ sau tuyên bố đó.

Ingushetia.ru (nay là Ingushetia.org) và trang web kavkazcenter.com là những trường hợp đầu tiên tại Nga mà tấn công mạng mang động cơ chính trị kể từ năm 2002. Nói cách khác, ngoài các hoạt động quân sự của Nga ở Chechnya, đã có những cuộc tấn công mạng nhắm tới các trang web của phe đối lập.

Cuộc chiến Nga-Georgia vào tháng 8/2008 là ví dụ mới nhất, xảy ra chỉ vài tuần trước khi Magomed Yevloev bị giết. Vụ việc Yevloev được xem là điển hình thương vong trong chiến tranh mạng.

Sự phức tạp về "khu vực giao tranh" (domain) trên không gian mạng

Trọng tâm của cuốn sách này là chiến tranh mạng, và ở đây xuất hiện vấn đề phức tạp đầu tiên cần làm rõ. Thời điểm viết cuốn sách này, thế giới vẫn chưa thể làm rõ khái niệm thế nào là một hành động chiến tranh mạng, nhưng theo Báo cáo về Tội phạm học Ảo năm 2008 (2008 Virtual Criminology Report) của McAfee, hơn 120 quốc gia đã “tận dụng Internet cho các hoạt động gián điệp chính trị, quân sự và kinh tế”.

Bộ Quốc phòng Mỹ (DOD) đã đưa ra định nghĩa chính thức về "khu vực giao tranh" mới này, và sẽ được thảo luận ở Chương 11, nhưng vì được truyền cảm hứng từ binh pháp của Tôn Tử, tôi đưa ra định nghĩa của mình như sau:

Vì vậy, sau đây là những trường hợp mà các chính phủ đã áp dụng chiến tranh mạng để thắng địch mà không cần đổ máu trên “chiến trường mạng”.

Chiến tranh mạng trong thế kỷ 20 và 21

Trung Quốc

Sự xuất hiện của cộng đồng hacker Trung Quốc phản ứng lại các cuộc bạo động ‘bài Hoa’ tại Indonesia vào tháng 5/1998. Theo ước tính, 3.000 hacker đã tự tổ chức thành một nhóm gọi là Trung tâm Hội nghị Khẩn cấp Hacker Trung Quốc, theo bài blog vào năm 2005 của Dahong Min có tựa đề “Tạm biệt thời đại đam mê của tin tặc Trung Quốc: Viết về khoảnh khắc tan rã của ‘Liên minh Honker của Trung Quốc’”. Nhóm tin tặc này đã tấn công các website của chính phủ Indonesia để biểu thị sự phản đối.

Một năm sau, ngày 7/5/1999, một máy bay của NATO vô tình ném bom đại sứ quán Trung Quốc tại Belgrade, Nam Tư cũ. Chưa đầy 12 giờ sau, Liên minh Hacker Đỏ Trung Quốc được thành lập và bắt đầu một loạt các cuộc tấn công vào hàng trăm trang web của chính phủ Mỹ.

Sự kiện tiếp theo xảy ra vào năm 2001 khi một máy bay chiến đấu của Trung Quốc va chạm với một máy bay quân sự Mỹ trên Biển Đông. Lần này, hơn 80.000 tin tặc đã tham gia một cuộc chiến tranh mạng "tự vệ" mà theo những hacker này là đáp trả hành động xâm lược của Mỹ. Tờ New York Times đặt tên cuộc chiến này là "Chiến tranh World Wide Web lần thứ I”.

Kể từ đó, Trung Quốc chủ yếu tập trung vào các hoạt động gián điệp mạng kết hợp với chiến lược quân sự nhằm tập trung giảm thiểu ưu thế công nghệ của quân đội Mỹ.

Israel

Vào cuối tháng 12/2008, Israel triển khai Chiến dịch Cast Lead tấn công Palestine. Một cuộc chiến tranh mạng nhanh chóng nổ ra sau đó giữa các tin tặc Israel và Ả Rập, điều thường xảy ra khi có chiến tranh giữa hai quốc gia.

Khía cạnh đặc biệt của trường hợp này ở chỗ ngoại trừ các hacker phi chính phủ thường thấy, cuộc chiến đã có sự tham gia của các hacker được chính phủ tài trợ, dù chỉ là một phần của cuộc chiến. Các thành viên của Lực lượng Quốc phòng Israel đã "tấn công" vào đài truyền hình Hamas Al-Aqsa để phát sóng một bộ phim hoạt hình mô tả cái chết của các nhà lãnh đạo Hamas với dòng chữ "Sắp hết giờ" (bằng tiếng Ả Rập).

Ngược lại, trong các cuộc xung đột giữa Chechnya, Estonia và Georgia, các tin tặc theo chủ nghĩa dân tộc không được nhà nước bảo trợ phối hợp hành động mà không cần sự chỉ đạo từ bất kỳ quốc gia nào.

Đây chính là sự phức tạp thứ hai: quy kết trách nhiệm. Lợi ích mà các quốc gia thu được khi thực hiện hoặc thuê các tin tặc phi chính phủ thực hiện các chiến dịch mạng là khó bị cáo buộc phải chịu trách nhiệm. Hay nói cách khác, các quốc gia có thể đưa ra lý lẽ phủ nhận đầy thuyết phục.

Nga

Chiến tranh Nga-Chechnya lần thứ hai (1997–2001). Trong cuộc chiến này, quân đội Nga xâm chiếm vùng ly khai Chechnya để thiết lập lại chế độ thân Nga, cả hai bên đều sử dụng không gian mạng vào các Chiến dịch Thông tin nhằm kiểm soát và định hướng nhận thức của người dân.

Thậm chí sau khi cuộc chiến chính thức kết thúc, Cơ quan an ninh liên bang Nga (FSB) được cho là phải chịu trách nhiệm cho việc đánh sập hai trang web trọng yếu của Chechen, cùng thời điểm đội đặc nhiệm Spetsnaz của Nga đọ súng với những kẻ khủng bố Chechnya đang bắt giữ những con tin người Nga tại một nhà hát ở Moscow vào ngày 26/10/2002.

Các cuộc tấn công mạng vào Estonia (2007). Mặc dù không có bằng chứng rõ ràng chỉ ra sự liên quan của chính phủ Nga tới các cuộc tấn công mạng nhắm đến các website của chính phủ Estonia vào ngày 27/4/2007, nhưng ít nhất nhà lãnh đạo trẻ tuổi nổi tiếng của Đoàn thanh niên nước Nga (Nashi), Konstantin Goloskokov, đã thừa nhận sự tham gia của mình và một số cộng sự. Goloskokov hóa ra là trợ lý của Sergei Markov, thành viên Duma quốc gia (Hạ viện Nga) của đảng ủng hộ Kremlin nước Nga thống nhất.

Nguyên nhân của vụ tấn công bắt nguồn từ việc Estonia di dời bức tượng "Người lính Đồng của Tallinn" nhằm tưởng nhớ những người lính của Liên Xô cũ đã hy sinh trong chiến tranh. Kết quả là các cuộc tấn công DDoS quy mô lớn đã đánh sập hàng loạt trang web của ngân hàng, quốc hội, các bộ và nhiều đơn vị phát ngôn của Estonia.

Chiến tranh Nga-Georgia (2008). Đây là ví dụ đầu tiên về tấn công mạng diễn ra đồng thời với xâm lược đất đai, biển và không phận giữa hai quốc gia. Nga đã xâm lược Gruzia để đáp lại cuộc tấn công của Gruzia vào phe ly khai tại miền Nam Ossetia. Một chiến dịch mạng được phối hợp đồng bộ nhắm tới hàng loạt trang web của chính phủ Gruzia cũng như nhiều trang web chiến lược quan trọng khác, bao gồm các website của đại sứ quán Mỹ và Anh. Mỗi website đều được điều tra kỹ lưỡng về việc có thể bị tấn công từ các địa chỉ IP của Nga hay Lithuania. Các phương thức tấn công bao gồm DDoS, SQL injection và cross-site scripting (XSS).

Iran

Cuộc bầu cử tổng thống Iran năm 2009 đã dẫn đến biểu tình quy mô lớn phản đối kết quả bỏ phiếu bị gian lận, được châm ngòi chủ yếu bởi các phương tiện truyền thông xã hội như Twitter và Facebook. Chính phủ Iran đáp trả bằng cách huy động cảnh sát đàn áp quyết liệt những người biểu tình và đóng cửa các kênh truyền thông cũng như chặn truy cập Internet trong nước. Một số thành viên của phong trào đối lập đã tấn công DDoS các trang web của chính phủ Iran. Twitter đã được sử dụng để tuyển mộ chiến binh mạng, và bất kỳ ai cũng có thể dễ dàng truy cập các đường link tới phần mềm DDoS tự động.

Triều Tiên

Ngày 4/7/2009, một số trang web của Hoa Kỳ, bao gồm các website của chính phủ Mỹ như WhiteHouse.gov, bị tấn công DDoS dù không nghiêm trọng. Vài ngày sau, danh sách bị tấn công đã tăng lên bao gồm các trang web chính phủ và dân sự của Hàn Quốc. CHDCND Triều Tiên là nghi can chính, nhưng tại thời điểm viết cuốn sách này, chưa có bằng chứng nào chứng minh cho giả định trên. Tuy nhiên, giới truyền thông Hàn Quốc và các quan chức chính phủ nước này liên tục chĩa mũi nhọn về Triều Tiên, và nghị sỹ Mỹ Pete Hoekstra (R-MI) đã kêu gọi quân đội Mỹ khởi động một cuộc tấn công mạng chống lại CHDCND Triều Tiên để gửi một “tín hiệu mạnh” cho quốc gia này.

Gián điệp Mạng

Hoạt động gián điệp mạng phổ biến hơn nhiều so với chiến tranh mạng và quốc gia dẫn đầu thế giới trong các chiến dịch gián điệp mạng hiện nay là Trung Quốc.

Tháng 12/2007, Jonathan Evans, Tổng giám đốc Cơ quan tình báo nội địa Anh (MI5), đã thông báo tới 300 công ty Anh về việc các công ty này "bị tấn công bởi các tổ chức Trung Quốc", bao gồm Quân đội Giải phóng Nhân dân Trung Quốc.

Titan Rain

"Titan Rain" là tên gọi không chính thức cho các hành vi gián điệp mạng vẫn đang tiếp diễn của Trung Quốc nhắm vào Bộ Quốc phòng Mỹ kể từ năm 2002. Theo Trung tướng William Lord, Giám đốc Thông tin của Lực lượng Không quân Mỹ, "Trung Quốc đã tải xuống 10 tới 20 terabyte dữ liệu từ NIPR-Net (Mạng Bộ định tuyến IP Không phân loại của Bộ Quốc phòng Mỹ)”. Dữ liệu bị đánh cắp thuộc các cơ quan như Bộ Tư lệnh Kỹ thuật Hệ thống Thông tin Quân đội Mỹ, Trung tâm Hệ thống Hải quân Mỹ, Cơ quan Tên lửa Quốc phòng và Phòng thí nghiệm quốc gia Sandia.

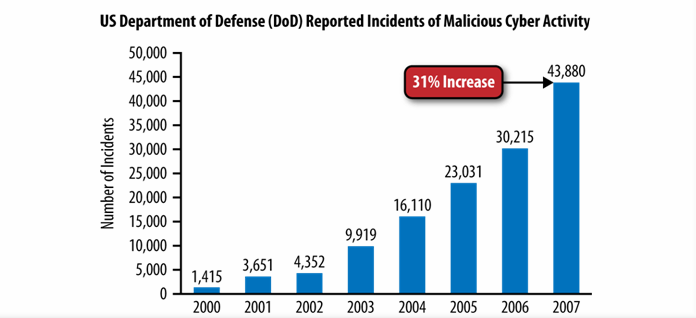

Theo lời xác nhận của Cựu Trung tá Timothy L. Thomas (Quân đội Mỹ) của Văn phòng Nghiên cứu Quân sự Nước ngoài, Văn phòng Tình báo Dự trữ Liên bang tại Ft. Leavenworth, Kansas, trước Ủy ban Đánh giá Kinh tế và An ninh Mỹ-Trung Quốc năm 2008, số cuộc tấn công vào các máy tính của Bộ quốc phòng Mỹ tăng 31% so với năm 2007, số vụ việc lên đến 43.880.

Năm 2006, các quan chức Bộ Quốc phòng tuyên bố có ba triệu lượt quét hàng ngày vào mạng backbone Lầu Năm Góc, còn được biết đến là Mạng Thông tin Toàn cầu, và xuất phát chủ yếu từ Trung Quốc và Hoa Kỳ.

Các hoạt động gián điệp mạng không chỉ nhắm đến những trang web của chính phủ Mỹ mà còn vào các công ty tư nhân có hợp đồng với chính phủ. Theo Allan Paller của Viện SANS, các nhà thầu lớn của chính phủ như Raytheon, Lockheed Martin, Boeing và Northrup Grumman, cùng nhiều công ty khác, đã bị xâm nhập dữ liệu trong năm 2007.

Vào tháng 1/2009, SRA, một công ty chuyên cung cấp dịch vụ bảo mật máy tính cho chính phủ Mỹ, báo cáo thông tin cá nhân của nhân viên và khách hàng công ty có nguy cơ bị rò rỉ khi phát hiện malware trên một trong các máy chủ của SRA.

Tội phạm Mạng

Hầu hết các nguồn tin về chiến tranh mạng được công bố rộng rãi đều không xử lý được vấn đề của tội phạm mạng. Nguyên nhân chính nằm ở vấn đề quân sự và thực thi pháp luật; và hai mối đe dọa này được xử lý bởi các cơ quan hiếm khi hợp tác cùng nhau.

Thật không may, cách tiếp cận này không chỉ phản tác dụng, mà còn tạo ra khoảng trống thông tin nghiêm trọng trong việc thu thập và phân tích tình báo. Kinh nghiệm mà tôi thu được khi là nhà nghiên cứu độc lập về nỗ lực xây dựng nguồn tình báo mở Dự án Grey Goose cho thấy những bằng chứng đầy đủ về một số tin tặc phi chính phủ tham gia vào cuộc chiến tranh mạng tại Gruzia và Gaza cũng liên quan tới giới tội phạm mạng. Hay nói cách khác, đây chính là công việc mang lại thu nhập chủ yếu cho hacker.

Ngoài ra, tội phạm mạng cũng là môi trường để phát triển, thử nghiệm và hoàn thiện các payload độc hại và phương pháp khai thác trong chiến tranh mạng. Môi trường thí nghiệm này lý tưởng vì khi bẻ khóa thành công một hệ thống an toàn, dù đó là Hệ thống thanh toán Heartland hay Mạng Thông tin Toàn cầu, đây đều là những cuộc diễn tập có giá trị, và hàng ngày nó vẫn đang diễn ra trong thế giới mạng ngầm.

Biểu đồ trong Hình 1-1 của chuyên gia nghiên cứu bảo mật độc lập Jart Armin cho thấy sự gia tăng nhanh chóng về số lượng và mức độ phức tạp của các cuộc tấn công mạng chỉ trong 10 năm qua.

Hình 1-1. Các hoạt động tấn công mạng

Theo báo cáo năm 2009 của Gartner Research, từ năm 2007 đến năm 2008 gian lận tài chính đã tăng 47%, với 687 vụ xâm nhập dữ liệu được phát hiện. Con số này tương đương với bao nhiêu USD? Không ai biết, mặc dù Chris Hoofnagle, Senior Fellow (Nhà nghiên cứu thâm niên - chức vị cao nhất trong nấc thang kỹ thuật ở Mỹ) của Trung tâm Luật và Công nghệ Berkeley, trong một bài báo viết cho Tạp chí Luật và Công nghệ Harvard tin rằng con số đó có thể là hàng chục tỷ USD:

Tháng 1/2009, Công ty xử lý thẻ tín dụng Heartland Payment Systems tiết lộ hãng là nạn nhân của vụ xâm nhập dữ liệu lớn nhất trong lịch sử, với hơn 130 triệu tài khoản bị đánh cắp. Không ai có thể chắc chắn con số trên vì tin tặc đã có 5 tháng truy cập liên tục vào hệ thống mạng bảo mật của Heartland trước khi vụ xâm nhập được phát hiện.

Các nhóm tội phạm có tổ chức từ Nga, Nhật Bản, Hồng Kông và Mỹ đang củng cố ảnh hưởng trong thế giới ngầm của tội phạm mạng vì tỷ lệ rủi ro trong lĩnh vực này rất thấp. Mặc dù các cơ quan thực thi pháp luật không ngừng nỗ lực phát hiện và bắt giữ tội phạm mạng - như DarkMarket, một chiến dịch giăng bẫy của FBI đã bắt giữ 56 tội phạm mạng trên toàn thế giới, ngăn ngừa hơn 70 triệu USD có nguy cơ bị thất thoát, và thu hồi 100.000 thẻ tín dụng bị rò rỉ dữ liệu - không gian mạng vẫn là môi trường lý tưởng cho các tổ chức tội phạm kiếm tiền mà gần như không phải chịu rủi ro nào.

Các mối đe dọa trong tương lai

Việc đánh giá các mối đe dọa trong tương lai đóng vai trò quan trọng trong đánh giá ưu tiên cho các biện pháp an ninh mạng tăng cường, chưa kể đến nâng cao năng lực cho lực lượng quân đội bảo vệ không gian mạng.

Một báo cáo gần đây của Ủy ban Châu Âu dự đoán:

Ủy ban Châu Âu tiếp tục đề xuất tăng cường tập trung vào nhiều lĩnh vực trọng yếu để chống lại các mối đe dọa từ không gian mạng trong tương lai. Bao gồm:

Chuẩn bị và phòng chống

Thúc đẩy hợp tác thông tin và chuyển giao thực thi chính sách giữa các quốc gia thành viên thông qua Thiết lập Diễn đàn châu Âu về Phục hồi Quan hệ đối tác Công-tư châu Âu, giúp doanh nghiệp chia sẻ kinh nghiệm và thông tin với cơ quan chính phủ.

Phát hiện và phản ứng

Hỗ trợ phát triển hệ thống cảnh báo và chia sẻ thông tin châu Âu

Giảm thiểu và phục hồi

Thúc đẩy hợp tác mạnh mẽ hơn nữa giữa các quốc gia thành viên thông qua các kế hoạch dự phòng cấp quốc gia và đa quốc gia và thường xuyên diễn tập phản ứng sự cố an ninh mạng quy mô lớn và khắc phục hậu quả

Hợp tác quốc tế

Thúc đẩy tranh luận trên khắp châu Âu nhằm đặt ra các ưu tiên của EU về khả năng phục hồi và ổn định lâu dài của Internet với định hướng đề xuất nguyên tắc chung và hướng dẫn trên phạm vi quốc tế

Thiết lập các tiêu chí cho cơ sở hạ tầng quan trọng của châu Âu trong lĩnh vực Công nghệ thông tin và Truyền thông (ICT)

Hiện tại tiêu chí và phương pháp tiếp cận giữa các quốc gia thành viên là khác nhau

Nâng cao nhận thức

Tác động tiềm ẩn của các cuộc tấn công mạng đã không được quan tâm thường xuyên như ngày nay. Ngay từ 18/2/2003, trong một cuộc phỏng vấn với PBS về Tiền tuyến: Chiến tranh không gian mạng!, chuyên gia James Lewis, giám đốc Trung tâm Nghiên cứu Chiến lược và Quốc tế, cho biết:

Đối chiếu nhận định đó với trích dẫn sau đây từ "Bảo vệ không gian mạng cho Văn phòng Tổng thống thứ 44: Báo cáo của Ủy ban CSIS về An ninh mạng cho Văn phòng Tổng thống thứ 44" (ban hành tháng 12/2008), mà ông Lewis từng là giám đốc dự án:

Điều đó cho thấy sự chênh lệch đáng kể trong quan điểm của ông Lewis chỉ sau một thời gian tương đối ngắn. Nhiều sự việc trước đây không cho thấy tổn thất lớn là cũng là một phần nguyên nhân khiến những người đáng kính như James Lewis đánh giá thấp tác động tiềm tàng của chiến tranh mạng. Tấn công thay đổi giao diện trang web và làm gián đoạn truy cập Internet của một quốc gia nhỏ, dù là nặng nề, nhưng không gây thiệt hại về người.

Thậm chí trong năm 2009, thời điểm rất ít người còn nghi ngờ về nhu cầu thiết yếu trong việc giải quyết các lỗ hổng trên mạng, vẫn có tiếng nói bất đồng quan điểm như Jim Harper, giám đốc nghiên cứu chính sách thông tin tại Viện CATO, trong một cuộc phỏng vấn với Russia Today vào ngày 31/7/2009 cho biết “Cả khủng bố mạng và chiến tranh mạng đều là những khái niệm phóng đại những gì có thể xảy ra thông qua các cuộc tấn công trên Internet”.

Mặc dù các hoạt động gián điệp mạng như Titan Rain hoặc tội phạm mạng xâm nhập lấy đi dữ liệu khổng lồ như trong vụ việc Heartland Payment Systems là cực kỳ nghiêm trọng theo một quy chuẩn riêng, loại trừ tội phạm mạng khỏi chiến tranh mạng là thứ tư duy phi thực tế, giống như một chiến lược gia quân sự không hề tính đến các tình huống xấu có thể xảy ra.

BQT diễn đàn xin gửi tới các bạn bản dịch Chương 1 - Phần 1 cuốn sách Inside Cyber Warfare của tác giả Jeffrey Carr - chuyên gia phân tích thông tin tình báo an ninh mạng và là một nhà tư vấn chuyên về điều tra các vụ tấn công mạng vào các chính phủ và hạ tầng cơ sở quan trọng.

Rất mong sự đóng góp của các bạn để các bài viết sau này ngày càng hoàn thiện hơn.

CHƯƠNG 1

Đặt vấn đề

Đặt vấn đề

Dù nền văn minh nhân loại có tiến bộ thì trong mọi cuộc chiến, bạn sẽ bị tiêu diệt theo một cách mới.

—Will Rogers, New York Times, 23/12/1929

—Will Rogers, New York Times, 23/12/1929

Mỗi khi tôi nhận được câu hỏi liệu có ai đó hy sinh trong chiến tranh mạng, Magomed Yevloev là cái tên bật ra đầu tiên.

Ngày 31/8/2008, tại Cộng hòa Ingushetia Bắc Caucasus, Yevloev bị cảnh sát trấn Nazran bắt giữ để thẩm vấn về Ingushetia.ru, website chống đối điện Kremlin. Khi Yevloev bị áp giải tới trụ sở cảnh sát, một sĩ quan trên xe đã "vô tình" nổ súng vào đầu Yevloev.

Bộ Ngoại giao Mỹ yêu cầu điều tra vụ việc. Tổng thống Nga Vladimir Putin lúc đó tuyên bố sẽ tiến hành điều tra. Tuy vậy, không có động thái nào khác kể từ sau tuyên bố đó.

Ingushetia.ru (nay là Ingushetia.org) và trang web kavkazcenter.com là những trường hợp đầu tiên tại Nga mà tấn công mạng mang động cơ chính trị kể từ năm 2002. Nói cách khác, ngoài các hoạt động quân sự của Nga ở Chechnya, đã có những cuộc tấn công mạng nhắm tới các trang web của phe đối lập.

Cuộc chiến Nga-Georgia vào tháng 8/2008 là ví dụ mới nhất, xảy ra chỉ vài tuần trước khi Magomed Yevloev bị giết. Vụ việc Yevloev được xem là điển hình thương vong trong chiến tranh mạng.

Sự phức tạp về "khu vực giao tranh" (domain) trên không gian mạng

Trọng tâm của cuốn sách này là chiến tranh mạng, và ở đây xuất hiện vấn đề phức tạp đầu tiên cần làm rõ. Thời điểm viết cuốn sách này, thế giới vẫn chưa thể làm rõ khái niệm thế nào là một hành động chiến tranh mạng, nhưng theo Báo cáo về Tội phạm học Ảo năm 2008 (2008 Virtual Criminology Report) của McAfee, hơn 120 quốc gia đã “tận dụng Internet cho các hoạt động gián điệp chính trị, quân sự và kinh tế”.

Bộ Quốc phòng Mỹ (DOD) đã đưa ra định nghĩa chính thức về "khu vực giao tranh" mới này, và sẽ được thảo luận ở Chương 11, nhưng vì được truyền cảm hứng từ binh pháp của Tôn Tử, tôi đưa ra định nghĩa của mình như sau:

Chiến tranh mạng là nghệ thuật và khoa học của chiến mà không giao chiến; của thắng địch mà không cần giao tranh đổ máu.

Vì vậy, sau đây là những trường hợp mà các chính phủ đã áp dụng chiến tranh mạng để thắng địch mà không cần đổ máu trên “chiến trường mạng”.

Chiến tranh mạng trong thế kỷ 20 và 21

Trung Quốc

Sự xuất hiện của cộng đồng hacker Trung Quốc phản ứng lại các cuộc bạo động ‘bài Hoa’ tại Indonesia vào tháng 5/1998. Theo ước tính, 3.000 hacker đã tự tổ chức thành một nhóm gọi là Trung tâm Hội nghị Khẩn cấp Hacker Trung Quốc, theo bài blog vào năm 2005 của Dahong Min có tựa đề “Tạm biệt thời đại đam mê của tin tặc Trung Quốc: Viết về khoảnh khắc tan rã của ‘Liên minh Honker của Trung Quốc’”. Nhóm tin tặc này đã tấn công các website của chính phủ Indonesia để biểu thị sự phản đối.

Một năm sau, ngày 7/5/1999, một máy bay của NATO vô tình ném bom đại sứ quán Trung Quốc tại Belgrade, Nam Tư cũ. Chưa đầy 12 giờ sau, Liên minh Hacker Đỏ Trung Quốc được thành lập và bắt đầu một loạt các cuộc tấn công vào hàng trăm trang web của chính phủ Mỹ.

Sự kiện tiếp theo xảy ra vào năm 2001 khi một máy bay chiến đấu của Trung Quốc va chạm với một máy bay quân sự Mỹ trên Biển Đông. Lần này, hơn 80.000 tin tặc đã tham gia một cuộc chiến tranh mạng "tự vệ" mà theo những hacker này là đáp trả hành động xâm lược của Mỹ. Tờ New York Times đặt tên cuộc chiến này là "Chiến tranh World Wide Web lần thứ I”.

Kể từ đó, Trung Quốc chủ yếu tập trung vào các hoạt động gián điệp mạng kết hợp với chiến lược quân sự nhằm tập trung giảm thiểu ưu thế công nghệ của quân đội Mỹ.

Israel

Vào cuối tháng 12/2008, Israel triển khai Chiến dịch Cast Lead tấn công Palestine. Một cuộc chiến tranh mạng nhanh chóng nổ ra sau đó giữa các tin tặc Israel và Ả Rập, điều thường xảy ra khi có chiến tranh giữa hai quốc gia.

Khía cạnh đặc biệt của trường hợp này ở chỗ ngoại trừ các hacker phi chính phủ thường thấy, cuộc chiến đã có sự tham gia của các hacker được chính phủ tài trợ, dù chỉ là một phần của cuộc chiến. Các thành viên của Lực lượng Quốc phòng Israel đã "tấn công" vào đài truyền hình Hamas Al-Aqsa để phát sóng một bộ phim hoạt hình mô tả cái chết của các nhà lãnh đạo Hamas với dòng chữ "Sắp hết giờ" (bằng tiếng Ả Rập).

Ngược lại, trong các cuộc xung đột giữa Chechnya, Estonia và Georgia, các tin tặc theo chủ nghĩa dân tộc không được nhà nước bảo trợ phối hợp hành động mà không cần sự chỉ đạo từ bất kỳ quốc gia nào.

Đây chính là sự phức tạp thứ hai: quy kết trách nhiệm. Lợi ích mà các quốc gia thu được khi thực hiện hoặc thuê các tin tặc phi chính phủ thực hiện các chiến dịch mạng là khó bị cáo buộc phải chịu trách nhiệm. Hay nói cách khác, các quốc gia có thể đưa ra lý lẽ phủ nhận đầy thuyết phục.

Nga

Chiến tranh Nga-Chechnya lần thứ hai (1997–2001). Trong cuộc chiến này, quân đội Nga xâm chiếm vùng ly khai Chechnya để thiết lập lại chế độ thân Nga, cả hai bên đều sử dụng không gian mạng vào các Chiến dịch Thông tin nhằm kiểm soát và định hướng nhận thức của người dân.

Thậm chí sau khi cuộc chiến chính thức kết thúc, Cơ quan an ninh liên bang Nga (FSB) được cho là phải chịu trách nhiệm cho việc đánh sập hai trang web trọng yếu của Chechen, cùng thời điểm đội đặc nhiệm Spetsnaz của Nga đọ súng với những kẻ khủng bố Chechnya đang bắt giữ những con tin người Nga tại một nhà hát ở Moscow vào ngày 26/10/2002.

Các cuộc tấn công mạng vào Estonia (2007). Mặc dù không có bằng chứng rõ ràng chỉ ra sự liên quan của chính phủ Nga tới các cuộc tấn công mạng nhắm đến các website của chính phủ Estonia vào ngày 27/4/2007, nhưng ít nhất nhà lãnh đạo trẻ tuổi nổi tiếng của Đoàn thanh niên nước Nga (Nashi), Konstantin Goloskokov, đã thừa nhận sự tham gia của mình và một số cộng sự. Goloskokov hóa ra là trợ lý của Sergei Markov, thành viên Duma quốc gia (Hạ viện Nga) của đảng ủng hộ Kremlin nước Nga thống nhất.

Nguyên nhân của vụ tấn công bắt nguồn từ việc Estonia di dời bức tượng "Người lính Đồng của Tallinn" nhằm tưởng nhớ những người lính của Liên Xô cũ đã hy sinh trong chiến tranh. Kết quả là các cuộc tấn công DDoS quy mô lớn đã đánh sập hàng loạt trang web của ngân hàng, quốc hội, các bộ và nhiều đơn vị phát ngôn của Estonia.

Chiến tranh Nga-Georgia (2008). Đây là ví dụ đầu tiên về tấn công mạng diễn ra đồng thời với xâm lược đất đai, biển và không phận giữa hai quốc gia. Nga đã xâm lược Gruzia để đáp lại cuộc tấn công của Gruzia vào phe ly khai tại miền Nam Ossetia. Một chiến dịch mạng được phối hợp đồng bộ nhắm tới hàng loạt trang web của chính phủ Gruzia cũng như nhiều trang web chiến lược quan trọng khác, bao gồm các website của đại sứ quán Mỹ và Anh. Mỗi website đều được điều tra kỹ lưỡng về việc có thể bị tấn công từ các địa chỉ IP của Nga hay Lithuania. Các phương thức tấn công bao gồm DDoS, SQL injection và cross-site scripting (XSS).

Iran

Cuộc bầu cử tổng thống Iran năm 2009 đã dẫn đến biểu tình quy mô lớn phản đối kết quả bỏ phiếu bị gian lận, được châm ngòi chủ yếu bởi các phương tiện truyền thông xã hội như Twitter và Facebook. Chính phủ Iran đáp trả bằng cách huy động cảnh sát đàn áp quyết liệt những người biểu tình và đóng cửa các kênh truyền thông cũng như chặn truy cập Internet trong nước. Một số thành viên của phong trào đối lập đã tấn công DDoS các trang web của chính phủ Iran. Twitter đã được sử dụng để tuyển mộ chiến binh mạng, và bất kỳ ai cũng có thể dễ dàng truy cập các đường link tới phần mềm DDoS tự động.

Triều Tiên

Ngày 4/7/2009, một số trang web của Hoa Kỳ, bao gồm các website của chính phủ Mỹ như WhiteHouse.gov, bị tấn công DDoS dù không nghiêm trọng. Vài ngày sau, danh sách bị tấn công đã tăng lên bao gồm các trang web chính phủ và dân sự của Hàn Quốc. CHDCND Triều Tiên là nghi can chính, nhưng tại thời điểm viết cuốn sách này, chưa có bằng chứng nào chứng minh cho giả định trên. Tuy nhiên, giới truyền thông Hàn Quốc và các quan chức chính phủ nước này liên tục chĩa mũi nhọn về Triều Tiên, và nghị sỹ Mỹ Pete Hoekstra (R-MI) đã kêu gọi quân đội Mỹ khởi động một cuộc tấn công mạng chống lại CHDCND Triều Tiên để gửi một “tín hiệu mạnh” cho quốc gia này.

Gián điệp Mạng

Hoạt động gián điệp mạng phổ biến hơn nhiều so với chiến tranh mạng và quốc gia dẫn đầu thế giới trong các chiến dịch gián điệp mạng hiện nay là Trung Quốc.

Tháng 12/2007, Jonathan Evans, Tổng giám đốc Cơ quan tình báo nội địa Anh (MI5), đã thông báo tới 300 công ty Anh về việc các công ty này "bị tấn công bởi các tổ chức Trung Quốc", bao gồm Quân đội Giải phóng Nhân dân Trung Quốc.

Titan Rain

"Titan Rain" là tên gọi không chính thức cho các hành vi gián điệp mạng vẫn đang tiếp diễn của Trung Quốc nhắm vào Bộ Quốc phòng Mỹ kể từ năm 2002. Theo Trung tướng William Lord, Giám đốc Thông tin của Lực lượng Không quân Mỹ, "Trung Quốc đã tải xuống 10 tới 20 terabyte dữ liệu từ NIPR-Net (Mạng Bộ định tuyến IP Không phân loại của Bộ Quốc phòng Mỹ)”. Dữ liệu bị đánh cắp thuộc các cơ quan như Bộ Tư lệnh Kỹ thuật Hệ thống Thông tin Quân đội Mỹ, Trung tâm Hệ thống Hải quân Mỹ, Cơ quan Tên lửa Quốc phòng và Phòng thí nghiệm quốc gia Sandia.

Theo lời xác nhận của Cựu Trung tá Timothy L. Thomas (Quân đội Mỹ) của Văn phòng Nghiên cứu Quân sự Nước ngoài, Văn phòng Tình báo Dự trữ Liên bang tại Ft. Leavenworth, Kansas, trước Ủy ban Đánh giá Kinh tế và An ninh Mỹ-Trung Quốc năm 2008, số cuộc tấn công vào các máy tính của Bộ quốc phòng Mỹ tăng 31% so với năm 2007, số vụ việc lên đến 43.880.

Năm 2006, các quan chức Bộ Quốc phòng tuyên bố có ba triệu lượt quét hàng ngày vào mạng backbone Lầu Năm Góc, còn được biết đến là Mạng Thông tin Toàn cầu, và xuất phát chủ yếu từ Trung Quốc và Hoa Kỳ.

Các hoạt động gián điệp mạng không chỉ nhắm đến những trang web của chính phủ Mỹ mà còn vào các công ty tư nhân có hợp đồng với chính phủ. Theo Allan Paller của Viện SANS, các nhà thầu lớn của chính phủ như Raytheon, Lockheed Martin, Boeing và Northrup Grumman, cùng nhiều công ty khác, đã bị xâm nhập dữ liệu trong năm 2007.

Vào tháng 1/2009, SRA, một công ty chuyên cung cấp dịch vụ bảo mật máy tính cho chính phủ Mỹ, báo cáo thông tin cá nhân của nhân viên và khách hàng công ty có nguy cơ bị rò rỉ khi phát hiện malware trên một trong các máy chủ của SRA.

Tội phạm Mạng

Tại thời điểm này, vẫn chưa xác định được liệu có phải các cuộc tấn công xuất phát từ Quân đội Triều Tiên, một sinh viên Hàn Quốc đơn độc hay Mafia Nhật Bản-Hàn Quốc. Thực tế, tất cả các thực thể này đều có thể đồng thời tham gia tấn công. Điều này là do sự khác biệt giữa Tội phạm Mạng, Chiến tranh mạng và Khủng bố mạng có thể dẫn đến sự hiểu lầm - trong thực tế, Khủng bố mạng thường là Chiến tranh Mạng sử dụng Tội phạm Mạng.

—Alexander Klimburg, Cyber-Attacken als Warnung (DiePresse.com, 15/7/2009)

Hầu hết các nguồn tin về chiến tranh mạng được công bố rộng rãi đều không xử lý được vấn đề của tội phạm mạng. Nguyên nhân chính nằm ở vấn đề quân sự và thực thi pháp luật; và hai mối đe dọa này được xử lý bởi các cơ quan hiếm khi hợp tác cùng nhau.

Thật không may, cách tiếp cận này không chỉ phản tác dụng, mà còn tạo ra khoảng trống thông tin nghiêm trọng trong việc thu thập và phân tích tình báo. Kinh nghiệm mà tôi thu được khi là nhà nghiên cứu độc lập về nỗ lực xây dựng nguồn tình báo mở Dự án Grey Goose cho thấy những bằng chứng đầy đủ về một số tin tặc phi chính phủ tham gia vào cuộc chiến tranh mạng tại Gruzia và Gaza cũng liên quan tới giới tội phạm mạng. Hay nói cách khác, đây chính là công việc mang lại thu nhập chủ yếu cho hacker.

Ngoài ra, tội phạm mạng cũng là môi trường để phát triển, thử nghiệm và hoàn thiện các payload độc hại và phương pháp khai thác trong chiến tranh mạng. Môi trường thí nghiệm này lý tưởng vì khi bẻ khóa thành công một hệ thống an toàn, dù đó là Hệ thống thanh toán Heartland hay Mạng Thông tin Toàn cầu, đây đều là những cuộc diễn tập có giá trị, và hàng ngày nó vẫn đang diễn ra trong thế giới mạng ngầm.

Biểu đồ trong Hình 1-1 của chuyên gia nghiên cứu bảo mật độc lập Jart Armin cho thấy sự gia tăng nhanh chóng về số lượng và mức độ phức tạp của các cuộc tấn công mạng chỉ trong 10 năm qua.

Hình 1-1. Các hoạt động tấn công mạng

Theo báo cáo năm 2009 của Gartner Research, từ năm 2007 đến năm 2008 gian lận tài chính đã tăng 47%, với 687 vụ xâm nhập dữ liệu được phát hiện. Con số này tương đương với bao nhiêu USD? Không ai biết, mặc dù Chris Hoofnagle, Senior Fellow (Nhà nghiên cứu thâm niên - chức vị cao nhất trong nấc thang kỹ thuật ở Mỹ) của Trung tâm Luật và Công nghệ Berkeley, trong một bài báo viết cho Tạp chí Luật và Công nghệ Harvard tin rằng con số đó có thể là hàng chục tỷ USD:

Hiện tại, chúng tôi không biết mức độ cụ thể của vấn đề. ... Chúng tôi biết chắc rằng đây là một vấn đề lớn và ước tính thiệt hại là hàng chục tỷ. Nếu không có báo cáo, chúng tôi không thể biết liệu thị trường có đang xử lý vấn đề này hay không. Báo cáo sẽ làm sáng tỏ phạm vi của vấn đề và các xu hướng, và theo như giải thích dưới đây, tạo ra một thị trường thực sự cho việc ngăn chặn hành vi trộm cắp danh tính.

Tháng 1/2009, Công ty xử lý thẻ tín dụng Heartland Payment Systems tiết lộ hãng là nạn nhân của vụ xâm nhập dữ liệu lớn nhất trong lịch sử, với hơn 130 triệu tài khoản bị đánh cắp. Không ai có thể chắc chắn con số trên vì tin tặc đã có 5 tháng truy cập liên tục vào hệ thống mạng bảo mật của Heartland trước khi vụ xâm nhập được phát hiện.

Các nhóm tội phạm có tổ chức từ Nga, Nhật Bản, Hồng Kông và Mỹ đang củng cố ảnh hưởng trong thế giới ngầm của tội phạm mạng vì tỷ lệ rủi ro trong lĩnh vực này rất thấp. Mặc dù các cơ quan thực thi pháp luật không ngừng nỗ lực phát hiện và bắt giữ tội phạm mạng - như DarkMarket, một chiến dịch giăng bẫy của FBI đã bắt giữ 56 tội phạm mạng trên toàn thế giới, ngăn ngừa hơn 70 triệu USD có nguy cơ bị thất thoát, và thu hồi 100.000 thẻ tín dụng bị rò rỉ dữ liệu - không gian mạng vẫn là môi trường lý tưởng cho các tổ chức tội phạm kiếm tiền mà gần như không phải chịu rủi ro nào.

Các mối đe dọa trong tương lai

Việc đánh giá các mối đe dọa trong tương lai đóng vai trò quan trọng trong đánh giá ưu tiên cho các biện pháp an ninh mạng tăng cường, chưa kể đến nâng cao năng lực cho lực lượng quân đội bảo vệ không gian mạng.

Một báo cáo gần đây của Ủy ban Châu Âu dự đoán:

Có 10% đến 20% khả năng các mạng viễn thông sẽ bị ảnh hưởng bởi một sự cố lớn trong 10 năm tới, dẫn đến thiệt hại kinh tế toàn cầu có thể là 193 tỷ EUR (250 tỷ USD). Điều này có thể là do thiên tai, hư hỏng phần cứng, đứt cáp ngầm (đã có 50 vụ đứt cáp ở Đại Tây Dương năm 2007), cũng như do tác động của con người như khủng bố hoặc tấn công mạng, đang ngày càng phức tạp hơn.

Ủy ban Châu Âu tiếp tục đề xuất tăng cường tập trung vào nhiều lĩnh vực trọng yếu để chống lại các mối đe dọa từ không gian mạng trong tương lai. Bao gồm:

Chuẩn bị và phòng chống

Thúc đẩy hợp tác thông tin và chuyển giao thực thi chính sách giữa các quốc gia thành viên thông qua Thiết lập Diễn đàn châu Âu về Phục hồi Quan hệ đối tác Công-tư châu Âu, giúp doanh nghiệp chia sẻ kinh nghiệm và thông tin với cơ quan chính phủ.

Phát hiện và phản ứng

Hỗ trợ phát triển hệ thống cảnh báo và chia sẻ thông tin châu Âu

Giảm thiểu và phục hồi

Thúc đẩy hợp tác mạnh mẽ hơn nữa giữa các quốc gia thành viên thông qua các kế hoạch dự phòng cấp quốc gia và đa quốc gia và thường xuyên diễn tập phản ứng sự cố an ninh mạng quy mô lớn và khắc phục hậu quả

Hợp tác quốc tế

Thúc đẩy tranh luận trên khắp châu Âu nhằm đặt ra các ưu tiên của EU về khả năng phục hồi và ổn định lâu dài của Internet với định hướng đề xuất nguyên tắc chung và hướng dẫn trên phạm vi quốc tế

Thiết lập các tiêu chí cho cơ sở hạ tầng quan trọng của châu Âu trong lĩnh vực Công nghệ thông tin và Truyền thông (ICT)

Hiện tại tiêu chí và phương pháp tiếp cận giữa các quốc gia thành viên là khác nhau

Nâng cao nhận thức

Tác động tiềm ẩn của các cuộc tấn công mạng đã không được quan tâm thường xuyên như ngày nay. Ngay từ 18/2/2003, trong một cuộc phỏng vấn với PBS về Tiền tuyến: Chiến tranh không gian mạng!, chuyên gia James Lewis, giám đốc Trung tâm Nghiên cứu Chiến lược và Quốc tế, cho biết:

Một số người thực sự cho rằng "thứ" mà họ đang "chơi" không nguy hiểm lắm, nhiều lắm thì nguy hiểm hơn bom bẩn thôi. ... Không ai tranh cãi, hoặc ít nhất không người bình thường nào sẽ tranh cãi về khả năng gây thương vong hàng loạt của tấn công mạng. Nó không thể nào so sánh với các loại vũ khí hủy diệt hàng loạt. Trong thực tế, người ta còn gọi "chúng" là “vũ khí gây phiền nhiễu hàng loạt”. Nếu bạn mất điện vài giờ, nếu ai đó vẽ râu lên ảnh chân dung của Bộ trưởng Tư pháp Ashcroft trên website của ông ta, sẽ rất phiền phức. Sẽ rất khó chịu. Nhưng đó không phải là vũ khí hủy diệt hàng loạt. Vấn đề ở đây cũng như vậy.

Đối chiếu nhận định đó với trích dẫn sau đây từ "Bảo vệ không gian mạng cho Văn phòng Tổng thống thứ 44: Báo cáo của Ủy ban CSIS về An ninh mạng cho Văn phòng Tổng thống thứ 44" (ban hành tháng 12/2008), mà ông Lewis từng là giám đốc dự án:

Ba phát hiện quan trọng của Ủy ban là: (1) an ninh mạng hiện giờ là vấn đề an ninh quốc gia lớn đối với Hoa Kỳ; (2) các quyết định và hành động phải tôn trọng quyền riêng tư và tự do dân sự; và (3) chỉ có một chiến lược an ninh quốc gia toàn diện bao gồm các khía cạnh về an ninh mạng nội bộ và quốc tế sẽ làm cho chúng ta an toàn hơn.

Điều đó cho thấy sự chênh lệch đáng kể trong quan điểm của ông Lewis chỉ sau một thời gian tương đối ngắn. Nhiều sự việc trước đây không cho thấy tổn thất lớn là cũng là một phần nguyên nhân khiến những người đáng kính như James Lewis đánh giá thấp tác động tiềm tàng của chiến tranh mạng. Tấn công thay đổi giao diện trang web và làm gián đoạn truy cập Internet của một quốc gia nhỏ, dù là nặng nề, nhưng không gây thiệt hại về người.

Thậm chí trong năm 2009, thời điểm rất ít người còn nghi ngờ về nhu cầu thiết yếu trong việc giải quyết các lỗ hổng trên mạng, vẫn có tiếng nói bất đồng quan điểm như Jim Harper, giám đốc nghiên cứu chính sách thông tin tại Viện CATO, trong một cuộc phỏng vấn với Russia Today vào ngày 31/7/2009 cho biết “Cả khủng bố mạng và chiến tranh mạng đều là những khái niệm phóng đại những gì có thể xảy ra thông qua các cuộc tấn công trên Internet”.

Mặc dù các hoạt động gián điệp mạng như Titan Rain hoặc tội phạm mạng xâm nhập lấy đi dữ liệu khổng lồ như trong vụ việc Heartland Payment Systems là cực kỳ nghiêm trọng theo một quy chuẩn riêng, loại trừ tội phạm mạng khỏi chiến tranh mạng là thứ tư duy phi thực tế, giống như một chiến lược gia quân sự không hề tính đến các tình huống xấu có thể xảy ra.

Nguồn: Inside Cyber Warfare

Tác giả: Jeffrey Carr

Tác giả: Jeffrey Carr

Chỉnh sửa lần cuối bởi người điều hành: