hocomoihinhthuc

W-------

-

06/07/2015

-

11

-

22 bài viết

Hướng dẫn cấu hình NAT trên Firewall Cisco ASA (Phần 1)

Phần 1 gồm có: Các kiểu NAT, Các phương pháp dịch địa chỉ.

1.Các kiểu NAT

Giống như IOS routers, ASA hỗ trợ NAT/PAT và được thực hiện theo kiểu sử dụng IP tĩnh (static NAT) hoặc lấy từ một dải địa chỉ (dynamic NAT).

NAT và PAT có thể triển khai theo các phương thức sau:

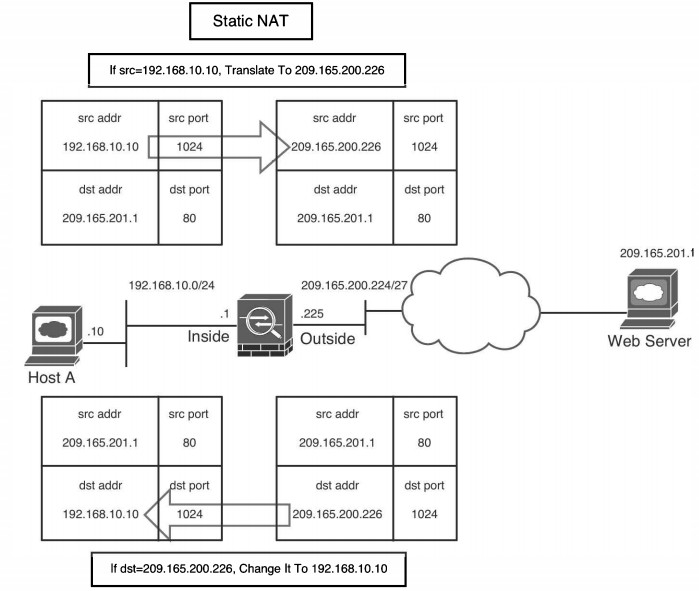

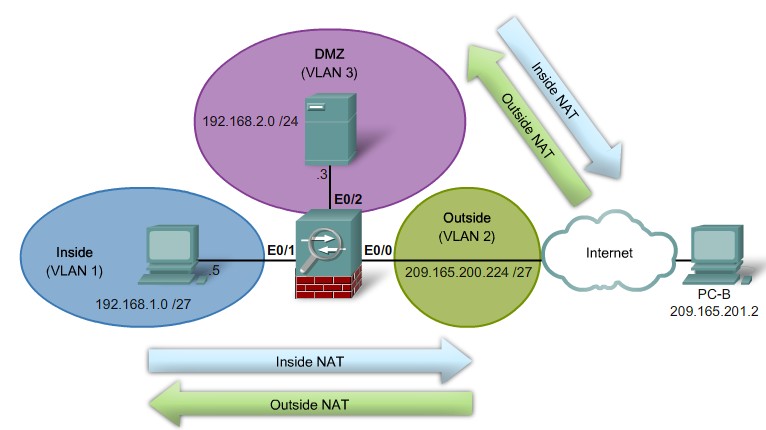

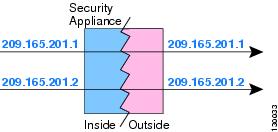

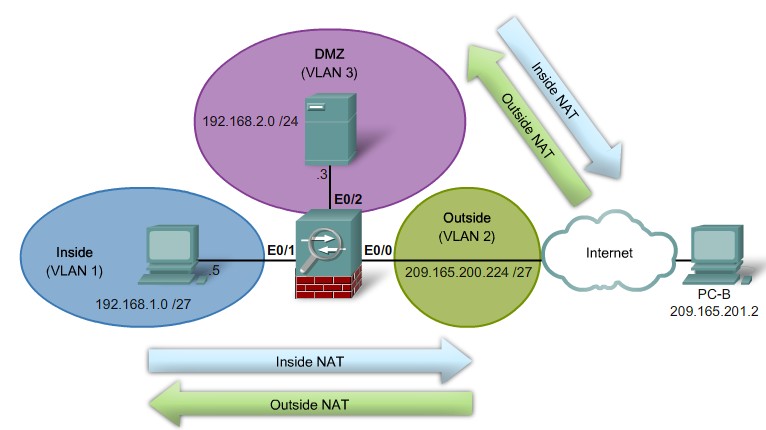

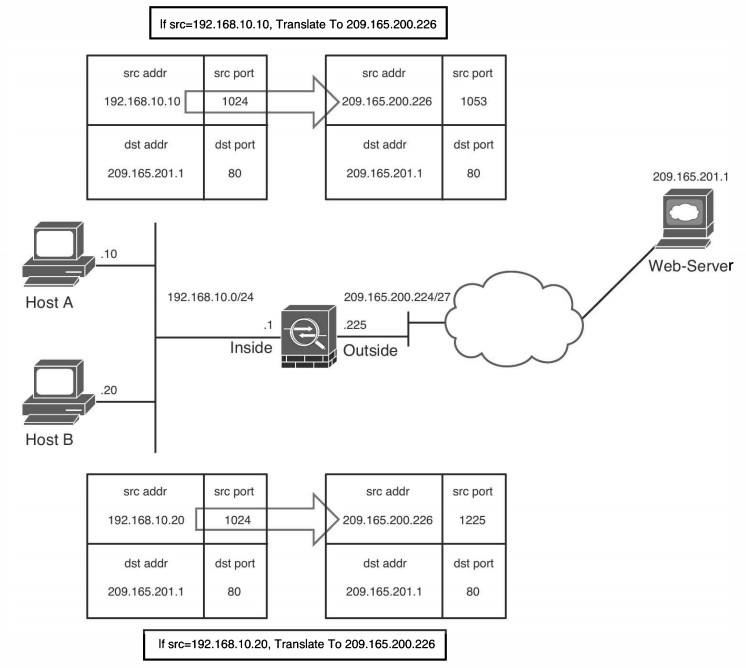

1.1. Inside NAT: dịch địa chỉ của internal host khi có traffic truyền từ miền có mức bảo mật cao đến miền có mức bảo mật thấp. ASA sẽ khôi phục địa chỉ miền Inside đối với traffic trả về. Ví dụ: Static NAT.

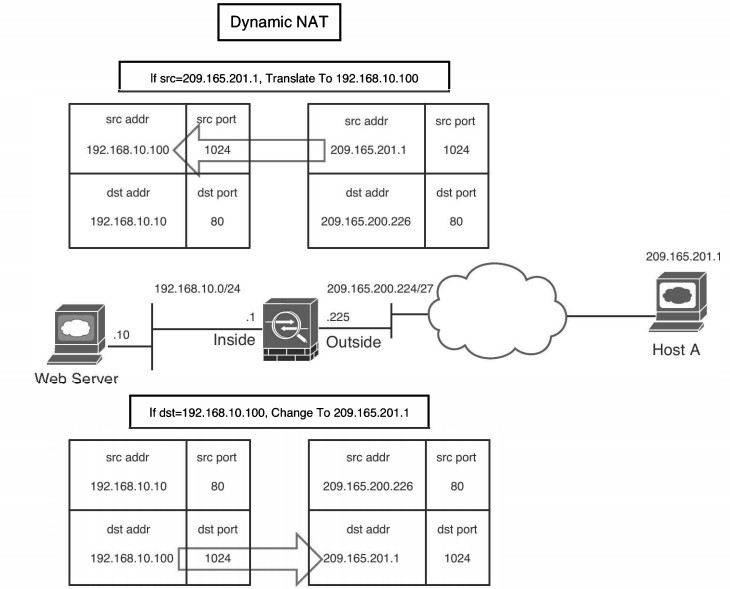

1.2. Outside NAT: sử dụng khi có traffic từ miền có mức bảo mật thấp gửi đến host ở miền bảo mật cao. Phương pháp này có hiệu quả làm một host ở Outside được thay thế bằng một địa chỉ ở miền Inside. Ví dụ: Dynamic NAT.

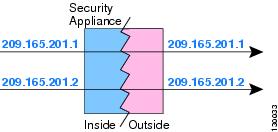

1.3. Bidirectional NAT: khi sử dụng cả Inside NAT và Outside NAT.

Mặc định, ASA không bắt buộc thực thi chính sách NAT đối với traffic gửi từ miền có mức bảo mật cao đến miền bảo mật thấp.

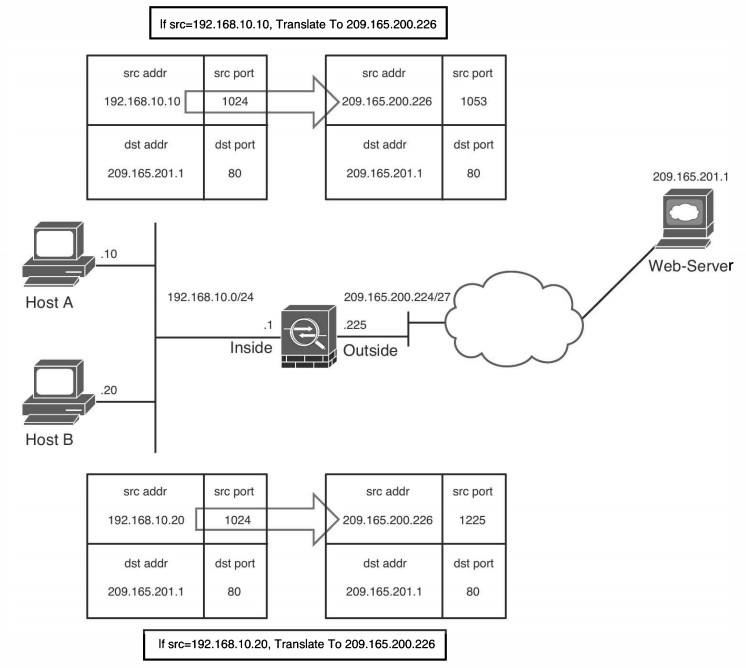

* Ví dụ khác: PAT

2. Các phương pháp dịch địa chỉ

Cisco ASA hỗ trợ 4 phương pháp chuyển dịch địa chỉ, như sau:

- Static NAT/PAT

- Dynamic NAT/PAT

- Policy NAT/PAT

- Identity NAT

2.1. Static NAT/PAT

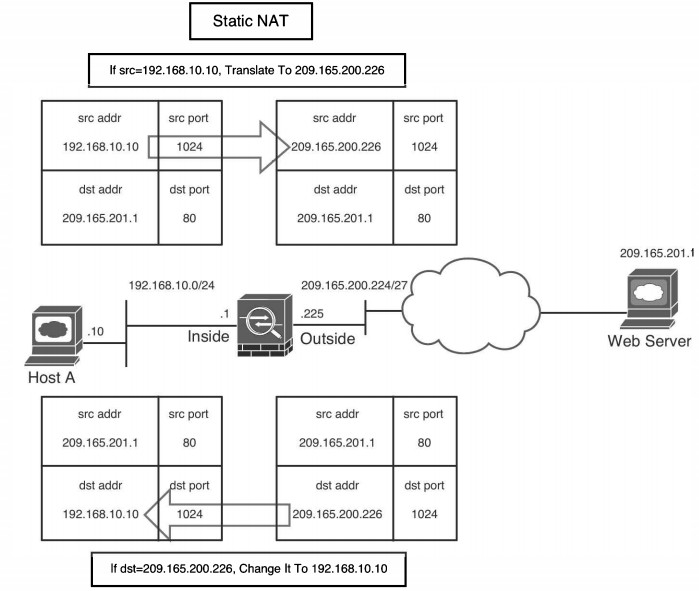

2.1.1. Static NAT:

- chuyển dịch kiểu 1-1; gán cố định 1 global IP address cho 1 inside IP address.

- ứng dụng khi cần cung cấp các dịch vụ như email, web, DNS và FPT cho outside users.

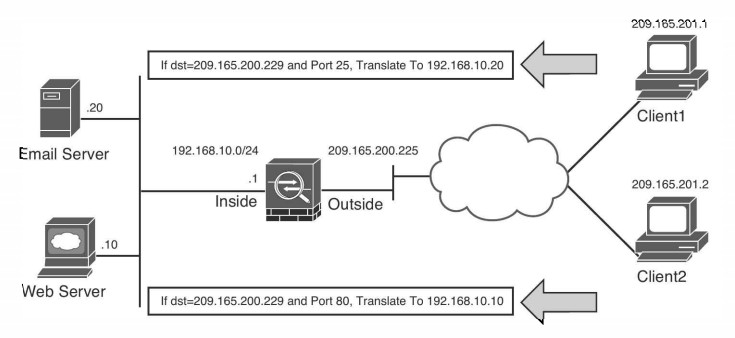

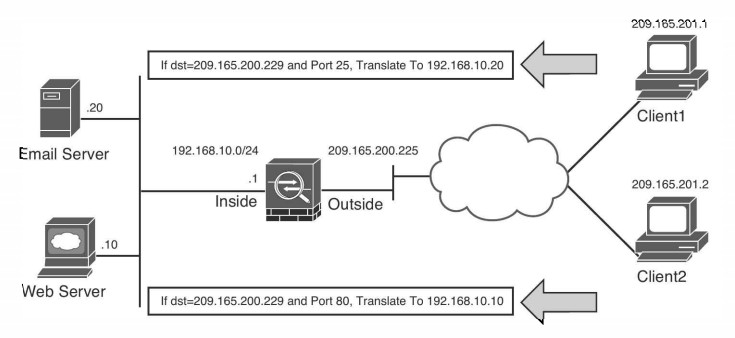

2.1.2. Static PAT:

- còn có tên gọi là port redirection hoặc port forwarding

- ứng dụng khi cần ánh xạ nhiều inside server (cung cấp các dịch vụ khác nhau) với 1 global IP address.

- Port redirection được áp dụng cho traffic truyền từ miền có mức bảo mật thấp vào miền mức bảo mật cao.

- bạn có 2 lựa chọn dùng global IP address: dedicated public address hoặc địa chỉ của cổng outside.

2.2. Dynamic NAT/PAT

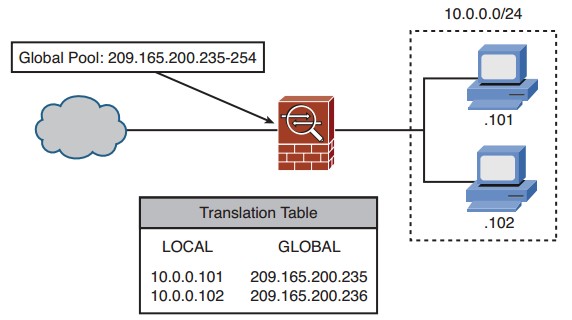

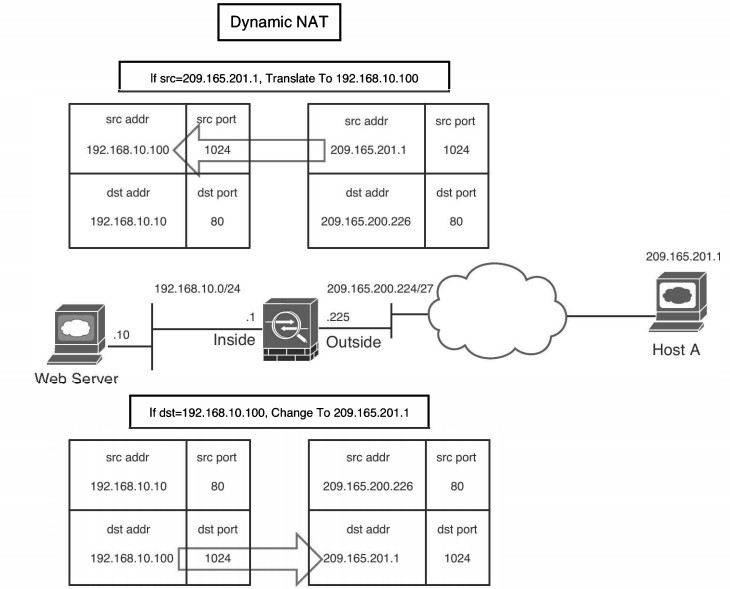

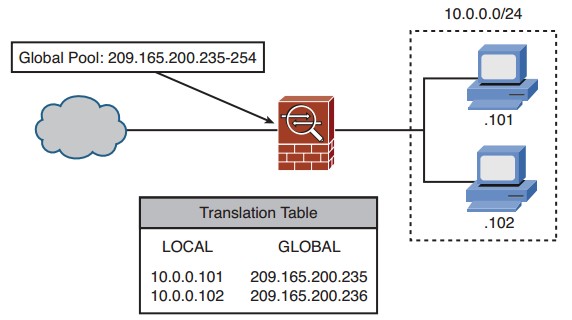

2.2.1. Dynamic NAT

- chuyển dịch kiểu 1-1; gán động (ngẫu nhiên, không cố định) 1 global IP address (nằm trong dải global IP addressed cấu hình trước) cho 1 inside IP address.

- khuyến nghị ứng dụng khi triển khai các giao thức không chứa thông tin layer 4, ví dụ: GRE, RDP, DDP ...

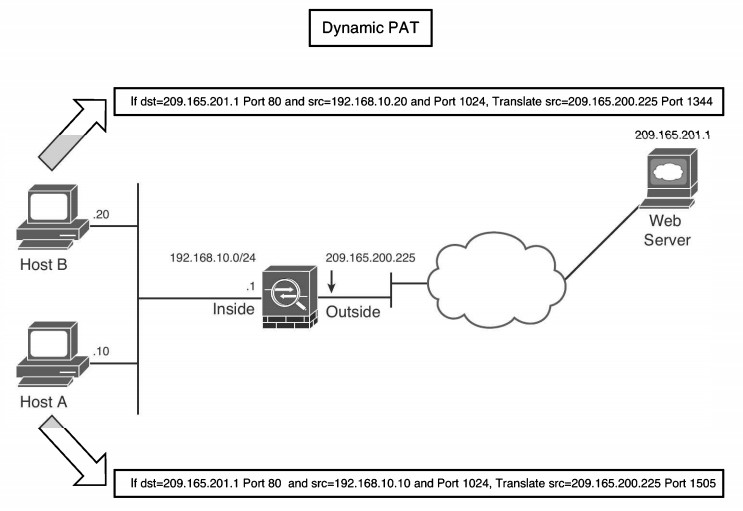

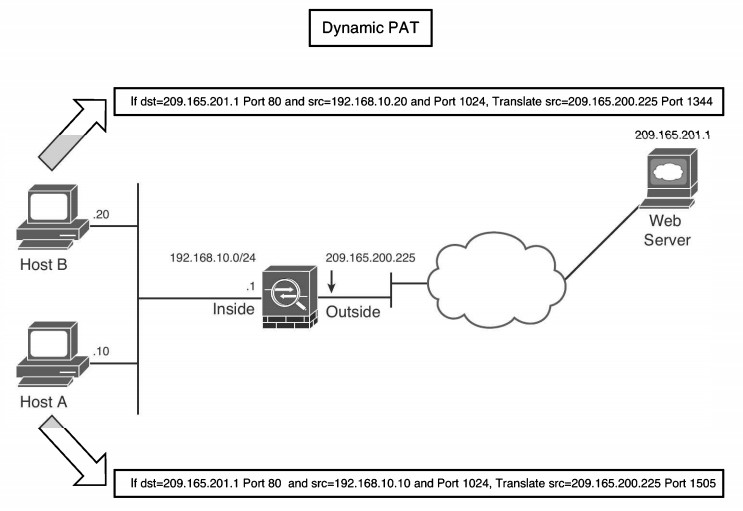

2.2.2. Dynamic PAT

- ASA xây dựng NAT table bằng cách đánh giá thông tin điều khiển ở Layer 3 và Layer 4.

- ứng dụng khi nhiều inside host có thể truy xuất ra outside thông qua 1 global IP address.

- ASA sử dụng source IP address, source port và thông tin IP protocol (UDP, TCP) để thực hiện dịch địa chỉ cho inside host.

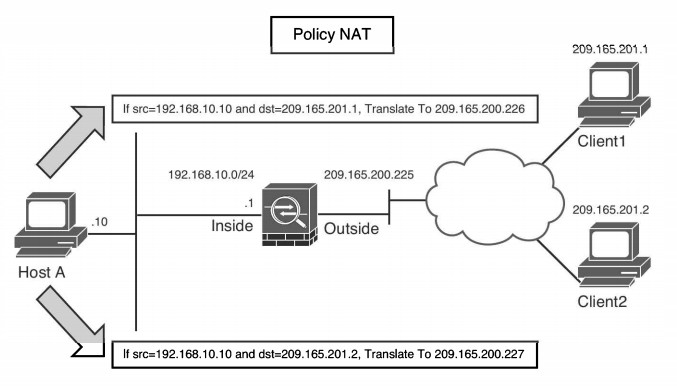

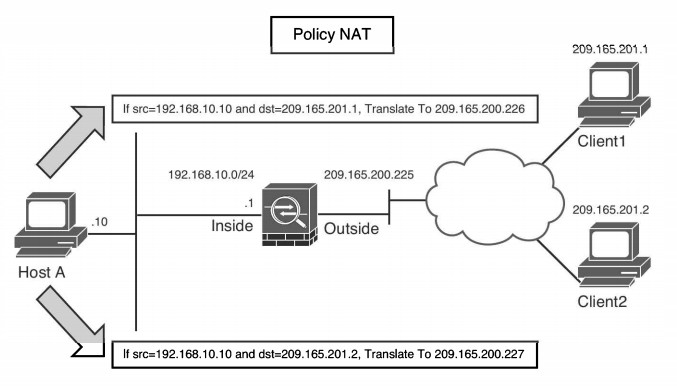

2.3. Policy NAT/PAT

- thực hiện dịch địa chỉ của các packet truyền qua ASA chỉ khi các packet này phù hợp với policy đã định nghĩa trước.

- bạn có thể xây dựng policy nhận diện loại/kiểu traffic bằng cách sử dụng ACL hoặc Manual NAT (sẽ đề cập ở phần sau). Nếu traffic phù hợp với ACL thì có thể dịch original source address hoặc destination address.

2.4. Identity NAT

- không thực hiện dịch địa chỉ (bypass address translation)

- ứng dụng trong triển khai VPN ...

Ghi chú: bài viết đúng với hệ điều hành IOS ver 8.3 hoặc cao hơn

( hết phần 1)

Tham khảo:

- CCNA Security Curriculum

- Cisco ASA All-in-One Next-Generation Firewall, IPS, and VPN Services, Third Edition

(Nguồn: Blog "Học Ở Mọi Hình Thức" http://wp.me/p3rknI-9q )

1.Các kiểu NAT

Giống như IOS routers, ASA hỗ trợ NAT/PAT và được thực hiện theo kiểu sử dụng IP tĩnh (static NAT) hoặc lấy từ một dải địa chỉ (dynamic NAT).

NAT và PAT có thể triển khai theo các phương thức sau:

1.1. Inside NAT: dịch địa chỉ của internal host khi có traffic truyền từ miền có mức bảo mật cao đến miền có mức bảo mật thấp. ASA sẽ khôi phục địa chỉ miền Inside đối với traffic trả về. Ví dụ: Static NAT.

1.2. Outside NAT: sử dụng khi có traffic từ miền có mức bảo mật thấp gửi đến host ở miền bảo mật cao. Phương pháp này có hiệu quả làm một host ở Outside được thay thế bằng một địa chỉ ở miền Inside. Ví dụ: Dynamic NAT.

1.3. Bidirectional NAT: khi sử dụng cả Inside NAT và Outside NAT.

Mặc định, ASA không bắt buộc thực thi chính sách NAT đối với traffic gửi từ miền có mức bảo mật cao đến miền bảo mật thấp.

* Ví dụ khác: PAT

2. Các phương pháp dịch địa chỉ

Cisco ASA hỗ trợ 4 phương pháp chuyển dịch địa chỉ, như sau:

- Static NAT/PAT

- Dynamic NAT/PAT

- Policy NAT/PAT

- Identity NAT

2.1. Static NAT/PAT

2.1.1. Static NAT:

- chuyển dịch kiểu 1-1; gán cố định 1 global IP address cho 1 inside IP address.

- ứng dụng khi cần cung cấp các dịch vụ như email, web, DNS và FPT cho outside users.

2.1.2. Static PAT:

- còn có tên gọi là port redirection hoặc port forwarding

- ứng dụng khi cần ánh xạ nhiều inside server (cung cấp các dịch vụ khác nhau) với 1 global IP address.

- Port redirection được áp dụng cho traffic truyền từ miền có mức bảo mật thấp vào miền mức bảo mật cao.

- bạn có 2 lựa chọn dùng global IP address: dedicated public address hoặc địa chỉ của cổng outside.

2.2. Dynamic NAT/PAT

2.2.1. Dynamic NAT

- chuyển dịch kiểu 1-1; gán động (ngẫu nhiên, không cố định) 1 global IP address (nằm trong dải global IP addressed cấu hình trước) cho 1 inside IP address.

- khuyến nghị ứng dụng khi triển khai các giao thức không chứa thông tin layer 4, ví dụ: GRE, RDP, DDP ...

2.2.2. Dynamic PAT

- ASA xây dựng NAT table bằng cách đánh giá thông tin điều khiển ở Layer 3 và Layer 4.

- ứng dụng khi nhiều inside host có thể truy xuất ra outside thông qua 1 global IP address.

- ASA sử dụng source IP address, source port và thông tin IP protocol (UDP, TCP) để thực hiện dịch địa chỉ cho inside host.

2.3. Policy NAT/PAT

- thực hiện dịch địa chỉ của các packet truyền qua ASA chỉ khi các packet này phù hợp với policy đã định nghĩa trước.

- bạn có thể xây dựng policy nhận diện loại/kiểu traffic bằng cách sử dụng ACL hoặc Manual NAT (sẽ đề cập ở phần sau). Nếu traffic phù hợp với ACL thì có thể dịch original source address hoặc destination address.

2.4. Identity NAT

- không thực hiện dịch địa chỉ (bypass address translation)

- ứng dụng trong triển khai VPN ...

Ghi chú: bài viết đúng với hệ điều hành IOS ver 8.3 hoặc cao hơn

( hết phần 1)

Tham khảo:

- CCNA Security Curriculum

- Cisco ASA All-in-One Next-Generation Firewall, IPS, and VPN Services, Third Edition

(Nguồn: Blog "Học Ở Mọi Hình Thức" http://wp.me/p3rknI-9q )