DDos

VIP Members

-

22/10/2013

-

524

-

2.191 bài viết

Hacker khai thác thiết bị Fortinet VPN chưa được vá để triển khai ransomware

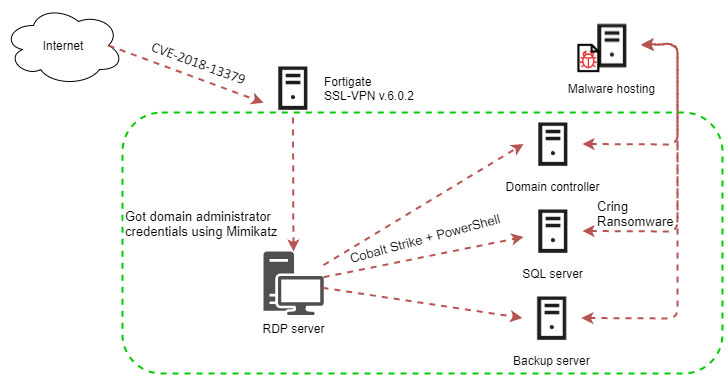

Các thiết bị Fortinet VPN chưa được vá các lỗ hổng bảo mật đang là mục tiêu trong một loạt các cuộc tấn công nhằm vào các doanh nghiệp công nghiệp ở châu Âu để triển khai một loại ransomware mới có tên "Cring" bên trong mạng công ty.

Công ty an ninh mạng Kaspersky cho biết trong một báo cáo được công bố gần đây, ít nhất một trong những vụ hack đã dẫn đến việc đóng cửa tạm thời của một trang web. Các cuộc tấn công xảy ra vào khoảng giữa tháng Giêng và tháng Ba.

Công ty an ninh mạng Kaspersky cho biết trong một báo cáo được công bố gần đây, ít nhất một trong những vụ hack đã dẫn đến việc đóng cửa tạm thời của một trang web. Các cuộc tấn công xảy ra vào khoảng giữa tháng Giêng và tháng Ba.

Vyacheslav Kopeytsev, nhà nghiên cứu bảo mật tại Kaspersky ICS CERT cho biết: “Nhiều chi tiết khác nhau của cuộc tấn công cho thấy những kẻ tấn công đã phân tích kỹ lưỡng cơ sở hạ tầng của tổ chức được nhắm mục tiêu và chuẩn bị phương tiện và bộ công cụ chuyên biệt cho từng mục tiêu dựa trên thông tin thu thập được ở giai đoạn thu thập thông tin”.

Tiết lộ được đưa ra vài ngày sau khi Cục Điều tra Liên bang (FBI) và Cơ quan An ninh mạng và Cơ sở hạ tầng (CISA) cảnh báo về các nhóm tin tặc tấn công có chủ đích (APT) đang tích cực dò quét các thiết bị Fortinet SSL VPN dễ bị tấn công bởi lỗ hổng CVE-2018-13379.

CISA cho biết: "Các nhóm tin tặc APT có thể sử dụng các lỗ hổng này hoặc các kỹ thuật khai thác thông thường khác để có được quyền truy cập ban đầu vào nhiều dịch vụ chính phủ, thương mại và công nghệ. Có được quyền truy cập ban đầu vào cơ sở hạ tầng của các tổ chức này giúp cho chúng có thể triển khai các cuộc tấn công khác trong tương lai."

Lỗ hổng CVE-2018-13379 trên máy chủ VPN Fortinet FortiOS Secure Socket Layer (SSL) cho phép tin tặc tải các tệp độc hại lên hệ thống và chiếm quyền quản trị các máy chủ Fortinet VPN. Khai thác lỗ hổng CVE-2018-13379, kẻ tấn công có thể truy cập vào các tệp "sslvpn_websession" nhạy cảm từ Fortinet VPN. Các tệp này chứa thông tin liên quan đến phiên, nhưng quan trọng nhất, có thể tiết lộ tên người dùng và mật khẩu dạng text.

Mặc dù các bản vá cho lỗ hổng bảo mật đã được phát hành vào tháng 5 năm 2019, Fortinet cho biết vào tháng 11 năm ngoái rằng họ đã xác định được "một số lượng lớn" các thiết bị VPN vẫn chưa được vá, đồng thời cảnh báo rằng địa chỉ IP của những thiết bị dễ bị tấn công đó đang được bán trên dark web.

Các cuộc tấn công nhằm vào các doanh nghiệp châu Âu cũng sử dụng lỗ hổng này trong FortiOS SSL VPN, theo quan sát của Kaspersky, việc triển khai ransomware Cring liên quan đến việc khai thác lỗi CVE-2018-13379 để truy cập vào các mạng mục tiêu.

Các nhà nghiên cứu của Kaspersky cho biết: “Trước khi tiến hành tấn công mục tiêu, những kẻ tấn công đã thực hiện kết nối thử nghiệm tới VPN Gateway, dường như để đảm bảo rằng thông tin đăng nhập của người dùng Fortinet VPN bị đánh cắp vẫn còn hợp lệ”.

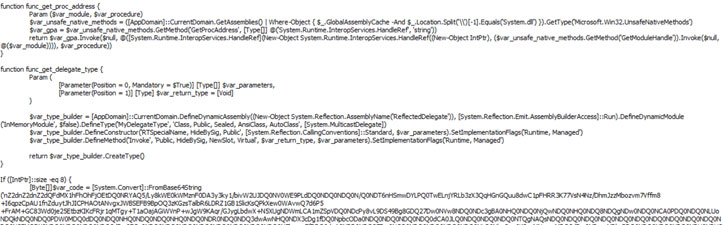

Sau khi giành được quyền truy cập, kẻ tấn công sử dụng tiện ích Mimikatz để lấy thông tin đăng nhập tài khoản của người dùng Windows, sau đó sử dụng chúng để đột nhập vào tài khoản quản trị viên miền, dò quét các thiêt bị trong mạng và cuối cùng triển khai ransomware Cring trên từng máy từ xa bằng cách sử dụng Cobalt Strike.

Cring ransomware được phát hiện lần đầu tiên vào tháng 1 năm 2021 bởi nhà cung cấp viễn thông Swisscom. Nó mã hóa các tệp cụ thể trên thiết bị bằng các thuật toán mã hóa mạnh sau khi xóa dấu vết của tất cả các tệp sao lưu và kết thúc các tiến trình Microsoft Office và Oracle Databases. Sau khi mã hóa thành công, phần mềm độc hại đưa ra một thông báo đòi tiền chuộc yêu cầu thanh toán hai bitcoin.

Ngoài ra, kẻ tấn công đã cẩn thận che giấu hoạt động bằng cách ngụy trang các tập lệnh PowerShell độc hại dưới tên "kaspersky" để tránh bị phát hiện và đảm bảo rằng máy chủ lưu trữ ransomware chỉ phản hồi các yêu cầu đến từ các quốc gia châu Âu.

Kopeytsev cho biết: "Một phân tích về hoạt động của những kẻ tấn công cho thấy rằng, dựa trên thông tin thu thập được từ các tổ chức, kẻ tấn công đã chọn mã hóa những máy chủ mà nó tin rằng sẽ gây ra thiệt hại lớn nhất cho hoạt động của doanh nghiệp."

Vyacheslav Kopeytsev, nhà nghiên cứu bảo mật tại Kaspersky ICS CERT cho biết: “Nhiều chi tiết khác nhau của cuộc tấn công cho thấy những kẻ tấn công đã phân tích kỹ lưỡng cơ sở hạ tầng của tổ chức được nhắm mục tiêu và chuẩn bị phương tiện và bộ công cụ chuyên biệt cho từng mục tiêu dựa trên thông tin thu thập được ở giai đoạn thu thập thông tin”.

Tiết lộ được đưa ra vài ngày sau khi Cục Điều tra Liên bang (FBI) và Cơ quan An ninh mạng và Cơ sở hạ tầng (CISA) cảnh báo về các nhóm tin tặc tấn công có chủ đích (APT) đang tích cực dò quét các thiết bị Fortinet SSL VPN dễ bị tấn công bởi lỗ hổng CVE-2018-13379.

CISA cho biết: "Các nhóm tin tặc APT có thể sử dụng các lỗ hổng này hoặc các kỹ thuật khai thác thông thường khác để có được quyền truy cập ban đầu vào nhiều dịch vụ chính phủ, thương mại và công nghệ. Có được quyền truy cập ban đầu vào cơ sở hạ tầng của các tổ chức này giúp cho chúng có thể triển khai các cuộc tấn công khác trong tương lai."

Lỗ hổng CVE-2018-13379 trên máy chủ VPN Fortinet FortiOS Secure Socket Layer (SSL) cho phép tin tặc tải các tệp độc hại lên hệ thống và chiếm quyền quản trị các máy chủ Fortinet VPN. Khai thác lỗ hổng CVE-2018-13379, kẻ tấn công có thể truy cập vào các tệp "sslvpn_websession" nhạy cảm từ Fortinet VPN. Các tệp này chứa thông tin liên quan đến phiên, nhưng quan trọng nhất, có thể tiết lộ tên người dùng và mật khẩu dạng text.

Mặc dù các bản vá cho lỗ hổng bảo mật đã được phát hành vào tháng 5 năm 2019, Fortinet cho biết vào tháng 11 năm ngoái rằng họ đã xác định được "một số lượng lớn" các thiết bị VPN vẫn chưa được vá, đồng thời cảnh báo rằng địa chỉ IP của những thiết bị dễ bị tấn công đó đang được bán trên dark web.

Các cuộc tấn công nhằm vào các doanh nghiệp châu Âu cũng sử dụng lỗ hổng này trong FortiOS SSL VPN, theo quan sát của Kaspersky, việc triển khai ransomware Cring liên quan đến việc khai thác lỗi CVE-2018-13379 để truy cập vào các mạng mục tiêu.

Các nhà nghiên cứu của Kaspersky cho biết: “Trước khi tiến hành tấn công mục tiêu, những kẻ tấn công đã thực hiện kết nối thử nghiệm tới VPN Gateway, dường như để đảm bảo rằng thông tin đăng nhập của người dùng Fortinet VPN bị đánh cắp vẫn còn hợp lệ”.

Sau khi giành được quyền truy cập, kẻ tấn công sử dụng tiện ích Mimikatz để lấy thông tin đăng nhập tài khoản của người dùng Windows, sau đó sử dụng chúng để đột nhập vào tài khoản quản trị viên miền, dò quét các thiêt bị trong mạng và cuối cùng triển khai ransomware Cring trên từng máy từ xa bằng cách sử dụng Cobalt Strike.

Cring ransomware được phát hiện lần đầu tiên vào tháng 1 năm 2021 bởi nhà cung cấp viễn thông Swisscom. Nó mã hóa các tệp cụ thể trên thiết bị bằng các thuật toán mã hóa mạnh sau khi xóa dấu vết của tất cả các tệp sao lưu và kết thúc các tiến trình Microsoft Office và Oracle Databases. Sau khi mã hóa thành công, phần mềm độc hại đưa ra một thông báo đòi tiền chuộc yêu cầu thanh toán hai bitcoin.

Ngoài ra, kẻ tấn công đã cẩn thận che giấu hoạt động bằng cách ngụy trang các tập lệnh PowerShell độc hại dưới tên "kaspersky" để tránh bị phát hiện và đảm bảo rằng máy chủ lưu trữ ransomware chỉ phản hồi các yêu cầu đến từ các quốc gia châu Âu.

Kopeytsev cho biết: "Một phân tích về hoạt động của những kẻ tấn công cho thấy rằng, dựa trên thông tin thu thập được từ các tổ chức, kẻ tấn công đã chọn mã hóa những máy chủ mà nó tin rằng sẽ gây ra thiệt hại lớn nhất cho hoạt động của doanh nghiệp."

Theo: thehackernews

Chỉnh sửa lần cuối bởi người điều hành: