DDos

VIP Members

-

22/10/2013

-

524

-

2.191 bài viết

Hack Remote Desktop Protocol (RDP) để lấy mật khẩu quản trị hệ thống

Như các bạn đã biết, Remote Desktop Protocol là một giao thức mà nó cho phép các quản trị hệ thống hoặc các nhân viên hỗ trợ công nghệ để kiểm soát người dùng cuối để giúp hoặc sửa lỗi một số vấn đề liên quan. Khi được thực hiện một cách chính xác, việc chặn lưu lượng RDP là rất khó, tuy nhiên chỉ một số ít công ty thực hiện nó một cách chính xác. Trong thực tế, mình đã gặp khá nhiều trường hợp, RDP là dễ bị tổn thương tới một số loại tấn công. Cần lưu ý rằng tấn công này là khá phức tạp và yêu cầu bạn phải kiên nhẫn và thực sự chú ý.

Chú ý: Ở đây, mình sẽ dùng công cụ Cain and Able để thực hiện tấn công MitM và nó chỉ hoạt động trên mạng dây.

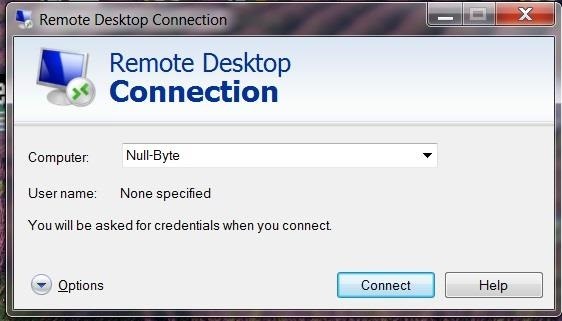

Bước 1: Cho phép RDP Server trên mỗi hệ thống

Đầu tiên, chúng ta cần một hệ thống với RDP được cho phép.

Bước 2: Cài Cain trên Windows của bạn

Công cụ này là khá tốt cho việc cracking password, đặc biệt nó là miễn phí.

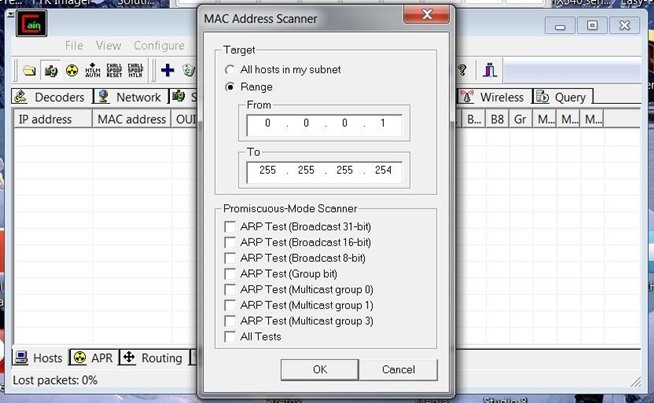

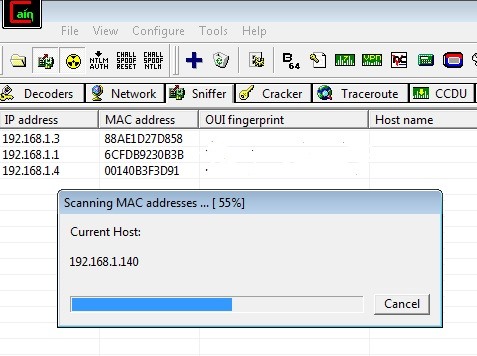

Bước 3: Sử dụng quét ARP trên hệ thống với Cain

Chúng ta sẽ tìm tất cả các hệ thống ở trên mạng bằng cách giử các yêu cầu ARP và các hệ thống trên mạng sẽ trả lời với địa chỉ IP và địa chỉ MAC của nó.

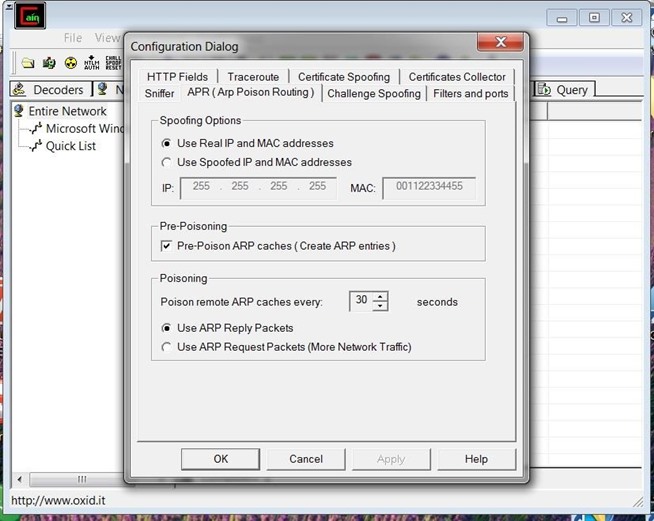

Bước 4: Làm độc ARP

Bây giờ khi đã biết các máy với các địa chỉ IP và địa chỉ MAC trên mạng từ quá trình quét ARP, chúng ta có thể tiêm độc ARP. Chúng ta sẽ tiêm độc ARP do đó máy tính tấn công của chúng ta đặt giữa RDP server và RDP client. Trong cách này, tất cả các lưu lượng mạng sẽ phải đi qua máy tính của chúng ta.

Click vào nút Sniffer trên Cain, và lựa chọn Sniffer tab, tiếp đến chọn Hosts tab, sau đó click the blue +, lựa chọn nút Radio, lựa chọn target IP range, rồi chọn OK.

Chúng ta sẽ nhìn thấy các máy trên mạng

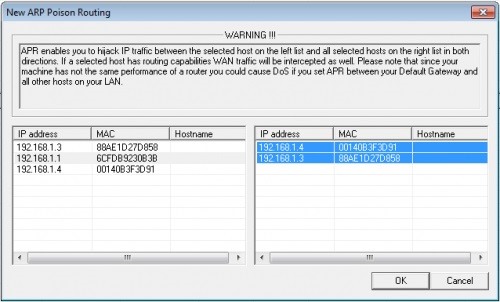

Bước 5: Chọn Server và Client mà bạn muốn làm độc

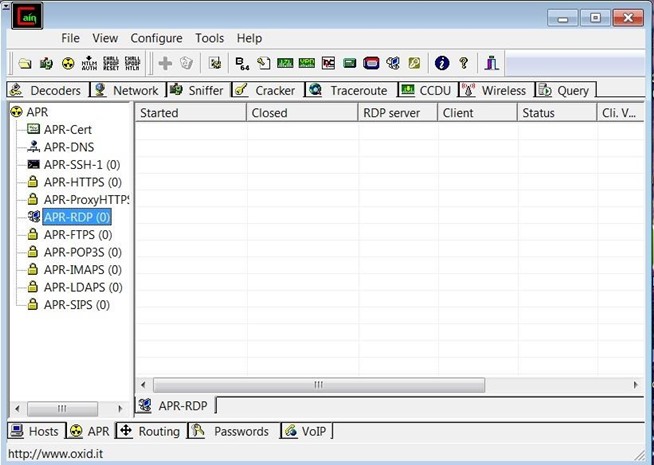

Lựa chọn nút ARP , sau đó bấm nút the bule +, lựa chọn targets, và bấm OK.

Bước 6: Kết nối RDP client tới RDP server

Bây giờ, chúng ta đợ một kết nối từ RDP client tới RDP server. Chúng ta có thể chụp được lưu lượng mạng này.

Bước 7: Chụp lưu lượng

Với sự trợ giúp của Cain and Able, tất cả lưu lượng giữa RDP server và RDP client sẽ đi qua hệ thống của chúng ta.

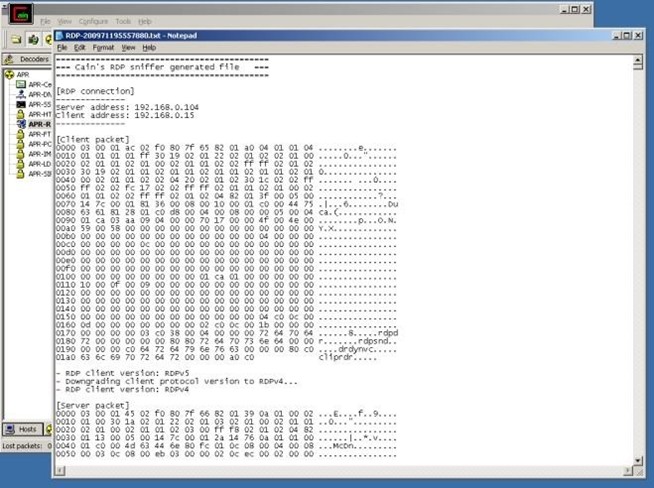

Cain and Abel đang chụp toàn bộ phiên giữa client và server, và lưu vào file ở cột bên phải. Bây giờ chúng ta click và file này và chọn view để mở file được mã hóa tron Notepad.

Bước 8: Tìm lưu lượng mạng

Để tìm bất kỳ keys trong file hexadecimal đã chụp được, sử dụng tính năng tìm kiếm và tìm cụm "key pressed".

Chú ý: Ở đây, mình sẽ dùng công cụ Cain and Able để thực hiện tấn công MitM và nó chỉ hoạt động trên mạng dây.

Bước 1: Cho phép RDP Server trên mỗi hệ thống

Đầu tiên, chúng ta cần một hệ thống với RDP được cho phép.

Bước 2: Cài Cain trên Windows của bạn

Công cụ này là khá tốt cho việc cracking password, đặc biệt nó là miễn phí.

Bước 3: Sử dụng quét ARP trên hệ thống với Cain

Chúng ta sẽ tìm tất cả các hệ thống ở trên mạng bằng cách giử các yêu cầu ARP và các hệ thống trên mạng sẽ trả lời với địa chỉ IP và địa chỉ MAC của nó.

Bước 4: Làm độc ARP

Bây giờ khi đã biết các máy với các địa chỉ IP và địa chỉ MAC trên mạng từ quá trình quét ARP, chúng ta có thể tiêm độc ARP. Chúng ta sẽ tiêm độc ARP do đó máy tính tấn công của chúng ta đặt giữa RDP server và RDP client. Trong cách này, tất cả các lưu lượng mạng sẽ phải đi qua máy tính của chúng ta.

Click vào nút Sniffer trên Cain, và lựa chọn Sniffer tab, tiếp đến chọn Hosts tab, sau đó click the blue +, lựa chọn nút Radio, lựa chọn target IP range, rồi chọn OK.

Chúng ta sẽ nhìn thấy các máy trên mạng

Bước 5: Chọn Server và Client mà bạn muốn làm độc

Lựa chọn nút ARP , sau đó bấm nút the bule +, lựa chọn targets, và bấm OK.

Bước 6: Kết nối RDP client tới RDP server

Bây giờ, chúng ta đợ một kết nối từ RDP client tới RDP server. Chúng ta có thể chụp được lưu lượng mạng này.

Bước 7: Chụp lưu lượng

Với sự trợ giúp của Cain and Able, tất cả lưu lượng giữa RDP server và RDP client sẽ đi qua hệ thống của chúng ta.

Cain and Abel đang chụp toàn bộ phiên giữa client và server, và lưu vào file ở cột bên phải. Bây giờ chúng ta click và file này và chọn view để mở file được mã hóa tron Notepad.

Bước 8: Tìm lưu lượng mạng

Để tìm bất kỳ keys trong file hexadecimal đã chụp được, sử dụng tính năng tìm kiếm và tìm cụm "key pressed".

Chỉnh sửa lần cuối bởi người điều hành: