Re: Diễn tập An ninh mạng “Rà soát và xử lý phần mềm gián điệp trên máy tính”

[h=2]Exim Team

1. Tiếp nhận, rà soát sơ bộ tình trạng.[/h]Các dấu hiệu bất thường trên máy tính:

Email được gửi đính kèm file word có nội dung từ ngân hàng BIDV nhưng có nguồn gốc domain là @drill.com

Startup có chạy file m.exe

Có kết nối tới IP 118.70.80.143

Con đường lây lan của mã độc, cơ sở để xác định:

Lây lan do người dùng nhận và mở email có chứa mã độc

[h=2]2. Cô lập, phân tích và lấy mẫu mã độc.[/h]Các file thành phần của mã độc (Đường dẫn, tên file), cách xác định:

Folder: C

couments and SettingAll Users DRMemproxy*

Folder: Temp, các file như M.T, M.B

C:WindowsTasks

.dll

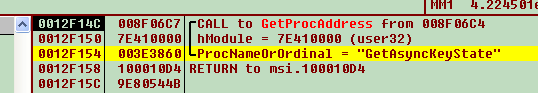

Cơ sở xác định : Sử dụng Msconfig, phân tích Md5, phân tích malware trên trên malwr.com, process explorer, wireshark

[h=2]3. Xử lý mã độc trên máy tính bị lây nhiễm.[/h]Tên các tiến trình của mã độc:

+ svchost PID 1588.......................................................................................................................

..........................................................................................................................................................

..........................................................................................................................................................

Key khởi động :

+ emproxy (m.exe)

..........................................................................................................................................................

..........................................................................................................................................................

..........................................................................................................................................................

Xác định hành vi của mã độc:

+ gửi thông tin đến IP 118.70.80.143

+ Broadcast, dò quét mạng Lan trong dãy IP 192.168.1.0/24 ............................................

..........................................................................................................................................................

..........................................................................................................................................................

[h=2]4. Điều tra nguồn tấn công[/h]Địa chỉ server điều khiển:

+ 118.70.80.143

+ Onwer : Trần Thanh Hải ,

[email protected]......................................................................

..........................................................................................................................................................

..........................................................................................................................................................

Tên các cơ quan chức năng khi cần trợ giúp:

+ VnCert

+ Bkav

+ C50 – Cục phòng chống tội phạm công nghệ cao

..........................................................................................................................................................

..........................................................................................................................................................

..........................................................................................................................................................

Các biện pháp đề xuất để phòng chống tấn công:

+ Block email domain @drill.com (IP 207.58.190.64)

+ Cài đặt và cập nhật bản Antivirus mới nhất

+ Cập nhật bản vá lỗ hổng CVE-2012-0158

+ Bật Firewall Block in/out đến IP 118.70.80.113