-

08/10/2013

-

400

-

985 bài viết

Cơ chế hoạt động của mạng P2P botnet Mozi dựa trên thiết bị IoT

Tổng quan

Theo bài viết trên whitehat Mozi bao gồm mã nguồn của Gafgyt, Mirai và IoT Reaper, tất cả đều là các dòng mã độc nhắm vào thiết bị IoT. Mozi chủ yếu nhắm vào các bộ định tuyến và DVR gia đình không được cập nhật bản vá lỗ hổng, hoặc đặt mật khẩu telnet yếu, mật khẩu mặc định.

Mạng botnet này thực hiện các hành vi:

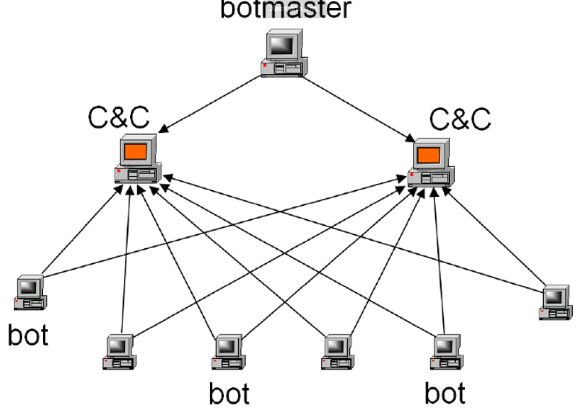

Thông thường các mạng Botnet hoạt động dựa dựa trên sự chỉ đạo của Bot Master thông qua các máy chủ C&C như hình dưới. Trong đó các máy tính nhiễm mã độc sẽ trở thành Bot và nhận lệnh điều khiển từ C&C Server. Các lệnh điều khiển thường là tấn công DdoS, phát tán mã độc, gửi spam v.v. Khi phát hiện mạng Botnet, các nhà bảo mật thường phân tích mã của Bot để tìm ra địa chỉ của C&C và các nhà mạng sẽ chặn kết nối tới các địa chỉ này. Lúc này Bot sẽ như “rắn mất đầu” vì không còn liên lạc được với “tướng” nữa. Sau đó các phần mềm diệt virus được các công ty update để diệt Bot.

Hình. Cơ chế hoạt động thông thường của botnet với C&C Server. Nguồn ảnh. Internet

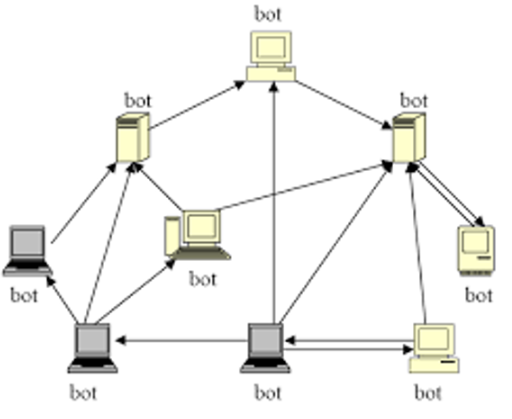

Các thiết bị nhiễm Mozi được kết hợp với nhau để tạo thành một mạng botnet ngang hàng (P2P) để tránh được điểm yếu khi Bot bị cắt liên lạc với C&C Server.

Hình. Mạng Botnet ngang hàng. Nguồn. Internet

Như hình trên bạn thấy trong mạng Botnet này không có C&C server, các bot chủ động liên hệ với nhau để thực hiện các lệnh đã được bot master gửi từ trước đó.

Nếu bạn đã từng sử dụng mạng ngang hàng BitTorrent để chia sẻ dữ liệu thì cơ chế này tương tự như vậy. Các máy tính tham gia trong mạng lưới BitTorrent sẽ đảm nhận cả việc download và upload dữ liệu mà không cần có sự có mặt của một server trung tâm. Để đạt được điều này, các node torrent sử dụng giao thức bảng băm phân tán (distributed hash table - DHT), khi một node có thông tin mới, nó sẽ liên lạc với các node gần nó để tìm thông tin cần cho việc chia sẻ file. Các node “hàng xóm” này nếu cần lại tiếp tục chuyển tiếp thông tin vừa nhận được sang các node xung quanh đó cho khi tìm thấy thông tin cần thiết (tức thông tin về các máy đang tham gia mạng lưới chia sẻ trong file .torrent hay magnet link đó). Sự tồn tại của các máy chủ trung tâm đã hoàn toàn được lược bỏ. Các máy trong mạng lưới BitTorrent chia sẻ dữ liệu ngang hàng và quản lý thông tin của nhau cũng theo phương thức ngang hàng.

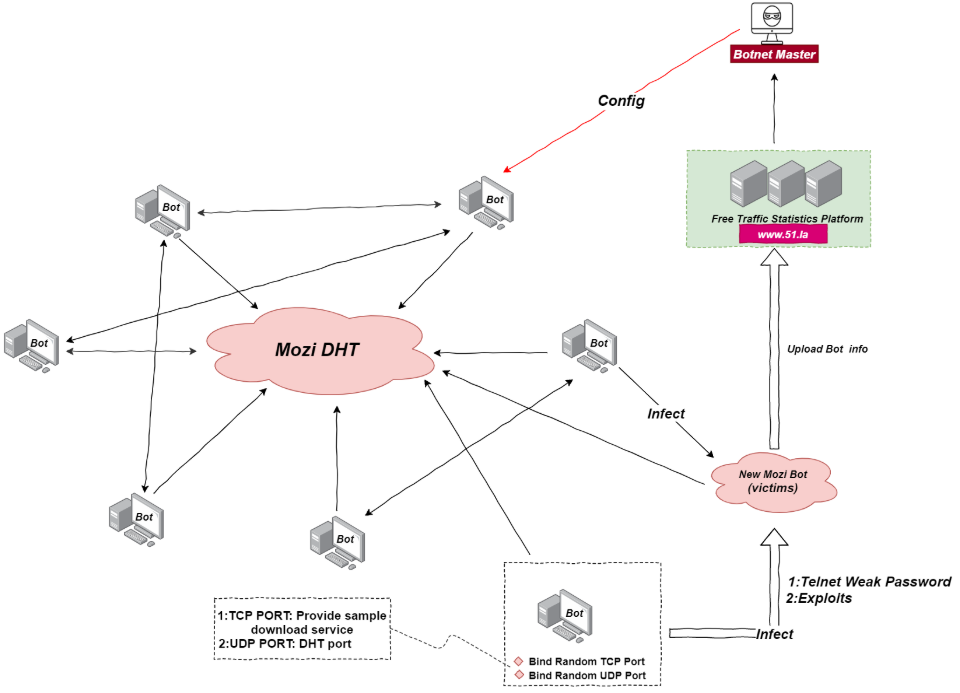

Hình. Cơ chế lây lan của mã độc Mozi hình thành mạng Botnet. Nguồn NetLab 360

Các bước lây lan trong mạng P2P

(1) Đầu tiên một Bot bất kỳ sẽ mở cổng http để cho các bot khác tải về mã khai thác từ cổng đó; hoặc bot này mở cổng http để nhận file Config, có chứa địa chỉ kho chứa mã độc. File config do Bot Master gửi tới mạng P2P từ trước. Như ở hình trên, port TCP mở là để truyền dữ liệu http. Port UDP để trao đổi thông tin giao thức DHT.

(2) Sau đó Bot sẽ đăng nhập vào thiết bị IoT dùng mật khẩu yếu/mặc định. Nếu login thành công, Bot sẽ cho chạy mã khai thác trên thiết bị, và tải về các mã độc từ kho chứa. Nếu login không thành công, nó sẽ cố gắng dò quét điểm yếu trên thiết bị, sau đó khai thác và tiếp tục tải về mã độc từ kho.

(3) Nếu bước (2) thành công, thiết bị IoT sẽ trở thành một Bot mới trong mạng P2P, và bot mới này lại tiếp tục đi tìm các thiết bị IoT khác để lây nhiễm. Thông tin về Bot mới được cập nhật cho Bot Master.

Trong hình trên, biểu tượng đám mây thể hiện cho giao thức trao đổi thông tin DHT. Các Bot sử dụng giao thức này để truy vấn các thông tin về các Bot láng giềng. Ưu điểm của giao thức là DHT đó là tối thiểu hóa "công sức" trong việc thêm một node vào mạng, nhờ việc tối ưu phân phối lại khóa.

Phương án phòng chống

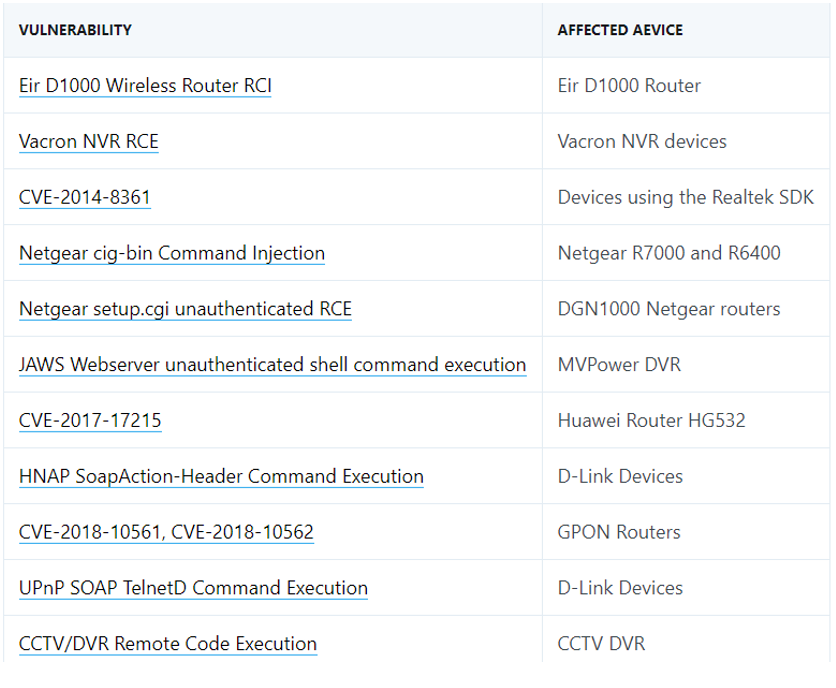

Các dòng thiết bị có thể bị nhiễm mã độc Mozi như trong bảng dưới. Theo khuyến nghị, cần update firmware của các dòng thiết bị này để vá lỗ hổng. Ngoài ra như phân tích ở trên, điểm yếu để Mozi khai thác chính là mật khẩu Telnet yếu/mặc định. Do vậy cần tắt dịch vụ nếu không cần thiết hoặc nếu sử dụng thì đổi mật khẩu.

Tham khảo

Tham khảo

https://blog.netlab.360.com/mozi-another-botnet-using-dht/

https://genk.vn/internet/tim-hieu-co-che-hoat-dong-cua-bittorrent-20130624160323833.chn

https://en.wikipedia.org/wiki/Distributed_hash_table

Theo bài viết trên whitehat Mozi bao gồm mã nguồn của Gafgyt, Mirai và IoT Reaper, tất cả đều là các dòng mã độc nhắm vào thiết bị IoT. Mozi chủ yếu nhắm vào các bộ định tuyến và DVR gia đình không được cập nhật bản vá lỗ hổng, hoặc đặt mật khẩu telnet yếu, mật khẩu mặc định.

Mạng botnet này thực hiện các hành vi:

- Tấn công DdoS

- Thu thập thông tin

- Thực thi các lệnh độc hại

Thông thường các mạng Botnet hoạt động dựa dựa trên sự chỉ đạo của Bot Master thông qua các máy chủ C&C như hình dưới. Trong đó các máy tính nhiễm mã độc sẽ trở thành Bot và nhận lệnh điều khiển từ C&C Server. Các lệnh điều khiển thường là tấn công DdoS, phát tán mã độc, gửi spam v.v. Khi phát hiện mạng Botnet, các nhà bảo mật thường phân tích mã của Bot để tìm ra địa chỉ của C&C và các nhà mạng sẽ chặn kết nối tới các địa chỉ này. Lúc này Bot sẽ như “rắn mất đầu” vì không còn liên lạc được với “tướng” nữa. Sau đó các phần mềm diệt virus được các công ty update để diệt Bot.

Hình. Cơ chế hoạt động thông thường của botnet với C&C Server. Nguồn ảnh. Internet

Hình. Mạng Botnet ngang hàng. Nguồn. Internet

Như hình trên bạn thấy trong mạng Botnet này không có C&C server, các bot chủ động liên hệ với nhau để thực hiện các lệnh đã được bot master gửi từ trước đó.

Nếu bạn đã từng sử dụng mạng ngang hàng BitTorrent để chia sẻ dữ liệu thì cơ chế này tương tự như vậy. Các máy tính tham gia trong mạng lưới BitTorrent sẽ đảm nhận cả việc download và upload dữ liệu mà không cần có sự có mặt của một server trung tâm. Để đạt được điều này, các node torrent sử dụng giao thức bảng băm phân tán (distributed hash table - DHT), khi một node có thông tin mới, nó sẽ liên lạc với các node gần nó để tìm thông tin cần cho việc chia sẻ file. Các node “hàng xóm” này nếu cần lại tiếp tục chuyển tiếp thông tin vừa nhận được sang các node xung quanh đó cho khi tìm thấy thông tin cần thiết (tức thông tin về các máy đang tham gia mạng lưới chia sẻ trong file .torrent hay magnet link đó). Sự tồn tại của các máy chủ trung tâm đã hoàn toàn được lược bỏ. Các máy trong mạng lưới BitTorrent chia sẻ dữ liệu ngang hàng và quản lý thông tin của nhau cũng theo phương thức ngang hàng.

Hình. Cơ chế lây lan của mã độc Mozi hình thành mạng Botnet. Nguồn NetLab 360

Các bước lây lan trong mạng P2P

(1) Đầu tiên một Bot bất kỳ sẽ mở cổng http để cho các bot khác tải về mã khai thác từ cổng đó; hoặc bot này mở cổng http để nhận file Config, có chứa địa chỉ kho chứa mã độc. File config do Bot Master gửi tới mạng P2P từ trước. Như ở hình trên, port TCP mở là để truyền dữ liệu http. Port UDP để trao đổi thông tin giao thức DHT.

(2) Sau đó Bot sẽ đăng nhập vào thiết bị IoT dùng mật khẩu yếu/mặc định. Nếu login thành công, Bot sẽ cho chạy mã khai thác trên thiết bị, và tải về các mã độc từ kho chứa. Nếu login không thành công, nó sẽ cố gắng dò quét điểm yếu trên thiết bị, sau đó khai thác và tiếp tục tải về mã độc từ kho.

(3) Nếu bước (2) thành công, thiết bị IoT sẽ trở thành một Bot mới trong mạng P2P, và bot mới này lại tiếp tục đi tìm các thiết bị IoT khác để lây nhiễm. Thông tin về Bot mới được cập nhật cho Bot Master.

Trong hình trên, biểu tượng đám mây thể hiện cho giao thức trao đổi thông tin DHT. Các Bot sử dụng giao thức này để truy vấn các thông tin về các Bot láng giềng. Ưu điểm của giao thức là DHT đó là tối thiểu hóa "công sức" trong việc thêm một node vào mạng, nhờ việc tối ưu phân phối lại khóa.

Phương án phòng chống

Các dòng thiết bị có thể bị nhiễm mã độc Mozi như trong bảng dưới. Theo khuyến nghị, cần update firmware của các dòng thiết bị này để vá lỗ hổng. Ngoài ra như phân tích ở trên, điểm yếu để Mozi khai thác chính là mật khẩu Telnet yếu/mặc định. Do vậy cần tắt dịch vụ nếu không cần thiết hoặc nếu sử dụng thì đổi mật khẩu.

https://blog.netlab.360.com/mozi-another-botnet-using-dht/

https://genk.vn/internet/tim-hieu-co-che-hoat-dong-cua-bittorrent-20130624160323833.chn

https://en.wikipedia.org/wiki/Distributed_hash_table

Chỉnh sửa lần cuối bởi người điều hành: