DDos

VIP Members

-

22/10/2013

-

524

-

2.191 bài viết

Cisco cảnh báo: Tin tặc đang khai thác lỗ hổng trong phần mềm Cisco IOS XR

Cuối tuần trước, Cisco đã cảnh báo rằng tin tặc đang cố gắng khai thác lỗ hổng từ chối dịch vụ (CVE-2020-3566) với mức độ nghiêm trọng cao trong phần mềm Cisco IOS XR chạy trên các bộ định tuyến được sử dụng bởi các nhà cung cấp dịch vụ mạng.

Hệ điều hành mạng IOS XR của Cisco được triển khai trên nhiều nền tảng bộ định tuyến bao gồm bộ định tuyến NCS 540 & 560, NCS 5500, 8000 và ASR 9000.

Cisco vẫn chưa phát hành bản cập nhật phần mềm để giải quyết lỗ hổng bảo mật đang bị khai thác này nhưng công ty cung cấp biện pháp giảm thiểu trong một bản tin bảo mật được công bố gần đây.

Cisco cho biết: “Ngày 28 tháng 8 năm 2020, nhóm ứng phó sự cố bảo mật sản phẩm của Cisco (PSIRT) đã biết về việc tin tặc đang cố gắng khai thác lỗ hổng này. Đối với các sản phẩm bị ảnh hưởng, Cisco khuyến nghị khách hàng thực hiện biện pháp giảm thiểu để tránh trở thành nạn nhân của tin tặc".

Lỗi CVE-2020-3566 tồn tại trong tính năng Distance Vector Multicast Routing Protocol (DVMRP) của phần mềm IOS XR và có thể cho phép những kẻ tấn công từ xa và không được xác thực làm cạn kiệt bộ nhớ của thiết bị bị ảnh hưởng.

Cố vấn bảo mật của Cisco cho biết:

"Lỗ hổng bắt nguồn từ việc quản lý thiếu chặt chẽ cho các gói tin Internet Group Management Protocol (IGMP). Kẻ tấn công có thể khai thác lỗ hổng này bằng cách gửi lưu lượng IGMP được tạo thủ công đến một thiết bị tồn tại lỗ hổng. Khai thác thành công có thể cho phép kẻ tấn công gây cạn kiệt bộ nhớ, dẫn đến sự mất ổn định trong các quy trình khác của bộ định tuyến. Các quy trình này có thể bao gồm, nhưng không giới hạn, các giao thức định tuyến bên trong và bên ngoài thiết bị".

Theo Cisco, lỗ hổng này ảnh hưởng đến tất cả các thiết bị Cisco chạy phần mềm Cisco IOS XR, nếu một trong các hoạt động của thiết bị được định cấu hình theo định tuyến đa hướng (multicast routing).

Để xác định xem định tuyến đa hướng có được bật trên thiết bị hay không, quản trị viên có thể chạy lệnh show igmp interface. Các bộ định tuyến IOS XR không bật định tuyến đa hướng sẽ không bị ảnh hưởng bởi lỗ hổng này.

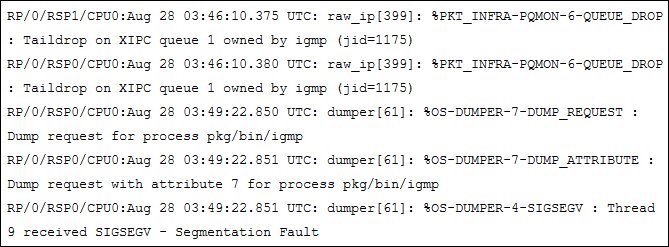

Trên các thiết bị tồn tại lỗ hổng, quản trị viên có thể thấy thông báo nhật ký hệ thống tương tự như hình bên dưới.

Hiện tại Cisco chưa tung ra bản vá ở cấp độ phần mềm. Cisco khuyên các quản trị viên áp dụng các biện pháp giảm thiểu này bằng cách:

Hệ điều hành mạng IOS XR của Cisco được triển khai trên nhiều nền tảng bộ định tuyến bao gồm bộ định tuyến NCS 540 & 560, NCS 5500, 8000 và ASR 9000.

Cisco vẫn chưa phát hành bản cập nhật phần mềm để giải quyết lỗ hổng bảo mật đang bị khai thác này nhưng công ty cung cấp biện pháp giảm thiểu trong một bản tin bảo mật được công bố gần đây.

Cisco cho biết: “Ngày 28 tháng 8 năm 2020, nhóm ứng phó sự cố bảo mật sản phẩm của Cisco (PSIRT) đã biết về việc tin tặc đang cố gắng khai thác lỗ hổng này. Đối với các sản phẩm bị ảnh hưởng, Cisco khuyến nghị khách hàng thực hiện biện pháp giảm thiểu để tránh trở thành nạn nhân của tin tặc".

Lỗi CVE-2020-3566 tồn tại trong tính năng Distance Vector Multicast Routing Protocol (DVMRP) của phần mềm IOS XR và có thể cho phép những kẻ tấn công từ xa và không được xác thực làm cạn kiệt bộ nhớ của thiết bị bị ảnh hưởng.

Cố vấn bảo mật của Cisco cho biết:

"Lỗ hổng bắt nguồn từ việc quản lý thiếu chặt chẽ cho các gói tin Internet Group Management Protocol (IGMP). Kẻ tấn công có thể khai thác lỗ hổng này bằng cách gửi lưu lượng IGMP được tạo thủ công đến một thiết bị tồn tại lỗ hổng. Khai thác thành công có thể cho phép kẻ tấn công gây cạn kiệt bộ nhớ, dẫn đến sự mất ổn định trong các quy trình khác của bộ định tuyến. Các quy trình này có thể bao gồm, nhưng không giới hạn, các giao thức định tuyến bên trong và bên ngoài thiết bị".

Theo Cisco, lỗ hổng này ảnh hưởng đến tất cả các thiết bị Cisco chạy phần mềm Cisco IOS XR, nếu một trong các hoạt động của thiết bị được định cấu hình theo định tuyến đa hướng (multicast routing).

Để xác định xem định tuyến đa hướng có được bật trên thiết bị hay không, quản trị viên có thể chạy lệnh show igmp interface. Các bộ định tuyến IOS XR không bật định tuyến đa hướng sẽ không bị ảnh hưởng bởi lỗ hổng này.

Trên các thiết bị tồn tại lỗ hổng, quản trị viên có thể thấy thông báo nhật ký hệ thống tương tự như hình bên dưới.

Hiện tại Cisco chưa tung ra bản vá ở cấp độ phần mềm. Cisco khuyên các quản trị viên áp dụng các biện pháp giảm thiểu này bằng cách:

- Giảm lưu lượng IGMP

- Áp dụng danh sách kiểm soát truy cập (ACL) để giới hạn các địa chỉ IP có thể tương tác với thiết bị. Hoặc có thể tạo danh sách kiểm soát truy cập (ACL) để từ chối lưu lượng DVRMP gửi đến bộ định tuyến đươc cấu hình định tuyến đa hướng

- Vô hiệu hóa định tuyến IGMP nếu không sử dụng bằng cách sử dụng lần lượt các lệnh dưới đây:

router igmp => interface => router disable

Theo: bleepingcomputer

Chỉnh sửa lần cuối bởi người điều hành: