DDos

VIP Members

-

22/10/2013

-

524

-

2.191 bài viết

Cách cài đặt và phòng tránh honeypot

Trước hết các bạn cần nắm một số khái niệm liên quan tới honeypot.

1. Honeypot là gì

- Honeypot là một hệ thống tài nguyên thông tin được xây dựng với mục đích giả dạng đánh lừa những kẻ sử dụng và xâm nhập không hợp pháp, thu hút sự chú ý của chúng, ngăn không cho chúng tiếp xúc với hệ thống thật.

- Hệ thống tài nguyên thông tin có nghĩa là Honeypot có thể giả dạng bất cứ loại máy chủ tài nguyên nào như là Mail Server, Domain Name Server, Web Server… Honeypot sẽ trực tiếp tương tác với tin tặc và tìm cách khai thác thông tin về tin tặc như hình thức tấn công, công cụ tấn công hay cách thức tiến hành thay vì bị tấn công.

2. Các loại hình Honeypot:

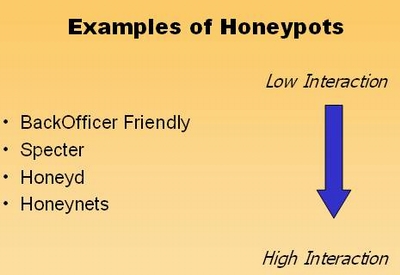

Gồm hai loại chính: Tương tác thấp và tương tác cao

+ Tương tác thấp: Mô phỏng giả các dịch vụ, ứng dụng, và hệ điều hành. Mức độ rủi ro thấp, dễ triển khai và bảo dưỡng nhưng bị giới hạn về dịch vụ.

+ Tương tác cao: Là các dịch vụ, ứng dụng và hệ điều hành thực. Mức độ thông tin thu thập được cao. Nhưng rủi ro cao và tốn thời gian để vận hành và bảo dưỡng.

Mô hình VD về các loại honeypot

- BackOfficer Friendly (BOF): Một loại hình Honeypot rất dễ vận hành và cấu hình và có thể hoạt động trên bất kì phiên bản nào của Windows và Unix nhưng chỉ tương tác được với một số dịch vụ đơn giản như FTP, Telnet, SMTP…

- Specter: Cũng là loại hình Honeypot tương tác thấp nhưng khả năng tương tác tốt hơn BOF, giả lập trên 14 cổng, có thể cảnh báo và quản lý từ xa. Tuy nhiên giống BOF thì specter bị giới hạn số dịch vụ và cũng không linh hoạt.

- Honeyd:

Hiện nay, có khá nhiều các phần mềm cho phép tạo honeypot miễn phí cũng như trả phí như honeynet, honeyd, Tiny honeypot, netbait, mantrap... Trong bài hướng dẫn này, mình sẽ sử dụng phiên bản thương mại của phần mềm KFSensor cho Windows.

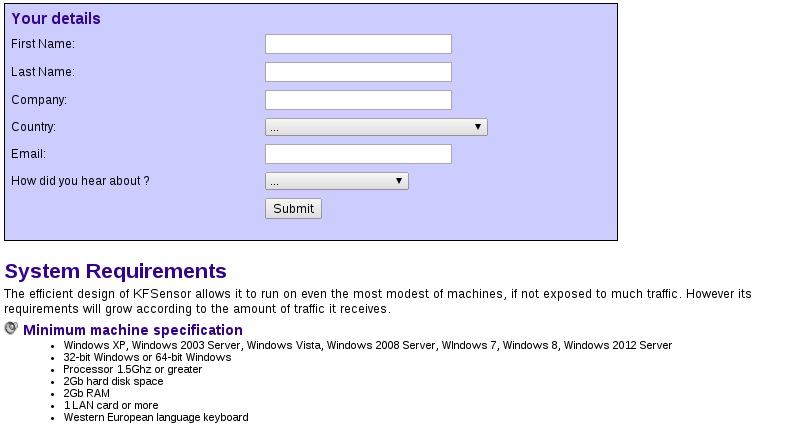

Mở trình duyệt và đi tới đường dẫn http://www.keyfocus.net/kfsensor/download/ điền một số thông tin cần thiết để tải về. Bản thương mại cho phép dùng thử 30 ngày.

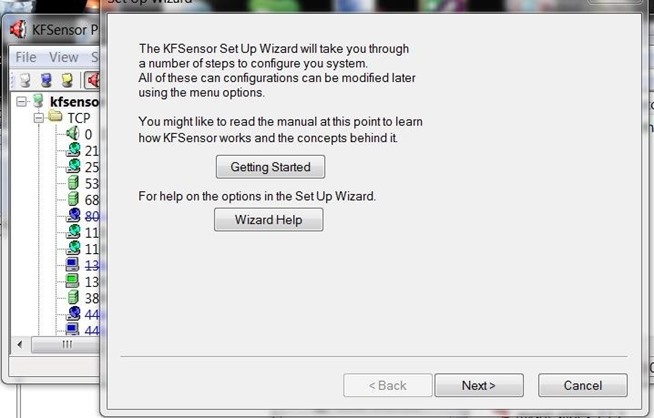

Chúng ta tiến hành cài đặt như các phần mềm trên Windows khác. Khi hoàn thành, click chuột phải vào icon KFSensor và chọn "run as administrator", chúng ta sẽ nhìn thấy như hình dưới đây:

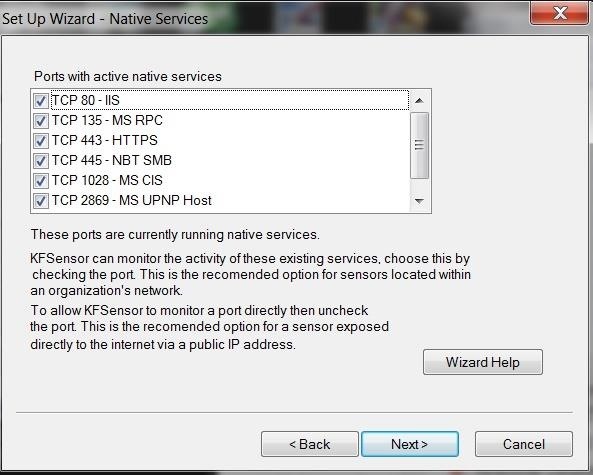

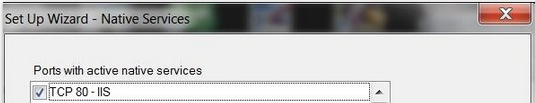

Sau một vài tùy chọn ở chế độ mặc định, chúng ta sẽ tới mục (như hình dưới) cho phép chúng ta chọn dịch vụ chính.

Sau đó, chọn tên miền của chúng ta mong muốn. Mặc định là networksforu.com. Chúng ta nên đặt tên miền nào đó để hấp dẫn các hacker hơn.

Tiếp đến, chúng ta chọn địa chỉ email để gửi những cảnh báo.

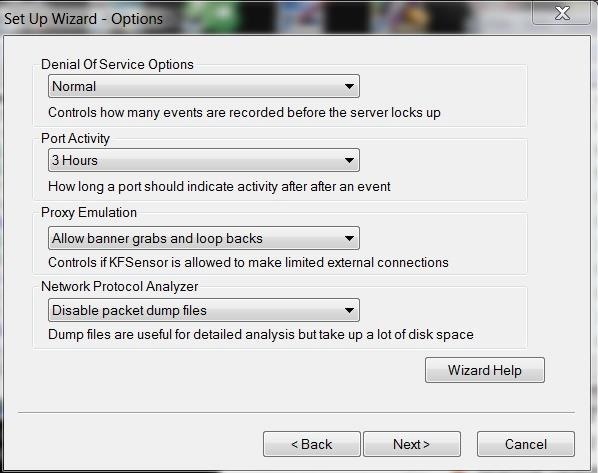

Bước 2: Lựa chọn các tùy chọn

Cuối cùng, chúng ta có một vài tùy chọn để hoàn tất. Ở đây, nó cho phép chúng ta chụp các gói tin do đó chúng ta có thể phân tích tấn công với các công cụ phân tích gói tin như wireshark, tcpdump... Chúng ta cần lưu ý tùy chọn này, bởi nó quá trình thu thập gói tin sẽ chiếm rất nhiều không gian ổ đĩa cứng.

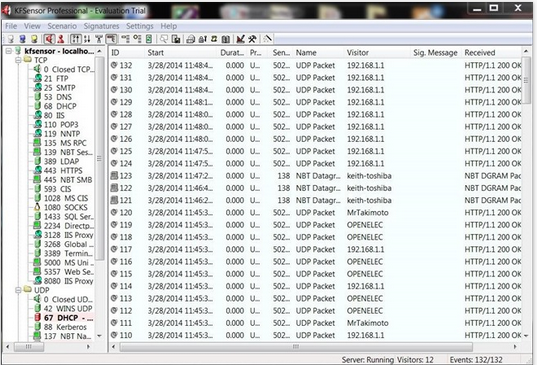

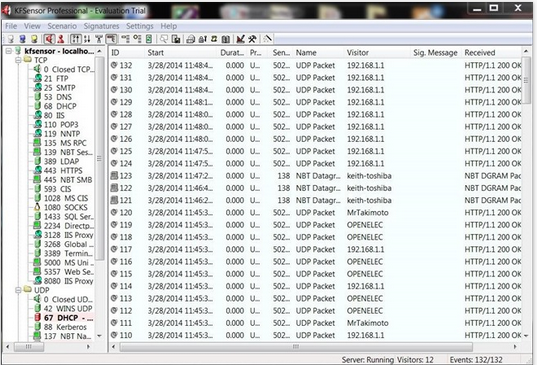

Bước 3: Cài đặt honeypot và theo dõi

Khi chúng ta hoàn tất việc thiết lập các tùy chọn, click Finish.

Bước 4: Theo dõi một vài hoạt động mà một hacker hay thực hiện

Như chúng ta đã thấy, có rất nhiều cổng mở, đây là điều mong ước của rất nhiều hacker khi tấn công một hệ thống.

Bây giờ, quay trở lại hệ thống honeypot của chúng ta, chúng có thể nhìn thấy dấu vết ở vừng màu tím

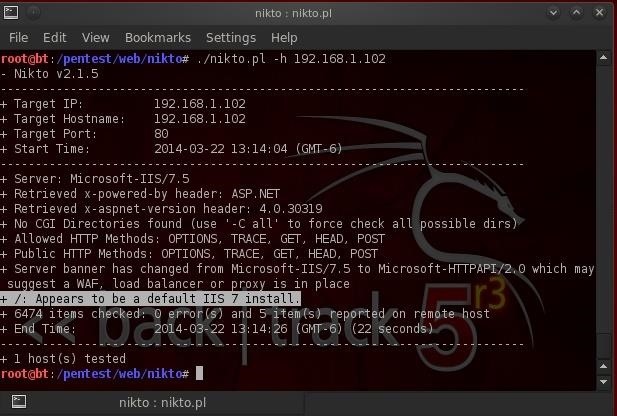

./nikto.pl -h 192.168.1.102

Phần tô màu trắng rất phù hợp với những gì chúng ta đã thiết lập ở trên

) và tránh xa:

) và tránh xa:

1. Honeypot là gì

- Honeypot là một hệ thống tài nguyên thông tin được xây dựng với mục đích giả dạng đánh lừa những kẻ sử dụng và xâm nhập không hợp pháp, thu hút sự chú ý của chúng, ngăn không cho chúng tiếp xúc với hệ thống thật.

- Hệ thống tài nguyên thông tin có nghĩa là Honeypot có thể giả dạng bất cứ loại máy chủ tài nguyên nào như là Mail Server, Domain Name Server, Web Server… Honeypot sẽ trực tiếp tương tác với tin tặc và tìm cách khai thác thông tin về tin tặc như hình thức tấn công, công cụ tấn công hay cách thức tiến hành thay vì bị tấn công.

2. Các loại hình Honeypot:

Gồm hai loại chính: Tương tác thấp và tương tác cao

+ Tương tác thấp: Mô phỏng giả các dịch vụ, ứng dụng, và hệ điều hành. Mức độ rủi ro thấp, dễ triển khai và bảo dưỡng nhưng bị giới hạn về dịch vụ.

+ Tương tác cao: Là các dịch vụ, ứng dụng và hệ điều hành thực. Mức độ thông tin thu thập được cao. Nhưng rủi ro cao và tốn thời gian để vận hành và bảo dưỡng.

- BackOfficer Friendly (BOF): Một loại hình Honeypot rất dễ vận hành và cấu hình và có thể hoạt động trên bất kì phiên bản nào của Windows và Unix nhưng chỉ tương tác được với một số dịch vụ đơn giản như FTP, Telnet, SMTP…

- Specter: Cũng là loại hình Honeypot tương tác thấp nhưng khả năng tương tác tốt hơn BOF, giả lập trên 14 cổng, có thể cảnh báo và quản lý từ xa. Tuy nhiên giống BOF thì specter bị giới hạn số dịch vụ và cũng không linh hoạt.

- Honeyd:

- Honeyd lắng nghe trên tất cả các cổng TCP và UDP, những dịch vụ mô phỏng được thiết kế với mục đích ngăn chặn và ghi lại những cuộc tấn công, tương tác với kẻ tấn công với vai trò một hệ thống nạn nhân.

- Honeyd có thể mô phỏng cùng một lúc nhiều hệ điều hành khác nhau.

- Hiện nay, Honeyd có nhiều phiên bản và có thể mô phỏng được khoảng 473 hệ điều hành.

- Honeyd là loại hình Honeypot tương tác thấp có nhiều ưu điểm tuy nhiên Honeyd có nhược điểm là không thể cung cấp một hệ điều hành thật để tương tác với tin tặc và không có cơ chế cảnh báo khi phát hiện hệ thống bị xâm nhập hay gặp nguy hiểm.

Phần I: Cài đặt honeypot

Bước 1: Cài đặt KFSensorHiện nay, có khá nhiều các phần mềm cho phép tạo honeypot miễn phí cũng như trả phí như honeynet, honeyd, Tiny honeypot, netbait, mantrap... Trong bài hướng dẫn này, mình sẽ sử dụng phiên bản thương mại của phần mềm KFSensor cho Windows.

Mở trình duyệt và đi tới đường dẫn http://www.keyfocus.net/kfsensor/download/ điền một số thông tin cần thiết để tải về. Bản thương mại cho phép dùng thử 30 ngày.

Chúng ta tiến hành cài đặt như các phần mềm trên Windows khác. Khi hoàn thành, click chuột phải vào icon KFSensor và chọn "run as administrator", chúng ta sẽ nhìn thấy như hình dưới đây:

Sau một vài tùy chọn ở chế độ mặc định, chúng ta sẽ tới mục (như hình dưới) cho phép chúng ta chọn dịch vụ chính.

Sau đó, chọn tên miền của chúng ta mong muốn. Mặc định là networksforu.com. Chúng ta nên đặt tên miền nào đó để hấp dẫn các hacker hơn.

Tiếp đến, chúng ta chọn địa chỉ email để gửi những cảnh báo.

Bước 2: Lựa chọn các tùy chọn

Cuối cùng, chúng ta có một vài tùy chọn để hoàn tất. Ở đây, nó cho phép chúng ta chụp các gói tin do đó chúng ta có thể phân tích tấn công với các công cụ phân tích gói tin như wireshark, tcpdump... Chúng ta cần lưu ý tùy chọn này, bởi nó quá trình thu thập gói tin sẽ chiếm rất nhiều không gian ổ đĩa cứng.

Bước 3: Cài đặt honeypot và theo dõi

Khi chúng ta hoàn tất việc thiết lập các tùy chọn, click Finish.

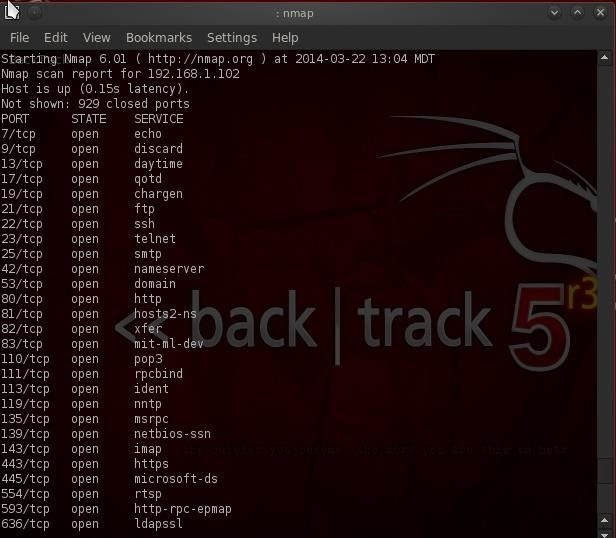

Bước 4: Theo dõi một vài hoạt động mà một hacker hay thực hiện

- Scan với Nmap

Như chúng ta đã thấy, có rất nhiều cổng mở, đây là điều mong ước của rất nhiều hacker khi tấn công một hệ thống.

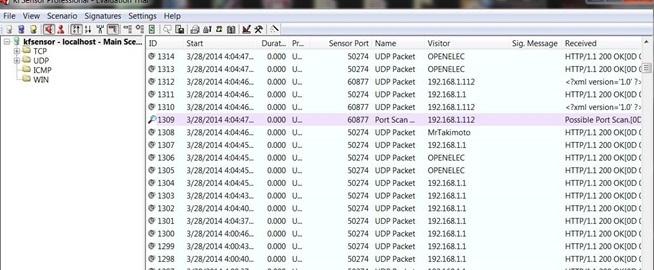

Bây giờ, quay trở lại hệ thống honeypot của chúng ta, chúng có thể nhìn thấy dấu vết ở vừng màu tím

- Scan với Nikto

./nikto.pl -h 192.168.1.102

Phần tô màu trắng rất phù hợp với những gì chúng ta đã thiết lập ở trên

Phần II: Cách tránh xa honeypot

Khi một người quản trị sử dụng honeypot, sẽ có một vài dấu hiệu để các hacker (như chúng ta phát hiện- Một trang web mà bạn "quá" dễ dàng để thâm nhập. Đây có thể một bẫy

- Một hệ thống chứa nhiều các dịch vụ vất thường và nhiều cổng mở. Hầu hết, các hệ thống để ngăn ngừa bị thâm nhập, họ sẽ thường đóng các dịch vụ không cần thiết. Do đó, khi scan một hệ thống, với một vài lệnh scan đơn giản mà chúng ta có thể biết được nhiều dịch vụ trên hệ thống thì chúng ta nên đề phòng.

- Khi tấn công hệ thống, bạn thấy rằng có quá nhiều các thiết lập mặc định hoặc có rất ít các hoạt động trên hệ thống này hoặc có quá ít các phần mềm trên hệ thống hoặc quá ít không gian lưu trữ, thì đây cũng có thể là một honeypot

- Nếu chúng ta tìm thấy một thư mục chứa các thông tin quan trọng như số thẻ tín dụng, security code... dưới dạng clear-text trên server, chúng ta cần kiểm tra kỹ lưỡng bởi rất ít hệ thống để các thông tin này dưới dạng clear-text.

Chỉnh sửa lần cuối bởi người điều hành: