-

08/10/2013

-

400

-

985 bài viết

Các lớp an ninh cho hệ thống IoT

Đặt vấn đề về an ninh IoT

Theo hãng Cisco, đến năm 2020 toàn thế giới sẽ có khoảng 50 tỉ thiết bị IoT. Đồng nghĩa với nó là sẽ có hàng triệu hoặc thậm chí hàng tỉ hệ thống IoT có kết nối vào Internet. Vì vậy vấn đề bảo đảm an ninh cho các hệ thống IoT đang rất được quan tâm.

Tháng 8/2016 người ta đã phát hiện ra mạng botnet Mirai. Mã độc Mirai được thiết kế nhằm vào thiết bị IoT chứa lỗ hổng hoặc bảo mật kém vẫn đang sử dụng các mật khẩu mặc định. Khi mã độc Mirai xâm nhập thành công vào một thiết bị IoT, thì thiết bị này trở thành zombie trong mạng botnet Mirai và có thể bị điều khiển để thực hiện các cuộc tấn công mạng, chẳng hạn như tấn công từ chối dịch vụ.

Ngày 21/10/2016, Dyn – nhà cung cấp dịch vụ DNS bị tấn công Ddos với lưu lượng kỷ lục 1.2 Tbps, ảnh hưởng đến việc truy cập rất nhiều website bao gồm Amazon, Etsy, GitHub, Shopify, Twitter và New York Times. Dan Drew, giám đốc an ninh tại Level 3 Communications, cho biết cuộc tấn công ít nhất là một phần của một "botnet" thiết bị IoT.

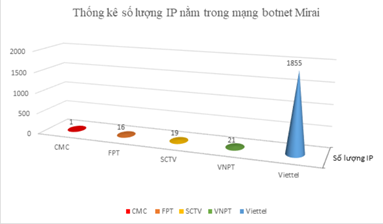

Ngày 17/4/2018, Trung tâm Giám sát an toàn không gian mạng quốc gia thống kê số lượng IP tại Việt Nam hiện nằm trong Botnet Mirai.

Cho đến nay, đã có rất nhiều biến thể của Mirai xuất hiện. Trong số đó, Satori, JenX, OMG và Wicked là những biến thể nổi bật.

Như vậy có thể thấy rằng chính vụ Mirai đã làm thế giới phải quan tâm nhiều đến vấn đề an ninh cho các hệ thống IoT.

Tìm hiểu mô hình hệ thống IoT

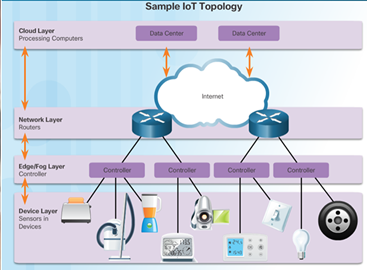

Hình 2. Mô hình kết nối hệ thống IoT điển hình (Cisco)Để có thể bảo vệ cho một hệ thống thì trước hết cần hiểu về hệ thống đó. Vì vậy người ta đã đưa ra nhiều mô hình hệ thống IoT.

Như trên hình là một ví dụ về topo của một hệ thống IoT. Trong topo này có:

- Tầng thiết bị IoT gồm các thiết bị đều có gắn cảm biến để đọc và gửi dữ liệu đọc được lên tầng biên;

- Tầng biên gồm các bộ điều khiển để có thể ra lệnh cho các cơ cấu chấp hành; ngoài ra nó gửi dữ liệu lên tầng network.

- Tầng network là các thiết bị định tuyến trên internet đóng vai trò truyền/định tuyến dữ liệu lên cloud;

- Tầng Cloud là các máy tính nằm trong các data center để phân tích các dữ liệu nhận được tầng network. Các kỹ thuật học máy có thể được áp dụng trong quá trình phân tích để đưa ra các dự báo, nhằm hỗ trợ cho việc ra quyết định. Hiện nay nhiều hãng đã mở rộng sự thông minh từ tầng cloud xuống tầng biên để có thể ra quyết định trong thời gian thực.

Nếu nhìn hệ thống IoT theo khung nhìn xử lý luồng dữ liệu thì như ở hình bên dưới.

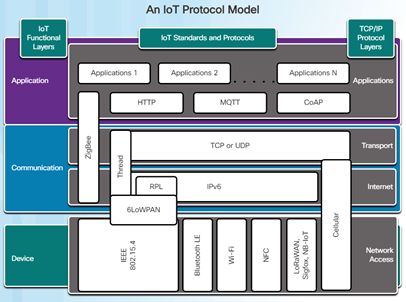

Hình 3. Luồng dữ liệu trong hệ thống IoTNếu nhìn hệ thống IoT theo mô hình giao thức phân tầng,có so sánh với mô hình TCP/IP thì như ở hình bên dưới.

Hình 4. Mô hình giao thức của hệ thống IoTMô hình này cung cấp cái nhìn “chuẩn hóa” về các giao thức mà hệ thống IoT đang sử dụng. Cột bên phải là mô hình TCP/IP. Trong hình này ta có thể thấy các giao thức hiện đang chạy ở mỗi tầng của mô hình IoT.

Các lớp an ninh cho hệ thống IoT

Khi đã nắm được mô hình kiến trúc tổng thể một hệ thống IoT thì cũng cần giải pháp đối phó với các nguy cơ bảo mật tổng thể.

Như phân tích ở trên, một hệ thống IoT có thể được nhìn theo cách tiếp cận phân tầng dưới các khung nhìn khác nhau. Vấn đề bảo mật cần “xuyên suốt” qua các tầng. Tại mỗi tầng, cần đánh giá được những điểm yếu chung, những điểm yếu riêng của từng thành phần trong tầng đó. Từ việc đánh giá này sẽ có những kỹ thuật để ngăn chặn hoặc làm giảm các rủi ro có thể xảy ra do bị khai thác.

Xây dựng mô hình phân tích nguy cơ (Threat Model Analysis – TMA) là bước rất quan trọng. Trong đó cần lên các kịch bản.

Ví dụ kịch bản tấn công hệ thống IoT

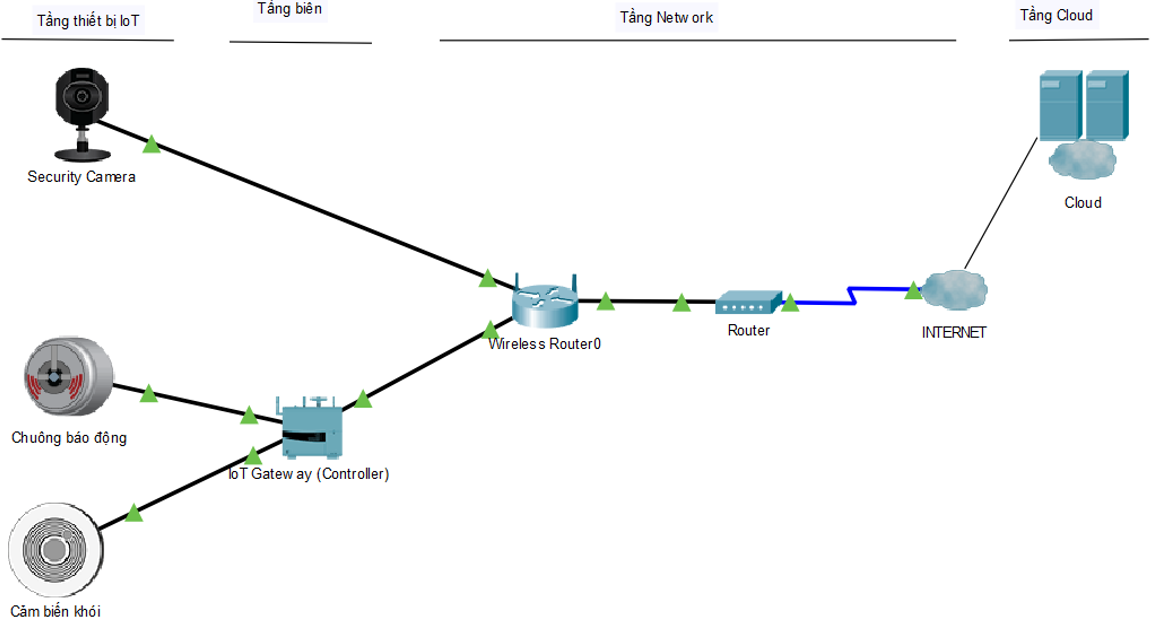

Hình 5. Mô hình hệ thống mạng có các thiết bị IoTKịch bản tấn công các thiết bị IoT trong một mạng doanh nghiệp/nhà máy công nghiệp

(1) Kẻ tấn công ngoài Internet tấn công Telnet chiếm quyền điều khiển Router biên của doanh nghiệp.

(2) Kẻ tấn công dò quét lỗ hổng trên Wireless Router để xâm nhập vào trang quản trị. Từ đó có thể cài đặt lại cấu hình theo ý đồ.

(3) Kẻ tấn công dò quét lỗ hổng trên Camera an ninh và truy cập để xem được hình ảnh về các nhân viên trong doanh nghiệp.

(4) Kẻ tấn công dò quét lỗ hổng trên IoT gateway và chiếm quyền điều khiển. Sau đó ra lệnh bật báo cháy giả gây hoảng loạn cho các nhân viên.

(5) Lấy trộm chuỗi mã xác thực giữa IoT Gateway và Cloud bằng hình thức tấn công cướp theo phiên (hijacking). Từ đó cài app điều khiển trên máy SmartPhone và điều khiển các thiết bị điện (bật/tắt điện)

Điểm yếu trên lớp thiết bị vật lý

Đầu tiên, vì là thiết bị vật lý, ví dụ các camera, các bộ cảm biến,... được đặt ở các nơi nên có thể bị đánh cắp, làm hư hỏng thiết bị, tắt nguồn, cắt cáp kết nối. Những thiết bị có gắn thẻ nhớ, có thể bị kẻ gian lấy mất. Để phòng ngừa, các thiết bị cần được đặt trong môi trường có giám sát (camera, bảo vệ, ...). Cần có các thiết kế bảo vệ cho thiết bị như vỏ hộp, tủ có khóa.

Điểm yếu trên lớp điều khiển

Các thiết bị điều khiển có thể có những điểm yếu như sau

- Có lỗ hổng xác thực yếu dẫn đến bị tấn công Brute force mật khẩu

- Vượt quyền xác thực và lấy được bản rõ (cleartext) cho mật khẩu tài khoản admin.

Ví dụ: thiết bị TBK DVR4104 và DVR4216 cho phép kẻ xấu có thể vượt qua việc xác thực tài khoản và lấy được mật khẩu user admin bằng cách gửi yêu cầu có chứa các thông tin “Cookie: uid=admin”, thiết bị sẽ phản hồi lại các thông tin mà kẻ xấu yêu cầu thông qua dữ liệu json.

Tiếp theo là vấn đề firmware trên thiết bị. Firmware không được bảo vệ dẫn đến bị dump, từ đó có thể trích xuất các dữ liệu nhạy cảm như mật khẩu, các cấu hình dịch vụ mẫu trong các filesytem của thiết bị IoT.

- Các cổng giao tiếp trên thiết bị vật lý bị bypass, từ đó chiếm quyền tài khoản root,…

- Giao diện web cấu hình thiết bị có thể có lỗi SQL Injection, XSS, CSRF, bị lộ hoặc kém trong việc quản lý các phiên làm việc, yếu trong việc cung cấp xác thực thông tin của người dùng hoặc sử dụng một kiểu mã hoá yếu.

Điểm yếu trên lớp truyền thông

- Dùng giao thức truy cập từ xa yếu như Telnet có thể dẫn đến bị lộ mật khẩu.

- Có lỗ hổng bảo mật dẫn đến bị khai thác

- Dữ liệu từ gateway tới Cloud có thể bị nghe lén hoặc giả mạo do không có cơ chế bảo vệ truyền thông.

Điểm yếu trên lớp ứng dụng

Theo tổ chức OWASP liệt kê các điểm yếu trong hệ thống IoT, điểm yếu trên lớp này có nguyên nhân là

- Các website lập trình không an toàn,

- Sử dụng các API phía backend không an toàn,

- Các dịch vụ cloud không an toàn,

- Giao tiếp với mobile không an toàn.

Sự không an toàn ở đây cụ thể là thiếu các phương thức xác thực, phân quyền, thiếu cơ chế mã hóa hoặc mã hóa yếu; cơ chế lọc đầu vào/đầu ra.

-

Theo hãng Cisco, đến năm 2020 toàn thế giới sẽ có khoảng 50 tỉ thiết bị IoT. Đồng nghĩa với nó là sẽ có hàng triệu hoặc thậm chí hàng tỉ hệ thống IoT có kết nối vào Internet. Vì vậy vấn đề bảo đảm an ninh cho các hệ thống IoT đang rất được quan tâm.

Tháng 8/2016 người ta đã phát hiện ra mạng botnet Mirai. Mã độc Mirai được thiết kế nhằm vào thiết bị IoT chứa lỗ hổng hoặc bảo mật kém vẫn đang sử dụng các mật khẩu mặc định. Khi mã độc Mirai xâm nhập thành công vào một thiết bị IoT, thì thiết bị này trở thành zombie trong mạng botnet Mirai và có thể bị điều khiển để thực hiện các cuộc tấn công mạng, chẳng hạn như tấn công từ chối dịch vụ.

Ngày 21/10/2016, Dyn – nhà cung cấp dịch vụ DNS bị tấn công Ddos với lưu lượng kỷ lục 1.2 Tbps, ảnh hưởng đến việc truy cập rất nhiều website bao gồm Amazon, Etsy, GitHub, Shopify, Twitter và New York Times. Dan Drew, giám đốc an ninh tại Level 3 Communications, cho biết cuộc tấn công ít nhất là một phần của một "botnet" thiết bị IoT.

Ngày 17/4/2018, Trung tâm Giám sát an toàn không gian mạng quốc gia thống kê số lượng IP tại Việt Nam hiện nằm trong Botnet Mirai.

Hình 1. Số lượng IP nằm trong Botnet Mirai (thống kê ngày 17/4/2018)

Cho đến nay, đã có rất nhiều biến thể của Mirai xuất hiện. Trong số đó, Satori, JenX, OMG và Wicked là những biến thể nổi bật.

Như vậy có thể thấy rằng chính vụ Mirai đã làm thế giới phải quan tâm nhiều đến vấn đề an ninh cho các hệ thống IoT.

Tìm hiểu mô hình hệ thống IoT

Hình 2. Mô hình kết nối hệ thống IoT điển hình (Cisco)

Như trên hình là một ví dụ về topo của một hệ thống IoT. Trong topo này có:

- Tầng thiết bị IoT gồm các thiết bị đều có gắn cảm biến để đọc và gửi dữ liệu đọc được lên tầng biên;

- Tầng biên gồm các bộ điều khiển để có thể ra lệnh cho các cơ cấu chấp hành; ngoài ra nó gửi dữ liệu lên tầng network.

- Tầng network là các thiết bị định tuyến trên internet đóng vai trò truyền/định tuyến dữ liệu lên cloud;

- Tầng Cloud là các máy tính nằm trong các data center để phân tích các dữ liệu nhận được tầng network. Các kỹ thuật học máy có thể được áp dụng trong quá trình phân tích để đưa ra các dự báo, nhằm hỗ trợ cho việc ra quyết định. Hiện nay nhiều hãng đã mở rộng sự thông minh từ tầng cloud xuống tầng biên để có thể ra quyết định trong thời gian thực.

Nếu nhìn hệ thống IoT theo khung nhìn xử lý luồng dữ liệu thì như ở hình bên dưới.

Hình 3. Luồng dữ liệu trong hệ thống IoT

Hình 4. Mô hình giao thức của hệ thống IoT

Các lớp an ninh cho hệ thống IoT

Khi đã nắm được mô hình kiến trúc tổng thể một hệ thống IoT thì cũng cần giải pháp đối phó với các nguy cơ bảo mật tổng thể.

Như phân tích ở trên, một hệ thống IoT có thể được nhìn theo cách tiếp cận phân tầng dưới các khung nhìn khác nhau. Vấn đề bảo mật cần “xuyên suốt” qua các tầng. Tại mỗi tầng, cần đánh giá được những điểm yếu chung, những điểm yếu riêng của từng thành phần trong tầng đó. Từ việc đánh giá này sẽ có những kỹ thuật để ngăn chặn hoặc làm giảm các rủi ro có thể xảy ra do bị khai thác.

Xây dựng mô hình phân tích nguy cơ (Threat Model Analysis – TMA) là bước rất quan trọng. Trong đó cần lên các kịch bản.

Ví dụ kịch bản tấn công hệ thống IoT

Hình 5. Mô hình hệ thống mạng có các thiết bị IoT

(1) Kẻ tấn công ngoài Internet tấn công Telnet chiếm quyền điều khiển Router biên của doanh nghiệp.

(2) Kẻ tấn công dò quét lỗ hổng trên Wireless Router để xâm nhập vào trang quản trị. Từ đó có thể cài đặt lại cấu hình theo ý đồ.

(3) Kẻ tấn công dò quét lỗ hổng trên Camera an ninh và truy cập để xem được hình ảnh về các nhân viên trong doanh nghiệp.

(4) Kẻ tấn công dò quét lỗ hổng trên IoT gateway và chiếm quyền điều khiển. Sau đó ra lệnh bật báo cháy giả gây hoảng loạn cho các nhân viên.

(5) Lấy trộm chuỗi mã xác thực giữa IoT Gateway và Cloud bằng hình thức tấn công cướp theo phiên (hijacking). Từ đó cài app điều khiển trên máy SmartPhone và điều khiển các thiết bị điện (bật/tắt điện)

Điểm yếu trên lớp thiết bị vật lý

Đầu tiên, vì là thiết bị vật lý, ví dụ các camera, các bộ cảm biến,... được đặt ở các nơi nên có thể bị đánh cắp, làm hư hỏng thiết bị, tắt nguồn, cắt cáp kết nối. Những thiết bị có gắn thẻ nhớ, có thể bị kẻ gian lấy mất. Để phòng ngừa, các thiết bị cần được đặt trong môi trường có giám sát (camera, bảo vệ, ...). Cần có các thiết kế bảo vệ cho thiết bị như vỏ hộp, tủ có khóa.

Điểm yếu trên lớp điều khiển

Các thiết bị điều khiển có thể có những điểm yếu như sau

- Có lỗ hổng xác thực yếu dẫn đến bị tấn công Brute force mật khẩu

- Vượt quyền xác thực và lấy được bản rõ (cleartext) cho mật khẩu tài khoản admin.

Ví dụ: thiết bị TBK DVR4104 và DVR4216 cho phép kẻ xấu có thể vượt qua việc xác thực tài khoản và lấy được mật khẩu user admin bằng cách gửi yêu cầu có chứa các thông tin “Cookie: uid=admin”, thiết bị sẽ phản hồi lại các thông tin mà kẻ xấu yêu cầu thông qua dữ liệu json.

Tiếp theo là vấn đề firmware trên thiết bị. Firmware không được bảo vệ dẫn đến bị dump, từ đó có thể trích xuất các dữ liệu nhạy cảm như mật khẩu, các cấu hình dịch vụ mẫu trong các filesytem của thiết bị IoT.

- Các cổng giao tiếp trên thiết bị vật lý bị bypass, từ đó chiếm quyền tài khoản root,…

- Giao diện web cấu hình thiết bị có thể có lỗi SQL Injection, XSS, CSRF, bị lộ hoặc kém trong việc quản lý các phiên làm việc, yếu trong việc cung cấp xác thực thông tin của người dùng hoặc sử dụng một kiểu mã hoá yếu.

Điểm yếu trên lớp truyền thông

- Dùng giao thức truy cập từ xa yếu như Telnet có thể dẫn đến bị lộ mật khẩu.

- Có lỗ hổng bảo mật dẫn đến bị khai thác

- Dữ liệu từ gateway tới Cloud có thể bị nghe lén hoặc giả mạo do không có cơ chế bảo vệ truyền thông.

Điểm yếu trên lớp ứng dụng

Theo tổ chức OWASP liệt kê các điểm yếu trong hệ thống IoT, điểm yếu trên lớp này có nguyên nhân là

- Các website lập trình không an toàn,

- Sử dụng các API phía backend không an toàn,

- Các dịch vụ cloud không an toàn,

- Giao tiếp với mobile không an toàn.

Sự không an toàn ở đây cụ thể là thiếu các phương thức xác thực, phân quyền, thiếu cơ chế mã hóa hoặc mã hóa yếu; cơ chế lọc đầu vào/đầu ra.

-

Chỉnh sửa lần cuối: