DDos

VIP Members

-

22/10/2013

-

524

-

2.191 bài viết

Backdoor SUPERNOVA được tìm thấy trong tấn công chuỗi cung ứng SolarWinds

Trong khi phân tích các dấu vết từ cuộc tấn công chuỗi cung ứng SolarWinds Orion, các nhà nghiên cứu bảo mật đã phát hiện ra một cửa hậu khác có khả năng bắt nguồn từ một nhóm tin tặc mới.

Được đặt tên là SUPERNOVA, phần mềm độc hại này là một webshell được nhúng trong mã của nền tảng giám sát ứng dụng và mạng SolarWinds Orion, đồng thời cho phép kẻ thù chạy mã tùy ý trên các máy chạy phiên bản độc hại của phần mềm.

Webhell là một biến thể độc hại của thư viện .NET hợp pháp (app_web_logoimagehandler.ashx.b6031896.dll) có trong phần mềm Orion của SolarWinds, được sửa đổi theo cách cho phép nó tránh được các cơ chế bảo vệ tự động.

Phần mềm Orion sử dụng DLL để hiển thị một API HTTP, cho phép máy chủ lưu trữ phản hồi với các hệ thống con khác khi truy vấn một ảnh GIF cụ thể.

Trong một phân tích kỹ thuật, Matt Tennis, nhà nghiên cứu bảo mật tại Palo Alto Networks, nói rằng phần mềm độc hại có khả năng qua mặt các phương pháp phân tích thủ công vì mã được triển khai trong DLL hợp pháp là vô hại và có kỹ thuật ẩn giấu tương đối phức tạp.

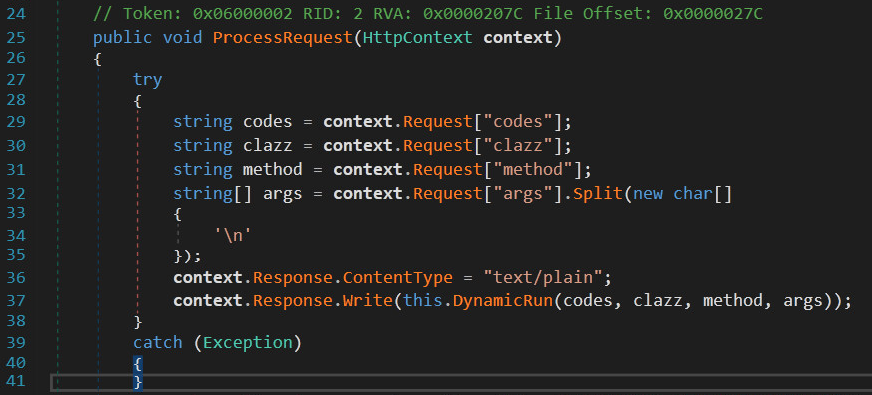

Phân tích cho thấy tin tặc đã thêm vào tệp SolarWinds hợp pháp bốn tham số mới để nhận tín hiệu từ máy chủ ra lệnh và điều khiển (C2).

Mã độc hại chỉ chứa một phương thức, DynamicRun để biên dịch nhanh các tham số vào một tổ hợp .NET trong bộ nhớ, do đó không để lại bất kỳ dấu vết nào trên đĩa của thiết bị bị xâm phạm.

Bằng cách này, kẻ tấn công có thể gửi mã tùy ý đến thiết bị bị nhiễm và chạy nó với vai trò của người dùng, những người dùng này thường có đặc quyền cao trên mạng.

Hiện tại, mẫu phần mềm độc hại có sẵn trên VirusTotal, được phát hiện bởi 55 trong số 69 công cụ chống vi-rút.

Không rõ backdoor SUPERNOVA đã có mặt trong phần mềm Orion từ bao giờ, nhưng hệ thống phân tích phần mềm độc hại của Intezer cho thấy backdoor này xuất hiện từ ngày 24 tháng 3 năm 2020.

Dựa trên những phát hiện của cuộc điều tra, backdoor SUPERNOVA mang dấu ấn của một nhóm tin tặc với trình độ cao đã đưa sự xâm nhập vào hệ thống thông qua một webshell.

Tennis nói: “Mặc dù các wellshell .NET khá phổ biến, nhưng hầu hết các mẫu được nghiên cứu công khai đều nhận các tham số lệnh và điều khiển (C2) và thực hiện một số khai thác tương đối ở mặt ngoài của hệ thống (có thể hiểu là tấn công ở tầng ứng dụng trong mô hình OSI)."

Nhà nghiên cứu cho biết thêm rằng việc lấy một chương trình .NET hợp lệ làm tham số và thực thi mã trong bộ nhớ khiến backdoor SUPERNOVA trở thành một trường hợp hiếm gặp vì nó loại bỏ sự cần thiết của tham số callbacks bổ sung bên cạnh yêu cầu ra lệnh và điều khiển (C2) ban đầu.

Hầu hết các webshell chạy mã độc trong ngữ cảnh của môi trường thời gian chạy hoặc bằng cách gọi một subshell hoặc quy trình như CMD, PowerShell hoặc Bash.

Microsoft tin rằng backdoor SUPERNOVA có khả năng là sản phẩm của nhóm tin tặc khác với nhóm tin tặc đã xâm phạm công ty an ninh mạng FireEye và rất nhiều tổ chức của chính phủ Hoa Kỳ.

Sở dĩ, Microsoft nghi ngờ backdoor SUPERNOVA của một nhóm tin tặc khác là bởi nó không có chữ ký điện tử, không giống như phần mềm độc hại SunBurst/Solarigate được phát hiện ban đầu đã sử dụng thư viện SolarWinds.Orion.Core.BusinessLayer.Dll để tạo cửa hậu.

Cho đến nay, các công ty bảo mật đều cho rằng, hai mẫu phần mềm độc hại sử dụng phần mềm SolarWinds Onion đều là sản phẩm của các nhóm tin tặc tấn công có chủ đích.

Được đặt tên là SUPERNOVA, phần mềm độc hại này là một webshell được nhúng trong mã của nền tảng giám sát ứng dụng và mạng SolarWinds Orion, đồng thời cho phép kẻ thù chạy mã tùy ý trên các máy chạy phiên bản độc hại của phần mềm.

Webhell là một biến thể độc hại của thư viện .NET hợp pháp (app_web_logoimagehandler.ashx.b6031896.dll) có trong phần mềm Orion của SolarWinds, được sửa đổi theo cách cho phép nó tránh được các cơ chế bảo vệ tự động.

Phần mềm Orion sử dụng DLL để hiển thị một API HTTP, cho phép máy chủ lưu trữ phản hồi với các hệ thống con khác khi truy vấn một ảnh GIF cụ thể.

Trong một phân tích kỹ thuật, Matt Tennis, nhà nghiên cứu bảo mật tại Palo Alto Networks, nói rằng phần mềm độc hại có khả năng qua mặt các phương pháp phân tích thủ công vì mã được triển khai trong DLL hợp pháp là vô hại và có kỹ thuật ẩn giấu tương đối phức tạp.

Phân tích cho thấy tin tặc đã thêm vào tệp SolarWinds hợp pháp bốn tham số mới để nhận tín hiệu từ máy chủ ra lệnh và điều khiển (C2).

Mã độc hại chỉ chứa một phương thức, DynamicRun để biên dịch nhanh các tham số vào một tổ hợp .NET trong bộ nhớ, do đó không để lại bất kỳ dấu vết nào trên đĩa của thiết bị bị xâm phạm.

Bằng cách này, kẻ tấn công có thể gửi mã tùy ý đến thiết bị bị nhiễm và chạy nó với vai trò của người dùng, những người dùng này thường có đặc quyền cao trên mạng.

Hiện tại, mẫu phần mềm độc hại có sẵn trên VirusTotal, được phát hiện bởi 55 trong số 69 công cụ chống vi-rút.

Không rõ backdoor SUPERNOVA đã có mặt trong phần mềm Orion từ bao giờ, nhưng hệ thống phân tích phần mềm độc hại của Intezer cho thấy backdoor này xuất hiện từ ngày 24 tháng 3 năm 2020.

Dựa trên những phát hiện của cuộc điều tra, backdoor SUPERNOVA mang dấu ấn của một nhóm tin tặc với trình độ cao đã đưa sự xâm nhập vào hệ thống thông qua một webshell.

Tennis nói: “Mặc dù các wellshell .NET khá phổ biến, nhưng hầu hết các mẫu được nghiên cứu công khai đều nhận các tham số lệnh và điều khiển (C2) và thực hiện một số khai thác tương đối ở mặt ngoài của hệ thống (có thể hiểu là tấn công ở tầng ứng dụng trong mô hình OSI)."

Nhà nghiên cứu cho biết thêm rằng việc lấy một chương trình .NET hợp lệ làm tham số và thực thi mã trong bộ nhớ khiến backdoor SUPERNOVA trở thành một trường hợp hiếm gặp vì nó loại bỏ sự cần thiết của tham số callbacks bổ sung bên cạnh yêu cầu ra lệnh và điều khiển (C2) ban đầu.

Hầu hết các webshell chạy mã độc trong ngữ cảnh của môi trường thời gian chạy hoặc bằng cách gọi một subshell hoặc quy trình như CMD, PowerShell hoặc Bash.

Microsoft tin rằng backdoor SUPERNOVA có khả năng là sản phẩm của nhóm tin tặc khác với nhóm tin tặc đã xâm phạm công ty an ninh mạng FireEye và rất nhiều tổ chức của chính phủ Hoa Kỳ.

Sở dĩ, Microsoft nghi ngờ backdoor SUPERNOVA của một nhóm tin tặc khác là bởi nó không có chữ ký điện tử, không giống như phần mềm độc hại SunBurst/Solarigate được phát hiện ban đầu đã sử dụng thư viện SolarWinds.Orion.Core.BusinessLayer.Dll để tạo cửa hậu.

Cho đến nay, các công ty bảo mật đều cho rằng, hai mẫu phần mềm độc hại sử dụng phần mềm SolarWinds Onion đều là sản phẩm của các nhóm tin tặc tấn công có chủ đích.

Theo: bleepingcomputer