-

08/10/2013

-

400

-

985 bài viết

Phương thức kẻ gian tấn công hệ thống OT

Các hệ thống OT như hệ thống điều khiển công nghiệp (ICS), Hệ thống thu thập, giám sát và điều khiển từ xa (SCADA) và hệ thống điều khiển phân tán (DCS) thường được sử dụng để giám sát và kiểm soát các quá trình sản xuất công nghiệp. Các hệ thống này chủ yếu được sử dụng để thu thập dữ liệu. ví dụ như nhiệt độ, áp suất, vị trí van đường ống, người vận hành, v.v. và điều khiển các thiết bị truyền động điện, thủy lực, cơ khí và khí nén. Trước đây, các hệ thống và mạng OT này hoàn toàn biệt lập với Internet, nhưng khả năng tương tác và nhu cầu kinh doanh đã đòi hỏi sự hội tụ của các mạng OT / IT. Các lỗ hổng bảo mật tồn tại trong mạng IT cung cấp một cách để tội phạm mạng gây ra các cuộc tấn công vào các hệ thống OT. Bài viết này thảo luận về phương thức hay các bước mà kẻ gian thực hiện để tấn công vào hệ thống OT.

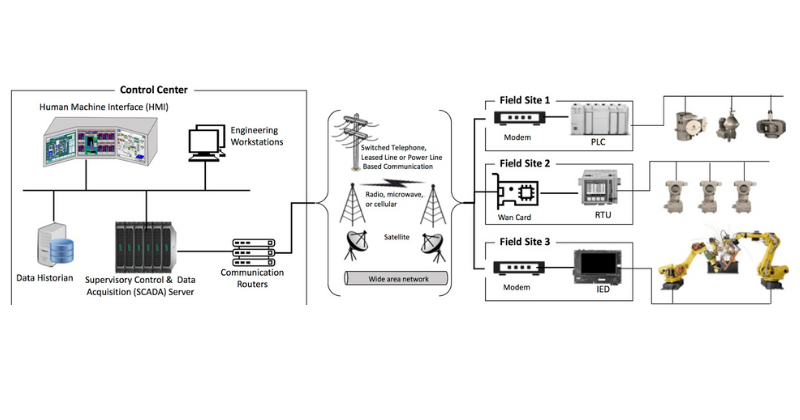

Hình. Một hệ thống điều khiển công nghiệp ICS điển hình (Nguồn: Internet)Hình vẽ trên mô tả một hệ thống ICS với đầy đủ các thành phần bao gồm:

- SCADA Server

- DCS (Control Center)

- Giao diện người máy (HMI)

- Các máy chủ database lưu trữ dữ liệu vận hành tập trung (Data Historian)

- Các kết nối WAN truyền số liệu và các thiết bị mạng

- Các site với các thiết bị hiện trường như PLC, RTU, IED và các thiết bị truyền động, công nghiệp.

Dữ liệu vận hành từ thiết bị công nghiệp được đo đếm bằng các công nghệ cảm biến và kết nối trực tiếp về các thiết bị như PLC, RTU, IED. Sau đó các thông tin này được xử lý và chuyển đổi để có thể gửi qua mạng WAN về trung tâm điều khiển. Tại đây hệ thống SCADA sẽ tiến hành phân tích dữ liệu và hiển thị lên HMI để người vận hành giám sát và điều khiển, thông qua các máy Work station.

Các máy Workstation tại DCS không được phép kết nối vào Internet, tuy nhiên do có những yêu cầu nghiệp vụ cụ thể nên các máy này có thể phải kết nối vào một hệ thống Extranet nào đó. Và đây có thể là cửa ngõ để kẻ gian khai thác!

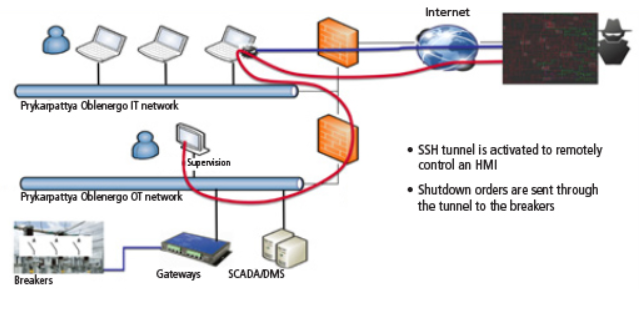

Dưới đây là hình ảnh phân tích cơ chế tấn công vào trung tâm vận hành lưới điện Ukraina năm 2015: do mạng IT được kết nối với mạng OT, các kỹ sư vận hành lại ngồi trong mạng IT để SSH tới mạng OT để điều khiển, do đó kẻ gian đã tấn công vào mạng IT để từ đó chiếm quyền điều khiển mạng OT.

Hình. Kẻ gian tấn công vào hệ thống SCADA vận hành lưới điện Ukraina năm 2015 (Nguồn: isa.org)

OT hacking là gì?

Mục tiêu của OT hacking là làm thiệt hại hoặc làm gián đoạn quy trình sản xuất kinh doanh bằng cách tấn công vào các hệ thống điều khiển công nghiệp tại các cơ sở khác nhau. Kẻ gian thu lợi từ việc tấn công này thông qua hành vi:

- Kiểm soát hoàn toàn hệ thống, gây thiệt hại hệ thống hoặc đánh cắp dữ liệu kinh doanh.

- Tắt nhà máy hoặc chặn hoàn toàn quá trình sản xuất để thực hiện các cuộc tấn công DoS và gây thiệt hại về tài chính hoặc dạnh tiếng của tổ chức đó.

- Lập trình lại quy trình lắp ráp để bỏ qua các bước sản xuất dẫn đến xản xuất ra sản phẩm lỗi.

- Làm hư hại máy móc công nghiệp, có khả năng gây ra thương tích cho nhân viên do quá nóng, hoặc máy tự dụng bị tắt máy khẩn cấp,...

- Cài đặt phần mềm độc hại để làm gián đoạn hoạt động của cơ sở hạ tầng quan trọng.

- Cài đặt ransomware (phần mềm tống tiền) để chặn quyền truy cập vào hệ thống OT và yêu cầu tiền chuộc.

Các bước tấn công hệ thống OT

B1. Thu thập thông tin: Bước đầu tiên là dò quét mạng, xác định các thiết bị được kết nối, xác định vị trí địa lý của các thiết bị, thu thập mật khẩu mặc định, phát hiện các cổng đang mở và các dịch vụ đang chạy, v.v.

B2. Quét lỗ hổng bảo mật: Quét lỗ hổng bảo mật giúp kẻ tấn công phát hiện lỗ hổng trong các thiết bị, giao thức và ứng dụng OT và IT, bao gồm ICS / SCADA, PLCS, RTUS, HMIS, cổng, máy tính để bàn và các hệ thống mạng khác.

B3. Khởi động các cuộc tấp công: Các lỗ hổng được tìm thấy được khai thác sâu hơn để khởi động các cuộc tấn công khác nhau như tấn công vào HMI, tấn công kênh bên, khai thác các bộ thiết bị PLC, tấn công phát lại, tấn công tiêm lệnh, v.v

B4. Giành quyền truy cập từ xa: Những kẻ tấn công khai thác các lỗ hổng cơ bản trong các giao thức công nghiệp hoặc đưa phần mềm độc hại vào để truy cập và khởi chạy mục tiêu các cuộc tấn công vào các hệ thống điều khiển công nghiệp.

B5. Duy trì quyền truy cập: Những kẻ tấn công ẩn nấp bằng cách xóa nhật ký truy cập, cập nhật firmware và tiêm rootkit để duy trì quyền truy cập sâu hơn vào các hệ thống mục tiêu.

Tham khảo

CEH

ISA.ORG

Hình. Một hệ thống điều khiển công nghiệp ICS điển hình (Nguồn: Internet)

- SCADA Server

- DCS (Control Center)

- Giao diện người máy (HMI)

- Các máy chủ database lưu trữ dữ liệu vận hành tập trung (Data Historian)

- Các kết nối WAN truyền số liệu và các thiết bị mạng

- Các site với các thiết bị hiện trường như PLC, RTU, IED và các thiết bị truyền động, công nghiệp.

Dữ liệu vận hành từ thiết bị công nghiệp được đo đếm bằng các công nghệ cảm biến và kết nối trực tiếp về các thiết bị như PLC, RTU, IED. Sau đó các thông tin này được xử lý và chuyển đổi để có thể gửi qua mạng WAN về trung tâm điều khiển. Tại đây hệ thống SCADA sẽ tiến hành phân tích dữ liệu và hiển thị lên HMI để người vận hành giám sát và điều khiển, thông qua các máy Work station.

Các máy Workstation tại DCS không được phép kết nối vào Internet, tuy nhiên do có những yêu cầu nghiệp vụ cụ thể nên các máy này có thể phải kết nối vào một hệ thống Extranet nào đó. Và đây có thể là cửa ngõ để kẻ gian khai thác!

Dưới đây là hình ảnh phân tích cơ chế tấn công vào trung tâm vận hành lưới điện Ukraina năm 2015: do mạng IT được kết nối với mạng OT, các kỹ sư vận hành lại ngồi trong mạng IT để SSH tới mạng OT để điều khiển, do đó kẻ gian đã tấn công vào mạng IT để từ đó chiếm quyền điều khiển mạng OT.

Hình. Kẻ gian tấn công vào hệ thống SCADA vận hành lưới điện Ukraina năm 2015 (Nguồn: isa.org)

OT hacking là gì?

Mục tiêu của OT hacking là làm thiệt hại hoặc làm gián đoạn quy trình sản xuất kinh doanh bằng cách tấn công vào các hệ thống điều khiển công nghiệp tại các cơ sở khác nhau. Kẻ gian thu lợi từ việc tấn công này thông qua hành vi:

- Kiểm soát hoàn toàn hệ thống, gây thiệt hại hệ thống hoặc đánh cắp dữ liệu kinh doanh.

- Tắt nhà máy hoặc chặn hoàn toàn quá trình sản xuất để thực hiện các cuộc tấn công DoS và gây thiệt hại về tài chính hoặc dạnh tiếng của tổ chức đó.

- Lập trình lại quy trình lắp ráp để bỏ qua các bước sản xuất dẫn đến xản xuất ra sản phẩm lỗi.

- Làm hư hại máy móc công nghiệp, có khả năng gây ra thương tích cho nhân viên do quá nóng, hoặc máy tự dụng bị tắt máy khẩn cấp,...

- Cài đặt phần mềm độc hại để làm gián đoạn hoạt động của cơ sở hạ tầng quan trọng.

- Cài đặt ransomware (phần mềm tống tiền) để chặn quyền truy cập vào hệ thống OT và yêu cầu tiền chuộc.

Các bước tấn công hệ thống OT

B1. Thu thập thông tin: Bước đầu tiên là dò quét mạng, xác định các thiết bị được kết nối, xác định vị trí địa lý của các thiết bị, thu thập mật khẩu mặc định, phát hiện các cổng đang mở và các dịch vụ đang chạy, v.v.

B2. Quét lỗ hổng bảo mật: Quét lỗ hổng bảo mật giúp kẻ tấn công phát hiện lỗ hổng trong các thiết bị, giao thức và ứng dụng OT và IT, bao gồm ICS / SCADA, PLCS, RTUS, HMIS, cổng, máy tính để bàn và các hệ thống mạng khác.

B3. Khởi động các cuộc tấp công: Các lỗ hổng được tìm thấy được khai thác sâu hơn để khởi động các cuộc tấn công khác nhau như tấn công vào HMI, tấn công kênh bên, khai thác các bộ thiết bị PLC, tấn công phát lại, tấn công tiêm lệnh, v.v

B4. Giành quyền truy cập từ xa: Những kẻ tấn công khai thác các lỗ hổng cơ bản trong các giao thức công nghiệp hoặc đưa phần mềm độc hại vào để truy cập và khởi chạy mục tiêu các cuộc tấn công vào các hệ thống điều khiển công nghiệp.

B5. Duy trì quyền truy cập: Những kẻ tấn công ẩn nấp bằng cách xóa nhật ký truy cập, cập nhật firmware và tiêm rootkit để duy trì quyền truy cập sâu hơn vào các hệ thống mục tiêu.

Tham khảo

CEH

ISA.ORG

Chỉnh sửa lần cuối: