WhiteHat News #ID:0911

VIP Members

-

30/07/2014

-

79

-

711 bài viết

Microsoft cảnh báo loạt tấn công lừa đảo sử dụng liên kết chuyển hướng mở

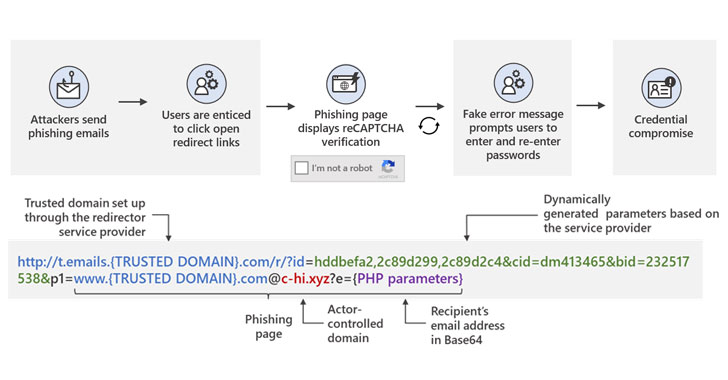

Microsoft đưa ra cảnh báo về một chiến dịch lừa đảo thông tin đăng nhập đang lan rộng, tận dụng các liên kết chuyển hướng mở trong email để lừa người dùng truy cập các trang web độc hại, đồng thời qua mặt phần mềm bảo mật một cách hiệu quả.

Nhóm 365 Defender Threat Intelligence của Microsoft cho biết trong một báo cáo được công bố trong tuần này: "Những kẻ tấn công kết hợp các liên kết này với các bẫy kỹ thuật lừa đảo để mạo danh các công cụ và dịch vụ nổi tiếng nhằm thu hút người dùng click vào".

"Người dùng sau đó sẽ được điều hướng đến một loạt liên kết, bao gồm cả trang xác minh CAPTCHA để tạo cảm giác hợp pháp và tránh một số hệ thống phân tích tự động, trước khi truy cập trang đăng nhập giả mạo. Điều này có thể giúp hacker ăn cắp thông tin đăng nhập, đặt người dùng và các tổ chức đứng trước nguy cơ bị tấn công ".

Tuy các liên kết chuyển hướng trong email đóng vai trò quan trọng dẫn người nhận đến trang web của bên thứ ba hoặc theo để dõi tỷ lệ click và đo lường sự thành công của các chiến dịch bán hàng và tiếp thị, kỹ thuật tấn công tương tự có thể bị kẻ xấu sử dụng để chuyển hướng các liên kết đến cơ sở hạ tầng của nạn nhân. Tại đây, kẻ xấu sẽ giữ nguyên tên miền tin cậy trong URL đầy đủ để tránh bị phân tích bởi các công cụ chống mã độc, ngay cả khi người dùng cố gắng di chuột vào các liên kết để kiểm tra dấu hiệu nội dung đáng ngờ.

Để dẫn dụ nạn nhân mục tiêu đến những trang web lừa đảo, các URL chuyển hướng nhúng trong email được thiết lập bằng cách sử dụng một dịch vụ hợp pháp, trong khi các tên miền thực tế do hacker kiểm soát sẽ sử dụng các domain cấp cao nhất như .xyz, .club, .shop, và .online (ví dụ: "c-tl [.] xyz"), nhưng được truyền đi dưới dạng tham số để vượt qua các giải pháp email gateway.

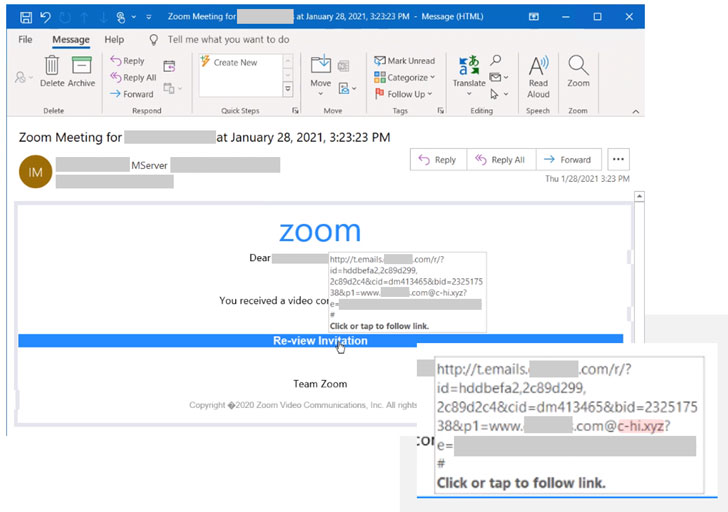

Microsoft cho biết hãng đã quan sát thấy ít nhất 350 tên miền lừa đảo tham gia vào chiến dịch, đồng thời nhấn mạnh chiến dịch sử dụng hiệu quả các chiêu lừa đảo giả mạo tin nhắn thông báo từ các ứng dụng như Office 365 và Zoom. Đây là một kỹ thuật tránh phát hiện, cũng là cơ sở vững chắc để tiến hành các cuộc tấn công.

Để tạo một lớp xác thực cho cuộc tấn công, khi nhấp vào các liên kết được tạo đặc biệt sẽ chuyển hướng người dùng đến trang đích độc hại sử dụng reCAPTCHA của Google để chặn quét động. Sau khi hoàn thành xác minh CAPTCHA, một trang đăng nhập giả, bắt chước một dịch vụ đã biết như Microsoft Office 365, sẽ hiển thị với mục đích đánh cắp mật khẩu khi nạn nhân nhập thông tin.

Nhóm 365 Defender Threat Intelligence của Microsoft cho biết trong một báo cáo được công bố trong tuần này: "Những kẻ tấn công kết hợp các liên kết này với các bẫy kỹ thuật lừa đảo để mạo danh các công cụ và dịch vụ nổi tiếng nhằm thu hút người dùng click vào".

"Người dùng sau đó sẽ được điều hướng đến một loạt liên kết, bao gồm cả trang xác minh CAPTCHA để tạo cảm giác hợp pháp và tránh một số hệ thống phân tích tự động, trước khi truy cập trang đăng nhập giả mạo. Điều này có thể giúp hacker ăn cắp thông tin đăng nhập, đặt người dùng và các tổ chức đứng trước nguy cơ bị tấn công ".

Tuy các liên kết chuyển hướng trong email đóng vai trò quan trọng dẫn người nhận đến trang web của bên thứ ba hoặc theo để dõi tỷ lệ click và đo lường sự thành công của các chiến dịch bán hàng và tiếp thị, kỹ thuật tấn công tương tự có thể bị kẻ xấu sử dụng để chuyển hướng các liên kết đến cơ sở hạ tầng của nạn nhân. Tại đây, kẻ xấu sẽ giữ nguyên tên miền tin cậy trong URL đầy đủ để tránh bị phân tích bởi các công cụ chống mã độc, ngay cả khi người dùng cố gắng di chuột vào các liên kết để kiểm tra dấu hiệu nội dung đáng ngờ.

Để dẫn dụ nạn nhân mục tiêu đến những trang web lừa đảo, các URL chuyển hướng nhúng trong email được thiết lập bằng cách sử dụng một dịch vụ hợp pháp, trong khi các tên miền thực tế do hacker kiểm soát sẽ sử dụng các domain cấp cao nhất như .xyz, .club, .shop, và .online (ví dụ: "c-tl [.] xyz"), nhưng được truyền đi dưới dạng tham số để vượt qua các giải pháp email gateway.

Microsoft cho biết hãng đã quan sát thấy ít nhất 350 tên miền lừa đảo tham gia vào chiến dịch, đồng thời nhấn mạnh chiến dịch sử dụng hiệu quả các chiêu lừa đảo giả mạo tin nhắn thông báo từ các ứng dụng như Office 365 và Zoom. Đây là một kỹ thuật tránh phát hiện, cũng là cơ sở vững chắc để tiến hành các cuộc tấn công.

Để tạo một lớp xác thực cho cuộc tấn công, khi nhấp vào các liên kết được tạo đặc biệt sẽ chuyển hướng người dùng đến trang đích độc hại sử dụng reCAPTCHA của Google để chặn quét động. Sau khi hoàn thành xác minh CAPTCHA, một trang đăng nhập giả, bắt chước một dịch vụ đã biết như Microsoft Office 365, sẽ hiển thị với mục đích đánh cắp mật khẩu khi nạn nhân nhập thông tin.

Nguồn: The Hacker News