Ginny Hà

VIP Members

-

04/06/2014

-

88

-

689 bài viết

Mã độc mới nhắm tới các cụm Kubernetes thông qua Windows containter

Mã độc hơn “một năm tuổi” đang xâm nhập các Windows container, từ đó nhắm vào các cụm Kubernetes với mục tiêu cuối là backdoor theo dõi và mở đường cho hacker thực hiện các hành vi độc hại khác. (Container là phần mềm hỗ trợ ảo hóa nhưng có kích cỡ nhẹ hơn VMware).

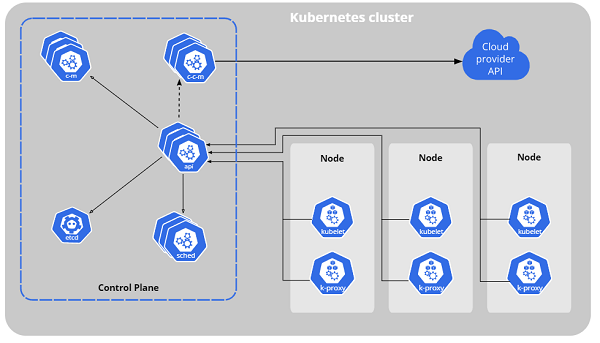

Kubernetes, ban đầu do Google phát triển và hiện duy trì bởi Cloud Native Computing Foundation, là một hệ thống mã nguồn mở giúp tự động hóa việc triển khai, mở rộng và quản lý khối lượng công việc, dịch vụ và ứng dụng được chứa trong các cụm máy chủ.

Kubernetes tổ chức các container ứng dụng thành các nhóm, các node (máy vật lý hoặc ảo) và các cụm, với nhiều node tạo thành các cụm được quản lý bởi một tổng thể điều phối các tác vụ liên quan như mở rộng hoặc cập nhật ứng dụng.

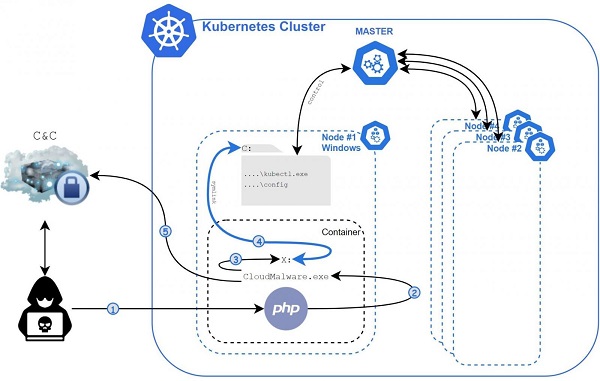

Mã độc được nhà nghiên cứu bảo mật Daniel Prizmant của Đơn vị 42 đặt tên là Siloscape, là đối tượng đầu tiên nhắm mục tiêu vào các container Windows, khai thác các lỗ hổng đã biết trước đó trên máy chủ web và cơ sở dữ liệu với mục tiêu cuối cùng là xâm nhập các node Kubernetes và backdoor các cụm.

Prizmant cho biết: "Siloscape là một mã độc phức tạp nhắm vào các cụm Kubernetes thông qua các container Windows. Mục đích chính của nó là mở một cửa hậu vào các cụm Kubernetes được cấu hình kém để chạy các container độc hại".

"Chúng tôi trước đây mới chỉ gặp mã độc nhắm mục tiêu vào các container trong Linux do sự phổ biến của hệ điều hành này trong môi trường đám mây", các nhà nghiên cứu của Unit 42 Ariel Zelivansky và Matthew Chiodi cho biết thêm.

Một khi xâm nhập các máy chủ web, Siloscape sử dụng các chiến thuật khác nhau để đạt được việc thực thi mã trên node Kubernetes. Mã độc sau đó thăm dò các node để tìm thông tin xác thực từ đó lây lan sang các node khác trong cụm Kubernetes.

Ở bước cuối quá trình lây nhiễm, mã độc Siloscape thiết lập các kênh giao tiếp với máy chủ C&C của nó thông qua liên lạc IRC qua mạng ẩn danh Tor và nghe các lệnh của từ máy chủ.

Sau khi giành được quyền truy cập vào máy chủ C&C của mã độc, Prizmant đã xác định 23 nạn nhân nhưng máy chủ đang lưu trữ tổng cộng 313 người dùng. Điều này cho thấy Siloscape chỉ là một phần nhỏ của một chiến dịch lớn hơn nhiều.

“Điều tra máy chủ C&C cho thấy mã độc này chỉ là một phần nhỏ của mạng lưới lớn hơn và chiến dịch này đã diễn ra trong hơn một năm” Prizmant nói thêm.

"Hơn nữa, tôi xác nhận rằng chiến dịch vẫn đang diễn ra, có nạn nhân bị ảnh hưởng ngay tại thời điểm này”.

Trong khi hầu hết các mã độc nhắm mục tiêu đến môi trường đám mây đều tập trung vào cryptojacking (bí mật khai thác tiền điện tử trên các thiết bị lây nhiễm) và lạm dụng các hệ thống để tấn công DDoS, thì Siloscape lại hoàn toàn khác. Mã độc cố gắng ẩn nấp, với mục tiêu mở cửa hậu tới các cụm Kubernetes. Từ đó, hacker lợi dụng cơ sở hạ tầng đám mây bị xâm nhập để thực hiện một loạt các hoạt động độc hại, bao gồm đánh cắp thông tin xác thực, dữ liệu, tấn công ransomware, thậm chí là các cuộc tấn công chuỗi cung ứng.

Quản trị viên Kubernetes được khuyến cáo nên chuyển từ container Windows sang Hyper-V và đảm bảo rằng cụm của mình được cấu hình an toàn để ngăn mã độc như Siloscape.

Kubernetes, ban đầu do Google phát triển và hiện duy trì bởi Cloud Native Computing Foundation, là một hệ thống mã nguồn mở giúp tự động hóa việc triển khai, mở rộng và quản lý khối lượng công việc, dịch vụ và ứng dụng được chứa trong các cụm máy chủ.

Kubernetes tổ chức các container ứng dụng thành các nhóm, các node (máy vật lý hoặc ảo) và các cụm, với nhiều node tạo thành các cụm được quản lý bởi một tổng thể điều phối các tác vụ liên quan như mở rộng hoặc cập nhật ứng dụng.

Mã độc được nhà nghiên cứu bảo mật Daniel Prizmant của Đơn vị 42 đặt tên là Siloscape, là đối tượng đầu tiên nhắm mục tiêu vào các container Windows, khai thác các lỗ hổng đã biết trước đó trên máy chủ web và cơ sở dữ liệu với mục tiêu cuối cùng là xâm nhập các node Kubernetes và backdoor các cụm.

Prizmant cho biết: "Siloscape là một mã độc phức tạp nhắm vào các cụm Kubernetes thông qua các container Windows. Mục đích chính của nó là mở một cửa hậu vào các cụm Kubernetes được cấu hình kém để chạy các container độc hại".

"Chúng tôi trước đây mới chỉ gặp mã độc nhắm mục tiêu vào các container trong Linux do sự phổ biến của hệ điều hành này trong môi trường đám mây", các nhà nghiên cứu của Unit 42 Ariel Zelivansky và Matthew Chiodi cho biết thêm.

Một khi xâm nhập các máy chủ web, Siloscape sử dụng các chiến thuật khác nhau để đạt được việc thực thi mã trên node Kubernetes. Mã độc sau đó thăm dò các node để tìm thông tin xác thực từ đó lây lan sang các node khác trong cụm Kubernetes.

Ở bước cuối quá trình lây nhiễm, mã độc Siloscape thiết lập các kênh giao tiếp với máy chủ C&C của nó thông qua liên lạc IRC qua mạng ẩn danh Tor và nghe các lệnh của từ máy chủ.

Sau khi giành được quyền truy cập vào máy chủ C&C của mã độc, Prizmant đã xác định 23 nạn nhân nhưng máy chủ đang lưu trữ tổng cộng 313 người dùng. Điều này cho thấy Siloscape chỉ là một phần nhỏ của một chiến dịch lớn hơn nhiều.

“Điều tra máy chủ C&C cho thấy mã độc này chỉ là một phần nhỏ của mạng lưới lớn hơn và chiến dịch này đã diễn ra trong hơn một năm” Prizmant nói thêm.

"Hơn nữa, tôi xác nhận rằng chiến dịch vẫn đang diễn ra, có nạn nhân bị ảnh hưởng ngay tại thời điểm này”.

Trong khi hầu hết các mã độc nhắm mục tiêu đến môi trường đám mây đều tập trung vào cryptojacking (bí mật khai thác tiền điện tử trên các thiết bị lây nhiễm) và lạm dụng các hệ thống để tấn công DDoS, thì Siloscape lại hoàn toàn khác. Mã độc cố gắng ẩn nấp, với mục tiêu mở cửa hậu tới các cụm Kubernetes. Từ đó, hacker lợi dụng cơ sở hạ tầng đám mây bị xâm nhập để thực hiện một loạt các hoạt động độc hại, bao gồm đánh cắp thông tin xác thực, dữ liệu, tấn công ransomware, thậm chí là các cuộc tấn công chuỗi cung ứng.

Quản trị viên Kubernetes được khuyến cáo nên chuyển từ container Windows sang Hyper-V và đảm bảo rằng cụm của mình được cấu hình an toàn để ngăn mã độc như Siloscape.

Nguồn: Bleeping Computer