-

08/10/2013

-

400

-

985 bài viết

Phân tích kỹ thuật vụ tấn công vào công ty điện lực Ukraina và bài học

Giới thiệu

Trên WhiteHat đã đăng bài viết Nguy cơ hack cơ sở hạ tầng nhìn từ Ukraine của tác giả Phan Châu. Bài viết xoay quanh những vụ hack lưới điện cuối năm 2015 và 2016 khiến hàng trăm nghìn người dân Ukraine phải sống trong bóng tối nhiều giờ giữa đêm mùa đông lạnh giá. Quốc gia này dường như đang bị hacker dùng làm nơi thử vũ khí số bí mật chuẩn bị cho cuộc chiến tranh mạng trong tương lai, nhằm tấn công vào các cơ sở hạ tầng trọng yếu của đối phương. Bài viết này đề cập chi tiết hơn về mặt kỹ thuật của vụ việc, từ đó rút ra các bài học cho những công ty điện lực.

Trên WhiteHat đã đăng bài viết Nguy cơ hack cơ sở hạ tầng nhìn từ Ukraine của tác giả Phan Châu. Bài viết xoay quanh những vụ hack lưới điện cuối năm 2015 và 2016 khiến hàng trăm nghìn người dân Ukraine phải sống trong bóng tối nhiều giờ giữa đêm mùa đông lạnh giá. Quốc gia này dường như đang bị hacker dùng làm nơi thử vũ khí số bí mật chuẩn bị cho cuộc chiến tranh mạng trong tương lai, nhằm tấn công vào các cơ sở hạ tầng trọng yếu của đối phương. Bài viết này đề cập chi tiết hơn về mặt kỹ thuật của vụ việc, từ đó rút ra các bài học cho những công ty điện lực.

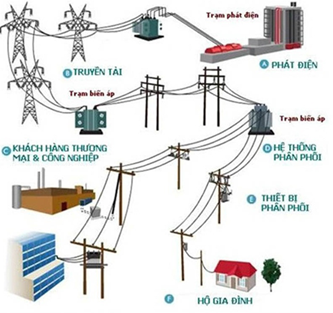

Hình 1. Sơ đồ lưới điện phân phối. Nguồn. icon.com.vn

Sơ đồ trên minh họa lưới điện phân phối. Các trạm biến áp khi bị sự cố sẽ gây mất điện cho các khách hàng ở nhánh phân phối.

Vào ngày 23 tháng 12 năm 2015, Kyivoblenergo, một công ty phân phối điện trong khu vực, đã báo cáo về việc mất điện trên diện rộng. Việc ngừng hoạt động là do một bên thứ ba nhập bất hợp pháp vào máy tính của công ty và hệ thống thu thập và điều khiển SCADA. Bắt đầu từ khoảng 3:35 p.m. giờ địa phương, 7 trạm biến áp 110 kV, 23-35 kV mất điện trong 3 giờ. Việc ngừng hoạt động ban đầu được cho là đã ảnh hưởng đến khoảng 80.000 khách hàng. Liên tiếp sau đó là một loạt các cuộc tấn công khác làm mất điện khoảng 27 trạm, ảnh hưởng đến 225.000 khách hàng (gần bằng dân số quận Ba Đình Hà Nội).

Cần lưu ý là tác động của sự cố mất điện được xác định bằng: số lượng khách hàng ảnh hưởng, số lượng thiết bị hạ tầng điện bị ảnh hưởng và thời gian để khôi phục hoàn toàn sự cố. Các công ty điện lực khi đánh giá rủi ro cần xác định rõ các số liệu trên.

Mô tả chiến thuật và kỹ thuật

Các cuộc tấn công có chủ đích (APT), về cơ bản là giống nhau ở các bước thực hiện. Trên diễn đàn đã có bài viết mô tả chi tiết về các bước này.

Qua phân tích cho thấy kẻ gian đã sử dụng phối hợp nhiều kỹ thuật khác nhau, ở nhiều môi trường khác nhau, một cách rất bài bản:

- Gửi email đính kèm file office có chứa biến thể của mã độc Black Energy 3 đến hệ thống mạng của công ty điện lực. Khi người dùng mở email, mã độc sẽ cho phép kẻ tấn công xâm nhập từ xa vào máy tính của công ty.

- Sau khi xâm nhập thành công vào mạng máy tính, kẻ tấn công dò quét các để tìm ra máy/tài khoản của đội vận hành/điều độ hệ thống.

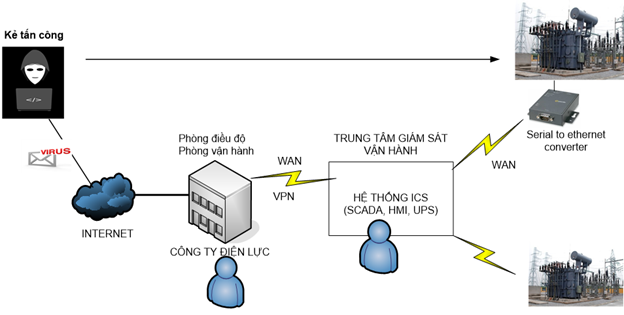

- Sau khi đã “nằm vùng” trong máy tính của người vận hành, kẻ tấn công truy cập tới trung tâm giám sát vận hành. Trung tâm này được trang bị hệ thống điều khiển công nghiệp (ICS) để điều khiển hệ thống điện. Hệ thống ICS bao gồm SCADA, UPS, HMI, các thiết bị chuyển đổi giao thức serial-to-ethernet. Đây là những hệ thống chuyên dụng dùng để thu thập thông tin, điều khiển hoạt động các máy biến áp, điều khiển hệ thống lưu điện dự phòng, thông qua giao diện người-máy HMI.

- Khi mất điện, khách hàng thường sẽ gọi tới công ty điện lực để báo trợ giúp. Để ngăn chặn các cuộc gọi này kẻ tấn công đã làm quá tải hệ thống điện thoại hỗ trợ, ngắt đứt mọi liên lạc giữa công ty điện lực và khách hàng. Điều này làm cho tình hình càng trở nên rối ren, gây ra tâm lý hoang mang, sợ hãi. Đây là đặc điểm của những kẻ tấn cống khủng bố tin học (cyber terrorist).

Phân tích chi tiết phương thức tấn công vào hệ thống điều khiển công nghiệp

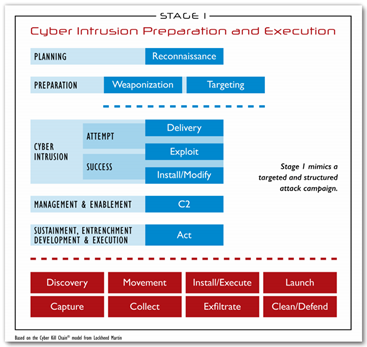

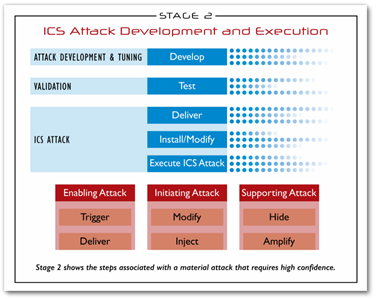

Năm 2015, hai tác giả nổi tiếng của tạp chí SANS là Michael Assante (người vừa mất ngày 10/7/2019 vì bệnh ung thư) và Robert M. Lee đã công bố tài liệu có tên The ICS Cyber Kill Chain, mô tả các bước tấn công chi tiết vào ICS, bao gồm 2 giai đoạn. Trong đó giai đoạn 1 tương tự với tài liệu Cyber Kill Chain của hãng Lockheed Martin, còn giai đoạn 2 chỉ ra các hành động tấn công vào hệ thống ICS.

Trong pha Attack Development & Tuning, kẻ tấn công phát triển (develop) phương án tấn công vào hệ thống ICS cụ thể, thông qua việc âm thầm thu thập dữ liệu từ hệ thống đó. Các dữ liệu bao gồm: sơ đồ mạng WAN truyền dẫn, hãng thiết bị, phiên bản phần mềm điều khiển, chụp ảnh màn hình HMI, phiên bản firmware của thiết bị. Từ các thông tin này, kẻ tấn công phát triển bộ firmware để cài đặt vào các thiết bị chuyển đổi giao thức nhằm vô hiệu hóa việc bật điện từ xa (sau khi đã cắt điện ở trạm).

Pha Validation thực hiện test phương án tấn công trên một hệ thống Lab giả lập tương tự hệ thống thật (bao gồm cả phần cứng và phần mềm), để đảm bảo rằng việc tấn công có khả năng sẽ thành công cao. Sở dĩ cần tạo Lab vì hệ thống điều khiển công nghiệp có tính đặc thù cao, những thao tác trên hệ thống này cần được tính toán kỹ lưỡng để đảm bảo không bị lỗi và tránh bị phát hiện.

Trong pha ICS attack, kẻ tấn công thực hiện 3 bước:

- Bước đầu tiên là xâm nhập (deliver) vào trung tâm điều khiển ICS bằng cách sử dụng công cụ remote-admin có sẵn. Công cụ này thường được người vận hành sử dụng để quản trị từ xa hệ thống điều khiển ICS. Nguy hiểm hơn, công cụ này còn giúp kẻ tấn công khóa khả năng điều khiển chuột và bàn phím máy HMI.

- Bước tiếp theo, hắn cài đặt (install) mã độc KillDisk để sau khi xong việc sẽ xóa dữ liệu trên toàn bộ các máy tính.

- Và bước cuối cùng là thực hiện tấn công (ICS excecue attack). Trên máy HMI, kẻ tấn công ra lệnh cắt điện 27 trạm biến áp của 3 công ty điện lực, gây mất điện cho 225.000 khách hàng. Đồng thời, hắn tắt các hệ thống điện dự phòng UPS. Tiếp theo hắn upload firmware lên các thiết bị converter, để đội vận hành không thể ra lệnh bật điện từ xa. Sau đó hắn cho chạy mã độc KillDisk để xóa dữ liệu trên các máy tính. Cùng lúc đó, hệ thống tổng đài hotline của các công ty điện lực cũng bị tấn công DoS bởi hàng ngàn cuộc gọi tự động, khiến khách hàng không thể gọi điện tới báo tình hình.

Bài học rút ra cho các công ty điện lực.

Kẻ tấn công đã dành không dưới 6 tháng để thu thập thông tin từ các công ty điện. Những kẻ đó đã lựa chọn mục tiêu là những công ty điện có những đặc điểm chung về:

- Loại hệ thống và cấu hình.

- Có thể điều khiển các trạm biến áp tập trung tại một nơi.

- Thời gian (ước tính) để khắc phục sự cố.

- Những điều kiện cần thiết để vụ tấn công diễn ra thành công.

- Mức độ rủi ro bị phát hiện khi hành động.

- Khả năng leo thang xâm nhập.

Trở lại với công ty điện Kyivoblenergo, một số điểm yếu được chỉ ra:

- Nhân viên công ty đã mở email lừa đảo dẫn đến bị nhiễm mã độc Black Energy 3.

- Công ty điện đã để lộ thông tin chi tiết hệ thống ICS. Kẻ tấn công dễ dàng tra cứu để thông tin về hãng sản xuất và các phiên bản phần mềm, từ đó xây dựng Lab để thử nghiệm xâm nhập.

- Kết nối VPN từ mạng máy tính công ty đến hệ thống ICS không có tính năng xác thực 2 lớp.

- Hệ thống tường lửa bảo vệ ICS đã cho phép kết nối VPN từ xa và điều khiển hệ thống này, thay vì chỉ cho phép người vận hành tại chỗ mới có thể điều khiển được.

- Không có hệ thống giám sát mạng để phát hiện xâm nhập.

Qua sự việc này, để phòng chống những cuộc tấn công tương tự, các công ty điện lực cần:

- Cần phải đào tạo cho nhân viên những kiến thức về bảo mật, đặc biệt là về bảo mật email, mạng xã hội.

- Cần bảo mật thông tin về hệ thống ICS đang vận hành.

- Có giải pháp cách ly hoàn toàn hệ thống mạng ICS khỏi hệ thống mạng Internet.

- Thiết lập các chính sách bảo mật nghiêm ngặt khi đấu nối mới/truy cập từ xa đến hệ thống ICS.

- Trang bị hệ thống giám sát mạng và nhân sự trực bảo mật để kịp thời phát hiện xâm nhập từ bên ngoài.

Tham khảo

Analysis of the Cyber Attack on the Ukrainian Power Grid, SANS ICS

The Industrial Control System Cyber Kill Chain, SANS

Nguy cơ hack cơ sở hạ tầng nhìn từ Ukraine

Cyber kill chain, Lockheed Martin

Hình 1. Sơ đồ lưới điện phân phối. Nguồn. icon.com.vn

Sơ đồ trên minh họa lưới điện phân phối. Các trạm biến áp khi bị sự cố sẽ gây mất điện cho các khách hàng ở nhánh phân phối.

Vào ngày 23 tháng 12 năm 2015, Kyivoblenergo, một công ty phân phối điện trong khu vực, đã báo cáo về việc mất điện trên diện rộng. Việc ngừng hoạt động là do một bên thứ ba nhập bất hợp pháp vào máy tính của công ty và hệ thống thu thập và điều khiển SCADA. Bắt đầu từ khoảng 3:35 p.m. giờ địa phương, 7 trạm biến áp 110 kV, 23-35 kV mất điện trong 3 giờ. Việc ngừng hoạt động ban đầu được cho là đã ảnh hưởng đến khoảng 80.000 khách hàng. Liên tiếp sau đó là một loạt các cuộc tấn công khác làm mất điện khoảng 27 trạm, ảnh hưởng đến 225.000 khách hàng (gần bằng dân số quận Ba Đình Hà Nội).

Cần lưu ý là tác động của sự cố mất điện được xác định bằng: số lượng khách hàng ảnh hưởng, số lượng thiết bị hạ tầng điện bị ảnh hưởng và thời gian để khôi phục hoàn toàn sự cố. Các công ty điện lực khi đánh giá rủi ro cần xác định rõ các số liệu trên.

Mô tả chiến thuật và kỹ thuật

Các cuộc tấn công có chủ đích (APT), về cơ bản là giống nhau ở các bước thực hiện. Trên diễn đàn đã có bài viết mô tả chi tiết về các bước này.

Qua phân tích cho thấy kẻ gian đã sử dụng phối hợp nhiều kỹ thuật khác nhau, ở nhiều môi trường khác nhau, một cách rất bài bản:

- Gửi email đính kèm file office có chứa biến thể của mã độc Black Energy 3 đến hệ thống mạng của công ty điện lực. Khi người dùng mở email, mã độc sẽ cho phép kẻ tấn công xâm nhập từ xa vào máy tính của công ty.

- Sau khi xâm nhập thành công vào mạng máy tính, kẻ tấn công dò quét các để tìm ra máy/tài khoản của đội vận hành/điều độ hệ thống.

- Sau khi đã “nằm vùng” trong máy tính của người vận hành, kẻ tấn công truy cập tới trung tâm giám sát vận hành. Trung tâm này được trang bị hệ thống điều khiển công nghiệp (ICS) để điều khiển hệ thống điện. Hệ thống ICS bao gồm SCADA, UPS, HMI, các thiết bị chuyển đổi giao thức serial-to-ethernet. Đây là những hệ thống chuyên dụng dùng để thu thập thông tin, điều khiển hoạt động các máy biến áp, điều khiển hệ thống lưu điện dự phòng, thông qua giao diện người-máy HMI.

- Khi mất điện, khách hàng thường sẽ gọi tới công ty điện lực để báo trợ giúp. Để ngăn chặn các cuộc gọi này kẻ tấn công đã làm quá tải hệ thống điện thoại hỗ trợ, ngắt đứt mọi liên lạc giữa công ty điện lực và khách hàng. Điều này làm cho tình hình càng trở nên rối ren, gây ra tâm lý hoang mang, sợ hãi. Đây là đặc điểm của những kẻ tấn cống khủng bố tin học (cyber terrorist).

Phân tích chi tiết phương thức tấn công vào hệ thống điều khiển công nghiệp

Năm 2015, hai tác giả nổi tiếng của tạp chí SANS là Michael Assante (người vừa mất ngày 10/7/2019 vì bệnh ung thư) và Robert M. Lee đã công bố tài liệu có tên The ICS Cyber Kill Chain, mô tả các bước tấn công chi tiết vào ICS, bao gồm 2 giai đoạn. Trong đó giai đoạn 1 tương tự với tài liệu Cyber Kill Chain của hãng Lockheed Martin, còn giai đoạn 2 chỉ ra các hành động tấn công vào hệ thống ICS.

Hình 2. Các giai đoạn tấn công vào hệ thống điều khiển công nghiệp ICS

Trong pha Attack Development & Tuning, kẻ tấn công phát triển (develop) phương án tấn công vào hệ thống ICS cụ thể, thông qua việc âm thầm thu thập dữ liệu từ hệ thống đó. Các dữ liệu bao gồm: sơ đồ mạng WAN truyền dẫn, hãng thiết bị, phiên bản phần mềm điều khiển, chụp ảnh màn hình HMI, phiên bản firmware của thiết bị. Từ các thông tin này, kẻ tấn công phát triển bộ firmware để cài đặt vào các thiết bị chuyển đổi giao thức nhằm vô hiệu hóa việc bật điện từ xa (sau khi đã cắt điện ở trạm).

Pha Validation thực hiện test phương án tấn công trên một hệ thống Lab giả lập tương tự hệ thống thật (bao gồm cả phần cứng và phần mềm), để đảm bảo rằng việc tấn công có khả năng sẽ thành công cao. Sở dĩ cần tạo Lab vì hệ thống điều khiển công nghiệp có tính đặc thù cao, những thao tác trên hệ thống này cần được tính toán kỹ lưỡng để đảm bảo không bị lỗi và tránh bị phát hiện.

Trong pha ICS attack, kẻ tấn công thực hiện 3 bước:

- Bước đầu tiên là xâm nhập (deliver) vào trung tâm điều khiển ICS bằng cách sử dụng công cụ remote-admin có sẵn. Công cụ này thường được người vận hành sử dụng để quản trị từ xa hệ thống điều khiển ICS. Nguy hiểm hơn, công cụ này còn giúp kẻ tấn công khóa khả năng điều khiển chuột và bàn phím máy HMI.

- Bước tiếp theo, hắn cài đặt (install) mã độc KillDisk để sau khi xong việc sẽ xóa dữ liệu trên toàn bộ các máy tính.

- Và bước cuối cùng là thực hiện tấn công (ICS excecue attack). Trên máy HMI, kẻ tấn công ra lệnh cắt điện 27 trạm biến áp của 3 công ty điện lực, gây mất điện cho 225.000 khách hàng. Đồng thời, hắn tắt các hệ thống điện dự phòng UPS. Tiếp theo hắn upload firmware lên các thiết bị converter, để đội vận hành không thể ra lệnh bật điện từ xa. Sau đó hắn cho chạy mã độc KillDisk để xóa dữ liệu trên các máy tính. Cùng lúc đó, hệ thống tổng đài hotline của các công ty điện lực cũng bị tấn công DoS bởi hàng ngàn cuộc gọi tự động, khiến khách hàng không thể gọi điện tới báo tình hình.

Hình 3. Các bước tấn công hệ thống điều khiển điện lưới tại Ukraina

Bài học rút ra cho các công ty điện lực.

Kẻ tấn công đã dành không dưới 6 tháng để thu thập thông tin từ các công ty điện. Những kẻ đó đã lựa chọn mục tiêu là những công ty điện có những đặc điểm chung về:

- Loại hệ thống và cấu hình.

- Có thể điều khiển các trạm biến áp tập trung tại một nơi.

- Thời gian (ước tính) để khắc phục sự cố.

- Những điều kiện cần thiết để vụ tấn công diễn ra thành công.

- Mức độ rủi ro bị phát hiện khi hành động.

- Khả năng leo thang xâm nhập.

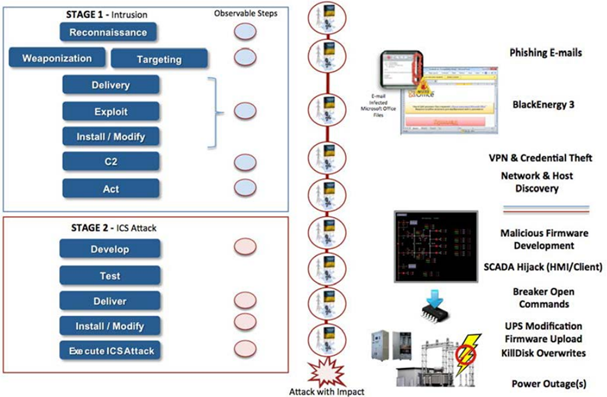

Trở lại với công ty điện Kyivoblenergo, một số điểm yếu được chỉ ra:

- Nhân viên công ty đã mở email lừa đảo dẫn đến bị nhiễm mã độc Black Energy 3.

- Công ty điện đã để lộ thông tin chi tiết hệ thống ICS. Kẻ tấn công dễ dàng tra cứu để thông tin về hãng sản xuất và các phiên bản phần mềm, từ đó xây dựng Lab để thử nghiệm xâm nhập.

- Kết nối VPN từ mạng máy tính công ty đến hệ thống ICS không có tính năng xác thực 2 lớp.

- Hệ thống tường lửa bảo vệ ICS đã cho phép kết nối VPN từ xa và điều khiển hệ thống này, thay vì chỉ cho phép người vận hành tại chỗ mới có thể điều khiển được.

- Không có hệ thống giám sát mạng để phát hiện xâm nhập.

Hình 4. Cách thức kẻ tấn công xâm nhập và tấn công hệ thống ICS

Qua sự việc này, để phòng chống những cuộc tấn công tương tự, các công ty điện lực cần:

- Cần phải đào tạo cho nhân viên những kiến thức về bảo mật, đặc biệt là về bảo mật email, mạng xã hội.

- Cần bảo mật thông tin về hệ thống ICS đang vận hành.

- Có giải pháp cách ly hoàn toàn hệ thống mạng ICS khỏi hệ thống mạng Internet.

- Thiết lập các chính sách bảo mật nghiêm ngặt khi đấu nối mới/truy cập từ xa đến hệ thống ICS.

- Trang bị hệ thống giám sát mạng và nhân sự trực bảo mật để kịp thời phát hiện xâm nhập từ bên ngoài.

Tham khảo

Analysis of the Cyber Attack on the Ukrainian Power Grid, SANS ICS

The Industrial Control System Cyber Kill Chain, SANS

Nguy cơ hack cơ sở hạ tầng nhìn từ Ukraine

Cyber kill chain, Lockheed Martin

Chỉnh sửa lần cuối: