WhiteHat News #ID:2018

WhiteHat Support

-

20/03/2017

-

129

-

444 bài viết

Biến thể Mirai mới “Satori” nhắm vào các router Huawei

Các nhà nghiên cứu an ninh của hãng CheckPoint đã phát hiện các nỗ lực khai thác lỗ hổng trong các router HG532 của Huawei.

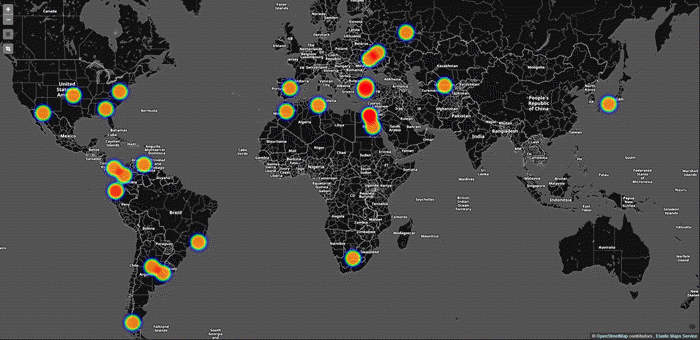

Mã độc được dùng trong các cuộc tấn công này là Satori, một biến thể mới của botnet Mirai khét tiếng. Nhắm mục tiêu vào cổng 37215 trên thiết bị Huawei HG532, chiến dịch tấn công được phát hiện trên toàn thế giới, bao gồm Mỹ, Italy, Đức và Ai Cập.

Phương thức đa phần là khai thác lỗ hổng zero-day CVE-2017-17215 trong router gia đình của Huawei. Lỗ hổng nằm ở chỗ chuẩn TR-064, được thiết kế và dùng cho cấu hình mạng local, bị lộ trên WAN thông qua cổng 37215 (giao thức UPnP).

Phương thức đa phần là khai thác lỗ hổng zero-day CVE-2017-17215 trong router gia đình của Huawei. Lỗ hổng nằm ở chỗ chuẩn TR-064, được thiết kế và dùng cho cấu hình mạng local, bị lộ trên WAN thông qua cổng 37215 (giao thức UPnP).

Thiết bị ảnh hưởng có hỗ trợ dịch vụ ‘Nâng cấp thiết bị’. Bằng việc tiêm nhiễm các shell meta-characters “$()” vào 2 thành phần thực hiện việc nâng cấp, hacker có thể thực thi lệnh tùy ý trên thiết bị ảnh hưởng.

Sau khi khai thác thành công lỗ hổng, kẻ tấn công có thể tải và thực thi payload độc hại trên các thiết bị ảnh hưởng. Trong trường hợp này, payload chính là botnet Satori.

Huwei đã thừa nhận lỗ hổng này vào ngày 27 tháng 11 và đưa ra lời khuyên cũng như thông báo đến người dùng các biện pháp nhằm ngăn chặn việc khai thác: sử dụng chức năng tường lửa tích hợp, đổi mật khẩu mặc định, triển khai tường lửa với bên cung cấp dịch vụ.

Trong các cuộc tấn công của Satori, mỗi bot được dùng để ‘gây ngập’ các mục tiêu với các gói giao thức UDP hoặc TCP. Đầu tiên, bot này phân giải địa chỉ IP bằng máy chủ C&C bằng các truy vấn DNS với tên domain được hardcode, sau đó nhận các địa chỉ từ phản hồi DNS và thử kết nối thông qua giao thức TCP trên cổng mục tiêu cố định (7645).

Máy chủ C&C cung cấp một số các gói tin được dùng cho ‘gây ngập’ mục tiêu và các thông số tương ứng.

Một giao thức tùy chỉnh dùng cho giao tiếp C&C, bao gồm hai yêu cầu cố định để kiểm tra cùng với máy chủ, từ đó phản hồi với các thông số nhằm phát tán các cuộc tấn công từ chối dịch vụ.

Liên quan đến việc sử dụng một lỗ hổng zero-day và nhiều máy chủ để tấn công thiết bị của Huawei, các nhà nghiên cứu phát hiện một nhân vật đứng sau botnet Satori với nickname là NexusZeta.

Họ đã theo dõi hoạt động của nhân vật này qua một vài diễn đàn hacking và phát hiện NexusZeta hoạt động trên các mạng xã hội, đặc biệt là Twitter và Github, có tài khoản Skype và SoundCloud dưới cái tên Caleb Wilson (caleb.wilson37 / Caleb Wilson 37), nhưng không thể xác định liệu đây có phải là tên thật của kẻ tấn công hay không.

Dựa trên những đăng tải trên diễn đàn được cho là của nhân vật này, các nhà nghiên cứu kết luận hắn không hẳn là một tay chuyên nghiệp, “nhưng cũng không phải là một kẻ nghiệp dư với động cơ tìm cách lẩn trốn trong đám đông”. Nhưng các nhà nghiên cứu không thể biết được làm cách nào lỗ hổng zero-day lại hướng đến những thiết bị thuộc sở hữu cá nhân.

Mã độc được dùng trong các cuộc tấn công này là Satori, một biến thể mới của botnet Mirai khét tiếng. Nhắm mục tiêu vào cổng 37215 trên thiết bị Huawei HG532, chiến dịch tấn công được phát hiện trên toàn thế giới, bao gồm Mỹ, Italy, Đức và Ai Cập.

Thiết bị ảnh hưởng có hỗ trợ dịch vụ ‘Nâng cấp thiết bị’. Bằng việc tiêm nhiễm các shell meta-characters “$()” vào 2 thành phần thực hiện việc nâng cấp, hacker có thể thực thi lệnh tùy ý trên thiết bị ảnh hưởng.

Sau khi khai thác thành công lỗ hổng, kẻ tấn công có thể tải và thực thi payload độc hại trên các thiết bị ảnh hưởng. Trong trường hợp này, payload chính là botnet Satori.

Huwei đã thừa nhận lỗ hổng này vào ngày 27 tháng 11 và đưa ra lời khuyên cũng như thông báo đến người dùng các biện pháp nhằm ngăn chặn việc khai thác: sử dụng chức năng tường lửa tích hợp, đổi mật khẩu mặc định, triển khai tường lửa với bên cung cấp dịch vụ.

Trong các cuộc tấn công của Satori, mỗi bot được dùng để ‘gây ngập’ các mục tiêu với các gói giao thức UDP hoặc TCP. Đầu tiên, bot này phân giải địa chỉ IP bằng máy chủ C&C bằng các truy vấn DNS với tên domain được hardcode, sau đó nhận các địa chỉ từ phản hồi DNS và thử kết nối thông qua giao thức TCP trên cổng mục tiêu cố định (7645).

Máy chủ C&C cung cấp một số các gói tin được dùng cho ‘gây ngập’ mục tiêu và các thông số tương ứng.

Một giao thức tùy chỉnh dùng cho giao tiếp C&C, bao gồm hai yêu cầu cố định để kiểm tra cùng với máy chủ, từ đó phản hồi với các thông số nhằm phát tán các cuộc tấn công từ chối dịch vụ.

Liên quan đến việc sử dụng một lỗ hổng zero-day và nhiều máy chủ để tấn công thiết bị của Huawei, các nhà nghiên cứu phát hiện một nhân vật đứng sau botnet Satori với nickname là NexusZeta.

Họ đã theo dõi hoạt động của nhân vật này qua một vài diễn đàn hacking và phát hiện NexusZeta hoạt động trên các mạng xã hội, đặc biệt là Twitter và Github, có tài khoản Skype và SoundCloud dưới cái tên Caleb Wilson (caleb.wilson37 / Caleb Wilson 37), nhưng không thể xác định liệu đây có phải là tên thật của kẻ tấn công hay không.

Dựa trên những đăng tải trên diễn đàn được cho là của nhân vật này, các nhà nghiên cứu kết luận hắn không hẳn là một tay chuyên nghiệp, “nhưng cũng không phải là một kẻ nghiệp dư với động cơ tìm cách lẩn trốn trong đám đông”. Nhưng các nhà nghiên cứu không thể biết được làm cách nào lỗ hổng zero-day lại hướng đến những thiết bị thuộc sở hữu cá nhân.

Theo SecurityWeek