Chủ đề forensics: Các kỹ thuật cơ bản với Wireshark cho newbie

Nhắc đến forensics chắc hẳn mọi người đều nghĩ đến ngay một số tool thân thuộc phổ biến mà bất kỳ ai nghiên cứu trong lĩnh vực này đều luôn phải mang theo bên mình. Trong số đó có lẽ mọi người đã quá quen “tay” với phần mềm mà tôi sắp nói tới ở đây đó là: Wireshark

Nhưng trong bài viết ngày hôm nay với kiến thức hạn hẹp của mình tôi sẽ chỉ hướng đến đối tượng là những người mới bắt đầu. Hi vọng nó sẽ bổ ích và giúp các bạn tiết kiệm được nhiều thời gian làm quen hơn, chứ không vất vả và hoa mắt với một đống xanh đỏ tím vàng hiện trên giao diện của wireshark như tôi ngày trước.

I/ Giới thiệu

Cái gì cũng đều có khởi nguồn của nó? Vậy Wireshark là gì? Ứng dụng của nó đối với forensics???

Wireshark là một công cụ phân tích các gói tin trên hệ thống mạng. Nó sẽ capture các gọi dữ liệu trên hệ thống mạng và hiển thị chúng lên giao diện của phần mềm này một cách chi tiết. Bạn có thể hiểu nó như một thiết bị đo lường nhằm khảo sát những thứ đang diễn ra bên trong hệ thống mạng.

Những công cụ có chức năng tương tự như wireshark trước kia thường rất đắt đỏ, hoặc là chỉ được sử dụng nội bộ mà không công bố rộng rãi. Tuy nhiên với sự ra đời của Wireshark, mọi chuyện đã thay đổi.

Wireshark được xem như một trong những phần mềm phân tích gói tin mã nguồn mở phổ biến và tốt nhất hiện nay.

Từ những giới thiệu ở trên ta có thể thấy được đây sẽ là một công cụ đắc lực đối với forensics mà cụ thể ở đây đó là Network Forensics với công việc chính là thu thập và phân tích các gói tin được truyền qua các thiết bị đầu cuối, từ đó phát hiện, cảnh báo các dấu hiệu bất thường trong hệ thống mạng.

II/ Làm quen với WireShark và các kỹ thuật hữu ích

Để nắm được một các khái quát nhất về các tiện ích mà Wireshark hỗ trợ cũng như làm quen với giao diện của Wireshark, tôi nghĩ có thể các bạn có thể tham khảo ở địa chỉ này:

http://forum.bkav.com.vn/forum/bkav...shark-de-thuc-hien-chuc-nang-giam-sat-mang-p2

Như đã đề cập trên tiêu đề bài viết, sau đây tôi sẽ nêu những thủ thuật mà được sử dụng nhiều trên wireshark, hỗ trợ đắc lực cho các bạn trong việc đọc hiểu những gì đang diễn ra trong hệ thống mạng cũng như giải quyết các vấn đề trong Network Forensics

1/ Filter

Filter là một công cụ rất hữu ích để lọc và tìm những gói tin mong muốn trong số rất nhiều các gọi tin mà wireshark bắt được.

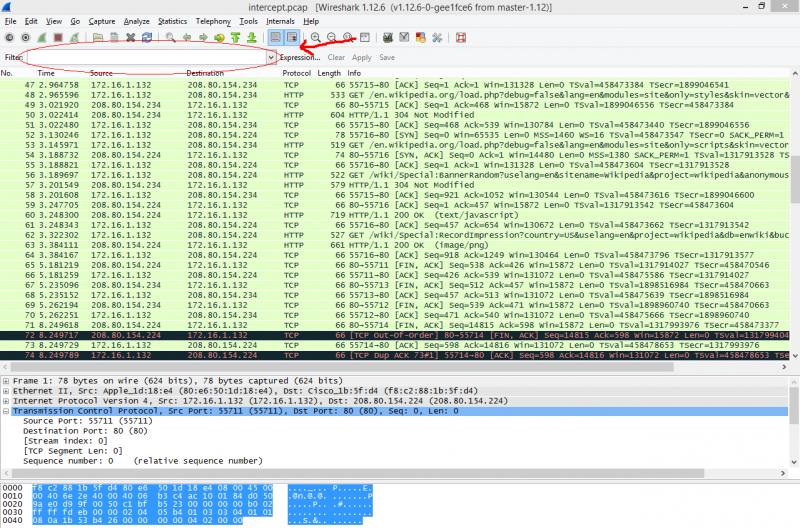

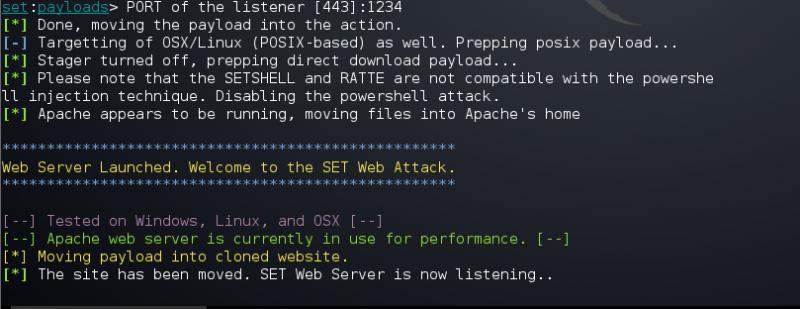

Ở đây t sẽ lấy ví dụ với một file pcap mà tôi nhận được khi làm một bài CTF về forensic. Giao diện mà bạn nhận được sau khi dùng Wireshark để mở gói tin này như sau:

Bạn có thể thấy trường filter được hiển thị ngay trên giao diện chính. Bạn nhập thông tin ngay ở đây và và nhấn enter để tiến hành quá trình lọc lấy gói tin mà mình muốn khảo sát. Hoặc bạn cũng có thể sử dụng filter trong mục: Analyze=> Display filter

Thông tin nhập vào ô filter này có cấu trúc giống như một câu truy vấn và bạn cũng có thể sử dụng những toán tử thông thường như:

eq, == Equal

ne, != Not Equal

gt, > Greater Than

lt, < Less Than

ge, >= Greater than or Equal to

le, show các gói tin có địa chỉ IP đích là: value ( dst viết tắt destination )

Ví dụ: ip.dst==216.58.208.227

Tương tự nếu muốn lọc theo địa chỉ nguồn ta dung ip.src ( resource)

Gói tin được tìn thấy sẽ được làm nổi bật trên giao diện để tôi dễ dàng nhận ra.

2.Lọc theo protocol

Nếu muốn tìm tất cả những gói tin có cùng kiểu protocol ta chỉ cần nhập kiểu protocol và ô filter

Ví dụ:

Hay:

Hoặc một tạo filter mạnh hơn nữa: tcp.port == 80 => và nó sẽ trả về các packet có protocol là TCP và chạy qua cổng 80 ( ở địa chỉ nguồn hoặc đích ).

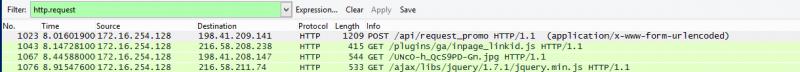

3.Lọc các gói tin HTTP GET/POST

Theo tôi thì đây là một filter rất hay vì khi điều tra về một vấn đề xảy ra trong mạng thì việc tìm những gói tin GET/POST thường ẩn chứa rất nhiều thông tin hữu ích.

Ta nhập vào ô filter theo cấu trúc:

http.request or http.response => trả về các gói tín mang tính chất được miêu tả trong mệnh đề:

Hoặc sử dụng các mệnh đề mạnh hơn: http.request.method == POST ( GET )

4.tcp.flags.reset==1

Filter này thì ít dung hơn nhưng cũng là một thủ thuật hay vì nó cho ta biết về trạng thái của các connection trong mạng. Đây cũng là một điểm mà hacker sử dụng để thực hiện các cuộc tấn công “forged TCP resets”

LƯU Ý: sau khi sử dụng ô filter bạn click vào Clear ở bên phải để trở về giao diện với đầy đủ các gói tin ban đầu nhé!

2/ CRL+F

Đây là một kỹ thuật mà ai cũng biết nhưng đôi khi rất hay quên. Đặc biệt là trong Wireshark thì nó là một công cụ quyền lực, nó thay thế hay hỗ trợ rất nhiều cho filter. Hộp tùy chọn khi sử dụng tổ hợp phím này như sau:

Ở đây có các tùy chọn: ( mình chỉ nếu vài cái chính và hay dùng )

Display Filter: có vai trò tương đương với ô filter ở giao diện chính

Hex value: Tìm những gói tin có các giá trị hexa tương ứng (khung dưới cùng ở giao diện)

String: Tìm những gói tin chứa string tương ứng

Còn các tùy chọn trong mục search in: Cho biết bạn muốn tìm những giá trị trên trong khung nào ( có 3 khung tương ứng từ trên xuống dưới )

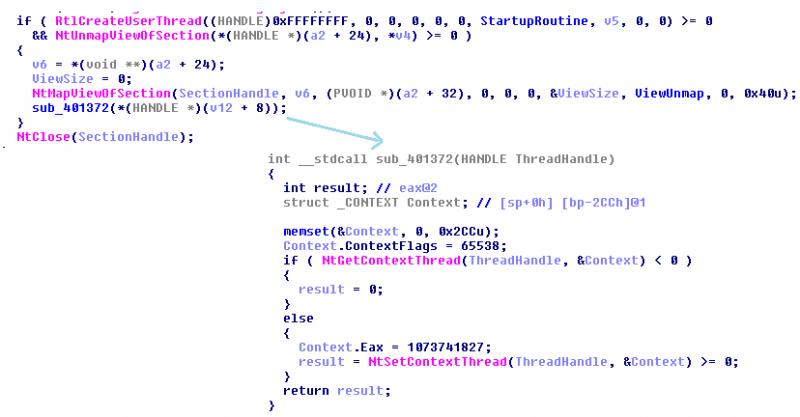

Đây là một tùy chọn trong mục Analyze mà chắc hẳn bất kì ai sử dụng Wireshark đều đã từng dùng qua: ( hoặc nhanh hơn bạn có thể click chuột phải vào gói tin cần khảo sát và chọn Follow TCP Stream)

Để thực hiên một giao tiếp giữa client và server thì không chỉ một mà có nhiều các gói tin được chuyển qua lại. Vì vây tùy chọn này rất có ích trong việc cho bạn một cái nhìn toàn thể và dễ hiểu về toàn bộ sự tương tác giữa 2 máy tính. Những thông tin ta thu được sẽ được hiển thị trong cửa sổ sau:

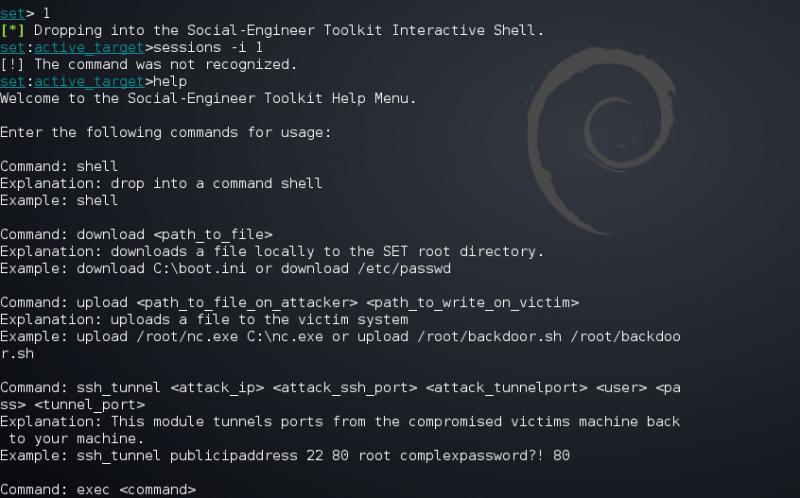

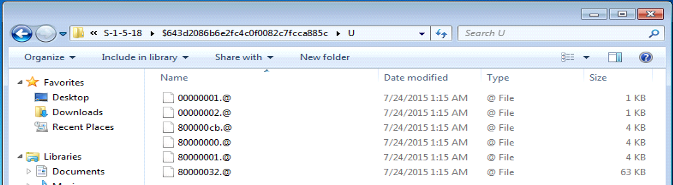

4/ Export HTTP Object

Đây là một tính năng rất được ưa thích. Bạn bắt được hàng trăm gói tin. Nhưng trong số đó chỉ có một số ít gói có chứa các đối tượng thông tin hữu ich, dễ nhận biết như một file ảnh hay một file text hay một đoạn html chả hạn. Vậy làm cách nào để bạn có thể tìm được những thứ đó trong một đống hỗn độn các gói tin như thế này. Câu trả lời chính là đây:

File=> object=>http

Và bạn sẽ thu được một list các đối tượng đã được chiết suất từ tất các gói tin mà wireshark bắt được:

Ngoài ra thì Wireshark còn có mục Statistics trên menu cũng có rất nhiều các tính năng hấp dẫn và còn một số kỹ thuật hữu ích khác nhưng do đối tượng của bài viết là các bạn newbie cũng như thời gian có hạn nên mình xin tạm dừng ở đây.

III/ Kết luận

Thực ra cũng chẳng có gì nhiều để nói nhưng theo minh thì để có thể khai thác tốt nhất wireshark nói chung và phục vụ forensics nói riêng thì bạn nên có nền tảng kiến thức vững chắc về mạng máy tính trước đã. Vậy thôi! ^_^

Bài viết còn nhiều thiếu xót. Mong các pro góp ý thêm.

Cảm ơn các bạn đã đọc đến tận đây! kk

Nhưng trong bài viết ngày hôm nay với kiến thức hạn hẹp của mình tôi sẽ chỉ hướng đến đối tượng là những người mới bắt đầu. Hi vọng nó sẽ bổ ích và giúp các bạn tiết kiệm được nhiều thời gian làm quen hơn, chứ không vất vả và hoa mắt với một đống xanh đỏ tím vàng hiện trên giao diện của wireshark như tôi ngày trước.

I/ Giới thiệu

Cái gì cũng đều có khởi nguồn của nó? Vậy Wireshark là gì? Ứng dụng của nó đối với forensics???

Wireshark là một công cụ phân tích các gói tin trên hệ thống mạng. Nó sẽ capture các gọi dữ liệu trên hệ thống mạng và hiển thị chúng lên giao diện của phần mềm này một cách chi tiết. Bạn có thể hiểu nó như một thiết bị đo lường nhằm khảo sát những thứ đang diễn ra bên trong hệ thống mạng.

Những công cụ có chức năng tương tự như wireshark trước kia thường rất đắt đỏ, hoặc là chỉ được sử dụng nội bộ mà không công bố rộng rãi. Tuy nhiên với sự ra đời của Wireshark, mọi chuyện đã thay đổi.

Wireshark được xem như một trong những phần mềm phân tích gói tin mã nguồn mở phổ biến và tốt nhất hiện nay.

Từ những giới thiệu ở trên ta có thể thấy được đây sẽ là một công cụ đắc lực đối với forensics mà cụ thể ở đây đó là Network Forensics với công việc chính là thu thập và phân tích các gói tin được truyền qua các thiết bị đầu cuối, từ đó phát hiện, cảnh báo các dấu hiệu bất thường trong hệ thống mạng.

II/ Làm quen với WireShark và các kỹ thuật hữu ích

Để nắm được một các khái quát nhất về các tiện ích mà Wireshark hỗ trợ cũng như làm quen với giao diện của Wireshark, tôi nghĩ có thể các bạn có thể tham khảo ở địa chỉ này:

http://forum.bkav.com.vn/forum/bkav...shark-de-thuc-hien-chuc-nang-giam-sat-mang-p2

Như đã đề cập trên tiêu đề bài viết, sau đây tôi sẽ nêu những thủ thuật mà được sử dụng nhiều trên wireshark, hỗ trợ đắc lực cho các bạn trong việc đọc hiểu những gì đang diễn ra trong hệ thống mạng cũng như giải quyết các vấn đề trong Network Forensics

1/ Filter

Filter là một công cụ rất hữu ích để lọc và tìm những gói tin mong muốn trong số rất nhiều các gọi tin mà wireshark bắt được.

Ở đây t sẽ lấy ví dụ với một file pcap mà tôi nhận được khi làm một bài CTF về forensic. Giao diện mà bạn nhận được sau khi dùng Wireshark để mở gói tin này như sau:

Bạn có thể thấy trường filter được hiển thị ngay trên giao diện chính. Bạn nhập thông tin ngay ở đây và và nhấn enter để tiến hành quá trình lọc lấy gói tin mà mình muốn khảo sát. Hoặc bạn cũng có thể sử dụng filter trong mục: Analyze=> Display filter

Thông tin nhập vào ô filter này có cấu trúc giống như một câu truy vấn và bạn cũng có thể sử dụng những toán tử thông thường như:

eq, == Equal

ne, != Not Equal

gt, > Greater Than

lt, < Less Than

ge, >= Greater than or Equal to

le, show các gói tin có địa chỉ IP đích là: value ( dst viết tắt destination )

Ví dụ: ip.dst==216.58.208.227

Tương tự nếu muốn lọc theo địa chỉ nguồn ta dung ip.src ( resource)

Gói tin được tìn thấy sẽ được làm nổi bật trên giao diện để tôi dễ dàng nhận ra.

2.Lọc theo protocol

Nếu muốn tìm tất cả những gói tin có cùng kiểu protocol ta chỉ cần nhập kiểu protocol và ô filter

Ví dụ:

Hay:

Hoặc một tạo filter mạnh hơn nữa: tcp.port == 80 => và nó sẽ trả về các packet có protocol là TCP và chạy qua cổng 80 ( ở địa chỉ nguồn hoặc đích ).

3.Lọc các gói tin HTTP GET/POST

Theo tôi thì đây là một filter rất hay vì khi điều tra về một vấn đề xảy ra trong mạng thì việc tìm những gói tin GET/POST thường ẩn chứa rất nhiều thông tin hữu ích.

Ta nhập vào ô filter theo cấu trúc:

http.request or http.response => trả về các gói tín mang tính chất được miêu tả trong mệnh đề:

Hoặc sử dụng các mệnh đề mạnh hơn: http.request.method == POST ( GET )

4.tcp.flags.reset==1

Filter này thì ít dung hơn nhưng cũng là một thủ thuật hay vì nó cho ta biết về trạng thái của các connection trong mạng. Đây cũng là một điểm mà hacker sử dụng để thực hiện các cuộc tấn công “forged TCP resets”

LƯU Ý: sau khi sử dụng ô filter bạn click vào Clear ở bên phải để trở về giao diện với đầy đủ các gói tin ban đầu nhé!

2/ CRL+F

Đây là một kỹ thuật mà ai cũng biết nhưng đôi khi rất hay quên. Đặc biệt là trong Wireshark thì nó là một công cụ quyền lực, nó thay thế hay hỗ trợ rất nhiều cho filter. Hộp tùy chọn khi sử dụng tổ hợp phím này như sau:

Ở đây có các tùy chọn: ( mình chỉ nếu vài cái chính và hay dùng )

Display Filter: có vai trò tương đương với ô filter ở giao diện chính

Hex value: Tìm những gói tin có các giá trị hexa tương ứng (khung dưới cùng ở giao diện)

String: Tìm những gói tin chứa string tương ứng

Còn các tùy chọn trong mục search in: Cho biết bạn muốn tìm những giá trị trên trong khung nào ( có 3 khung tương ứng từ trên xuống dưới )

- Đây thực sự là một công cụ hữu ích nhất là khi bạn đã có chút manh mối nào đó về gói tin mà mình cần quan tâm ( một cái tên hay là một mã hex gì đó để nhận diện chả hạn )

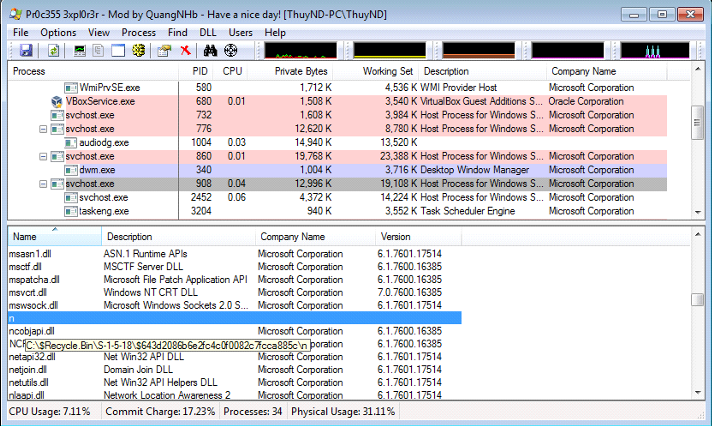

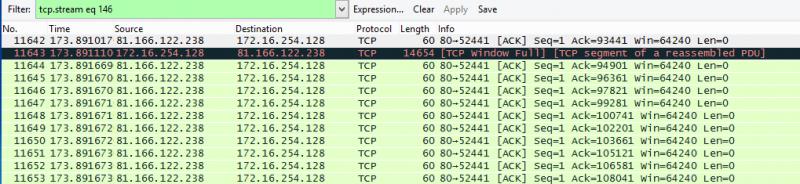

Đây là một tùy chọn trong mục Analyze mà chắc hẳn bất kì ai sử dụng Wireshark đều đã từng dùng qua: ( hoặc nhanh hơn bạn có thể click chuột phải vào gói tin cần khảo sát và chọn Follow TCP Stream)

Để thực hiên một giao tiếp giữa client và server thì không chỉ một mà có nhiều các gói tin được chuyển qua lại. Vì vây tùy chọn này rất có ích trong việc cho bạn một cái nhìn toàn thể và dễ hiểu về toàn bộ sự tương tác giữa 2 máy tính. Những thông tin ta thu được sẽ được hiển thị trong cửa sổ sau:

Đóng cửa sổ này lại và filter sẽ tự động được áp dụng, Wireshark tiếp tục hiển thị đầy đủ và chính xác các package có liên quan:

4/ Export HTTP Object

Đây là một tính năng rất được ưa thích. Bạn bắt được hàng trăm gói tin. Nhưng trong số đó chỉ có một số ít gói có chứa các đối tượng thông tin hữu ich, dễ nhận biết như một file ảnh hay một file text hay một đoạn html chả hạn. Vậy làm cách nào để bạn có thể tìm được những thứ đó trong một đống hỗn độn các gói tin như thế này. Câu trả lời chính là đây:

File=> object=>http

Và bạn sẽ thu được một list các đối tượng đã được chiết suất từ tất các gói tin mà wireshark bắt được:

Ngoài ra thì Wireshark còn có mục Statistics trên menu cũng có rất nhiều các tính năng hấp dẫn và còn một số kỹ thuật hữu ích khác nhưng do đối tượng của bài viết là các bạn newbie cũng như thời gian có hạn nên mình xin tạm dừng ở đây.

III/ Kết luận

Thực ra cũng chẳng có gì nhiều để nói nhưng theo minh thì để có thể khai thác tốt nhất wireshark nói chung và phục vụ forensics nói riêng thì bạn nên có nền tảng kiến thức vững chắc về mạng máy tính trước đã. Vậy thôi! ^_^

Bài viết còn nhiều thiếu xót. Mong các pro góp ý thêm.

Cảm ơn các bạn đã đọc đến tận đây! kk

Chỉnh sửa lần cuối bởi người điều hành: