Ginny Hà

VIP Members

-

04/06/2014

-

88

-

689 bài viết

Mã độc mới ẩn dưới dạng tiến trình nginx trên các máy chủ thương mại điện tử

Các máy chủ thương mại điện tử đang trở thành mục tiêu nhắm tới của mã độc truy cập từ xa. Mã độc này ẩn náu trên máy chủ Nginx giúp nó gần như “vô hình” trước các giải pháp an ninh.

Mã độc được đặt tên là NginRAT - kết hợp giữa ứng dụng mà nó nhắm mục tiêu và khả năng truy cập từ xa của mã độc. NginRAT đang được sử dụng trong các cuộc tấn công phía máy chủ để đánh cắp dữ liệu thẻ thanh toán từ các cửa hàng trực tuyến.

NginRAT được phát hiện trên các máy chủ thương mại điện tử ở Bắc Mỹ và Châu Âu, những máy đã nhiễm CronRAT, một loại trojan truy cập từ xa (RAT) che giấu payload trong các tác vụ được lên lịch thực thi vào một ngày không hợp lệ.

NginRAT đã lây nhiễm các máy chủ ở Hoa Kỳ, Đức và Pháp. Tại đây, mã độc chèn vào tiến trình Nginx để không bị phát hiện.

RAT cho phép sửa đổi mã phía máy chủ

Các nhà nghiên cứu tại công ty an ninh mạng Sansec giải thích rằng mã độc được phát tán cùng CronRAT, mặc dù cả hai đều thực hiện cùng một chức năng: cung cấp quyền truy cập từ xa vào hệ thống bị xâm nhập.

Willem de Groot - Giám đốc nghiên cứu tại Sansec cho biết, trong khi sử dụng các kỹ thuật rất khác nhau để duy trì khả năng ẩn náu, hai RAT này dường như có vai trò giống nhau, hoạt động như một bản sao lưu để duy trì truy cập từ xa.

Những kẻ đứng sau các mã độc này đang sử dụng chúng để sửa đổi mã phía máy chủ, ghi lại dữ liệu do người dùng gửi (yêu cầu POST).

Sansec đã nghiên cứu NginRAT sau khi tạo CronRAT tùy chỉnh và quan sát các trao đổi với máy chủ C2 đặt tại Trung Quốc.

Các nhà nghiên cứu đã lừa C2 gửi và thực thi payload thư viện chia sẻ giả mạo, ngụy trang cho NginRAT thành một “mã độc cao cấp hơn”.

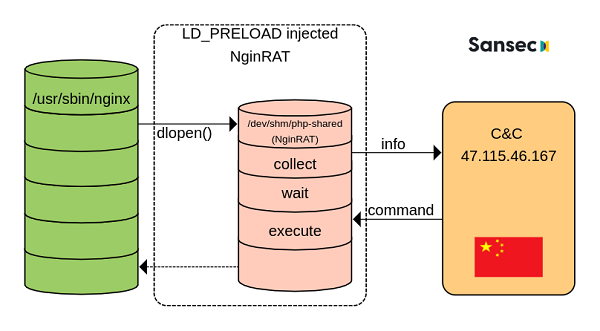

“Về cơ bản, NginRAT chiếm quyền điều khiển ứng dụng Nginx máy chủ để không bị phát hiện. Để làm điều đó, NginRAT sửa đổi chức năng cốt lõi của hệ thống máy chủ Linux. Khi máy chủ web Nginx hợp pháp sử dụng chức năng như vậy (ví dụ: dlopen), NginRAT sẽ chặn nó để thêm mã độc”, Sansec cho biết.

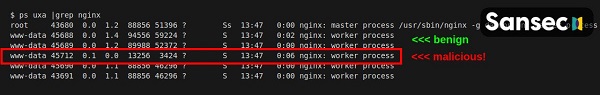

Ở giai đoạn cuối, tiến trình Nginx nhúng mã độc truy cập từ xa theo cách gần như không thể phân biệt với quy trình hợp pháp.

Trong báo cáo kỹ thuật, Sansec giải thích rằng NginRAT phát tán đến một hệ thống đích với sự trợ giúp của CronRAT thông qua lệnh “dwn” tùy chỉnh tải thư viện hệ thống Linux độc hại xuống vị trí “/dev/shm/php-shared”.

Sau đó, thư viện được khởi chạy bằng cách sử dụng tính năng gỡ lỗi LD_PRELOAD trong Linux vốn thường được sử dụng để kiểm tra các thư viện hệ thống.

Để che giấu hoạt động, hacker cũng đã thêm tùy chọn "trợ giúp" nhiều lần vào giai đoạn cuối. Việc thực thi lệnh sẽ đưa NginRAT vào ứng dụng Nginx máy chủ.

Vì NginRAT ẩn như một quy trình Nginx bình thường và mã chỉ tồn tại trong bộ nhớ của máy chủ nên việc phát hiện ra nó là một thách thức.

Tuy nhiên, mã độc được khởi chạy bằng hai biến, LD_PRELOAD và LD_L1BRARY_PATH. Quản trị viên có thể sử dụng cái sau, có chứa "typo", để tiết lộ các tiến trình độc hại đang hoạt động bằng cách chạy lệnh sau:

$ sudo grep -al LD_L1BRARY_PATH /proc/*/environ | grep -v self/

/proc/17199/environ

/proc/25074/environ

Sansec lưu ý rằng nếu tìm thấy NginRAT trên máy chủ, quản trị viên cũng nên kiểm tra các tác vụ cron vì rất có thể mã độc cũng đang ẩn náu ở đó, do CronRAT thêm vào.

Mã độc được đặt tên là NginRAT - kết hợp giữa ứng dụng mà nó nhắm mục tiêu và khả năng truy cập từ xa của mã độc. NginRAT đang được sử dụng trong các cuộc tấn công phía máy chủ để đánh cắp dữ liệu thẻ thanh toán từ các cửa hàng trực tuyến.

NginRAT được phát hiện trên các máy chủ thương mại điện tử ở Bắc Mỹ và Châu Âu, những máy đã nhiễm CronRAT, một loại trojan truy cập từ xa (RAT) che giấu payload trong các tác vụ được lên lịch thực thi vào một ngày không hợp lệ.

NginRAT đã lây nhiễm các máy chủ ở Hoa Kỳ, Đức và Pháp. Tại đây, mã độc chèn vào tiến trình Nginx để không bị phát hiện.

RAT cho phép sửa đổi mã phía máy chủ

Các nhà nghiên cứu tại công ty an ninh mạng Sansec giải thích rằng mã độc được phát tán cùng CronRAT, mặc dù cả hai đều thực hiện cùng một chức năng: cung cấp quyền truy cập từ xa vào hệ thống bị xâm nhập.

Willem de Groot - Giám đốc nghiên cứu tại Sansec cho biết, trong khi sử dụng các kỹ thuật rất khác nhau để duy trì khả năng ẩn náu, hai RAT này dường như có vai trò giống nhau, hoạt động như một bản sao lưu để duy trì truy cập từ xa.

Những kẻ đứng sau các mã độc này đang sử dụng chúng để sửa đổi mã phía máy chủ, ghi lại dữ liệu do người dùng gửi (yêu cầu POST).

Sansec đã nghiên cứu NginRAT sau khi tạo CronRAT tùy chỉnh và quan sát các trao đổi với máy chủ C2 đặt tại Trung Quốc.

Các nhà nghiên cứu đã lừa C2 gửi và thực thi payload thư viện chia sẻ giả mạo, ngụy trang cho NginRAT thành một “mã độc cao cấp hơn”.

“Về cơ bản, NginRAT chiếm quyền điều khiển ứng dụng Nginx máy chủ để không bị phát hiện. Để làm điều đó, NginRAT sửa đổi chức năng cốt lõi của hệ thống máy chủ Linux. Khi máy chủ web Nginx hợp pháp sử dụng chức năng như vậy (ví dụ: dlopen), NginRAT sẽ chặn nó để thêm mã độc”, Sansec cho biết.

Ở giai đoạn cuối, tiến trình Nginx nhúng mã độc truy cập từ xa theo cách gần như không thể phân biệt với quy trình hợp pháp.

Trong báo cáo kỹ thuật, Sansec giải thích rằng NginRAT phát tán đến một hệ thống đích với sự trợ giúp của CronRAT thông qua lệnh “dwn” tùy chỉnh tải thư viện hệ thống Linux độc hại xuống vị trí “/dev/shm/php-shared”.

Sau đó, thư viện được khởi chạy bằng cách sử dụng tính năng gỡ lỗi LD_PRELOAD trong Linux vốn thường được sử dụng để kiểm tra các thư viện hệ thống.

Để che giấu hoạt động, hacker cũng đã thêm tùy chọn "trợ giúp" nhiều lần vào giai đoạn cuối. Việc thực thi lệnh sẽ đưa NginRAT vào ứng dụng Nginx máy chủ.

Vì NginRAT ẩn như một quy trình Nginx bình thường và mã chỉ tồn tại trong bộ nhớ của máy chủ nên việc phát hiện ra nó là một thách thức.

Tuy nhiên, mã độc được khởi chạy bằng hai biến, LD_PRELOAD và LD_L1BRARY_PATH. Quản trị viên có thể sử dụng cái sau, có chứa "typo", để tiết lộ các tiến trình độc hại đang hoạt động bằng cách chạy lệnh sau:

$ sudo grep -al LD_L1BRARY_PATH /proc/*/environ | grep -v self/

/proc/17199/environ

/proc/25074/environ

Sansec lưu ý rằng nếu tìm thấy NginRAT trên máy chủ, quản trị viên cũng nên kiểm tra các tác vụ cron vì rất có thể mã độc cũng đang ẩn náu ở đó, do CronRAT thêm vào.

Nguồn: Bleeping Computer