Ginny Hà

VIP Members

-

04/06/2014

-

88

-

689 bài viết

Kỹ thuật tấn công mới cho phép qua mặt Intel SGX

Một lỗ hổng mới phát hiện ảnh hưởng đến bộ xử lý Intel, cho phép hacker truy cập thông tin nhạy cảm, thậm chí chạy mã tùy ý trên các hệ thống bị ảnh hưởng.

Lỗ hổng CVE-2021-0186 có điểm CVSS 8.2, phát hiện bởi một nhóm học giả từ ETH Zurich, Đại học Quốc gia Singapore và Đại học Công nghệ Quốc phòng Trung Quốc vào đầu tháng 5/2021. Các nhà nghiên cứu đã phân tích cuộc tấn công (đặt tên là "SmashEx"), có thể tiết lộ và phá vỡ tính toàn vẹn của dữ liệu cá nhân.

Đồng hành với bộ xử lý Skylake của Intel, SGX (Software Guard eXtensions) cho phép các nhà phát triển chạy các mô-đun ứng dụng được chọn trong một ngăn an toàn biệt lập của bộ nhớ, được gọi là enclave hoặc Trusted Execution Environment (TEE). Ngăn này được thiết kế để bảo vệ khỏi các quy trình chạy ở các mức đặc quyền cao hơn so với hệ điều hành. SGX đảm bảo rằng dữ liệu được bảo vệ ngay cả khi hệ điều hành của máy tính bị giả mạo hoặc tấn công.

Các nhà nghiên cứu chỉ ra: “SGX cho phép hệ điều hành làm gián đoạn việc thực thi enclave thông qua các ngoại lệ phần cứng có thể cấu hình. Tính năng này cho phép các enclave runtimes (ví dụ: Intel SGX SDK và Microsoft Open Enclave) hỗ trợ xử lý tín hiệu hoặc ngoại lệ trong enclave, nhưng cũng gây ra lỗi”.

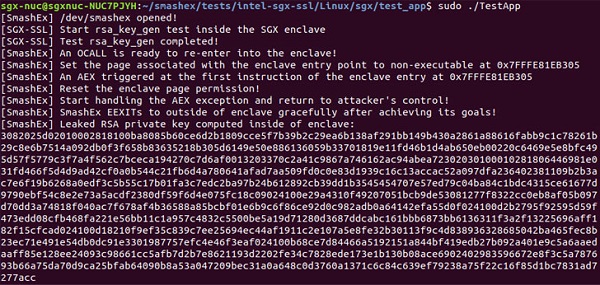

Đáng lưu ý, một enclave cũng có thể có Outside Calls hoặc OCALLS, cho phép các chức năng của enclave gọi ra ứng dụng không tin cậy và sau đó quay trở lại vùng enclave. Nhưng khi enclave cũng đang xử lý các ngoại lệ (ví dụ: ngắt bộ đếm thời gian hoặc division-by-zero), lỗ hổng là cánh cửa để hacker cục bộ chiếm đoạt luồng điều khiển thực thi bằng cách đưa vào một ngoại lệ không đồng bộ ngay sau khi enclave được nhập.

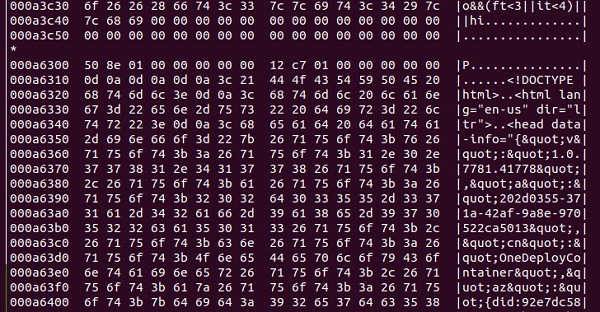

Thực hiện điều này, hacker sau đó có thể làm hỏng bộ nhớ bên trong để rò rỉ dữ liệu nhạy cảm như khóa riêng RSA hoặc thực thi mã độc.

Vì tấn công SmashEx ảnh hưởng đến các runtimes hỗ trợ xử lý ngoại lệ trong enclave, các nhà nghiên cứu lưu ý rằng "luồng trả về OCALL và luồng xử lý ngoại lệ như vậy nên được viết cẩn thận để đảm bảo rằng chúng xen kẽ một cách an toàn" và "khi luồng trả về OCALL bị gián đoạn, enclave phải ở trạng thái nhất quán để luồng xử lý ngoại lệ triển khai chính xác và khi luồng xử lý ngoại lệ hoàn thành, trạng thái enclave cũng phải sẵn sàng để enclave đó tiếp tục”.

Intel đã phát hành các bản cập nhật phần mềm để giảm thiểu lỗ hổng này với SGX SDK phiên bản 2.13 và 2.14 tương ứng cho Windows và Linux. Về phần mình, Microsoft đã giải quyết vấn đề (CVE-2021-33767) trong bản cập nhật Bản vá thứ ba tháng 7/2021 với Open Enclave phiên bản 0.17.1 của SDK. Phát hiện của nhóm nghiên cứu dự kiến sẽ được trình bày vào tháng tới tại Hội nghị ACM về An ninh Máy tính và Truyền thông.

Lỗ hổng CVE-2021-0186 có điểm CVSS 8.2, phát hiện bởi một nhóm học giả từ ETH Zurich, Đại học Quốc gia Singapore và Đại học Công nghệ Quốc phòng Trung Quốc vào đầu tháng 5/2021. Các nhà nghiên cứu đã phân tích cuộc tấn công (đặt tên là "SmashEx"), có thể tiết lộ và phá vỡ tính toàn vẹn của dữ liệu cá nhân.

Đồng hành với bộ xử lý Skylake của Intel, SGX (Software Guard eXtensions) cho phép các nhà phát triển chạy các mô-đun ứng dụng được chọn trong một ngăn an toàn biệt lập của bộ nhớ, được gọi là enclave hoặc Trusted Execution Environment (TEE). Ngăn này được thiết kế để bảo vệ khỏi các quy trình chạy ở các mức đặc quyền cao hơn so với hệ điều hành. SGX đảm bảo rằng dữ liệu được bảo vệ ngay cả khi hệ điều hành của máy tính bị giả mạo hoặc tấn công.

Các nhà nghiên cứu chỉ ra: “SGX cho phép hệ điều hành làm gián đoạn việc thực thi enclave thông qua các ngoại lệ phần cứng có thể cấu hình. Tính năng này cho phép các enclave runtimes (ví dụ: Intel SGX SDK và Microsoft Open Enclave) hỗ trợ xử lý tín hiệu hoặc ngoại lệ trong enclave, nhưng cũng gây ra lỗi”.

Đáng lưu ý, một enclave cũng có thể có Outside Calls hoặc OCALLS, cho phép các chức năng của enclave gọi ra ứng dụng không tin cậy và sau đó quay trở lại vùng enclave. Nhưng khi enclave cũng đang xử lý các ngoại lệ (ví dụ: ngắt bộ đếm thời gian hoặc division-by-zero), lỗ hổng là cánh cửa để hacker cục bộ chiếm đoạt luồng điều khiển thực thi bằng cách đưa vào một ngoại lệ không đồng bộ ngay sau khi enclave được nhập.

Thực hiện điều này, hacker sau đó có thể làm hỏng bộ nhớ bên trong để rò rỉ dữ liệu nhạy cảm như khóa riêng RSA hoặc thực thi mã độc.

Vì tấn công SmashEx ảnh hưởng đến các runtimes hỗ trợ xử lý ngoại lệ trong enclave, các nhà nghiên cứu lưu ý rằng "luồng trả về OCALL và luồng xử lý ngoại lệ như vậy nên được viết cẩn thận để đảm bảo rằng chúng xen kẽ một cách an toàn" và "khi luồng trả về OCALL bị gián đoạn, enclave phải ở trạng thái nhất quán để luồng xử lý ngoại lệ triển khai chính xác và khi luồng xử lý ngoại lệ hoàn thành, trạng thái enclave cũng phải sẵn sàng để enclave đó tiếp tục”.

Intel đã phát hành các bản cập nhật phần mềm để giảm thiểu lỗ hổng này với SGX SDK phiên bản 2.13 và 2.14 tương ứng cho Windows và Linux. Về phần mình, Microsoft đã giải quyết vấn đề (CVE-2021-33767) trong bản cập nhật Bản vá thứ ba tháng 7/2021 với Open Enclave phiên bản 0.17.1 của SDK. Phát hiện của nhóm nghiên cứu dự kiến sẽ được trình bày vào tháng tới tại Hội nghị ACM về An ninh Máy tính và Truyền thông.

Nguồn: The Hacker News