Ginny Hà

VIP Members

-

04/06/2014

-

88

-

689 bài viết

Biến thể botnet PurpleFox sử dụng WebSockets để giao tiếp với máy chủ

Botnet PurpleFox vừa ‘làm mới’ kho vũ khí của mình bằng cách khai thác lỗ hổng mới để cài payload, đồng thời lợi dụng WebSockets để giao tiếp hai chiều với máy chủ C2.

Mặc dù chủ yếu đặt trụ sở tại Trung Quốc, botnet PurpleFox vẫn có mặt trên toàn cầu thông qua hàng trăm máy chủ bị xâm nhập.

Hoạt động của botnet bắt đầu bằng việc thực thi lệnh PowerShell tải xuống một payload độc hại từ URL, trỏ đến một máy chủ C2.

Payload sử dụng trong các chiến dịch gần đây của botnet là một tập lệnh dài bao gồm ba thành phần leo thang đặc quyền.

Botnet nhắm mục tiêu tới các hệ thống Windows 7 đến Windows 10, nhưng chỉ giới hạn ở các hệ thống 64-bit.

Các lỗi mà biến thể của PurpleFox khai thác gồm:

PurpleFox phát hiện hệ thống host, chọn cách khai thác thích hợp, sau đó sử dụng mô-đun PowerSploit để tải.

Gói MSI cũng được khởi tạo từ tiến trình cấp quản trị mà không yêu cầu bất kỳ tương tác nào của người dùng, kiểm tra các bản cài đặt PurpleFox cũ hơn và thay thế bằng các thành phần mới.

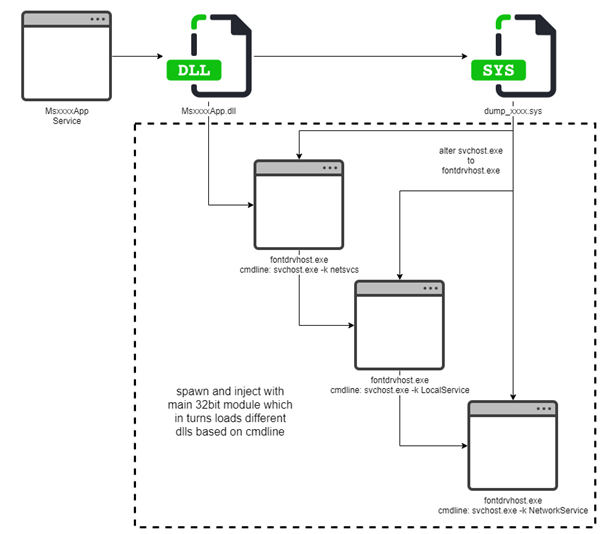

Backdoor được cài đặt trên hệ thống host lưu trữ là tệp DLL được trà trộn vào tiện ích nén tệp VMProtect.

Mã độc này cũng sử dụng trình điều khiển rootkit để ẩn các tệp, khóa đăng ký và các tiến trình của nó, làm giảm nguy cơ bị phát hiện trên máy chủ xâm nhập.

Mở một kênh WebSocket và duy trì nó

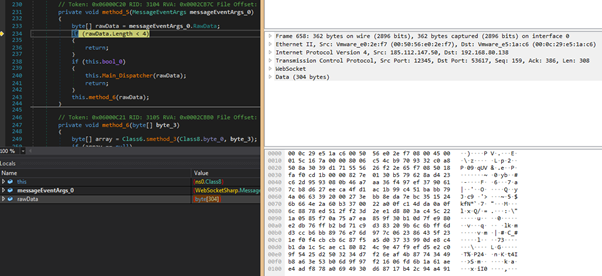

Theo phân tích của các nhà nghiên cứu, một backdoor .NET truy xuất từ các chiến dịch gần đây đã lợi dụng WebSockets để kết nối với máy chủ C2.

Thành phần này chịu trách nhiệm thiết lập cấu hình giao tiếp cũng như khởi tạo các chức năng mã hóa.

Việc sử dụng WebSockets để liên lạc vốn không phổ biến trong giới mã độc, nhưng PurpleFox đã cho thấy hiệu quả của nó.

Các tin nhắn trao đổi giữa máy bị nhiễm và máy chủ C2 bắt đầu bằng các thương lượng cho session khóa mã RSA, nhưng ngay cả cuộc trao đổi đầu tiên này cũng được mã hóa AES bằng khóa mặc định.

Trao đổi mã hóa AES

Bằng cách gửi tin nhắn "keepalive", kết nối TCP được duy trì trong thời gian cần thiết.

Danh sách các lệnh WebSocket rất dài và có một số khác biệt giữa các biến thể khác nhau.

Các command WebSocketHiện tại, PurpleFox vẫn đang hoạt động. Các chuyên gia ghi nhận điểm nóng hoạt động đáng chú ý tại Mỹ, Thổ Nhĩ Kỳ, UAE, Iraq và Ả Rập Saudi.

Mặc dù chủ yếu đặt trụ sở tại Trung Quốc, botnet PurpleFox vẫn có mặt trên toàn cầu thông qua hàng trăm máy chủ bị xâm nhập.

Hoạt động của botnet bắt đầu bằng việc thực thi lệnh PowerShell tải xuống một payload độc hại từ URL, trỏ đến một máy chủ C2.

Payload sử dụng trong các chiến dịch gần đây của botnet là một tập lệnh dài bao gồm ba thành phần leo thang đặc quyền.

Botnet nhắm mục tiêu tới các hệ thống Windows 7 đến Windows 10, nhưng chỉ giới hạn ở các hệ thống 64-bit.

Các lỗi mà biến thể của PurpleFox khai thác gồm:

- Windows 7/Windows Server 2008 - CVE-2020-1054, CVE-2019-0808

- Windows 8/Windows Server 2012 - CVE-2019-1458

- Windows 10 / Windows Server 2019 - CVE-2021-1732

PurpleFox phát hiện hệ thống host, chọn cách khai thác thích hợp, sau đó sử dụng mô-đun PowerSploit để tải.

Gói MSI cũng được khởi tạo từ tiến trình cấp quản trị mà không yêu cầu bất kỳ tương tác nào của người dùng, kiểm tra các bản cài đặt PurpleFox cũ hơn và thay thế bằng các thành phần mới.

Backdoor được cài đặt trên hệ thống host lưu trữ là tệp DLL được trà trộn vào tiện ích nén tệp VMProtect.

Quá trình cài backdroor PurpleFox

Mã độc này cũng sử dụng trình điều khiển rootkit để ẩn các tệp, khóa đăng ký và các tiến trình của nó, làm giảm nguy cơ bị phát hiện trên máy chủ xâm nhập.

Mở một kênh WebSocket và duy trì nó

Theo phân tích của các nhà nghiên cứu, một backdoor .NET truy xuất từ các chiến dịch gần đây đã lợi dụng WebSockets để kết nối với máy chủ C2.

Thành phần này chịu trách nhiệm thiết lập cấu hình giao tiếp cũng như khởi tạo các chức năng mã hóa.

Việc sử dụng WebSockets để liên lạc vốn không phổ biến trong giới mã độc, nhưng PurpleFox đã cho thấy hiệu quả của nó.

Các tin nhắn trao đổi giữa máy bị nhiễm và máy chủ C2 bắt đầu bằng các thương lượng cho session khóa mã RSA, nhưng ngay cả cuộc trao đổi đầu tiên này cũng được mã hóa AES bằng khóa mặc định.

Trao đổi mã hóa AES

Bằng cách gửi tin nhắn "keepalive", kết nối TCP được duy trì trong thời gian cần thiết.

Danh sách các lệnh WebSocket rất dài và có một số khác biệt giữa các biến thể khác nhau.

Các command WebSocket

Nguồn: Bleeping Computer