-

09/04/2020

-

85

-

550 bài viết

Top 5 loại mã độc 'khét tiếng' nhất lịch sử an ninh mạng

Từ lúc Internet xuất hiện vào năm 1970 và ảnh hưởng đến cuộc sống con người thì chúng ta đồng thời phải đối mặt với các hiểm họa từ virus máy tính. Thậm chí chúng còn “tiến hóa” thành các chủng loại khác nhau như mã độc tống tiền, sâu, trojan, phần mềm độc hại,… để trở thành nỗi khiếp sợ của bất kỳ cá nhân hay tổ chức, doanh nghiệp nào. Đến nay, thế giới đã ghi nhận hơn 100.000 loại virus máy tính được phát hiện.

Trong bài viết, WhiteHat sẽ giới thiệu đến các bạn Top 5 loại Mã độc “khét tiếng” nhất lịch sử an ninh mạng dưới góc độ tàn phá mà chúng gây ra. Nhưng hãy nhớ rằng chúng chỉ là phần nổi của tảng băng chìm với khoảng 1 triệu tác nhân độc hại tấn công người dùng và tổ chức doanh nghiệp mỗi ngày.

1. Mydoom (2004)

Được phát hiện vào năm 2004, Mydoom vừa được cho là sâu, vừa được cho là virus. Nhưng dù là gì thì nó đã gây ra cuộc tấn công máy tính tồi tệ nhất lịch sử ảnh hưởng đến Microsoft Windows. Tốc độ lây lan của Mydoom qua email nhanh kỷ lục, vượt qua cả Sobig và ILOVEYOU. Cứ 5 email thì có 1 email bị nhiễm, đủ để thấy Mydoom chưa có đối thủ tính cho đến nay.

Mydoom được đặt tên bởi Craig Schmugar, một nhân viên của hãng bảo mật máy tính McAfee và là một trong những người phát hiện ra loại sâu này sớm nhất. Schmugar đã nảy số khi nhận thấy văn bản "mydom" trong một dòng mã của chương trình.

Craig Schmugar, Giám đốc nghiên cứu virus của McAfee Associates Inc.

Cụ thể tháng 1 và tháng 2 năm 2004, mọi người trên toàn cầu bắt đầu nhận được những email bí ẩn có nội dung: "Tôi chỉ đang làm công việc của mình, không có gì cả, xin lỗi nhé”, cùng với một tệp tin đính kèm. Và khi mọi người kiểm tra hộp thư đến thì họ sẽ nhận được một bản sao khác.

Chỉ mất vài giờ, cơn bão Mydoom đã có mặt trên toàn thế giới và tiếp tục lây nhiễm sang các địa chỉ danh bạ của nạn nhân. Sau đó tin tặc có thể lợi dụng để thực hiện các cuộc tấn công DDoS (Tấn công từ chối dịch vụ phân tán) nhắm vào các công ty mục tiêu.

Virus này ảnh hưởng đến các máy tính chạy Windows 95, 98, ME, NT, 2000 và XP. Vẫn chưa có câu trả lời cho câu hỏi ai đã tạo ra con quái vật này và tại sao họ lại làm như vậy.

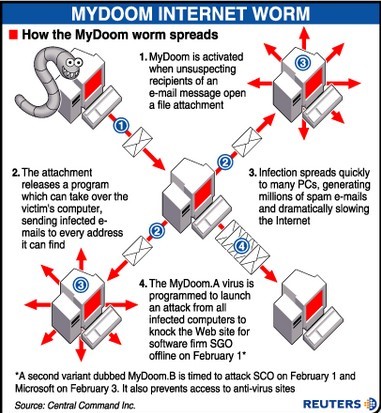

Cơ chế hoạt động của Mydoom

Ước tính Mydoom chiếm từ 20% đến 30% lưu lượng truy cập email trên toàn thế giới. Chỉ trong 1 tuần, hơn 500.000 PC trên toàn thế giới đã bị nhiễm, đa số là các PC trong hệ thống gia đình vì tính bảo mật kém hơn hệ thống ở văn phòng. Với thiệt hại gây ra lên tới 38,5 tỷ USD, MyDoom leo lên vị trí thứ 5 trong danh sách những virus hoạt động mạnh nhất mọi thời đại của MessageLabs (Hãng phần mềm diệt virus đầu tiên trên thế giới).

Cuộc tấn công Mydoom được cho là nhắm đến SCO Group khi hãng này dính đến pháp lý với mã nguồn mở của hệ điều hành Linux và tuyên bố có mã code bản quyền. Cả Microsoft và SCO đều treo phần thưởng hậu hĩnh là 250.000 USD cho ai tìm ra được tác giả của Mydoom và biến thể của nó nhưng ca này có vẻ khó.

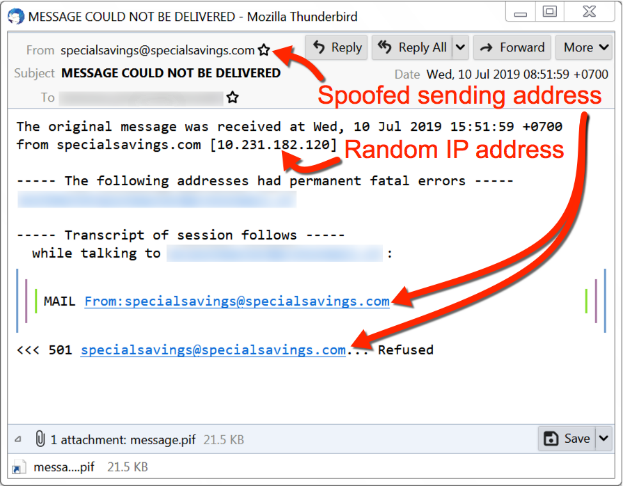

Sự xuất hiện của Mydoom qua email (ảnh minh họa)

Mặc dù Mydoom được lập trình để ngừng phát tán từ ngày 12 tháng 2, tuy nhiên 16 năm sau khi được tạo ra, Mydoom vẫn tự duy trì chuỗi lây nhiễm của mình, bằng cách lây nhiễm cho những thiết bị máy móc công nghệ có bảo mật kém để sinh ra các biến thể khác.

2. Melissa (1999)

Vào cuối tháng 3 năm 1999, lập trình viên David L. Smith đã chiếm đoạt một tài khoản America Online (AOL) và sử dụng nó để đăng một tệp tin có tên là “alt.sex”. Việc đăng tải hứa hẹn sẽ cung cấp hàng tá mật khẩu miễn phí truy cập vào các trang web khiêu dâm. Khi người dùng chấp nhận và tải xuống các tệp này rồi mở bằng Microsoft Word, ngay lập tức virus này sẽ “vào việc” luôn. Và không ai khác, đó chính là Melissa.

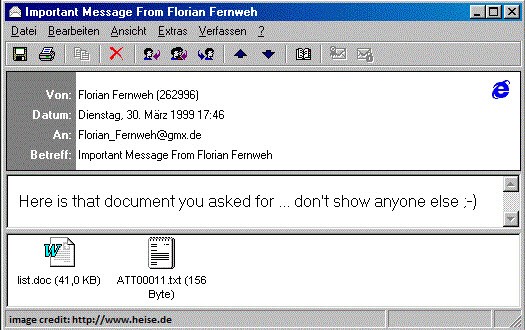

Virus Melissa được đặt theo tên cho một vũ nữ ở Florida và được ghi nhận có sức “công phá” toàn cầu. Nó sử dụng một macro để chiếm quyền điều khiển hệ thống email Microsoft Outlook 97 hoặc 98 của nạn nhân và gửi thư đến 50 địa chỉ đầu tiên trong danh bạ. Tiếp tục những tin nhắn đó đã dụ dỗ người nhận mở một tệp đính kèm chứa đầy mã độc bằng cách đặt cho nó những cái tên “quyến rũ” như “sexxxy.jpg” hoặc “naked wife” hoặc bằng câu bẫy: “Đây là tài liệu bạn yêu cầu ... đừng hiển thị với người ai khác".

Sự xuất hiện của Melissa qua email (ảnh minh họa)

Thời điểm đó, Melissa gần như đánh sập mạng internet bằng trò spam mail đầy nham hiểm. Nó ăn sâu vào phần mềm soạn thảo văn bản Microsoft Word 97 hoặc 2000, tự động chèn chương trình thông báo trên truyền hình vào văn bản, xóa các file hệ thống quan trọng của Windows.

Ước tính, virus này đã gây ra thiệt hại hàng tỷ USD. Hơn 300 doanh nghiệp và cơ quan chính phủ trên toàn thế giới bị “đình trệ” và một số server phải tắt hoàn toàn. Khoảng một triệu tài khoản email đã bị gián đoạn và lưu lượng truy cập internet ở một số nơi bị chậm lại.

Trong vòng vài ngày, các chuyên gia an ninh mạng đã kịp thời ngăn chặn sự lây lan của Melissa và khôi phục về trạng thái bình thường mới như loại bỏ lây nhiễm, dọn dẹp và sửa chữa các hệ thống máy tính bị ảnh hưởng. FBI cũng vào cuộc để đưa cha đẻ con virus này đi bóc lịch 20 tháng và nộp tiền phạt lên tới 5.000 USD.

David L. Smith bị kết tội khi sử dụng tài khoản America Online để phát tán Melissa qua Internet

3. Sasser (2004)

Bắt đầu bùng phát vào ngày 30 tháng 4 năm 2004, virus Sasser đủ mạnh để lây lan bất cứ máy tính nào kết nối internet mà không cần qua mail hay sự can thiệp của người dùng.

Virus lợi dụng lỗ hổng bảo mật LSASS (Local Security Authority Subsystem Service - Dịch vụ hệ thống con của Cơ quan bảo mật cục bộ) trong hệ điều hành Windows 2000 và Windows XP chưa được nâng cấp để tấn công vào hệ thống. Khi đã nhân bản thành công, nó sẽ tiến hành quét các địa chỉ IP khác nhau của nạn nhân và tự gửi bản sao thông qua cổng TCP 445.

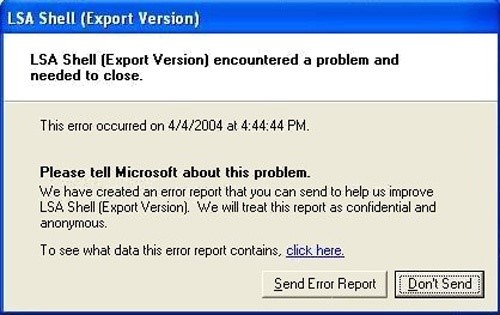

LSA Shell cảnh báo lỗi khi phát hiện sự xuất hiện của virus Sasser

Nhưng nó cũng dễ dàng bị ngăn chặn bởi firewall nếu được cấu hình thích hợp hoặc bằng cách tải xuống các bản cập nhật hệ thống từ Windows Update.

Các lỗ hổng cụ thể mà Sasser khai thác được Microsoft ghi lại trong bản vá MS04-011 đã được phát hành 17 ngày trước đó.

Các hệ thống nhiễm Sasser liên tục gặp trục trặc và mất ổn định. Cụ thể là đánh sập liên lạc của một số hãng thông tấn Pháp hay trì hoãn các chuyến bay của hãng hàng không Delta Air Lines trong nhiều giờ. Công ty bảo hiểm Bắc Âu và ngân hàng Sampo đã phải ngừng hoạt động, đồng thời đóng cửa hơn 130 chi nhánh văn phòng chủ yếu ở Phần Lan. Một vài bệnh viện cũng bị ảnh hưởng khi các máy chụp X-quang bị vô hiệu hóa. Lực lượng bảo vệ bờ biển Vương quốc Anh cũng đã phải tạm ngừng dịch vụ bản đồ điện tử trong vài giờ.

Các nhà chức trách Đức đã truy bắt người tạo ra Sasser nhờ nhận được tin tố cáo sau khi Microsoft treo thưởng 250.000 USD để tìm thủ phạm.

Sven Jaschan – Tác giả đứng sau “cuộc tấn công” an ninh mạng khét tiếng nhất lịch sử khi tạo ra Sasser

Theo đó sinh viên người Đức tên Sven Jaschan đã bị một người bạn tố cáo là tác giả của Sasser và biến thể sâu Netsky. Tên này đã thừa nhận với cơ quan chức năng ý định ban đầu là tạo ra một loại virus là “Netsky A” có thể chống lại “Mydoom” và “Bagle” khỏi các máy tính bị nhiễm. Trời xui đất khiến thế nào mà Jaschan lại phát triển thêm virus Netsky và sửa đổi nó thành Sasser.

Jaschan bị kết tội phá hoại máy tính và thay đổi dữ liệu bất hợp pháp, nhận bản án 21 tháng tù treo do đã tạo ra sâu Sasser trước khi đủ 18 tuổi.

4. ILOVEYOU (2000)

Nghe qua thì tưởng lãng mạn và vô hại nhưng thực chất ILOVEYOU lại là tên một loại sâu nấp dưới một bức thư tình được phát hiện vào ngày 4 tháng 5 năm 2000.

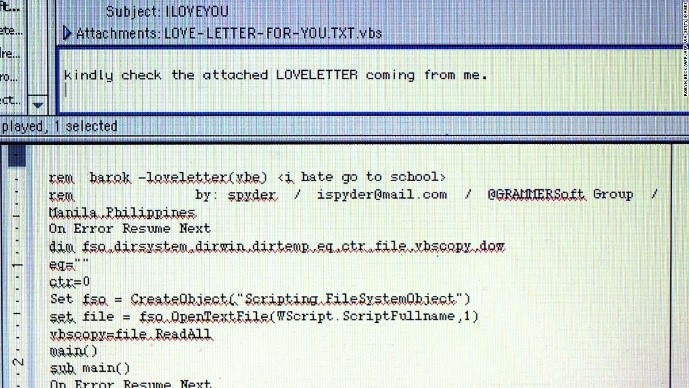

Một “bức thư tình” fake mà ILOVEYOU gửi đến người dùng để lây nhiễm

Email có tiêu đề "ILOVEYOU" chứa tệp đính kèm mà khi người nhận mở ra, nó sẽ quét và tự gửi lại hàng loạt email có trong danh bạ, dẫn đến việc mất các tệp có đuôi như: JPEG, MP3, VPOS, JS, JSE, CSS, WSH,... và một số tệp khác trên tất cả các ổ cứng của người dùng. Ngoài ra, ILOVEYOU còn thu thập địa chỉ IP/mật khẩu đăng nhập hệ thống và thông tin truy cập từ xa của các PC bị nhiễm, sau đó gửi đến địa chỉ email: [email protected]. Đi kèm là một tài khoản miễn phí được cung cấp bởi Super.Net, công ty con của Access Net có trụ sở tại Philippines – chuyên cung cấp dịch vụ Internet trả trước (Prepaid Internet Cards) cho thấy nhiều khả năng, kẻ đứng sau ILOVEYOU đang ở đây.

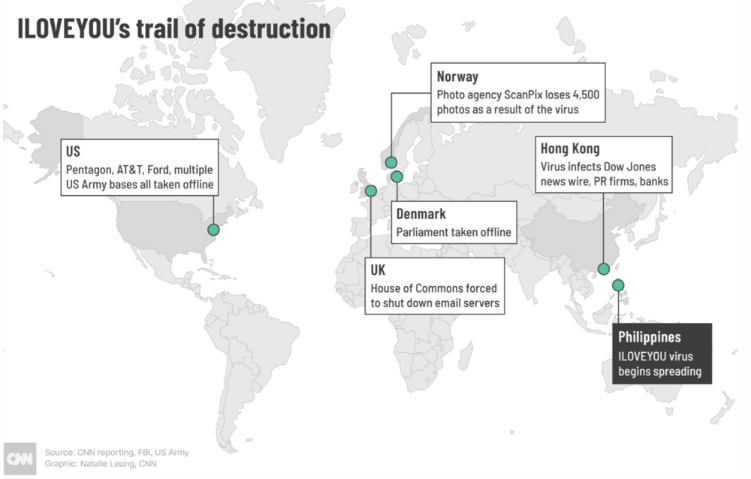

Chỉ trong khoảng 10 ngày, ILOVEYOU khiến 10% PC trên thế giới bị nhiễm và gây ra thiệt hại khoảng 10 tỷ đô la . Nó cũng lan rộng khắp châu Á, châu Âu và Bắc Mỹ, nhanh hơn gấp 15 lần so với virus Melissa khi nó tấn công một năm trước đó.

Sức tàn phá kinh hoàng của ILOVEYOU đối với hệ thống máy tính thế giới

Nó lan nhanh đến mức nhiều doanh nghiệp lớn như Ford Motor Company, AT&T và Microsoft, cũng như các tổ chức chính phủ như Lầu Năm Góc, CIA, Quân đội Hoa Kỳ và Quốc hội ở Đan Mạch và Anh buộc phải đóng cửa hoàn toàn dịch vụ email.

Điều đáng chú ý là tác giả của virus này là 2 lập trình viên người Philippines là Reonel Ramones và Onel de Guzman không hề bị buộc tội, do thời điểm ấy (năm 2000) Philippines chưa có các quy định pháp luật liên quan đến phần mềm độc hại. Nhà cung cấp Internet Access Net Inc. sau đó đã chuyển giao tất cả thông tin liên quan đến sâu ILOVEYOU cho cơ quan chức năng Philippines và Đại sứ quán Mỹ để điều tra.

Tình cờ đứng sau ILOVEYOU lại là một cặp đôi Reonel Ramones và Onel de Guzman

ILOVEYOU là một trong những ví dụ thực tế đầu tiên về việc tội phạm mạng sử dụng kỹ thuật xã hội. Trong hơn 20 năm kể từ khi nó được tạo ra, kỹ thuật xã hội đã trở thành một phương tiện tấn công phổ biến, đặc biệt là sau đại dịch COVID-19. ILOVEYOU cũng là một trong những sự cố phần mềm độc hại nghiêm trọng đầu tiên chứng minh tác động nguy hiểm tiềm tàng của việc spam qua email.

5. WannaCry (2017)

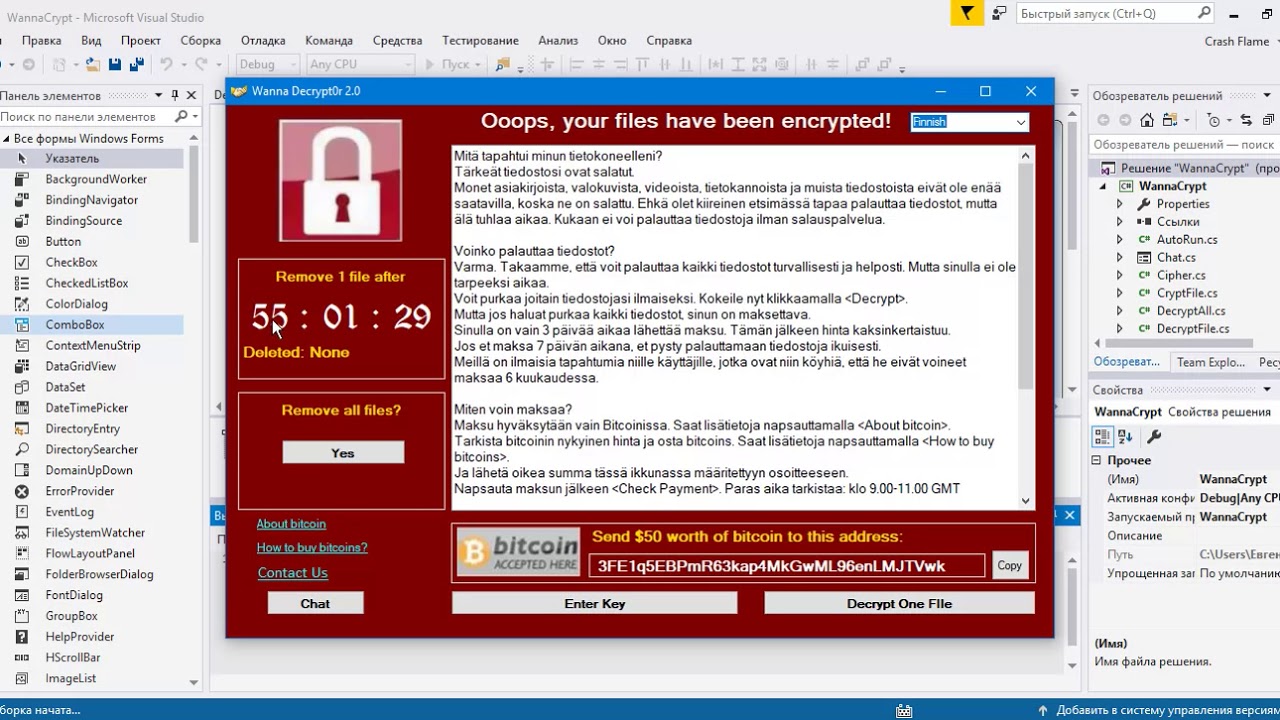

Xuất hiện vào tháng 5 năm 2017, WannaCry còn được gọi là WannaDecryptor 2.0, là một phần mềm mã độc tống tiền tự lây nhiễm trên các máy tính sử dụng Microsoft Windows.

Hình ảnh xuất hiện 5 năm trước gây ám ảnh các tổ chức, doanh nghiệp khi bị WannaCry tấn công

Có thể nói con virus “bỗng dưng muốn khóc” này gây ra cuộc tấn công không gian mạng quy mô lớn khi lây nhiễm trên 230.000 máy tính ở 150 quốc gia. Hơn 1.000 máy tính tại cơ quan nhà nước của Nga được báo cáo là bị dính mã độc này. Nissan Motor Manufacturing (UK), một trong những nhà máy sản xuất ô tô của Nhật Bản tại châu Âu cũng đã ngừng sản xuất sau khi ransomware này xâm nhập vào hệ thống. Trước đó, mã độc tống tiền WannaCry chỉ trong vài giờ đã lây nhiễm hơn 100 nghìn máy tính trên thế giới. Ghi nhận bước đầu từ Hệ thống giám sát virus của Bkav sáng 13 tháng 5 năm 2017, đã có những trường hợp lây nhiễm mã độc này tại Việt Nam.

WannaCry có khả năng khai thác lỗ hổng EternalBlue mà không cần người dùng phải thao tác trực tiếp với file đính kèm hay link độc hại. Nó được viết dưới dạng phần mềm tống tiền theo phương thức mã hóa dữ liệu khiến người dùng không thể truy cập. Sau đó quét toàn bộ các máy tính trong cùng mạng để tìm kiếm và lây nhiễm. Số tiền chuộc mà kẻ đứng sau WannaCry đưa ra có thể từ 300 lên tới 600 Euro và trả bằng bitcoin với 20 ngôn ngữ khác nhau.

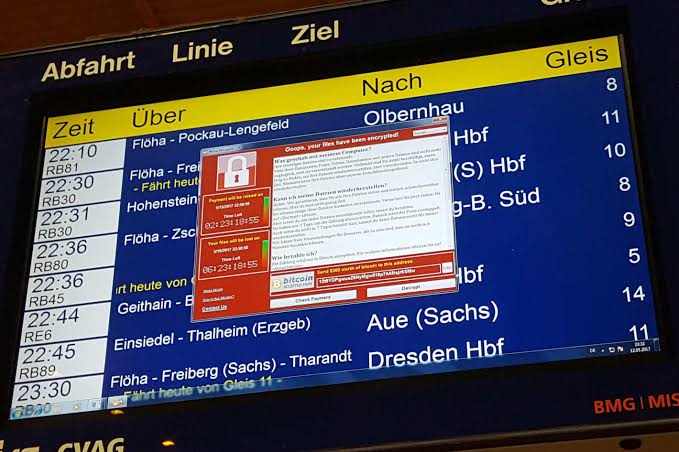

Một bảng thông báo tại Đức bị WannaCry chiễm chệ chiếm sóng

Tuy nhiên các chuyên gia cảnh báo đó là “một cú lừa”, ngay cả khi người dùng chấp nhận trả tiền chuộc thì chưa chắc họ đã lấy lại được dữ liệu.

Có giả thuyết cho rằng WannaCry có nguồn gốc từ Triều Tiên. Công ty an ninh mạng Nga Kaspersky giải thích thêm khi thấy có liên quan đến nhóm tin tặc Lazarus. Nhóm này được cho là chịu trách nhiệm vụ tấn công vào hãng phim Sony Pictures trong năm 2014. Tuy nhiên những dấu hiệu này vẫn chưa đủ để làm bằng chứng.

Băng đảng Lazarus bị nghi ngờ có liên quan đến “Bỗng dưng muốn khóc”

Một vài ngày sau cuộc tấn công đầu tiên vào tháng 5, Microsoft đã phát hành các bản cập nhật bảo mật cho các sản phẩm đã hết thời như Windows XP, Windows Server 2003 và Windows 8. Đồng thời nhà nghiên cứu bảo mật máy tính người Anh, Marcus Hutchins đã tìm ra “công tắc tiêu diệt”, tạm thời ngăn chặn cuộc tấn công mã độc tống tiền WannaCry.

Marcus Hutchins, nhà nghiên cứu bảo mật máy tính người Anh

Ngày nay, WannaCry vẫn tồn tại và đang lây nhiễm trên các hệ thống do chúng sản sinh biến thể, hay cụ thể hơn là phần mềm độc hại mới dựa trên mã EternalBlue giống như Wannacry.

Không ai có thể chắc chắn các mã độc hay phần mềm độc hại máy tính sẽ biến mất hoàn toàn, hoặc không có tổ chức/doanh nghiệp nào trên thế giới có thể an toàn khi bị chúng tấn công. Khi mà công nghệ thông tin ngày càng có bước phát triển nhảy vọt, đồng nghĩa với việc xuất hiện nhiều hiểm họa an ninh mạng “tinh vi” hơn, gây thiệt hại hàng chục tỷ đô la mỗi năm cho nền kinh tế toàn cầu.

Các mối đe dọa cũng mở rộng từ việc nhắm mục tiêu vào máy tính cá nhân, mạng và điện thoại thông minh - sang con người, giao thông, điện lực và bất cứ thứ gì có thể kết nối với internet, làm phức tạp thêm quá trình điều tra, xử lý và dọn dẹp những hậu quả mà virus gây ra.

Đừng quên theo dõi WhiteHat để cập nhật nhiều thông tin về an ninh mạng hơn, sẵn sàng đối đầu với các hình thức tấn công mới và trang bị kiến thức về hệ thống bảo mật nhé!

Trong bài viết, WhiteHat sẽ giới thiệu đến các bạn Top 5 loại Mã độc “khét tiếng” nhất lịch sử an ninh mạng dưới góc độ tàn phá mà chúng gây ra. Nhưng hãy nhớ rằng chúng chỉ là phần nổi của tảng băng chìm với khoảng 1 triệu tác nhân độc hại tấn công người dùng và tổ chức doanh nghiệp mỗi ngày.

1. Mydoom (2004)

Được phát hiện vào năm 2004, Mydoom vừa được cho là sâu, vừa được cho là virus. Nhưng dù là gì thì nó đã gây ra cuộc tấn công máy tính tồi tệ nhất lịch sử ảnh hưởng đến Microsoft Windows. Tốc độ lây lan của Mydoom qua email nhanh kỷ lục, vượt qua cả Sobig và ILOVEYOU. Cứ 5 email thì có 1 email bị nhiễm, đủ để thấy Mydoom chưa có đối thủ tính cho đến nay.

Mydoom được đặt tên bởi Craig Schmugar, một nhân viên của hãng bảo mật máy tính McAfee và là một trong những người phát hiện ra loại sâu này sớm nhất. Schmugar đã nảy số khi nhận thấy văn bản "mydom" trong một dòng mã của chương trình.

Craig Schmugar, Giám đốc nghiên cứu virus của McAfee Associates Inc.

Chỉ mất vài giờ, cơn bão Mydoom đã có mặt trên toàn thế giới và tiếp tục lây nhiễm sang các địa chỉ danh bạ của nạn nhân. Sau đó tin tặc có thể lợi dụng để thực hiện các cuộc tấn công DDoS (Tấn công từ chối dịch vụ phân tán) nhắm vào các công ty mục tiêu.

Virus này ảnh hưởng đến các máy tính chạy Windows 95, 98, ME, NT, 2000 và XP. Vẫn chưa có câu trả lời cho câu hỏi ai đã tạo ra con quái vật này và tại sao họ lại làm như vậy.

Cơ chế hoạt động của Mydoom

Ước tính Mydoom chiếm từ 20% đến 30% lưu lượng truy cập email trên toàn thế giới. Chỉ trong 1 tuần, hơn 500.000 PC trên toàn thế giới đã bị nhiễm, đa số là các PC trong hệ thống gia đình vì tính bảo mật kém hơn hệ thống ở văn phòng. Với thiệt hại gây ra lên tới 38,5 tỷ USD, MyDoom leo lên vị trí thứ 5 trong danh sách những virus hoạt động mạnh nhất mọi thời đại của MessageLabs (Hãng phần mềm diệt virus đầu tiên trên thế giới).

Cuộc tấn công Mydoom được cho là nhắm đến SCO Group khi hãng này dính đến pháp lý với mã nguồn mở của hệ điều hành Linux và tuyên bố có mã code bản quyền. Cả Microsoft và SCO đều treo phần thưởng hậu hĩnh là 250.000 USD cho ai tìm ra được tác giả của Mydoom và biến thể của nó nhưng ca này có vẻ khó.

Sự xuất hiện của Mydoom qua email (ảnh minh họa)

Mặc dù Mydoom được lập trình để ngừng phát tán từ ngày 12 tháng 2, tuy nhiên 16 năm sau khi được tạo ra, Mydoom vẫn tự duy trì chuỗi lây nhiễm của mình, bằng cách lây nhiễm cho những thiết bị máy móc công nghệ có bảo mật kém để sinh ra các biến thể khác.

2. Melissa (1999)

Vào cuối tháng 3 năm 1999, lập trình viên David L. Smith đã chiếm đoạt một tài khoản America Online (AOL) và sử dụng nó để đăng một tệp tin có tên là “alt.sex”. Việc đăng tải hứa hẹn sẽ cung cấp hàng tá mật khẩu miễn phí truy cập vào các trang web khiêu dâm. Khi người dùng chấp nhận và tải xuống các tệp này rồi mở bằng Microsoft Word, ngay lập tức virus này sẽ “vào việc” luôn. Và không ai khác, đó chính là Melissa.

Virus Melissa được đặt theo tên cho một vũ nữ ở Florida và được ghi nhận có sức “công phá” toàn cầu. Nó sử dụng một macro để chiếm quyền điều khiển hệ thống email Microsoft Outlook 97 hoặc 98 của nạn nhân và gửi thư đến 50 địa chỉ đầu tiên trong danh bạ. Tiếp tục những tin nhắn đó đã dụ dỗ người nhận mở một tệp đính kèm chứa đầy mã độc bằng cách đặt cho nó những cái tên “quyến rũ” như “sexxxy.jpg” hoặc “naked wife” hoặc bằng câu bẫy: “Đây là tài liệu bạn yêu cầu ... đừng hiển thị với người ai khác".

Sự xuất hiện của Melissa qua email (ảnh minh họa)

Ước tính, virus này đã gây ra thiệt hại hàng tỷ USD. Hơn 300 doanh nghiệp và cơ quan chính phủ trên toàn thế giới bị “đình trệ” và một số server phải tắt hoàn toàn. Khoảng một triệu tài khoản email đã bị gián đoạn và lưu lượng truy cập internet ở một số nơi bị chậm lại.

Trong vòng vài ngày, các chuyên gia an ninh mạng đã kịp thời ngăn chặn sự lây lan của Melissa và khôi phục về trạng thái bình thường mới như loại bỏ lây nhiễm, dọn dẹp và sửa chữa các hệ thống máy tính bị ảnh hưởng. FBI cũng vào cuộc để đưa cha đẻ con virus này đi bóc lịch 20 tháng và nộp tiền phạt lên tới 5.000 USD.

David L. Smith bị kết tội khi sử dụng tài khoản America Online để phát tán Melissa qua Internet

3. Sasser (2004)

Bắt đầu bùng phát vào ngày 30 tháng 4 năm 2004, virus Sasser đủ mạnh để lây lan bất cứ máy tính nào kết nối internet mà không cần qua mail hay sự can thiệp của người dùng.

LSA Shell cảnh báo lỗi khi phát hiện sự xuất hiện của virus Sasser

Nhưng nó cũng dễ dàng bị ngăn chặn bởi firewall nếu được cấu hình thích hợp hoặc bằng cách tải xuống các bản cập nhật hệ thống từ Windows Update.

Các lỗ hổng cụ thể mà Sasser khai thác được Microsoft ghi lại trong bản vá MS04-011 đã được phát hành 17 ngày trước đó.

Các hệ thống nhiễm Sasser liên tục gặp trục trặc và mất ổn định. Cụ thể là đánh sập liên lạc của một số hãng thông tấn Pháp hay trì hoãn các chuyến bay của hãng hàng không Delta Air Lines trong nhiều giờ. Công ty bảo hiểm Bắc Âu và ngân hàng Sampo đã phải ngừng hoạt động, đồng thời đóng cửa hơn 130 chi nhánh văn phòng chủ yếu ở Phần Lan. Một vài bệnh viện cũng bị ảnh hưởng khi các máy chụp X-quang bị vô hiệu hóa. Lực lượng bảo vệ bờ biển Vương quốc Anh cũng đã phải tạm ngừng dịch vụ bản đồ điện tử trong vài giờ.

Các nhà chức trách Đức đã truy bắt người tạo ra Sasser nhờ nhận được tin tố cáo sau khi Microsoft treo thưởng 250.000 USD để tìm thủ phạm.

Sven Jaschan – Tác giả đứng sau “cuộc tấn công” an ninh mạng khét tiếng nhất lịch sử khi tạo ra Sasser

Jaschan bị kết tội phá hoại máy tính và thay đổi dữ liệu bất hợp pháp, nhận bản án 21 tháng tù treo do đã tạo ra sâu Sasser trước khi đủ 18 tuổi.

4. ILOVEYOU (2000)

Nghe qua thì tưởng lãng mạn và vô hại nhưng thực chất ILOVEYOU lại là tên một loại sâu nấp dưới một bức thư tình được phát hiện vào ngày 4 tháng 5 năm 2000.

Một “bức thư tình” fake mà ILOVEYOU gửi đến người dùng để lây nhiễm

Email có tiêu đề "ILOVEYOU" chứa tệp đính kèm mà khi người nhận mở ra, nó sẽ quét và tự gửi lại hàng loạt email có trong danh bạ, dẫn đến việc mất các tệp có đuôi như: JPEG, MP3, VPOS, JS, JSE, CSS, WSH,... và một số tệp khác trên tất cả các ổ cứng của người dùng. Ngoài ra, ILOVEYOU còn thu thập địa chỉ IP/mật khẩu đăng nhập hệ thống và thông tin truy cập từ xa của các PC bị nhiễm, sau đó gửi đến địa chỉ email: [email protected]. Đi kèm là một tài khoản miễn phí được cung cấp bởi Super.Net, công ty con của Access Net có trụ sở tại Philippines – chuyên cung cấp dịch vụ Internet trả trước (Prepaid Internet Cards) cho thấy nhiều khả năng, kẻ đứng sau ILOVEYOU đang ở đây.

Chỉ trong khoảng 10 ngày, ILOVEYOU khiến 10% PC trên thế giới bị nhiễm và gây ra thiệt hại khoảng 10 tỷ đô la . Nó cũng lan rộng khắp châu Á, châu Âu và Bắc Mỹ, nhanh hơn gấp 15 lần so với virus Melissa khi nó tấn công một năm trước đó.

Sức tàn phá kinh hoàng của ILOVEYOU đối với hệ thống máy tính thế giới

Điều đáng chú ý là tác giả của virus này là 2 lập trình viên người Philippines là Reonel Ramones và Onel de Guzman không hề bị buộc tội, do thời điểm ấy (năm 2000) Philippines chưa có các quy định pháp luật liên quan đến phần mềm độc hại. Nhà cung cấp Internet Access Net Inc. sau đó đã chuyển giao tất cả thông tin liên quan đến sâu ILOVEYOU cho cơ quan chức năng Philippines và Đại sứ quán Mỹ để điều tra.

Tình cờ đứng sau ILOVEYOU lại là một cặp đôi Reonel Ramones và Onel de Guzman

ILOVEYOU là một trong những ví dụ thực tế đầu tiên về việc tội phạm mạng sử dụng kỹ thuật xã hội. Trong hơn 20 năm kể từ khi nó được tạo ra, kỹ thuật xã hội đã trở thành một phương tiện tấn công phổ biến, đặc biệt là sau đại dịch COVID-19. ILOVEYOU cũng là một trong những sự cố phần mềm độc hại nghiêm trọng đầu tiên chứng minh tác động nguy hiểm tiềm tàng của việc spam qua email.

5. WannaCry (2017)

Xuất hiện vào tháng 5 năm 2017, WannaCry còn được gọi là WannaDecryptor 2.0, là một phần mềm mã độc tống tiền tự lây nhiễm trên các máy tính sử dụng Microsoft Windows.

Hình ảnh xuất hiện 5 năm trước gây ám ảnh các tổ chức, doanh nghiệp khi bị WannaCry tấn công

WannaCry có khả năng khai thác lỗ hổng EternalBlue mà không cần người dùng phải thao tác trực tiếp với file đính kèm hay link độc hại. Nó được viết dưới dạng phần mềm tống tiền theo phương thức mã hóa dữ liệu khiến người dùng không thể truy cập. Sau đó quét toàn bộ các máy tính trong cùng mạng để tìm kiếm và lây nhiễm. Số tiền chuộc mà kẻ đứng sau WannaCry đưa ra có thể từ 300 lên tới 600 Euro và trả bằng bitcoin với 20 ngôn ngữ khác nhau.

Một bảng thông báo tại Đức bị WannaCry chiễm chệ chiếm sóng

Tuy nhiên các chuyên gia cảnh báo đó là “một cú lừa”, ngay cả khi người dùng chấp nhận trả tiền chuộc thì chưa chắc họ đã lấy lại được dữ liệu.

Có giả thuyết cho rằng WannaCry có nguồn gốc từ Triều Tiên. Công ty an ninh mạng Nga Kaspersky giải thích thêm khi thấy có liên quan đến nhóm tin tặc Lazarus. Nhóm này được cho là chịu trách nhiệm vụ tấn công vào hãng phim Sony Pictures trong năm 2014. Tuy nhiên những dấu hiệu này vẫn chưa đủ để làm bằng chứng.

Băng đảng Lazarus bị nghi ngờ có liên quan đến “Bỗng dưng muốn khóc”

Một vài ngày sau cuộc tấn công đầu tiên vào tháng 5, Microsoft đã phát hành các bản cập nhật bảo mật cho các sản phẩm đã hết thời như Windows XP, Windows Server 2003 và Windows 8. Đồng thời nhà nghiên cứu bảo mật máy tính người Anh, Marcus Hutchins đã tìm ra “công tắc tiêu diệt”, tạm thời ngăn chặn cuộc tấn công mã độc tống tiền WannaCry.

Marcus Hutchins, nhà nghiên cứu bảo mật máy tính người Anh

Không ai có thể chắc chắn các mã độc hay phần mềm độc hại máy tính sẽ biến mất hoàn toàn, hoặc không có tổ chức/doanh nghiệp nào trên thế giới có thể an toàn khi bị chúng tấn công. Khi mà công nghệ thông tin ngày càng có bước phát triển nhảy vọt, đồng nghĩa với việc xuất hiện nhiều hiểm họa an ninh mạng “tinh vi” hơn, gây thiệt hại hàng chục tỷ đô la mỗi năm cho nền kinh tế toàn cầu.

Các mối đe dọa cũng mở rộng từ việc nhắm mục tiêu vào máy tính cá nhân, mạng và điện thoại thông minh - sang con người, giao thông, điện lực và bất cứ thứ gì có thể kết nối với internet, làm phức tạp thêm quá trình điều tra, xử lý và dọn dẹp những hậu quả mà virus gây ra.

Đừng quên theo dõi WhiteHat để cập nhật nhiều thông tin về an ninh mạng hơn, sẵn sàng đối đầu với các hình thức tấn công mới và trang bị kiến thức về hệ thống bảo mật nhé!

WhiteHat

Chỉnh sửa lần cuối: