DDos

VIP Members

-

22/10/2013

-

524

-

2.191 bài viết

Mạng botnet sử dụng Bitcoin blockchains để ẩn các hoạt động độc hại

Một mạng botnet được sử dụng cho các hoạt động khai thác tiền điện tử bất hợp pháp đang lạm dụng các giao dịch Bitcoin (BTC) để qua mặt hệ thống phát hiện xâm phạm.

Theo nghiên cứu mới được công bố bởi Akamai, kỹ thuật này đang được kẻ điều hành mạng botnet đào tiền ảo sử dụng trong một thời gian dài, trong đó các giao dịch BTC blockchain đang được khai thác để ẩn địa chỉ máy chủ lệnh và kiểm soát (C2) dự phòng.

Botnet dựa vào máy chủ C2 để nhận lệnh từ hacker. Cơ quan thực thi pháp luật và nhóm nghiên cứu bảo mật liên tục tìm và gỡ các máy chủ C2 này nhằm đánh sập các chiến dịch độc hại tuy nhiên nếu các bản sao lưu máy chủ C2 được sử dụng, việc đánh sập sẽ khó khăn hơn.

Akamai nói rằng kẻ điều hành mạng botnet có thể ẩn các địa chỉ IP của máy chủ C2 dự phòng thông qua blockchain và đây là một cách "đơn giản nhưng hiệu quả để đánh bại các nỗ lực đánh sập máy chủ C2".

Chuỗi tấn công bắt đầu bằng việc khai thác lỗ hổng thực thi mã từ xa ảnh hưởng đến các phần mềm Hadoop Yarn và Elasticsearch, ví dụ như lỗ hổng CVE-2015-1427 và CVE-2019-9082.

Trong một số cuộc tấn công, thay vì mục đích chiếm quyền điều khiển hoàn toàn hệ thống, lỗ hổng RCE cũng được sử dụng để tạo ra các máy quét máy chủ Redis nhằm tìm các máy chủ Redis tồn tại lỗ hổng khác cho mục đích khai thác tiền điện tử.

Một tập lệnh shell được triển khai để kích hoạt lỗ hổng RCE trên một hệ thống dễ bị tấn công và phần mềm độc hại khai thác Skidmap được triển khai. Ban đầu, tập lệnh shell này sẽ tìm và kết thúc tiến trình khai thác tiền ảo đang tồn tại trên hệ thống, tiếp đến là sửa đổi khóa SSH hoặc vô hiệu hóa các tính năng bảo mật.

Cron job (bộ lập lịch công việc dựa trên thời gian trong hệ thống Linux) và rootkit được sử dụng để duy trì tính bền bỉ và phát tán thêm phần mềm độc hại. Tuy nhiên, để duy trì và tái lây nhiễm các hệ thống mục tiêu, các miền và địa chỉ IP tĩnh được sử dụng. Những địa chỉ IP tĩnh này có thể bị phát hiện và ngăn chặn bởi các nhóm bảo mật.

Các nhà nghiên cứu cho biết: “Có thể dự đoán rằng những miền và địa chỉ IP này sẽ được xác định, và bị thu giữ. Tuy nhiên, kẻ điều hành chiến dịch này cũng tính đến trường hợp này, mặc dù cơ sở hạ tầng phục vụ cho mục đích lây nhiễm có thể bị lỗi, lúc này máy chủ dự phòng sẽ tải xuống một tệp lây nhiễm mới đến các mục tiêu đã bị nhiễm trước đó để hướng dẫn các mục tiêu này sử dụng các miền và cơ sở hạ tầng mới".

Vào tháng 12, Akamai cho biết một địa chỉ ví BTC đã được đưa vào các biến thể mới của phần mềm độc hại đào tiền mã hóa. Ngoài ra, một URL cho API kiểm tra ví và các lệnh bash one-liners (one-liners là những cú pháp ngắn kết hợp với các alias để tạo thành một lệnh đơn giản) đã được thêm vào và có vẻ như dữ liệu ví được API tìm nạp đang được sử dụng để tính toán địa chỉ IP.

Địa chỉ IP này sau đó được sử dụng để duy trì tính bền bỉ. Các nhà nghiên cứu nói rằng bằng cách tìm nạp địa chỉ thông qua API ví, hacker có thể làm xáo trộn và ẩn dữ liệu cấu hình trên blockchain.

Akamai cho biết: "Bằng cách đẩy một lượng nhỏ BTC vào ví, kẻ tấn công có thể khôi phục các hệ thống bị nhiễm bệnh đã bị bỏ qua. Về cơ bản, kẻ tấn công đã phát minh ra một phương pháp phân phối thông tin cấu hình hiệu quả mà khó có thể kiểm tra và nhìn thấy được".

Để chuyển đổi dữ liệu ví vào địa chỉ IP, kẻ tấn công sử dụng bốn tập lệnh bash one-liner để gửi yêu cầu HTTP đến API trình khám phá blockchain cho ví đã cho và sau đó là giá trị Satoshi - giá trị nhỏ nhất, được xác định trước của đơn vị BTC - trong số hai giao dịch gần đây nhất được chuyển đổi thành IP C2 dự phòng.

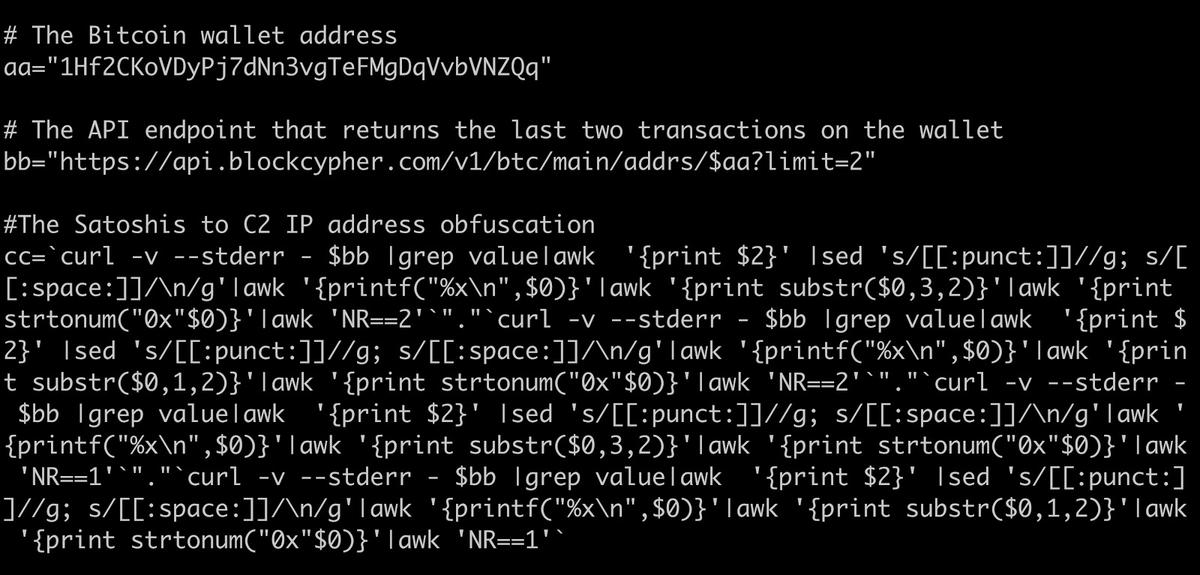

Akamai giải thích: "Sự lây nhiễm đang sử dụng địa chỉ ví như một bản ghi giống DNS và các giá trị giao dịch như một loại bản ghi A. Trong hình bên dưới, biến aa chứa địa chỉ ví Bitcoin, biến bb chứa điểm cuối API trả về hai giao dịch mới nhất được sử dụng để tạo địa chỉ IP và biến cc chứa địa chỉ IP C2 cuối cùng sau quá trình chuyển đổi đã hoàn tất. Để đạt được chuyển đổi này, bốn lệnh bash one-liners lồng nhau được nối với nhau. Mặc dù rất khó hiểu về mục đích của việc dụng rất nhiều lệnh cURL trong tập lệnh bash, các lệnh seds, awks và pipe được sử dụng với kỹ thuật khá đơn giản".

Akamai cho biết, với việc sử dụng mạng botnet để đào tiền điện tử Monero, tin tặc đã kiếm được khoảng $30.000.

Các nhà nghiên cứu nói rằng "Kỹ thuật này không hoàn hảo. Có những cải tiến có thể được thực hiện, mà chúng tôi đã loại trừ khỏi bài viết này để tránh cung cấp các gợi ý cho nhà điều hành mạng botnet. Việc áp dụng kỹ thuật này có thể rất khó và nó có thể sẽ trở nên phổ biến trong tương lai gần".

Theo nghiên cứu mới được công bố bởi Akamai, kỹ thuật này đang được kẻ điều hành mạng botnet đào tiền ảo sử dụng trong một thời gian dài, trong đó các giao dịch BTC blockchain đang được khai thác để ẩn địa chỉ máy chủ lệnh và kiểm soát (C2) dự phòng.

Botnet dựa vào máy chủ C2 để nhận lệnh từ hacker. Cơ quan thực thi pháp luật và nhóm nghiên cứu bảo mật liên tục tìm và gỡ các máy chủ C2 này nhằm đánh sập các chiến dịch độc hại tuy nhiên nếu các bản sao lưu máy chủ C2 được sử dụng, việc đánh sập sẽ khó khăn hơn.

Akamai nói rằng kẻ điều hành mạng botnet có thể ẩn các địa chỉ IP của máy chủ C2 dự phòng thông qua blockchain và đây là một cách "đơn giản nhưng hiệu quả để đánh bại các nỗ lực đánh sập máy chủ C2".

Chuỗi tấn công bắt đầu bằng việc khai thác lỗ hổng thực thi mã từ xa ảnh hưởng đến các phần mềm Hadoop Yarn và Elasticsearch, ví dụ như lỗ hổng CVE-2015-1427 và CVE-2019-9082.

Trong một số cuộc tấn công, thay vì mục đích chiếm quyền điều khiển hoàn toàn hệ thống, lỗ hổng RCE cũng được sử dụng để tạo ra các máy quét máy chủ Redis nhằm tìm các máy chủ Redis tồn tại lỗ hổng khác cho mục đích khai thác tiền điện tử.

Một tập lệnh shell được triển khai để kích hoạt lỗ hổng RCE trên một hệ thống dễ bị tấn công và phần mềm độc hại khai thác Skidmap được triển khai. Ban đầu, tập lệnh shell này sẽ tìm và kết thúc tiến trình khai thác tiền ảo đang tồn tại trên hệ thống, tiếp đến là sửa đổi khóa SSH hoặc vô hiệu hóa các tính năng bảo mật.

Cron job (bộ lập lịch công việc dựa trên thời gian trong hệ thống Linux) và rootkit được sử dụng để duy trì tính bền bỉ và phát tán thêm phần mềm độc hại. Tuy nhiên, để duy trì và tái lây nhiễm các hệ thống mục tiêu, các miền và địa chỉ IP tĩnh được sử dụng. Những địa chỉ IP tĩnh này có thể bị phát hiện và ngăn chặn bởi các nhóm bảo mật.

Các nhà nghiên cứu cho biết: “Có thể dự đoán rằng những miền và địa chỉ IP này sẽ được xác định, và bị thu giữ. Tuy nhiên, kẻ điều hành chiến dịch này cũng tính đến trường hợp này, mặc dù cơ sở hạ tầng phục vụ cho mục đích lây nhiễm có thể bị lỗi, lúc này máy chủ dự phòng sẽ tải xuống một tệp lây nhiễm mới đến các mục tiêu đã bị nhiễm trước đó để hướng dẫn các mục tiêu này sử dụng các miền và cơ sở hạ tầng mới".

Vào tháng 12, Akamai cho biết một địa chỉ ví BTC đã được đưa vào các biến thể mới của phần mềm độc hại đào tiền mã hóa. Ngoài ra, một URL cho API kiểm tra ví và các lệnh bash one-liners (one-liners là những cú pháp ngắn kết hợp với các alias để tạo thành một lệnh đơn giản) đã được thêm vào và có vẻ như dữ liệu ví được API tìm nạp đang được sử dụng để tính toán địa chỉ IP.

Địa chỉ IP này sau đó được sử dụng để duy trì tính bền bỉ. Các nhà nghiên cứu nói rằng bằng cách tìm nạp địa chỉ thông qua API ví, hacker có thể làm xáo trộn và ẩn dữ liệu cấu hình trên blockchain.

Akamai cho biết: "Bằng cách đẩy một lượng nhỏ BTC vào ví, kẻ tấn công có thể khôi phục các hệ thống bị nhiễm bệnh đã bị bỏ qua. Về cơ bản, kẻ tấn công đã phát minh ra một phương pháp phân phối thông tin cấu hình hiệu quả mà khó có thể kiểm tra và nhìn thấy được".

Để chuyển đổi dữ liệu ví vào địa chỉ IP, kẻ tấn công sử dụng bốn tập lệnh bash one-liner để gửi yêu cầu HTTP đến API trình khám phá blockchain cho ví đã cho và sau đó là giá trị Satoshi - giá trị nhỏ nhất, được xác định trước của đơn vị BTC - trong số hai giao dịch gần đây nhất được chuyển đổi thành IP C2 dự phòng.

Akamai giải thích: "Sự lây nhiễm đang sử dụng địa chỉ ví như một bản ghi giống DNS và các giá trị giao dịch như một loại bản ghi A. Trong hình bên dưới, biến aa chứa địa chỉ ví Bitcoin, biến bb chứa điểm cuối API trả về hai giao dịch mới nhất được sử dụng để tạo địa chỉ IP và biến cc chứa địa chỉ IP C2 cuối cùng sau quá trình chuyển đổi đã hoàn tất. Để đạt được chuyển đổi này, bốn lệnh bash one-liners lồng nhau được nối với nhau. Mặc dù rất khó hiểu về mục đích của việc dụng rất nhiều lệnh cURL trong tập lệnh bash, các lệnh seds, awks và pipe được sử dụng với kỹ thuật khá đơn giản".

Akamai cho biết, với việc sử dụng mạng botnet để đào tiền điện tử Monero, tin tặc đã kiếm được khoảng $30.000.

Các nhà nghiên cứu nói rằng "Kỹ thuật này không hoàn hảo. Có những cải tiến có thể được thực hiện, mà chúng tôi đã loại trừ khỏi bài viết này để tránh cung cấp các gợi ý cho nhà điều hành mạng botnet. Việc áp dụng kỹ thuật này có thể rất khó và nó có thể sẽ trở nên phổ biến trong tương lai gần".

Theo: ZDNet

Chỉnh sửa lần cuối bởi người điều hành: