DDos

VIP Members

-

22/10/2013

-

524

-

2.191 bài viết

Tin tặc có thể sao chép khóa bảo mật Google Titan 2FA

Khóa bảo mật phần cứng phổ biến như khóa của Google hay Yubico được coi là phương tiện an toàn nhất để bảo vệ tài khoản khỏi các cuộc tấn công lừa đảo cũng như chiếm quyền điều khiển.

Nhưng một nghiên cứu mới đây đã chứng minh cách kẻ tấn công với thiết bị xác thực hai yếu tố (2FA) của nạn nhân có thể sao chép khóa bảo mật bằng cách khai thác kênh phụ điện từ trong con chip được nhúng trong đó.

Lỗ hổng (CVE-2021-3011) cho phép kẻ tấn công trích xuất khóa mã hóa hoặc khóa cá nhân ECDSA được liên kết với tài khoản của nạn nhân từ thiết bị FIDO Universal 2nd Factor (U2F) như Google Titan Key hoặc YubiKey, do đó vượt qua hoàn toàn cơ chế xác thực đa yếu tố (2FA) của người dùng với các tài khoản.

"Kẻ tấn công có thể đăng nhập vào tài khoản ứng dụng của nạn nhân mà không cần thiết bị U2F và nạn nhân không hề hay biết", các nhà nghiên cứu của NinjaLab, Victor Lomne và Thomas Roche cho biết trong một phân tích dài 60 trang.

"Nói cách khác, kẻ tấn công đã tạo bản sao của thiết bị U2F cho tài khoản ứng dụng của nạn nhân. Bản sao này sẽ cấp quyền truy cập vào tài khoản ứng dụng miễn là người dùng hợp pháp không thu hồi thông tin xác thực đa yếu tố của nó".

Danh sách các sản phẩm bị ảnh hưởng bởi lỗ hổng bao gồm tất cả các phiên bản của Google Titan Security Key, Yubico Yubikey Neo, Feitian FIDO NFC USB-A/K9, Feitian MultiPass FIDO/K13, Feitian ePass FIDO USB-C/K21, và Feitian FIDO NFC USB-C / K40.

Bên cạnh các khóa bảo mật, lỗ hổng này cũng có thể được thực hiện trên các chip NXP JavaCard, bao gồm NXP J3D081_M59_DF, NXP J3A081, NXP J2E081_M64, NXP J3D145_M59, NXP J3D081_M59, NXP J3E145_M64 và NXP J3E081_M64_DF và các biến thể tương ứng của chúng.

Tấn công khôi phục khóa bảo mật là nghiêm trọng, tuy nhiên nó cần đáp ứng một số điều kiện tiên quyết để thành công.

Trước tiên, kẻ tấn công phải đánh cắp thông tin đăng nhập và mật khẩu của tài khoản mục tiêu được bảo mật bằng khóa vật lý, sau đó lén lút truy cập vào khóa bảo mật Titan tồn tại lỗ hổng, chưa kể đến việc mua thiết bị đắt tiền có giá 12.000 đô la Mỹ và có đủ chuyên môn để xây dựng tùy chỉnh phần mềm trích xuất khóa liên kết với tài khoản.

Các nhà nghiên cứu cho biết: "Sử dụng khóa bảo mật Google Titan hoặc các sản phẩm khác bị ảnh hưởng bởi lỗ hổng dưới dạng mã thông báo xác thực hai yếu tố FIDO U2F để đăng nhập vào các ứng dụng vẫn an toàn hơn là không sử dụng xác thực đa yếu tố".

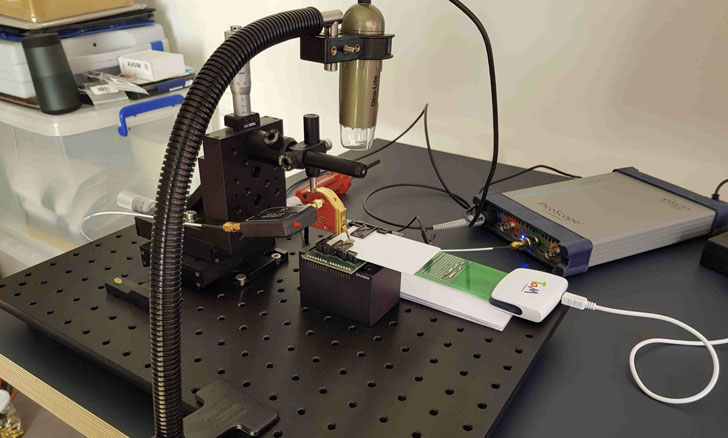

Để sao chép khóa U2F, các nhà nghiên cứu phải tháo thiết bị bằng cách sử dụng súng hơi nóng để loại bỏ vỏ nhựa và để lộ hai bộ vi điều khiển được hàn trong đó - một chip bảo mật (chip NXP A700X) được sử dụng để thực hiện các hoạt động mã hóa và một chip đa năng hoạt động như một bộ định tuyến giữa giao diện USB/NFC và vi điều khiển xác thực.

Sau khi đạt được điều này, các nhà nghiên cứu cho biết có thể thu thập khóa mã hóa ECDSA thông qua một cuộc tấn công kênh bên bằng cách quan sát các bức xạ điện từ phát ra từ chip NXP trong quá trình ký ECDSA, hoạt động mật mã cốt lõi của giao thức FIDO U2F được thực hiện khi khóa U2F được đăng ký lần đầu tiên để hoạt động với tài khoản mới.

Một cuộc tấn công kênh phụ thường hoạt động dựa trên thông tin thu được từ việc triển khai hệ thống máy tính, thay vì khai thác điểm yếu trong phần mềm. Thông thường, các cuộc tấn công như vậy sử dụng thông tin về thời gian, mức tiêu thụ điện năng, thông tin rò rỉ điện từ và tín hiệu âm thanh như các nguồn gây ra rò rỉ dữ liệu.

Bằng cách thu thập 6.000 dấu vết kênh bên như vậy của các lệnh yêu cầu xác thực U2F trong khoảng thời gian sáu giờ, các nhà nghiên cứu cho biết họ có thể khôi phục khóa cá nhân ECDSA được liên kết với tài khoản FIDO U2F được tạo cho mục đích thử nghiệm bằng cách sử dụng mô hình học máy.

Mặc dù tính bảo mật của khóa bảo mật phần cứng không bị suy giảm bởi cuộc tấn công này do những hạn chế liên quan, nhưng việc khai thác tiềm năng trong thực tế không phải là không thể đánh giá được.

"Tuy nhiên, công trình này cho thấy Khóa bảo mật Google Titan (hoặc các sản phẩm bị ảnh hưởng khác) sẽ tồn tại những lỗ hổng do nỗ lực của kẻ tấn công nhằm bẻ khóa bảo mật phần cứng", các nhà nghiên cứu kết luận. "Người dùng đối mặt với mối đe dọa như vậy có lẽ nên chuyển sang các khóa bảo mật phần cứng FIDO U2F khác mà chưa tồn tại lỗ hổng bảo mật nào."

Nhưng một nghiên cứu mới đây đã chứng minh cách kẻ tấn công với thiết bị xác thực hai yếu tố (2FA) của nạn nhân có thể sao chép khóa bảo mật bằng cách khai thác kênh phụ điện từ trong con chip được nhúng trong đó.

Lỗ hổng (CVE-2021-3011) cho phép kẻ tấn công trích xuất khóa mã hóa hoặc khóa cá nhân ECDSA được liên kết với tài khoản của nạn nhân từ thiết bị FIDO Universal 2nd Factor (U2F) như Google Titan Key hoặc YubiKey, do đó vượt qua hoàn toàn cơ chế xác thực đa yếu tố (2FA) của người dùng với các tài khoản.

"Kẻ tấn công có thể đăng nhập vào tài khoản ứng dụng của nạn nhân mà không cần thiết bị U2F và nạn nhân không hề hay biết", các nhà nghiên cứu của NinjaLab, Victor Lomne và Thomas Roche cho biết trong một phân tích dài 60 trang.

"Nói cách khác, kẻ tấn công đã tạo bản sao của thiết bị U2F cho tài khoản ứng dụng của nạn nhân. Bản sao này sẽ cấp quyền truy cập vào tài khoản ứng dụng miễn là người dùng hợp pháp không thu hồi thông tin xác thực đa yếu tố của nó".

Danh sách các sản phẩm bị ảnh hưởng bởi lỗ hổng bao gồm tất cả các phiên bản của Google Titan Security Key, Yubico Yubikey Neo, Feitian FIDO NFC USB-A/K9, Feitian MultiPass FIDO/K13, Feitian ePass FIDO USB-C/K21, và Feitian FIDO NFC USB-C / K40.

Bên cạnh các khóa bảo mật, lỗ hổng này cũng có thể được thực hiện trên các chip NXP JavaCard, bao gồm NXP J3D081_M59_DF, NXP J3A081, NXP J2E081_M64, NXP J3D145_M59, NXP J3D081_M59, NXP J3E145_M64 và NXP J3E081_M64_DF và các biến thể tương ứng của chúng.

Tấn công khôi phục khóa bảo mật là nghiêm trọng, tuy nhiên nó cần đáp ứng một số điều kiện tiên quyết để thành công.

Trước tiên, kẻ tấn công phải đánh cắp thông tin đăng nhập và mật khẩu của tài khoản mục tiêu được bảo mật bằng khóa vật lý, sau đó lén lút truy cập vào khóa bảo mật Titan tồn tại lỗ hổng, chưa kể đến việc mua thiết bị đắt tiền có giá 12.000 đô la Mỹ và có đủ chuyên môn để xây dựng tùy chỉnh phần mềm trích xuất khóa liên kết với tài khoản.

Các nhà nghiên cứu cho biết: "Sử dụng khóa bảo mật Google Titan hoặc các sản phẩm khác bị ảnh hưởng bởi lỗ hổng dưới dạng mã thông báo xác thực hai yếu tố FIDO U2F để đăng nhập vào các ứng dụng vẫn an toàn hơn là không sử dụng xác thực đa yếu tố".

Để sao chép khóa U2F, các nhà nghiên cứu phải tháo thiết bị bằng cách sử dụng súng hơi nóng để loại bỏ vỏ nhựa và để lộ hai bộ vi điều khiển được hàn trong đó - một chip bảo mật (chip NXP A700X) được sử dụng để thực hiện các hoạt động mã hóa và một chip đa năng hoạt động như một bộ định tuyến giữa giao diện USB/NFC và vi điều khiển xác thực.

Sau khi đạt được điều này, các nhà nghiên cứu cho biết có thể thu thập khóa mã hóa ECDSA thông qua một cuộc tấn công kênh bên bằng cách quan sát các bức xạ điện từ phát ra từ chip NXP trong quá trình ký ECDSA, hoạt động mật mã cốt lõi của giao thức FIDO U2F được thực hiện khi khóa U2F được đăng ký lần đầu tiên để hoạt động với tài khoản mới.

Một cuộc tấn công kênh phụ thường hoạt động dựa trên thông tin thu được từ việc triển khai hệ thống máy tính, thay vì khai thác điểm yếu trong phần mềm. Thông thường, các cuộc tấn công như vậy sử dụng thông tin về thời gian, mức tiêu thụ điện năng, thông tin rò rỉ điện từ và tín hiệu âm thanh như các nguồn gây ra rò rỉ dữ liệu.

Bằng cách thu thập 6.000 dấu vết kênh bên như vậy của các lệnh yêu cầu xác thực U2F trong khoảng thời gian sáu giờ, các nhà nghiên cứu cho biết họ có thể khôi phục khóa cá nhân ECDSA được liên kết với tài khoản FIDO U2F được tạo cho mục đích thử nghiệm bằng cách sử dụng mô hình học máy.

Mặc dù tính bảo mật của khóa bảo mật phần cứng không bị suy giảm bởi cuộc tấn công này do những hạn chế liên quan, nhưng việc khai thác tiềm năng trong thực tế không phải là không thể đánh giá được.

"Tuy nhiên, công trình này cho thấy Khóa bảo mật Google Titan (hoặc các sản phẩm bị ảnh hưởng khác) sẽ tồn tại những lỗ hổng do nỗ lực của kẻ tấn công nhằm bẻ khóa bảo mật phần cứng", các nhà nghiên cứu kết luận. "Người dùng đối mặt với mối đe dọa như vậy có lẽ nên chuyển sang các khóa bảo mật phần cứng FIDO U2F khác mà chưa tồn tại lỗ hổng bảo mật nào."

Theo: thehackernews

Chỉnh sửa lần cuối bởi người điều hành: