WhiteHat News #ID:2112

VIP Members

-

16/06/2015

-

83

-

672 bài viết

Hướng dẫn cấu hình remote desktop an toàn ngăn chặn mã độc mã hóa dữ liệu W32.WeakPass

Như WhiteHat đã đưa tin, chiều 14/2, Hệ thống giám sát virus của Bkav phát đi cảnh báo đang có một chiến dịch tấn công có chủ đích của các hacker nước ngoài nhằm vào các Server Public của Việt Nam. Đặc biệt, trong chiến dịch này, hacker chỉ tấn công các máy chủ, khác với các mã độc mã hóa dữ liệu trước đây thường nhắm vào các máy trạm. Theo ước tính của Bkav, đến cuối buổi chiều 14/2 số nạn nhân có thể đã lên đến hàng trăm cơ quan, tổ chức. Con số này vẫn đang tiếp tục tăng nhanh.

Các dữ liệu sẽ bị mã hóa bao gồm các file văn bản, file tài liệu, file cơ sở dữ liệu, file thực thi… Nạn nhân muốn lấy lại dữ liệu phải trả tiền chuộc cho hacker.

Cách thức tấn công

Hacker rà quét các Server cài hệ điều hành Windows của các cơ quan, tổ chức tại Việt Nam, dò mật khẩu của những server này bằng cách sử dụng từ điển để thử từng mật khẩu (brute force). Nếu dò thành công, hacker sẽ thực hiện đăng nhập từ xa qua dịch vụ remote desktop, cài mã độc mã hóa tống tiền lên máy của nạn nhân.

Đối tượng bị ảnh hưởng

Các server đặt mật khẩu yếu

Cách xử lý

1. Sử dụng tên tài khoản và mật khẩu mạnh

- Thay vì đặt tên tài khoản là tên bản thân, bạn bè, gia đình… hoặc những tài khoản mặc định như Admin thì hãy sử dụng tên tài khoản khác.

- Mật khẩu phải đáp ứng được các thông số, yêu cầu phức tạp như sau :

+ Chứa 8 ký tự trở lên

+ Chứa các ký tự từ 2 trong 3 trường ký tự như sau :

· Bằng chữ cái (ví dụ: a->z, A->Z)

· Chữ số (0->9 )

· Các ký tự đặc biệt ( ! @ # $% ^ & * () _ + | ~ - = \ `{} []:"; '<>?, /)

- Mật khẩu không nên bao gồm:

+ Chứa tên username

+ Chứa các cụm từ xuất hiện trong từ điển

+ Đánh vần ngược

- Các hệ thống nhiều người dùng phải được cấu hình theo các yêu cầu này và thêm vào đó phải thay đổi mật khẩu được cấp khi truy cập lần đầu.

2. Giới hạn số lần đặng nhập sai

- Các cuộc tấn công RDP cần phải dùng hàng ngàn, triệu lần đăng nhập liên tục. Vì vậy để tăng thời gian để thực hiện tấn công lên rất nhiều lần, ta cấu hình khóa người dùng sau một số lần đăng nhập sai nhất định trong 1 khoảng thời gian nhất định.

- Các thiết lập giới hạn:

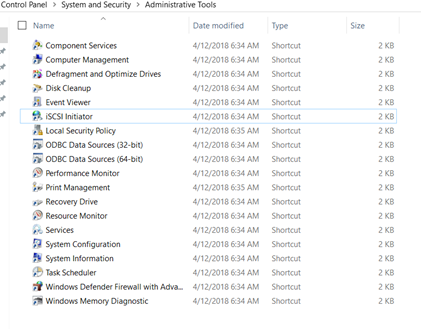

+ Mở Administrative Tools

Control panel -> System and Security -> Administrative Tools

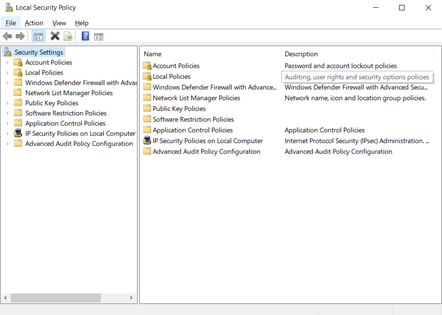

+ Mở Local Security Policy

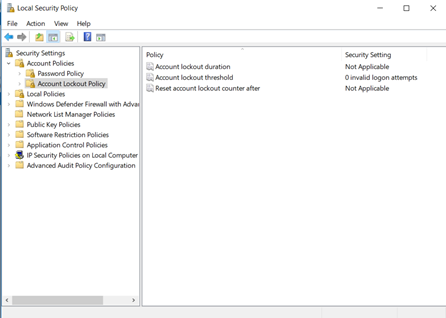

+ Mở tab Account Policies rồi bên trong mở tab Account Lockout Policy

3. Thay đổi cổng RDP

- Khi quét, hacker thường tìm kiếm các kết nối sử dụng cổng RDP mặc định (TCP 3389). Chúng ta có thể ẩn các kết nối RDP của mình bằng cách thay đổi sang cổng khác. Tuy nhiên cần lưu ý tránh xung đột cổng kết nối với phần mềm khác (như cổng 80 – HTTP, cổng 443 – HTTPS…)

- Cách thực hiện:

+ Vào Start, chọn Run (hoặc bấm phím Windows + R)

+ Tìm đến đường dẫn: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp

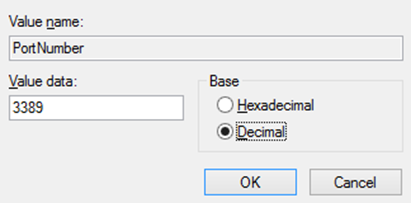

+ Double click PortNumber và chọn Decimal sau đó nhập vào số port cần change ở mục Value data:

4. Triển khai giải pháp đảm bảo an toàn khi truy cập từ xa

Các dữ liệu sẽ bị mã hóa bao gồm các file văn bản, file tài liệu, file cơ sở dữ liệu, file thực thi… Nạn nhân muốn lấy lại dữ liệu phải trả tiền chuộc cho hacker.

Cách thức tấn công

Hacker rà quét các Server cài hệ điều hành Windows của các cơ quan, tổ chức tại Việt Nam, dò mật khẩu của những server này bằng cách sử dụng từ điển để thử từng mật khẩu (brute force). Nếu dò thành công, hacker sẽ thực hiện đăng nhập từ xa qua dịch vụ remote desktop, cài mã độc mã hóa tống tiền lên máy của nạn nhân.

Đối tượng bị ảnh hưởng

Các server đặt mật khẩu yếu

Cách xử lý

- Cập nhật phần mềm Bkav. Bkav đã cập nhật mẫu nhận diện mã độc mã hóa dữ liệu W32.WeakPass vào các phiên bản phần mềm diệt virus Bkav, bao gồm cả bản miễn phí, các quản trị có thể tải Bkav để quét và kiểm tra cho các máy chủ.

- Lên kế hoạch rà soát ngay toàn bộ các máy chủ đang quản lý, đặc biệt là các máy chủ thuộc dạng public ra ngoài Internet.

- Tắt dịch vụ remote desktop cho máy chủ nếu không thực sự cần thiết, cần giới hạn quyền truy cập, cấu hình chỉ cho các IP cố định. Hoặc làm theo hướng dẫn cách cấu hình remote desktop an toàn

1. Sử dụng tên tài khoản và mật khẩu mạnh

- Thay vì đặt tên tài khoản là tên bản thân, bạn bè, gia đình… hoặc những tài khoản mặc định như Admin thì hãy sử dụng tên tài khoản khác.

- Mật khẩu phải đáp ứng được các thông số, yêu cầu phức tạp như sau :

+ Chứa 8 ký tự trở lên

+ Chứa các ký tự từ 2 trong 3 trường ký tự như sau :

· Bằng chữ cái (ví dụ: a->z, A->Z)

· Chữ số (0->9 )

· Các ký tự đặc biệt ( ! @ # $% ^ & * () _ + | ~ - = \ `{} []:"; '<>?, /)

- Mật khẩu không nên bao gồm:

+ Chứa tên username

+ Chứa các cụm từ xuất hiện trong từ điển

+ Đánh vần ngược

- Các hệ thống nhiều người dùng phải được cấu hình theo các yêu cầu này và thêm vào đó phải thay đổi mật khẩu được cấp khi truy cập lần đầu.

2. Giới hạn số lần đặng nhập sai

- Các cuộc tấn công RDP cần phải dùng hàng ngàn, triệu lần đăng nhập liên tục. Vì vậy để tăng thời gian để thực hiện tấn công lên rất nhiều lần, ta cấu hình khóa người dùng sau một số lần đăng nhập sai nhất định trong 1 khoảng thời gian nhất định.

- Các thiết lập giới hạn:

+ Mở Administrative Tools

Control panel -> System and Security -> Administrative Tools

+ Mở Local Security Policy

+ Mở tab Account Policies rồi bên trong mở tab Account Lockout Policy

- Kích hoạt giới hạn ở phần Account Lockout Threshold

- Chỉnh thời gian khóa tại tab Account Lockout Duration

3. Thay đổi cổng RDP

- Khi quét, hacker thường tìm kiếm các kết nối sử dụng cổng RDP mặc định (TCP 3389). Chúng ta có thể ẩn các kết nối RDP của mình bằng cách thay đổi sang cổng khác. Tuy nhiên cần lưu ý tránh xung đột cổng kết nối với phần mềm khác (như cổng 80 – HTTP, cổng 443 – HTTPS…)

- Cách thực hiện:

+ Vào Start, chọn Run (hoặc bấm phím Windows + R)

+ Tìm đến đường dẫn: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp

+ Double click PortNumber và chọn Decimal sau đó nhập vào số port cần change ở mục Value data:

4. Triển khai giải pháp đảm bảo an toàn khi truy cập từ xa

- Nếu cần truy cập quản trị server từ xa dùng Remote Desktop, ưu tiên sử dụng kênh kết nối an toàn VPN

- Kênh kết nối An toàn VPN có thể triển khai trên các hệ thống Windows Server hoặc các thiết bị Firewall chuyên dụng.

WhiteHat

Chỉnh sửa lần cuối: