WhiteHat News #ID:2018

WhiteHat Support

-

20/03/2017

-

129

-

444 bài viết

Kẻ lừa đảo sử dụng Zero-Width space để qua mặt cơ chế bảo vệ của Office 365

Gần đây, một lỗ hổng đã xuất hiện trong bản Office 365 cho phép kẻ tấn công qua mặt cơ chế bảo vệ hiện có và phát tán các thông điệp độc hại đến hộp thư của nạn nhân. Lỗ hổng đã được Microsoft xử lý.

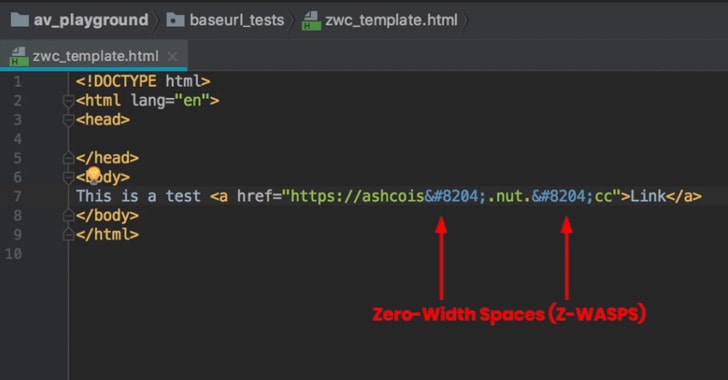

Theo hãng an ninh Avanan, vấn đề nằm trong việc sử dụng các zero-width space (khoảng trống có độ rộng bằng không) giữa các URL độc hại trong thẻ HTML của các email. Cách thức này phá vỡ các URL, cản trở hệ thống của Microsoft phát hiện ra cũng như cản trở Safe Links (tính năng kiểm tra liên kết an toàn) bảo vệ người dùng.

Bên cạnh đó, các zero-width space này không được hiển thị, nghĩa là người dùng sẽ không phát hiện ra những ký tự đặc biệt xuất hiện ngẫu nhiện trong URL.

Lỗ hổng này được quan sát lần đầu vào ngày 10 tháng 11 và Microsoft đã xử lý vấn đề vào ngày 09/01.

Gần như tất cả người dùng Office 365 đều dính lỗ hổng này, khiến họ có nguy cơ bị tấn công lừa đảo, thậm chí với cả những người dùng sử dụng tính năng Advanced Threat Protection của Microsoft Office 365. Cả hai cơ chế kiểm tra URL và Safe Links đều bị vượt qua trong cuộc tấn công này.

Các nhà nghiên cứu an ninh cho biết: “Lỗ hổng đã bị phát hiện khi chúng tôi nhận thấy một lượng lớn các tin tặc sử dụng zero-width space (ZWSP) để làm rối các các liên kết trong email lừa đảo, ẩn các URL này khỏi cơ chế an ninh của Office 365 và Office 365 ATP”.

Có 5 loại ZWSP, được đặt theo các tên sau: ​ (Zero-Width Space), ‌ (Zero-Width Non-Joiner), ‍ (Zero-Width Joiner),  (Zero-Width No-Break Space), and 0 (Full-Width Digit Zero).

Các nhà nghiên cứu giải thích, ZWSP là một phần của định dạng Internet hàng ngày, được sử dụng cho việc đánh dấu các bài báo và tài liệu, định dạng ngôn ngữ, cách các từ dài ở cuối mỗi dòng và nối vào dòng tiếp theo.

Theo hãng Avanan, là một phần trong các cuộc tấn công lừa đảo, “the Zero-Width Non-Joiner (‌ ) được đưa vào giữa các URL độc hại trong các HTML của một email”. Do vậy hệ thống xử lý email không nhận ra các thẻ URL hợp pháp để áp dụng cơ chế bảo vệ.

Ngay khi nạn nhận click vào đường dẫn trong email, họ sẽ bị thu thập thông tin đăng nhập dẫn đến một site lừa đảo mạo danh của ngân hàng Chase Bank.

Một hình thức tấn công mới, mà Avanan xem và giống như Z-WASP, đó là nỗ lực qua mặt tính năng an ninh của Office 365 bằng cách tách URL trong các tag base và href (baseStriker) hoặc bổ sung các ký tự với font chữ bằng 0 (the ZeroFont attack).

Theo hãng an ninh Avanan, vấn đề nằm trong việc sử dụng các zero-width space (khoảng trống có độ rộng bằng không) giữa các URL độc hại trong thẻ HTML của các email. Cách thức này phá vỡ các URL, cản trở hệ thống của Microsoft phát hiện ra cũng như cản trở Safe Links (tính năng kiểm tra liên kết an toàn) bảo vệ người dùng.

Bên cạnh đó, các zero-width space này không được hiển thị, nghĩa là người dùng sẽ không phát hiện ra những ký tự đặc biệt xuất hiện ngẫu nhiện trong URL.

Lỗ hổng này được quan sát lần đầu vào ngày 10 tháng 11 và Microsoft đã xử lý vấn đề vào ngày 09/01.

Gần như tất cả người dùng Office 365 đều dính lỗ hổng này, khiến họ có nguy cơ bị tấn công lừa đảo, thậm chí với cả những người dùng sử dụng tính năng Advanced Threat Protection của Microsoft Office 365. Cả hai cơ chế kiểm tra URL và Safe Links đều bị vượt qua trong cuộc tấn công này.

Các nhà nghiên cứu an ninh cho biết: “Lỗ hổng đã bị phát hiện khi chúng tôi nhận thấy một lượng lớn các tin tặc sử dụng zero-width space (ZWSP) để làm rối các các liên kết trong email lừa đảo, ẩn các URL này khỏi cơ chế an ninh của Office 365 và Office 365 ATP”.

Có 5 loại ZWSP, được đặt theo các tên sau: ​ (Zero-Width Space), ‌ (Zero-Width Non-Joiner), ‍ (Zero-Width Joiner),  (Zero-Width No-Break Space), and 0 (Full-Width Digit Zero).

Các nhà nghiên cứu giải thích, ZWSP là một phần của định dạng Internet hàng ngày, được sử dụng cho việc đánh dấu các bài báo và tài liệu, định dạng ngôn ngữ, cách các từ dài ở cuối mỗi dòng và nối vào dòng tiếp theo.

Theo hãng Avanan, là một phần trong các cuộc tấn công lừa đảo, “the Zero-Width Non-Joiner (‌ ) được đưa vào giữa các URL độc hại trong các HTML của một email”. Do vậy hệ thống xử lý email không nhận ra các thẻ URL hợp pháp để áp dụng cơ chế bảo vệ.

Ngay khi nạn nhận click vào đường dẫn trong email, họ sẽ bị thu thập thông tin đăng nhập dẫn đến một site lừa đảo mạo danh của ngân hàng Chase Bank.

Một hình thức tấn công mới, mà Avanan xem và giống như Z-WASP, đó là nỗ lực qua mặt tính năng an ninh của Office 365 bằng cách tách URL trong các tag base và href (baseStriker) hoặc bổ sung các ký tự với font chữ bằng 0 (the ZeroFont attack).

Theo SecurityWeek

Chỉnh sửa lần cuối: