WhiteHat News #ID:2017

VIP Members

-

20/03/2017

-

113

-

356 bài viết

Inside Cyber Warfare - Chương I: Đặt vấn đề (Phần cuối)

Hạ tầng trọng yếu

Nhận thức về lỗ hổng trong các cơ sở hạ tầng trọng yếu của quốc gia trước tấn công mạng đang được nâng cao. Giao thông, ngân hàng, viễn thông và năng lượng là những hệ thống dễ bị tấn công nhất và có thể gặp phải những hình thức tấn công sau:

• Các nguy cơ từ nội bộ

• Truy cập ẩn danh vào các mạng được bảo vệ thông qua Internet và Kiểm soát Giám sát và Thu thập Dữ liệu (SCADA)

• Phần cứng giả mạo

• Lừa nhân viên thực hiện các hướng dẫn bảo mật để lây nhiễm malware bên trong tường lửa

Việc xây dựng các kịch bản về mối đe dọa trong tương lai đã được đặt ra trong bản báo cáo mới nhất của Hội đồng Tình báo Quốc gia (NIC) “Xu hướng Toàn cầu 2025”. Dù đưa vào nhiều kịch bản các vấn đề an ninh quốc gia, bản báo cáo của NIC không đề cập đến sự cố mạng quy mô lớn. Tuy nhiên, những người viết báo cáo đã đề cập đến điều sau:

Các cuộc tấn công mạng và phá hoại vào các cơ sở hạ tầng kinh tế, năng lượng và giao thông trọng yếu của Mỹ có thể được các đối thủ xem xét là một cách thức để phá vỡ các thế mạnh của Mỹ trên chiến trường và tấn công trực tiếp lợi ích của Mỹ trên chính nước Mỹ.

Sau đây là các đề xuất của tôi để tăng cường thảo luận và nâng cao nhận thức trong cộng đồng An ninh Quốc gia về các rủi ro có thể xảy ra trong không gian mạng.

Câu hỏi liệu một thảm họa hạt nhân có thể xảy ra từ các cuộc tấn công của hacker đã được đặt ra trong nhiều kịch bản trong báo cáo gửi tới Ủy ban Quốc tế Không phổ biến và Giải trừ vũ khí Hạt nhân mang tên "Tấn công vào Trung tâm Chỉ huy và Ra lệnh Hạt nhân" của Jason Fritz,...

Kịch bản này là hoàn toàn khả thi khi xét đến hiểu biết ngày nay của chúng ta về khai thác phần mềm qua kỹ thuật social engineering; sự sẵn có của phần cứng lậu như các bộ định tuyến, chuyển mạch, bộ chuyển đổi giao diện Gigabit và thẻ giao diện WAN và các botnet kiểu Conficker huy động hàng triệu máy tính cá nhân bị lây nhiễm.

Kết hợp các mối đe dọa đó với một nhóm hacker có động cơ, kiên trì và được hỗ trợ tài chính dồi dào thì bất kỳ kịch bản ngày tận thế nào đều có thể xảy ra.

Nếu kịch bản này nghe có vẻ xa vời hoặc quá phóng đại nguy cơ, những sự việc sau đây điển hình cho các sự cố an ninh mạng đã xảy ra trong thực tế tại các nhà máy điện hạt nhân kể từ năm 2003:

“Cơ quan An ninh hạt nhân quốc gia Mỹ (NNSA) muốn được hỗ trợ tài chính nhiều hơn cho lĩnh vực an ninh mạng” (Tuần lễ Máy tính Liên bang, ngày 6/2/2008)

“Sự cố mạng khiến nhà máy điện hạt nhân phải đóng cửa” (The Washington Post, ngày 5/6/2008)

Bên cạnh mối đe dọa từ nhiều cuộc tấn công khác nhau, cả trong thực tế và được dự đoán, một điều phức tạp nữa phải được xem xét là tuổi thọ "cao" của hầu hết các nhà máy điện hạt nhân của Mỹ và các vấn đề khi loại bỏ một mạng cũ đã nhiễm virus.

Trong bài phát biểu tại Hội nghị mùa đông hạt nhân của Mỹ năm 2006, Ủy viên Ủy ban điều tiết hạt nhân Peter B. Lyons mô tả khi ông đến thăm nhiều nhà máy điện hạt nhân của Mỹ, ông sững sờ trước số nhà máy vẫn sử dụng “thiết bị analog cũ kỹ”. Hãy nhớ rằng đây chỉ là một vài năm trước đây.

Bây giờ hãy tưởng tượng sự phức tạp khi đưa một máy tính đã bị lây nhiễm trở về tình trạng an toàn ban đầu. Nếu đã có sẵn nguồn tin cậy để cài đặt lại, việc làm này sẽ có hiệu quả; tuy nhiên, liệu các hệ thống cổ xưa này đã có một nguồn tin cậy để cài đặt lại chưa? Làm thế nào để một nhà máy điện hạt nhân tắt vận hành tất cả các hệ thống quan trọng của nó? Phần lớn phần mềm được sử dụng trong cơ sở hạ tầng quan trọng ở Mỹ là các phiên bản tùy chỉnh một lần. Sau khi lây nhiễm xảy ra, khả năng của một rootkit cấp kernel vẫn tồn tại trên máy là đáng lo ngại nhất và là thảm họa tồi tệ nhất.

Sâu Conficker: Tương đương với một sự kiện tuyệt chủng?

Có lẽ khía cạnh đáng sợ nhất của Conficker C là tiềm năng phá hoại rõ ràng của nó. Xét về lịch sử lâu đời của các đại dịch malware, rất ít người có thể tuyên bố sự xâm nhập lâu dài vào hàng triệu thiết bị bay không người lái bị lây nhiễm trên toàn thế giới. Có lẽ trong trường hợp lạc quan nhất, Conficker có thể được sử dụng như một nền tảng lâu dài để thu lợi nhuận từ việc gian lận và trộm cắp trên Internet quy mô lớn. Trong trường hợp xấu nhất, Conficker có thể trở thành một vũ khí tấn công mạnh mẽ để thực hiện các tấn công chiến tranh thông tin đồng bộ phá hủy không chỉ các quốc gia, mà còn cả chính Internet.

—Phillip Porras, Hassen Saidi, và Vinod Yegneswaran “Phân tích về logic và các Rendezvous Point của Conficker,” Báo cáo Quốc tế của SRI cập nhật ngày 18/3/2009

Ít nhất vẫn có hai bí ẩn tồn tại xung quanh sâu Conficker: ai là người đứng đằng sau nó, và mục đích của nó là gì?

Về bí ẩn đầu tiên, các nhà nghiên cứu đã nghiên cứu mã worm cũng như các biến thể A, B và C của nó có thể phần nào chắc chắn rằng các tác giả là những lập trình viên tài năng có kiến thức về những thay đổi mới nhất trong ngành mã hóa và hiểu biết chuyên sâu về bảo mật và Windows internals. Họ cũng thành thạo mã obfuscation và đóng gói mã, đồng thời đang theo dõi sát sao và thay đổi sâu này trước các nỗ lực ngăn chặn nó.

Có lẽ điều quan trọng hơn, các tác giả Conficker đã chứng tỏ với mọi người họ rất sáng tạo, nhanh nhạy khi cải tiến worm. Theo trích dẫn từ báo cáo SRI:

Họ là một trong những người đầu tiên đưa vào kế hoạch rendezvous point trên Internet, và hiện đã tích hợp một giao thức P2P phức tạp mà không yêu cầu nhúng một danh sách ngang hàng. Họ liên tục đưa các biến thể MD5 mới vào Internet, và điều chỉnh mã cơ sở để tránh được những nỗ lực ngăn chặn Conficker mới nhất. Họ đã xâm nhập vào các trang web của chính phủ, mạng lưới quân sự, máy tính cá nhân tại các hộ gia đình, cơ sở hạ tầng quan trọng, các mạng nhỏ và các trường đại học trên khắp thế giới. Có lẽ, mối đe dọa lớn nhất không phải là họ đã làm gì tới thời điểm này, mà là họ đã biết được những gì và sẽ thực hiện điều gì tiếp theo.

Đã có sự cộng tác chưa từng thấy trong cộng đồng phần mềm để khắc phục mối đe dọa từ Conficker. Microsoft treo thưởng 250.000 USD cho người cung cấp thông tin để bắt giữ và kết án các tác giả của Conficker. Mặc dù ý tưởng về trao tiền thưởng khá là hấp dẫn nhưng số tiền trên thực ra lại quá ít. Tội phạm mạng tham gia vào các giao dịch thẻ tín dụng bất hợp pháp còn kiếm được nhiều hơn thế chỉ trong một tháng.

Microsoft cũng đã thành lập ủy ban đặc biệt "Conficker Cabal" với hy vọng rằng sự cộng tác sẽ mang lại nhiều kết quả hơn là nỗ lực từ một công ty đơn lẻ. Các thành viên của ủy ban này bao gồm ICANN, NeuStar, VeriSign, CNNIC, Afilias, Public Internet Registry, Global Domains International, Inc., M1D Global, AOL, Symantec, F-Secure, ISC, các nhà nghiên cứu từ Georgia Tech, Shadowserver Foundation, Arbor Networks và Support Intelligence.

Tại thời điểm viết cuốn sách này, vẫn chưa có tiến triển nào trong việc phát hiện hoặc giảm nhẹ mối đe dọa này và sâu Conficker đang tiếp tục lây lan.

Châu Phi: Quê hương tương lai của mạng botnet lớn nhất thế giới?

Các chuyên gia CNTT của châu Phi ước tính tỷ lệ lây nhiễm 80% trên tất cả các máy tính cá nhân trên toàn lục địa, bao gồm máy tính chính phủ. Con số trên tương đương với một đại dịch. Rất ít người có thể trả tiền mua phần mềm diệt virus và thậm chí với những người có khả năng chi trả, thời gian download trên Internet qua đường cáp điện thoại làm cho bản cập nhật trở nên lỗi thời khi quá trình tải xuống hoàn tất.

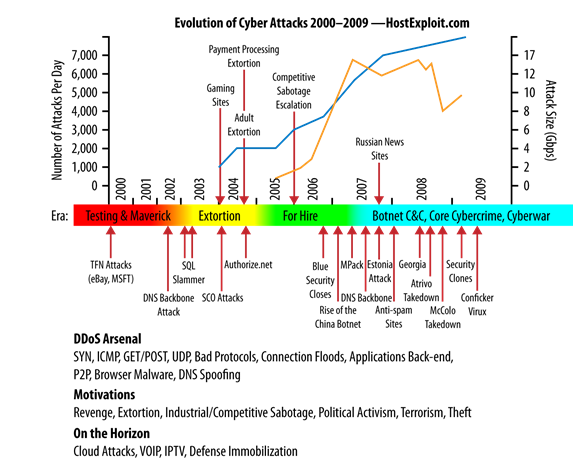

Hiện tại, với sự xuất hiện của dịch vụ băng thông rộng được cung cấp nhờ cáp quang dưới biển như SEACOM (23/7/2009), cáp Teams (tháng 9/2009) và hệ thống cáp ngầm Đông Phi (giữa năm 2010), đây sẽ là một môi trường lớn với gần 100 triệu máy tính dễ dàng bị khai thác để trở thành botnet, bổ sung các máy chủ bị lây nhiễm vào đội quân máy tính. (Hình 1-2).

Một botnet với một triệu máy chủ có thể tạo ra đủ lưu lượng truy cập khiến hầu hết các công ty trong danh sách Fortune 500 ngừng hoạt động. Một botnet gồm 10 triệu máy chủ (như Conficker) có thể làm tê liệt cơ sở hạ tầng mạng của một quốc gia lớn tại phương Tây.

Tính đến hôm nay, vẫn chưa có một mặt trận thống nhất để chống lại các botnet có quy mô như trên. Tuy nhiên, vì các botnet này dựa trên nền tảng Windows, nên việc chuyển sang hệ điều hành Linux là một giải pháp thay thế khả thi đang được đưa ra để giải quyết cuộc khủng hoảng ở châu Phi. Một cách khác là các hãng diệt virus cung cấp các phiên bản miễn phí cho người dân châu Phi. Cách thứ 3 là yêu cầu Microsoft sửa đổi chính sách của hãng về các phiên bản Windows lậu và phát hành các bản vá bảo mật sẵn có cho tất cả những những người cần bản vá, bất kể đó là phần mềm chính hãng hay không.

Sự tham gia của ngành công nghiệp phần mềm là rất quan trọng, vì chính phủ và khu vực tư nhân phải đối mặt với cả kẻ thù hình sự và địa chính trong một khu vực giao tranh mới chỉ tồn tại từ khi World Wide Web xuất hiện vào năm 1990, một khu vực mà hàng triệu cá nhân đang tác động, định hình và biến đổi hàng ngày, thậm chí hàng giờ.

Hình 1-2. Sự phát triển của các cuộc tấn công mạng

Con đường phía trước

Nếu được hỏi hy vọng của tôi khi hoàn thành việc tập hợp các sự kiện, ý kiến và đánh giá về chiến tranh mạng đang biến đổi không ngừng, câu trả lời của tôi sẽ là mở rộng tư duy hạn chế của lãnh đạo cấp cao và các nhà hoạch định chính sách xung quanh chủ đề này và đưa ra sáng kiến về đối thoại công khai sâu hơn và rộng rãi hơn. Cuốn sách này có lẽ sẽ mang lại cảm giác như một tập hợp các bài tiểu luận hoặc tuyển tập của các tác giả khác nhau hơn là một câu chuyện liền mạch. Một phần, đó là vì bản chất cố hữu của nó. Khi nói đến các cuộc tấn công bởi vô số các bên từ các mạng kết nối toàn cầu đang tác động đến an ninh quốc gia của Mỹ và các quốc gia khác, chúng ta đều giống như những người mù mô tả một con voi. Một bức tranh toàn cảnh phần nào giúp chúng ta tránh được điều đó. Hy vọng của tôi với cuốn sách này là nó sẽ mang lại thông tin thu hút người đọc; thông qua việc kể lại các sự cố và tác nhân liên quan trải dài trên nhiều quốc gia trong khoảng thời gian 12 năm tới hiện tại (Lễ Tạ ơn năm 2011) và tiếp thêm ngọn lửa nhiệt tình của người đọc vào các cuộc tranh luận ở mọi cấp độ - địa phương, tiểu bang và quốc gia. Nếu đạt được điều này, tôi sẽ cảm thấy như cuốn sách đã hoàn thành sứ mệnh của mình.

Bài viết đã đăng:

Inside Cyber Warfare - Chương I: Đặt vấn đề (Phần 1)

Nhận thức về lỗ hổng trong các cơ sở hạ tầng trọng yếu của quốc gia trước tấn công mạng đang được nâng cao. Giao thông, ngân hàng, viễn thông và năng lượng là những hệ thống dễ bị tấn công nhất và có thể gặp phải những hình thức tấn công sau:

• Các nguy cơ từ nội bộ

• Truy cập ẩn danh vào các mạng được bảo vệ thông qua Internet và Kiểm soát Giám sát và Thu thập Dữ liệu (SCADA)

• Phần cứng giả mạo

• Lừa nhân viên thực hiện các hướng dẫn bảo mật để lây nhiễm malware bên trong tường lửa

Việc xây dựng các kịch bản về mối đe dọa trong tương lai đã được đặt ra trong bản báo cáo mới nhất của Hội đồng Tình báo Quốc gia (NIC) “Xu hướng Toàn cầu 2025”. Dù đưa vào nhiều kịch bản các vấn đề an ninh quốc gia, bản báo cáo của NIC không đề cập đến sự cố mạng quy mô lớn. Tuy nhiên, những người viết báo cáo đã đề cập đến điều sau:

Các cuộc tấn công mạng và phá hoại vào các cơ sở hạ tầng kinh tế, năng lượng và giao thông trọng yếu của Mỹ có thể được các đối thủ xem xét là một cách thức để phá vỡ các thế mạnh của Mỹ trên chiến trường và tấn công trực tiếp lợi ích của Mỹ trên chính nước Mỹ.

Sau đây là các đề xuất của tôi để tăng cường thảo luận và nâng cao nhận thức trong cộng đồng An ninh Quốc gia về các rủi ro có thể xảy ra trong không gian mạng.

Câu hỏi liệu một thảm họa hạt nhân có thể xảy ra từ các cuộc tấn công của hacker đã được đặt ra trong nhiều kịch bản trong báo cáo gửi tới Ủy ban Quốc tế Không phổ biến và Giải trừ vũ khí Hạt nhân mang tên "Tấn công vào Trung tâm Chỉ huy và Ra lệnh Hạt nhân" của Jason Fritz,...

Kịch bản Tương lai liên quan đến Hạ tầng Trọng yếu Ngày 19/11/20** Chủ tịch Ủy ban Tình báo của Hạ viện Mỹ Phản hồi về: Thiết lập việc trao đổi thông tin phóng xạ khẩn cấp tại Bắc Mỹ Bà chủ tịch: Mặc dù chúng tôi tin vấn đề này không thuộc phụ trách của Ủy ban Bà, vì mục tiêu tăng cường hợp tác, lá thư này sẽ đề cập đến các sự việc dẫn đến việc Thiết lập việc trao đổi thông tin phóng xạ khẩn cấp tại Bắc Mỹ (NAURIE). Như bà đã biết, vào năm thứ .... tưởng niệm sự kiện 11/9, tất cả các nhà máy điện hạt nhân của quốc gia chúng ta đã bị tấn công từ chối dịch vụ nghiêm trọng bởi botnet Conficker D, khiến hơn 30 triệu máy chủ bị lây nhiễm. Trong khi các đội ứng cứu sự cố khẩn cấp Mỹ cũng như các nhân viên an ninh mạng tại các khu vực của Bộ năng lượng Hoa Kỳ (DOE) tập trung xử lý mối đe dọa bên ngoài thì tường lửa nội bộ của mỗi nhà máy tách biệt các mạng hệ thống điều khiển và an toàn với site mạng nội bộ đã bị xâm nhập từ bên trong do việc sử dụng hardware giả mạo bị nhúng mã độc, dẫn đến quyền kiểm soát máy chủ lọt vào tay người ngoài. Ðiều đáng quan ngại hơn nữa là trong thực tế tất cả các nhà máy này là mục tiêu của một cuộc tấn công áp dụng phương thức social engineering dài hạn, được lên kế hoạch kỹ lưỡng dựa trên sai sót của con người và sự phổ biến của các trang mạng xã hội. Khi nhân viên DOE vi phạm quy định và tải xuống các ứng dụng phần mềm xã hội giả mạo, mã độc xâm nhập vào các mạng an toàn và ẩn nấp cho đến khi được kẻ tấn công kích hoạt. Điều này dẫn đến những thất bại liên tiếp trong các cơ chế an toàn của chúng ta và là một phần nguyên nhân khiến lõi lò phản ứng tại 70% các nhà máy điện hạt nhân nóng chảy. Khi các nhà máy này không thể hoạt động, nhu cầu về điện của quốc gia không thể đáp ứng. Mạng lưới điện bị quá tải và mất điện bắt đầu xảy ra ở các khu vực đô thị đông dân nhất. Một khi các băng nhóm tội phạm nhận ra rằng các sở cảnh sát quá tải và không thể đáp ứng mọi cuộc gọi 911, cướp bóc tại các doanh nghiệp cũng như đột nhập trái phép vào các khu phố giàu có ngày càng lan rộng. Một năm sau, chúng ta vẫn chưa có số liệu cuối cùng về số người thương vong nhưng con số ước tính là hàng chục ngàn người. Nếu ngoại suy các tác động chưa được biết trong tương lai khi các nạn nhân bị nhiễm phóng xạ, thì hậu quả sẽ tăng lên hàng tỷ người. Mặc dù điều này rõ ràng là một thảm kịch ở mọi cấp độ, tôi thấy mình phải chỉ ra rằng Cơ quan An ninh hạt nhân quốc gia Hoa Kỳ (NNSA), vào cuối năm 2009, trong một bức thư gửi tới Phòng thí nghiệm Quốc gia Los Alamos, đã có trách nhiệm tăng cường an ninh mạng khi xác định việc 83 máy tính xách tay LANL bị mất không chỉ là vấn đề "quản lý tài sản" mà còn là một vấn đề an ninh mạng. Ngoài ra, mô hình bảo mật vật lý G3 của chúng ta (Gates, Guards, Guns) không bị tấn công và việc tuân thủ bảo mật mạng chưa bao giờ là chính sách bắt buộc; thay vào đó đàm phán đang diễn ra với nhiều cân nhắc khác nhau. Trân trọng, Giám đốc, Cơ quan An ninh Hạt nhân Quốc gia |

Kịch bản này là hoàn toàn khả thi khi xét đến hiểu biết ngày nay của chúng ta về khai thác phần mềm qua kỹ thuật social engineering; sự sẵn có của phần cứng lậu như các bộ định tuyến, chuyển mạch, bộ chuyển đổi giao diện Gigabit và thẻ giao diện WAN và các botnet kiểu Conficker huy động hàng triệu máy tính cá nhân bị lây nhiễm.

Kết hợp các mối đe dọa đó với một nhóm hacker có động cơ, kiên trì và được hỗ trợ tài chính dồi dào thì bất kỳ kịch bản ngày tận thế nào đều có thể xảy ra.

Nếu kịch bản này nghe có vẻ xa vời hoặc quá phóng đại nguy cơ, những sự việc sau đây điển hình cho các sự cố an ninh mạng đã xảy ra trong thực tế tại các nhà máy điện hạt nhân kể từ năm 2003:

“Cơ quan An ninh hạt nhân quốc gia Mỹ (NNSA) muốn được hỗ trợ tài chính nhiều hơn cho lĩnh vực an ninh mạng” (Tuần lễ Máy tính Liên bang, ngày 6/2/2008)

“Nhiều vấn đề an ninh mạng tại cơ quan này đã được đưa ra ánh sáng trong vài tháng qua. Theo một báo cáo công bố mới đây từ báo cáo tổng thanh tra của NNSA, lĩnh vực năng lượng đã có 132 vụ xâm nhập an ninh nghiêm trọng trong năm tài khóa 2006”.

“Sâu Slammer làm tê liệt nhà máy điện hạt nhân Ohio” (SecurityFocus, 19/8/2003)"Sâu Slammer đã thâm nhập vào mạng máy tính cá nhân tại nhà máy điện hạt nhân Davis-Besse của Ohio vào tháng 1 và vô hiệu hóa một hệ thống giám sát an toàn trong gần năm giờ, dù nhân viên nhà máy tin rằng mạng đã được tường lửa bảo vệ".

“Sự cố mạng khiến nhà máy điện hạt nhân phải đóng cửa” (The Washington Post, ngày 5/6/2008)

“Một nhà máy điện hạt nhân ở Georgia gần đây đã bị buộc phải đóng cửa khẩn cấp trong 48 giờ sau khi cập nhật phần mềm trên một máy tính. Theo báo cáo được đệ trình tới Ủy ban điều tiết hạt nhân (http://www.nrc.gov/), khi máy tính được cập nhật trên khởi động lại, nó thiết lập lại dữ liệu trên hệ thống điều khiển, khiến hệ thống an toàn hiểu sai việc thiếu dữ liệu khi mực nước làm mát các thanh nhiên liệu hạt nhân phóng xạ của nhà máy giảm xuống. Kết quả là, các hệ thống an toàn đã tự động đóng cửa nhà máy”.

“Fed đặt mục tiêu thắt chặt an ninh mạng hạt nhân” (SecurityFocus, ngày 25/1/2005)"Ủy ban điều tiết hạt nhân Hoa Kỳ (NRC) âm thầm đưa ra trưng cầu công khai vào cuối tháng trước về bản cập nhật dài 15 trang đề xuất hướng dẫn quy định về 'Tiêu chí sử dụng máy tính trong hệ thống an toàn của nhà máy điện hạt nhân'. Bản hiện tại được viết vào năm 1996, dài ba trang và không đề cập đến vấn đề bảo mật”.

“Các nhà điều hành của 103 lò phản ứng hạt nhân đang hoạt động ở Mỹ hoàn toàn tự nguyện tuân thủ các hướng dẫn mới - một chi tiết làm cho các chuyên gia bảo mật phải quan ngại. Trong các bình luận được đưa ra, Joe Weiss, một nhà tư vấn bảo mật mạng tại KEMA, Inc., lập luận rằng hướng dẫn pháp lý không nên giới hạn đối với các hệ thống an toàn của nhà máy, và các nhà máy hạt nhân hiện tại bắt buộc phải tuân thủ”.

Weiss đã viết: “Đã có rất nhiều trường hợp về việc can thiệp an ninh vào hệ thống mạng chỉ huy của nhiều nhà máy hạt nhân thương mại. Kết nối mạng từ nhiều nhà máy hạt nhân với mạng của các công ty khiến những nhà máy này có nguy cơ tồn tại lỗ hổng bị xâm nhập".

"Các nghị sỹ muốn giải trình về sự cố an ninh mạng điện hạt nhân có thể xảy ra" (Tạp chí SC, ngày 21/5/2007)“Các nhà điều hành của 103 lò phản ứng hạt nhân đang hoạt động ở Mỹ hoàn toàn tự nguyện tuân thủ các hướng dẫn mới - một chi tiết làm cho các chuyên gia bảo mật phải quan ngại. Trong các bình luận được đưa ra, Joe Weiss, một nhà tư vấn bảo mật mạng tại KEMA, Inc., lập luận rằng hướng dẫn pháp lý không nên giới hạn đối với các hệ thống an toàn của nhà máy, và các nhà máy hạt nhân hiện tại bắt buộc phải tuân thủ”.

Weiss đã viết: “Đã có rất nhiều trường hợp về việc can thiệp an ninh vào hệ thống mạng chỉ huy của nhiều nhà máy hạt nhân thương mại. Kết nối mạng từ nhiều nhà máy hạt nhân với mạng của các công ty khiến những nhà máy này có nguy cơ tồn tại lỗ hổng bị xâm nhập".

“Nghị sỹ Mỹ Bennie G. Thompson, D-Miss., Chủ tịch Ủy ban An ninh Nội địa Mỹ, và Nghị sỹ James R. Langevin, DR.I., Chủ tịch Tiểu ban về các mối đe dọa mới, an ninh mạng và khoa học và công nghệ, đã yêu cầu Dale E. Klein, chủ tịch Ủy ban điều tiết hạt nhân Hoa Kỳ (NRC) điều tra cơ sở hạ tầng an ninh mạng hạt nhân Mỹ.

Các nghị sỹ này cho biết một sự cố 'an ninh mạng' tương tự một cuộc tấn công DoS vào ngày 19/8/2006 đã khiến cơ sở điện hạt nhân Browns Ferry Unit 3 ở miền bắc Alabama đứng trước mối đe dọa”.

Các nghị sỹ này cho biết một sự cố 'an ninh mạng' tương tự một cuộc tấn công DoS vào ngày 19/8/2006 đã khiến cơ sở điện hạt nhân Browns Ferry Unit 3 ở miền bắc Alabama đứng trước mối đe dọa”.

Bên cạnh mối đe dọa từ nhiều cuộc tấn công khác nhau, cả trong thực tế và được dự đoán, một điều phức tạp nữa phải được xem xét là tuổi thọ "cao" của hầu hết các nhà máy điện hạt nhân của Mỹ và các vấn đề khi loại bỏ một mạng cũ đã nhiễm virus.

Trong bài phát biểu tại Hội nghị mùa đông hạt nhân của Mỹ năm 2006, Ủy viên Ủy ban điều tiết hạt nhân Peter B. Lyons mô tả khi ông đến thăm nhiều nhà máy điện hạt nhân của Mỹ, ông sững sờ trước số nhà máy vẫn sử dụng “thiết bị analog cũ kỹ”. Hãy nhớ rằng đây chỉ là một vài năm trước đây.

Bây giờ hãy tưởng tượng sự phức tạp khi đưa một máy tính đã bị lây nhiễm trở về tình trạng an toàn ban đầu. Nếu đã có sẵn nguồn tin cậy để cài đặt lại, việc làm này sẽ có hiệu quả; tuy nhiên, liệu các hệ thống cổ xưa này đã có một nguồn tin cậy để cài đặt lại chưa? Làm thế nào để một nhà máy điện hạt nhân tắt vận hành tất cả các hệ thống quan trọng của nó? Phần lớn phần mềm được sử dụng trong cơ sở hạ tầng quan trọng ở Mỹ là các phiên bản tùy chỉnh một lần. Sau khi lây nhiễm xảy ra, khả năng của một rootkit cấp kernel vẫn tồn tại trên máy là đáng lo ngại nhất và là thảm họa tồi tệ nhất.

Sâu Conficker: Tương đương với một sự kiện tuyệt chủng?

Có lẽ khía cạnh đáng sợ nhất của Conficker C là tiềm năng phá hoại rõ ràng của nó. Xét về lịch sử lâu đời của các đại dịch malware, rất ít người có thể tuyên bố sự xâm nhập lâu dài vào hàng triệu thiết bị bay không người lái bị lây nhiễm trên toàn thế giới. Có lẽ trong trường hợp lạc quan nhất, Conficker có thể được sử dụng như một nền tảng lâu dài để thu lợi nhuận từ việc gian lận và trộm cắp trên Internet quy mô lớn. Trong trường hợp xấu nhất, Conficker có thể trở thành một vũ khí tấn công mạnh mẽ để thực hiện các tấn công chiến tranh thông tin đồng bộ phá hủy không chỉ các quốc gia, mà còn cả chính Internet.

—Phillip Porras, Hassen Saidi, và Vinod Yegneswaran “Phân tích về logic và các Rendezvous Point của Conficker,” Báo cáo Quốc tế của SRI cập nhật ngày 18/3/2009

Ít nhất vẫn có hai bí ẩn tồn tại xung quanh sâu Conficker: ai là người đứng đằng sau nó, và mục đích của nó là gì?

Về bí ẩn đầu tiên, các nhà nghiên cứu đã nghiên cứu mã worm cũng như các biến thể A, B và C của nó có thể phần nào chắc chắn rằng các tác giả là những lập trình viên tài năng có kiến thức về những thay đổi mới nhất trong ngành mã hóa và hiểu biết chuyên sâu về bảo mật và Windows internals. Họ cũng thành thạo mã obfuscation và đóng gói mã, đồng thời đang theo dõi sát sao và thay đổi sâu này trước các nỗ lực ngăn chặn nó.

Có lẽ điều quan trọng hơn, các tác giả Conficker đã chứng tỏ với mọi người họ rất sáng tạo, nhanh nhạy khi cải tiến worm. Theo trích dẫn từ báo cáo SRI:

Họ là một trong những người đầu tiên đưa vào kế hoạch rendezvous point trên Internet, và hiện đã tích hợp một giao thức P2P phức tạp mà không yêu cầu nhúng một danh sách ngang hàng. Họ liên tục đưa các biến thể MD5 mới vào Internet, và điều chỉnh mã cơ sở để tránh được những nỗ lực ngăn chặn Conficker mới nhất. Họ đã xâm nhập vào các trang web của chính phủ, mạng lưới quân sự, máy tính cá nhân tại các hộ gia đình, cơ sở hạ tầng quan trọng, các mạng nhỏ và các trường đại học trên khắp thế giới. Có lẽ, mối đe dọa lớn nhất không phải là họ đã làm gì tới thời điểm này, mà là họ đã biết được những gì và sẽ thực hiện điều gì tiếp theo.

Đã có sự cộng tác chưa từng thấy trong cộng đồng phần mềm để khắc phục mối đe dọa từ Conficker. Microsoft treo thưởng 250.000 USD cho người cung cấp thông tin để bắt giữ và kết án các tác giả của Conficker. Mặc dù ý tưởng về trao tiền thưởng khá là hấp dẫn nhưng số tiền trên thực ra lại quá ít. Tội phạm mạng tham gia vào các giao dịch thẻ tín dụng bất hợp pháp còn kiếm được nhiều hơn thế chỉ trong một tháng.

Microsoft cũng đã thành lập ủy ban đặc biệt "Conficker Cabal" với hy vọng rằng sự cộng tác sẽ mang lại nhiều kết quả hơn là nỗ lực từ một công ty đơn lẻ. Các thành viên của ủy ban này bao gồm ICANN, NeuStar, VeriSign, CNNIC, Afilias, Public Internet Registry, Global Domains International, Inc., M1D Global, AOL, Symantec, F-Secure, ISC, các nhà nghiên cứu từ Georgia Tech, Shadowserver Foundation, Arbor Networks và Support Intelligence.

Tại thời điểm viết cuốn sách này, vẫn chưa có tiến triển nào trong việc phát hiện hoặc giảm nhẹ mối đe dọa này và sâu Conficker đang tiếp tục lây lan.

Châu Phi: Quê hương tương lai của mạng botnet lớn nhất thế giới?

Các chuyên gia CNTT của châu Phi ước tính tỷ lệ lây nhiễm 80% trên tất cả các máy tính cá nhân trên toàn lục địa, bao gồm máy tính chính phủ. Con số trên tương đương với một đại dịch. Rất ít người có thể trả tiền mua phần mềm diệt virus và thậm chí với những người có khả năng chi trả, thời gian download trên Internet qua đường cáp điện thoại làm cho bản cập nhật trở nên lỗi thời khi quá trình tải xuống hoàn tất.

Hiện tại, với sự xuất hiện của dịch vụ băng thông rộng được cung cấp nhờ cáp quang dưới biển như SEACOM (23/7/2009), cáp Teams (tháng 9/2009) và hệ thống cáp ngầm Đông Phi (giữa năm 2010), đây sẽ là một môi trường lớn với gần 100 triệu máy tính dễ dàng bị khai thác để trở thành botnet, bổ sung các máy chủ bị lây nhiễm vào đội quân máy tính. (Hình 1-2).

Một botnet với một triệu máy chủ có thể tạo ra đủ lưu lượng truy cập khiến hầu hết các công ty trong danh sách Fortune 500 ngừng hoạt động. Một botnet gồm 10 triệu máy chủ (như Conficker) có thể làm tê liệt cơ sở hạ tầng mạng của một quốc gia lớn tại phương Tây.

Tính đến hôm nay, vẫn chưa có một mặt trận thống nhất để chống lại các botnet có quy mô như trên. Tuy nhiên, vì các botnet này dựa trên nền tảng Windows, nên việc chuyển sang hệ điều hành Linux là một giải pháp thay thế khả thi đang được đưa ra để giải quyết cuộc khủng hoảng ở châu Phi. Một cách khác là các hãng diệt virus cung cấp các phiên bản miễn phí cho người dân châu Phi. Cách thứ 3 là yêu cầu Microsoft sửa đổi chính sách của hãng về các phiên bản Windows lậu và phát hành các bản vá bảo mật sẵn có cho tất cả những những người cần bản vá, bất kể đó là phần mềm chính hãng hay không.

Sự tham gia của ngành công nghiệp phần mềm là rất quan trọng, vì chính phủ và khu vực tư nhân phải đối mặt với cả kẻ thù hình sự và địa chính trong một khu vực giao tranh mới chỉ tồn tại từ khi World Wide Web xuất hiện vào năm 1990, một khu vực mà hàng triệu cá nhân đang tác động, định hình và biến đổi hàng ngày, thậm chí hàng giờ.

Hình 1-2. Sự phát triển của các cuộc tấn công mạng

Con đường phía trước

Nếu được hỏi hy vọng của tôi khi hoàn thành việc tập hợp các sự kiện, ý kiến và đánh giá về chiến tranh mạng đang biến đổi không ngừng, câu trả lời của tôi sẽ là mở rộng tư duy hạn chế của lãnh đạo cấp cao và các nhà hoạch định chính sách xung quanh chủ đề này và đưa ra sáng kiến về đối thoại công khai sâu hơn và rộng rãi hơn. Cuốn sách này có lẽ sẽ mang lại cảm giác như một tập hợp các bài tiểu luận hoặc tuyển tập của các tác giả khác nhau hơn là một câu chuyện liền mạch. Một phần, đó là vì bản chất cố hữu của nó. Khi nói đến các cuộc tấn công bởi vô số các bên từ các mạng kết nối toàn cầu đang tác động đến an ninh quốc gia của Mỹ và các quốc gia khác, chúng ta đều giống như những người mù mô tả một con voi. Một bức tranh toàn cảnh phần nào giúp chúng ta tránh được điều đó. Hy vọng của tôi với cuốn sách này là nó sẽ mang lại thông tin thu hút người đọc; thông qua việc kể lại các sự cố và tác nhân liên quan trải dài trên nhiều quốc gia trong khoảng thời gian 12 năm tới hiện tại (Lễ Tạ ơn năm 2011) và tiếp thêm ngọn lửa nhiệt tình của người đọc vào các cuộc tranh luận ở mọi cấp độ - địa phương, tiểu bang và quốc gia. Nếu đạt được điều này, tôi sẽ cảm thấy như cuốn sách đã hoàn thành sứ mệnh của mình.

Nguồn: Inside Cyber Warfare

Tác giả: Jeffrey Carr

Tác giả: Jeffrey Carr

Bài viết đã đăng:

Inside Cyber Warfare - Chương I: Đặt vấn đề (Phần 1)

Chỉnh sửa lần cuối bởi người điều hành: