WhiteHat News #ID:2112

VIP Members

-

16/06/2015

-

83

-

672 bài viết

13 lỗ hổng nghiêm trọng được phát hiện trong bộ xử lý Ryzen và EPYC của AMD

Cập nhật ngày 21/03/2018: AMD đã lần đầu tiên lên tiếng về các lỗ hổng an ninh liên quan đến các sản phẩm của hãng.

Theo Mark Papermaster, Phó chủ tịch cấp cao kiêm Giám đốc công nghệ của AMD, các lỗ hổng không liên quan đến kiến trúc CPU của Zen hay các khai thác của Google Project Zero được công bố vào đầu tháng 1. Thay vào đó, chúng liên quan đến firmware quản lý bộ vi xử lý kiểm soát an ninh nhúng (AMD Secure Processor) và chipset được sử dụng trong một số nền tảng máy tính bàn AM4 và socket TR4.

Ông cũng chỉ ra rằng tất cả các vấn đề nêu ra bởi CTS đòi hỏi quyền truy cập quản trị vào một hệ thống, “một loại truy cập cho người dùng quyền truy cập không giới hạn vào hệ thống và quyền xóa, tạo hoặc sửa đổi bất kỳ thư mục hoặc tập tin trên máy tính, cũng như thay đổi bất kỳ cài đặt".

Theo Papermaster, bất kỳ kẻ tấn công có quyền truy cập quản trị trái phép đều có thể thực hiện nhiều cuộc tấn công ngoài những khai thác được xác định trong nghiên cứu của CTS. Hơn nữa, ông lưu ý rằng tất cả hệ điều hành hiện đại và các hypervisor doanh nghiệp đều có "kiểm soát an ninh hiệu quả, như Microsoft Windows Credential Guard trong môi trường Windows, để ngăn chặn truy cập quản trị trái phép mà cần phải bị vượt qua để tác động đến những vấn đề an ninh này”.

Nhà sản xuất vi mạch cho biết đang phát triển và triển khai các biện pháp giảm nhẹ. Các bản vá lỗi thông qua cập nhật BIOS dự kiến sẽ có trong những tuần tới và sẽ không ảnh hưởng đến hiệu suất.

-------------------------------------------------------------------------

Các nhà nghiên cứu đã phát hiện ra 13 lỗ hổng nghiêm trọng giống Specter/Meltdown trong các dòng vi xử lý Ryzen và EPYC của AMD, có thể cho phép kẻ tấn công tiếp cận dữ liệu nhạy cảm, cài đặt mã độc thường trực bên trong chip, và giành quyền truy cập vào các hệ thống bị xâm nhập.

Tất cả các lỗ hổng này đều nằm trong bộ phận an toàn của bộ vi xử lý và chipset kiến trúc Zen của AMD - nơi thiết bị lưu trữ thông tin nhạy cảm như mật khẩu và khóa mã hoá, đảm bảo rằng không có thành phần độc hại nào đang chạy khi bạn khởi động máy tính.

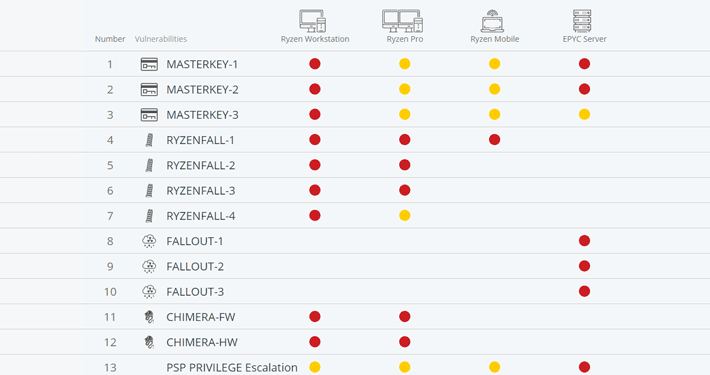

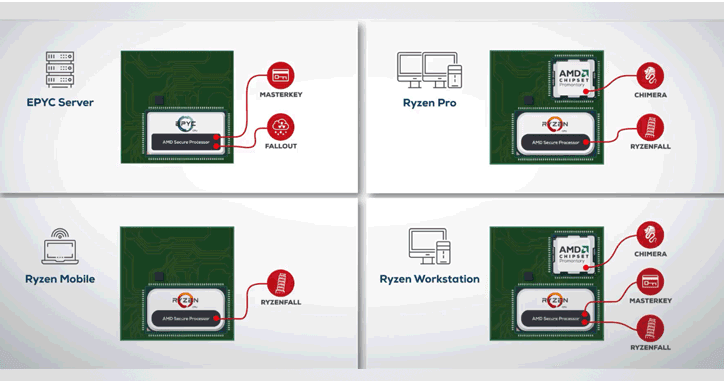

Các lỗ hổng được phân thành bốn loại - RYZENFALL, FALLOUT, CHIMERA và MASTERKEY - và đe dọa nhiều máy chủ, máy trạm và máy tính xách tay đang chạy các bộ xử lý AMD Ryzen, Ryzen Pro, Ryzen Mobile hoặc EPYC tồn tại lỗ hổng.

Được phát hiện bởi một nhóm các nhà nghiên cứu tại CTS-Labs ở Israel, các lỗ hổng mới được tiết lộ đánh bại công nghệ ảo hóa Secure Encrypted Virtualization (SEV) của AMD và có thể cho phép kẻ tấn công vượt qua Microsoft Windows Credential Guard để lấy cắp thông tin nhạy cảm của mạng.

Hơn nữa, các nhà nghiên cứu cũng cho biết đã tìm thấy hai backdoor từ phía nhà sản xuất bên trong chipset Ryzen, cho phép kẻ tấn công cài mã độc trong chip.

Các nhà nghiên cứu đã thử nghiệm thành công những lỗ hổng này đối với 21 sản phẩm khác nhau của AMD và tin rằng 11 sản phẩm khác cũng tồn tại lỗ hổng.

Dù AMD đang điều tra tính chính xác của các lỗ hổng, Dan Guido, người sáng lập công ty an ninh Trail of Bits, người đã sớm tiếp cận các chi tiết kỹ thuật và khai thác PoC, xác nhận độc lập rằng tất cả 13 lỗi trong AMD là chính xác và hoạt động như được mô tả.

Dưới đây là giải thích ngắn gọn về các lỗ hổng:

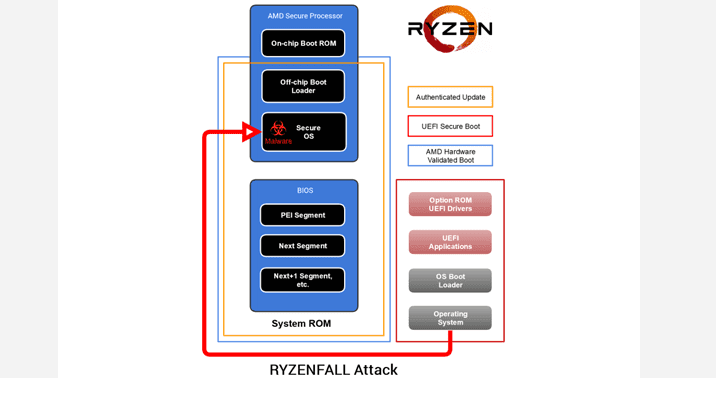

Các lỗ hổng RYZENFALL (v1, v2, v3, v4)

Những lỗi này nằm trong Secure OS của AMD và ảnh hưởng đến bộ xử lý Ryzen (máy trạm/pro/di động).

Theo các nhà nghiên cứu, các lỗ hổng RYZENFALL cho phép thực thi mã trái phép trên bộ xử lý Ryzen Secure, cho phép kẻ tấn công truy cập các vùng bộ nhớ được bảo vệ, lây nhiễm mã độc vào chính bộ vi xử lý và vô hiệu hóa tính năng bảo vệ SMM chống lại BIOS reflashing trái phép.

Kẻ tấn công cũng có thể sử dụng RYZENFALL để vượt qua tính năng Windows Credential Guard và lấy cắp các thông tin nhạy cảm của mạng, sau đó sử dụng dữ liệu bị đánh cắp để phát tán sang các máy tính khác trong mạng đó (thậm chí trong cả các mạng doanh nghiệp Windows được bảo mật cao).

RYZENFALL cũng có thể được kết hợp với MASTERKEY (chi tiết bên dưới) để cài đặt mã độc lâu dài trong bộ xử lý Secure, "làm khách hàng đối diện nguy cơ gián điệp công nghiệp lâu dài và bí mật".

Các lỗ hổng FALLOUT (v1, v2, v3)

Các lỗ hổng này nằm trong thành phần bộ nạp khởi động của bộ xử lý EPYC và cho phép kẻ tấn công đọc và ghi vào các vùng bộ nhớ được bảo vệ, chẳng hạn như bộ nhớ cô lập SMRAM và Windows Credential Guard.

Các cuộc tấn công FALLOUT chỉ ảnh hưởng đến các máy chủ sử dụng các bộ xử lý EPYC của AMD và có thể bị khai thác để lây nhiễm mã độc lâu dài vào VTL1, nơi mà Secure Kernel và Isolated User Mode (IUM) thực thi mã.

Giống như RYZENFALL, FALLOUT cũng cho phép kẻ tấn công vượt qua bảo vệ flashing BIOS và đánh cắp các thông tin nhạy cảm của mạng được bảo vệ bởi Windows Credential Guard.

"Các máy chủ EPYC đang trong quá trình tích hợp vào các trung tâm dữ liệu trên toàn thế giới, bao gồm tại Baidu và Microsoft Azure Cloud. AMD gần đây thông báo rằng bộ xử lý nhúng EPYC và Ryzen đang được bán như những giải pháp an ninh ở mức cao cho các hệ thống phòng thủ và không gian vũ trụ quan trọng", các nhà nghiên cứu cho biết.

Các lỗ hổng CHIMERA (v1, v2)

Hai lỗ hổng này là các backdoor ẩn của nhà sản xuất bên trong các chipset Promontory của AMD, một phần không thể tách rời của tất cả các máy trạm Ryzen và Ryzen Pro.

Một backdoor tồn tại trong firmware chạy trên chip, trong khi backdoor còn lại tồn tại trong phần cứng của chip (ASIC) và cho phép kẻ tấn công chạy mã tùy ý bên trong chipset AMD Ryzen, hoặc reflash lại chip bằng mã độc.

Vì lưu lượng Wi-Fi, mạng và Bluetooth đi qua chipset, kẻ tấn công có thể khai thác vị trí man-in-the-middle của chipset để khởi động các cuộc tấn công tinh vi chống lại thiết bị của bạn.

“Backdoor có thể tạo điều kiện cho mã độc firmware có đầy đủ quyền kiểm soát hệ thống, nhưng lại rất khó phát hiện hay gỡ bỏ. Mã độc như vậy có thể thao túng hệ điều hành thông qua truy cập bộ nhớ trực tiếp (DMA), trong khi vẫn chống lại hầu hết các sản phẩm an ninh của thiết bị cuối", các nhà nghiên cứu cho biết.

Theo các nhà nghiên cứu, có thể thực hiện một keylogger tàng hình bằng cách theo dõi lưu lượng USB đi qua chipset, cho phép kẻ tấn công xem tất cả mọi thứ mà nạn nhân gõ trên máy tính bị lây nhiễm.

Các nhà nghiên cứu cảnh báo: "Vì backdoor này được tạo ra trong chip nên việc vá trực tiếp có thể không thực hiện được, và giải pháp chỉ có thể là tạm thời hoặc phải tiến hành thu hồi”.

Các lỗ hổng MASTERKEY (v1, v2, v3)

Ba lỗ hổng này trong bộ vi xử lý EPYC và Ryzen (máy trạm/pro/di động) có thể cho phép kẻ tấn công vượt qua kiểm tra hợp lệ của phần cứng để re-flash BIOS bằng một cập nhật độc hại và thâm nhập vào bộ xử lý Secure để thực hiện mã tùy ý.

Giống RYZENFALL và FALLOUT, MASTERKEY cũng cho phép kẻ tấn công cài đặt mã độc tàng hình và lâu dài bên trong bộ xử lý Secure của AMD, "chạy trong chế độ kernel với quyền cao nhất", cũng như vô hiệu hóa Windows Credential Guard để dễ dàng lấy cắp thông tin mạng.

Các lỗ hổng MASTERKEY cũng cho phép kẻ tấn công vô hiệu hóa các tính năng bảo mật như FTPM và Secure Encrypted Virtualization (SEV).

Đáng chú ý là tất cả các lỗ hổng này đòi hỏi truy cập quyền thấp, hoặc quyền quản trị trong một số trường hợp, trên hệ thống mục tiêu.

Các nhà nghiên cứu CTS-Lab chỉ cho AMD 24 giờ để xem xét tất cả các lỗ hổng và phản hồi trước khi công bố thông tin chi tiết - khoảng thời gian quá ngắn cho bất kỳ công ty để hiểu và vá các vấn đề quan trọng một cách đúng đắn.

Trong khi Intel và Microsoft vẫn đang đưa ra các bản vá cho các lỗ hổng Meltdown và Spectre, những lỗ hổng mới được phát hiện có thể gây ra những rắc rối tương tự cho AMD và các khách hàng của hãng.

Cập nhật ngày 16/3/2018: Trong một bài cập nhật, các nhà nghiên cứu CTS khẳng định rằng việc khai thác các lỗ hổng không đòi hỏi phải có tiếp cận vật lý vào thiết bị, kẻ tấn công chỉ cần thực thi một file với quyền admin nội bộ là đủ.

"Điều duy nhất kẻ tấn công cần sau khi bước phá hoại nội bộ ban đầu là quyền admin nội bộ và một thiết bị bị ảnh hưởng. Không cần tiếp cận vật lý, không cần chữ ký số, không cần thêm lỗ hổng nào khác để reflash BIOS không được ký. Mua máy tính từ cửa hàng, chạy khai thác dưới quyền admin là đủ", CTS cho biết.

Theo Mark Papermaster, Phó chủ tịch cấp cao kiêm Giám đốc công nghệ của AMD, các lỗ hổng không liên quan đến kiến trúc CPU của Zen hay các khai thác của Google Project Zero được công bố vào đầu tháng 1. Thay vào đó, chúng liên quan đến firmware quản lý bộ vi xử lý kiểm soát an ninh nhúng (AMD Secure Processor) và chipset được sử dụng trong một số nền tảng máy tính bàn AM4 và socket TR4.

Ông cũng chỉ ra rằng tất cả các vấn đề nêu ra bởi CTS đòi hỏi quyền truy cập quản trị vào một hệ thống, “một loại truy cập cho người dùng quyền truy cập không giới hạn vào hệ thống và quyền xóa, tạo hoặc sửa đổi bất kỳ thư mục hoặc tập tin trên máy tính, cũng như thay đổi bất kỳ cài đặt".

Theo Papermaster, bất kỳ kẻ tấn công có quyền truy cập quản trị trái phép đều có thể thực hiện nhiều cuộc tấn công ngoài những khai thác được xác định trong nghiên cứu của CTS. Hơn nữa, ông lưu ý rằng tất cả hệ điều hành hiện đại và các hypervisor doanh nghiệp đều có "kiểm soát an ninh hiệu quả, như Microsoft Windows Credential Guard trong môi trường Windows, để ngăn chặn truy cập quản trị trái phép mà cần phải bị vượt qua để tác động đến những vấn đề an ninh này”.

Nhà sản xuất vi mạch cho biết đang phát triển và triển khai các biện pháp giảm nhẹ. Các bản vá lỗi thông qua cập nhật BIOS dự kiến sẽ có trong những tuần tới và sẽ không ảnh hưởng đến hiệu suất.

Theo TechSpot

-------------------------------------------------------------------------

Các nhà nghiên cứu đã phát hiện ra 13 lỗ hổng nghiêm trọng giống Specter/Meltdown trong các dòng vi xử lý Ryzen và EPYC của AMD, có thể cho phép kẻ tấn công tiếp cận dữ liệu nhạy cảm, cài đặt mã độc thường trực bên trong chip, và giành quyền truy cập vào các hệ thống bị xâm nhập.

Tất cả các lỗ hổng này đều nằm trong bộ phận an toàn của bộ vi xử lý và chipset kiến trúc Zen của AMD - nơi thiết bị lưu trữ thông tin nhạy cảm như mật khẩu và khóa mã hoá, đảm bảo rằng không có thành phần độc hại nào đang chạy khi bạn khởi động máy tính.

Các lỗ hổng được phân thành bốn loại - RYZENFALL, FALLOUT, CHIMERA và MASTERKEY - và đe dọa nhiều máy chủ, máy trạm và máy tính xách tay đang chạy các bộ xử lý AMD Ryzen, Ryzen Pro, Ryzen Mobile hoặc EPYC tồn tại lỗ hổng.

Được phát hiện bởi một nhóm các nhà nghiên cứu tại CTS-Labs ở Israel, các lỗ hổng mới được tiết lộ đánh bại công nghệ ảo hóa Secure Encrypted Virtualization (SEV) của AMD và có thể cho phép kẻ tấn công vượt qua Microsoft Windows Credential Guard để lấy cắp thông tin nhạy cảm của mạng.

Hơn nữa, các nhà nghiên cứu cũng cho biết đã tìm thấy hai backdoor từ phía nhà sản xuất bên trong chipset Ryzen, cho phép kẻ tấn công cài mã độc trong chip.

Các nhà nghiên cứu đã thử nghiệm thành công những lỗ hổng này đối với 21 sản phẩm khác nhau của AMD và tin rằng 11 sản phẩm khác cũng tồn tại lỗ hổng.

Dù AMD đang điều tra tính chính xác của các lỗ hổng, Dan Guido, người sáng lập công ty an ninh Trail of Bits, người đã sớm tiếp cận các chi tiết kỹ thuật và khai thác PoC, xác nhận độc lập rằng tất cả 13 lỗi trong AMD là chính xác và hoạt động như được mô tả.

Dưới đây là giải thích ngắn gọn về các lỗ hổng:

Các lỗ hổng RYZENFALL (v1, v2, v3, v4)

Những lỗi này nằm trong Secure OS của AMD và ảnh hưởng đến bộ xử lý Ryzen (máy trạm/pro/di động).

Theo các nhà nghiên cứu, các lỗ hổng RYZENFALL cho phép thực thi mã trái phép trên bộ xử lý Ryzen Secure, cho phép kẻ tấn công truy cập các vùng bộ nhớ được bảo vệ, lây nhiễm mã độc vào chính bộ vi xử lý và vô hiệu hóa tính năng bảo vệ SMM chống lại BIOS reflashing trái phép.

Kẻ tấn công cũng có thể sử dụng RYZENFALL để vượt qua tính năng Windows Credential Guard và lấy cắp các thông tin nhạy cảm của mạng, sau đó sử dụng dữ liệu bị đánh cắp để phát tán sang các máy tính khác trong mạng đó (thậm chí trong cả các mạng doanh nghiệp Windows được bảo mật cao).

RYZENFALL cũng có thể được kết hợp với MASTERKEY (chi tiết bên dưới) để cài đặt mã độc lâu dài trong bộ xử lý Secure, "làm khách hàng đối diện nguy cơ gián điệp công nghiệp lâu dài và bí mật".

Các lỗ hổng FALLOUT (v1, v2, v3)

Các lỗ hổng này nằm trong thành phần bộ nạp khởi động của bộ xử lý EPYC và cho phép kẻ tấn công đọc và ghi vào các vùng bộ nhớ được bảo vệ, chẳng hạn như bộ nhớ cô lập SMRAM và Windows Credential Guard.

Các cuộc tấn công FALLOUT chỉ ảnh hưởng đến các máy chủ sử dụng các bộ xử lý EPYC của AMD và có thể bị khai thác để lây nhiễm mã độc lâu dài vào VTL1, nơi mà Secure Kernel và Isolated User Mode (IUM) thực thi mã.

Giống như RYZENFALL, FALLOUT cũng cho phép kẻ tấn công vượt qua bảo vệ flashing BIOS và đánh cắp các thông tin nhạy cảm của mạng được bảo vệ bởi Windows Credential Guard.

"Các máy chủ EPYC đang trong quá trình tích hợp vào các trung tâm dữ liệu trên toàn thế giới, bao gồm tại Baidu và Microsoft Azure Cloud. AMD gần đây thông báo rằng bộ xử lý nhúng EPYC và Ryzen đang được bán như những giải pháp an ninh ở mức cao cho các hệ thống phòng thủ và không gian vũ trụ quan trọng", các nhà nghiên cứu cho biết.

Các lỗ hổng CHIMERA (v1, v2)

Hai lỗ hổng này là các backdoor ẩn của nhà sản xuất bên trong các chipset Promontory của AMD, một phần không thể tách rời của tất cả các máy trạm Ryzen và Ryzen Pro.

Một backdoor tồn tại trong firmware chạy trên chip, trong khi backdoor còn lại tồn tại trong phần cứng của chip (ASIC) và cho phép kẻ tấn công chạy mã tùy ý bên trong chipset AMD Ryzen, hoặc reflash lại chip bằng mã độc.

Vì lưu lượng Wi-Fi, mạng và Bluetooth đi qua chipset, kẻ tấn công có thể khai thác vị trí man-in-the-middle của chipset để khởi động các cuộc tấn công tinh vi chống lại thiết bị của bạn.

“Backdoor có thể tạo điều kiện cho mã độc firmware có đầy đủ quyền kiểm soát hệ thống, nhưng lại rất khó phát hiện hay gỡ bỏ. Mã độc như vậy có thể thao túng hệ điều hành thông qua truy cập bộ nhớ trực tiếp (DMA), trong khi vẫn chống lại hầu hết các sản phẩm an ninh của thiết bị cuối", các nhà nghiên cứu cho biết.

Theo các nhà nghiên cứu, có thể thực hiện một keylogger tàng hình bằng cách theo dõi lưu lượng USB đi qua chipset, cho phép kẻ tấn công xem tất cả mọi thứ mà nạn nhân gõ trên máy tính bị lây nhiễm.

Các nhà nghiên cứu cảnh báo: "Vì backdoor này được tạo ra trong chip nên việc vá trực tiếp có thể không thực hiện được, và giải pháp chỉ có thể là tạm thời hoặc phải tiến hành thu hồi”.

Các lỗ hổng MASTERKEY (v1, v2, v3)

Ba lỗ hổng này trong bộ vi xử lý EPYC và Ryzen (máy trạm/pro/di động) có thể cho phép kẻ tấn công vượt qua kiểm tra hợp lệ của phần cứng để re-flash BIOS bằng một cập nhật độc hại và thâm nhập vào bộ xử lý Secure để thực hiện mã tùy ý.

Giống RYZENFALL và FALLOUT, MASTERKEY cũng cho phép kẻ tấn công cài đặt mã độc tàng hình và lâu dài bên trong bộ xử lý Secure của AMD, "chạy trong chế độ kernel với quyền cao nhất", cũng như vô hiệu hóa Windows Credential Guard để dễ dàng lấy cắp thông tin mạng.

Các lỗ hổng MASTERKEY cũng cho phép kẻ tấn công vô hiệu hóa các tính năng bảo mật như FTPM và Secure Encrypted Virtualization (SEV).

Đáng chú ý là tất cả các lỗ hổng này đòi hỏi truy cập quyền thấp, hoặc quyền quản trị trong một số trường hợp, trên hệ thống mục tiêu.

Các nhà nghiên cứu CTS-Lab chỉ cho AMD 24 giờ để xem xét tất cả các lỗ hổng và phản hồi trước khi công bố thông tin chi tiết - khoảng thời gian quá ngắn cho bất kỳ công ty để hiểu và vá các vấn đề quan trọng một cách đúng đắn.

Trong khi Intel và Microsoft vẫn đang đưa ra các bản vá cho các lỗ hổng Meltdown và Spectre, những lỗ hổng mới được phát hiện có thể gây ra những rắc rối tương tự cho AMD và các khách hàng của hãng.

Cập nhật ngày 16/3/2018: Trong một bài cập nhật, các nhà nghiên cứu CTS khẳng định rằng việc khai thác các lỗ hổng không đòi hỏi phải có tiếp cận vật lý vào thiết bị, kẻ tấn công chỉ cần thực thi một file với quyền admin nội bộ là đủ.

"Điều duy nhất kẻ tấn công cần sau khi bước phá hoại nội bộ ban đầu là quyền admin nội bộ và một thiết bị bị ảnh hưởng. Không cần tiếp cận vật lý, không cần chữ ký số, không cần thêm lỗ hổng nào khác để reflash BIOS không được ký. Mua máy tính từ cửa hàng, chạy khai thác dưới quyền admin là đủ", CTS cho biết.

Theo The Hacker News

Chỉnh sửa lần cuối: